Virus Crypt0L0cker

![]() Escrito por Tomas Meskauskas el (actualizado)

Escrito por Tomas Meskauskas el (actualizado)

Instrucciones para eliminar el virus Crypt0L0cker

¿Qué es Crypt0L0cker?

Crypt0L0cker es una infección tipo ransomware que se cuela en los equipos a través de los adjuntos infectados en mensajes de correo electrónico (algunos de los asuntos más frecuentes suelen ser "seguimiento del envío", "tickets", "factura sin pagar", etc.). Tenga en cuenta que los ciberdelincuentes han traducido y localizado su spam para que esos mensajes de e-mail parezcan más fiables. Por ejemplo, los usuarios ubicados en Reino Unido recibirán un mensaje fraudulento donde se dice que el mensaje de seguimiento del envío es de Royal Mail; los usuarios de Australia recibirán ese mensaje de Australia Post, etc. Tras introducirse con éxito, este software malicioso encripta los archivos en el equipo de las víctimas y exige el pago de una suma de 2,2 bitcoins para descifrarlos. El bloqueador de sistemas Crypt0l0cker cifra todos los archivos encontrados en el equipo de la víctima a excepción de .html, .inf, .manifest, .chm, .ini, .tmp, .log, .url, .lnk, .cmd, .bat, .scr, .msi, .sys, .dll, .exe, .avi, .wav, .mp3, .gif, .ico, .png, .bmp and .txt (archivos necesarios para el normal funcionamiento de Windows).

Los archivos que han sido encriptados tienen el prefijo .encrypted; en cada carpeta con archivos encriptados, Crypt0l0cker pone los archivos DECRYTP_INSTRUCTIONS.html y DECRYPT_INSTRUCTIONS.txt con instrucciones para pagar el rescate. Este virus va dirigido a usuarios de Australia, Austria, Canadá, República Checa, Italia, Irlanda, Francia, Alemania, Holanda, Corea, Tailandia, Nueva Zelanda, España, Turquía y Reino Unido. Es una versión actualizada de un virus anteriormente conocido como TorrentLocker. Los ciberdelincuentes responsables de crear el virus Crypt0l0cker usan la red TOR para cobrar los pagos de sus víctimas. La red TOR asegura que las identidades y la ubicación permanezcan anónimas.

Las infecciones ransomware como Crypt0L0cker (por ejemplo: CryptoWall, TeslaCrypt y CTB-Locker) nos recuerdan lo importante que es realizar habitualmente copias de seguridad de los datos almacenados. No olvide que si llegara a pagar la suma del rescate exigida por este virus, equivaldría a enviar su dinero a ciberdelincuentes; estaría apoyando su modelo de negocio fraudulento y nadie le garantiza que sus archivos serán desencriptados en algún momento. Para evitar que nuestros sistemas se infecten con virus ransomware de este tipo, tenga cuidado a la hora de abrir mensajes de email, ya que los ciberdelincuentes usan un lenguaje atractivo para engañar a los usuarios y que así abran los adjuntos infectados. Tenga en cuenta que a fecha de publicación de este artículo no había herramientas capaces de desencriptar los archivos afectados por el virus Crypt0locker. La única forma posible era realizar el pago del rescate.

Los ciberdelincuentes han traducido el virus bloqueador de sistemas Crypt0l0cker a varios idiomas para llegar a otros países; el siguiente es un ejemplo de este bloqueador de sistemas dirigido a usuarios de Corea:

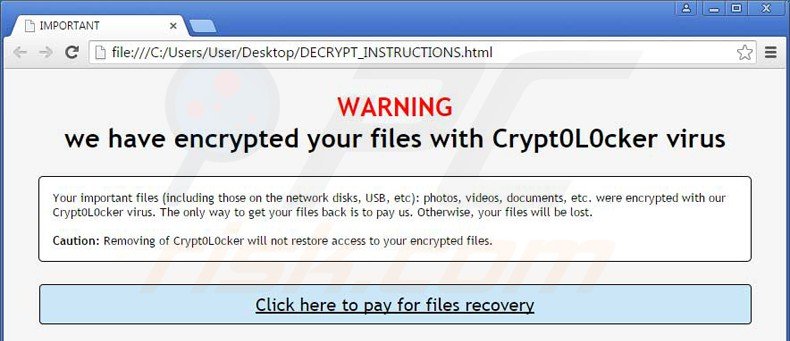

Captura de pantalla del archivo DECRYTP_INSTRUCTIONS.html:

Texto mostrado en el archivo DECRYTP_INSTRUCTIONS.html:

WARNING we have encrypted your files with Crypt0L0cker virus. Your important files (including those on the network disks, USB, etc): photos, videos, documents, etc. were encrypted with our Crypt0L0cker virus. The only way to get your files back is to pay us. Otherwise, your files will be lost. Caution: Removing of Crypt0L0cker will not restore access to your encrypted files.

Captura de pantalla del archivo DECRYPT_INSTRUCTIONS.txt:

Texto mostrado en el archivo DECRYTP_INSTRUCTIONS.html:

!!! WE HAVE ENCRYTPED YOUR FILES WITH Crypt0L0cker VIRUS !!!

What happened to my files? Your important files: photos, videos, document, etc. were encrypted with our Crypt0L0cker virus. This virus uses very strong encryption algorithm - RSA -2048. Breaking of RSA-2048 encryption algorithm is impossible without special decryption key. How can I get my files back? Your files are now unusable and unreadable, you can verify it by trying to open them. The only way to restore them to a normal condition is to use our special decryption software. You can buy this decryption software on our website.

Sitio web (accesible a través de la red Tor) usado por los ciberdelincuentes para cobrar el rescate (2,2 BTC):

Ejemplos de mensajes de email infectados que se usan en la distribución de Crypt0L0cker:

Ejemplos de sitios web dudosos usados para distribuir el virus Crypt0L0cker:

Tenga en cuenta que en la fecha de publicación del artículo no se conocían aún herramientas capaces de desencriptar los archivos modificados por Crypt0l0cker a no ser que se pagara el rescate (pruebe a restaurar sus archivos a partir de copias ocultas (shadow). Con esta guía, podrá eliminar este virus ransomware de su sistema, aunque los archivos afectados seguirán encriptados. Actualizaremos el artículo en cuanto haya más información sobre la desencriptación de los archivos infectados.

Eliminar el bloqueador de sistemas Crypt0L0cker:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

▼ DESCARGAR Combo Cleaner

El detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por Rcs Lt, la empresa matriz de PCRisk. Leer más. Si decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso.

Menú rápido:

- ¿Qué es Crypt0L0cker?

- PASO 1. Eliminar el virus Crypt0L0cker usando Modo seguro con funciones de red.

- PASO 2. Eliminar el virus Crypt0L0cker mediante Restaurar sistema.

Paso 1

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzada", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de arranque". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse "5" para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Paso 2

Inicie sesión con la cuenta que ha sido infectada con el virus Crypt0L0cker. Abra su navegador web y descargue un programa legítimo anti-spyware. Actualice el software antiespía e inicie un análisis de sistema completo. Elimine todas las entradas que se detecten.

Si no puede arrancar su equipo en modo seguro con funciones de red, pruebe ejecutando una restauración del sistema.

Este vídeo muestra cómo eliminar el virus ransomware usando "Modo seguro con funciones de red" y "Restaurar sistema":

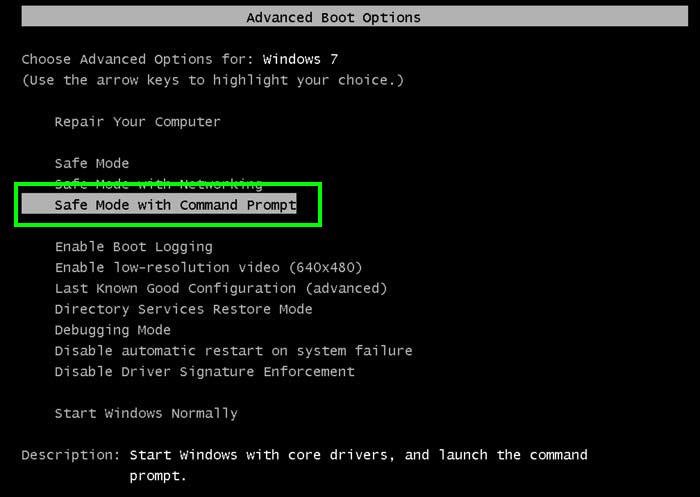

1. Durante el proceso de arranque de su ordenador, pulse la tecla F8 en su teclado varias veces hasta que se muestre el menú de Opciones avanzadas de Windows, luego seleccione Modo seguro con símbolo de sistema de la lista y pulse ENTER.

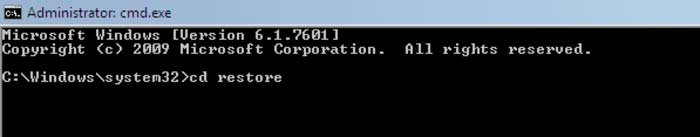

2. Cuando el símbolo del sistema se cargue, introduzca la siguiente línea: cd restore y pulse ENTER.

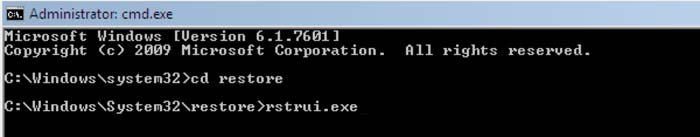

3. Luego teclee esta línea: rstrui.exe y pulse ENTER.

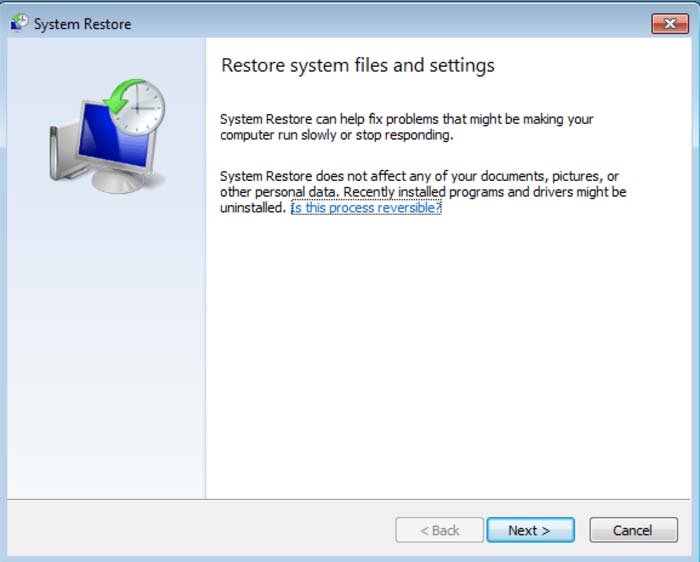

4. En la nueva pantalla, haga clic en "Siguiente".

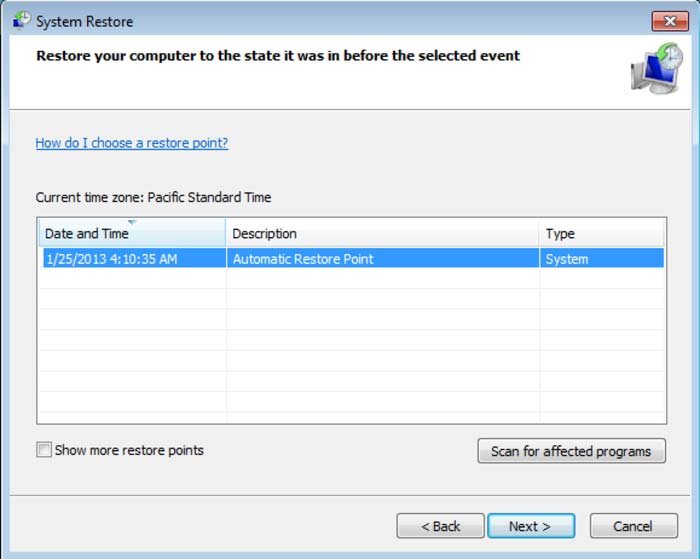

5. Seleccione uno de los puntos de restauración disponibles y haga clic en "Siguiente" (se restaurará el sistema de su equipo a una fecha anterior antes de que el ransomware Crypt0L0cker se introdujera en su PC).

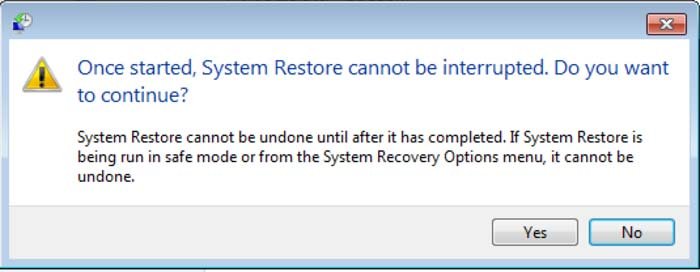

6. En la ventana abierta, haga clic en "Sí".

7. Después de restaurar su sistema a un punto anterior, descargue y analice su PC con un software de seguridad antimalware recomendado para eliminar los remanentes del virus Crypt0L0cker.

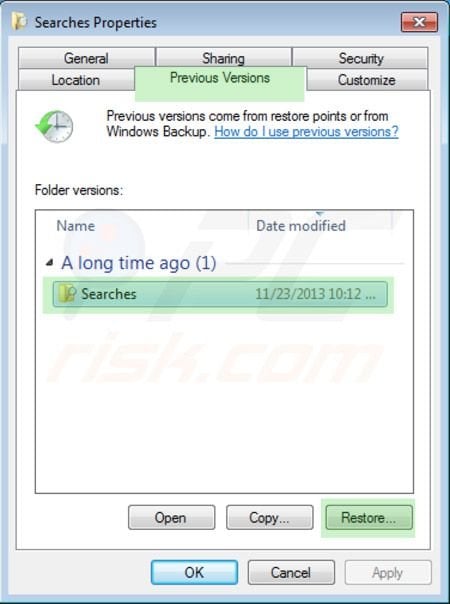

Para restaurar individualmente cada archivo encriptado por este virus, pruebe con la función versiones anteriores de archivo. Este método es únicamente eficaz si la función de Restaurar sistema estaba activa en el sistema operativo infectado. Tenga en cuenta que algunas variantes de Crypt0L0cker eliminan las instantáneas de volumen de los ficheros, por lo que puede que este método no funcione en algunos equipos.

Para restaurar un archivo, haga clic con el botón derecho del ratón sobre el archivo, seleccione Propiedades y haga clic en la pestaña Versiones anteriores. Si el archivo en cuestión tiene su punto de restauración, selecciónelo y haga clic en el botón "Restaurar".

Si no puede iniciar su sistema en modo seguro con funciones de red (o con símbolo de sistema), inicie su ordenador usando un disco de rescate. Algunos tipos de ransomware desactivan el modo seguro, por lo que la desinfección es más compleja. Para este paso, necesitará tener acceso a otro PC.

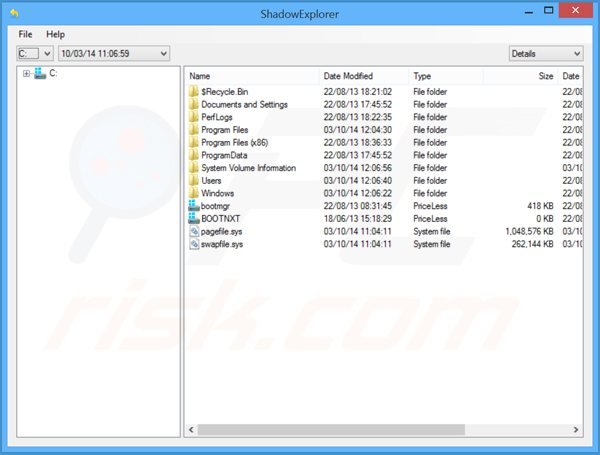

Para recuperar el control de los archivos encriptados por Crypt0L0cker, pruebe un programa llamado Shadow Explorer. Aquí podrá leer más información sobre cómo usar este programa.

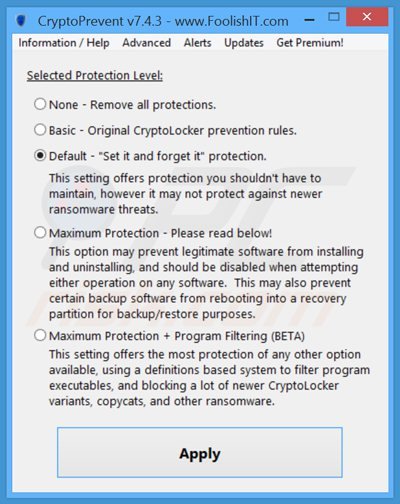

Para proteger su equipo de virus encriptadores de archivos, analice su sistema con programas antivirus y antiespía fiables. Una opción extra para mantenerse protegido es el programa CryptoPrevent. (CryptoPrevent introduce de forma artificial directivas de grupo en el registro para bloquear programas como Crypt0L0cker).

Otras herramientas conocidas para eliminar Crypt0L0cker:

Fuente: https://www.pcrisk.com/removal-guides/8930-crypt0l0cker-virus

▼ Mostrar discusión.