Cómo eliminar el virus de sustitución de direcciones de criptocarteras

TroyanoConocido también como: El malware tipo clipper de criptocarteras

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el virus de sustitución de direcciones de criptocarteras?

El virus de sustitución de direcciones de criptocarteras se refiere a una infección del sistema con un programa malicioso, que tiene funcionalidades tipo clipper.

Los clippers (también conocidos como secuestradores del portapapeles) están diseñados para cambiar los datos copiados en el portapapeles. En este artículo analizaremos los clippers diseñados para reemplazar las direcciones de las criptocarteras copiadas antes de una transacción saliente, redirigiendo así los fondos a las criptocarteras pertenecientes a los ciberdelincuentes.

Resumen del virus de sustitución de direcciones de criptocarteras

Los clippers sofisticados detectan cuando un usuario ha copiado la dirección de una cartera de criptomonedas en su portapapeles (es decir, en el búfer de copiar y pegar). El propósito de este malware es cambiar los datos copiados; por lo tanto, la dirección de la criptobilletera se sustituye por una en posesión de los ciberdelincuentes.

Por lo tanto, cada vez que las víctimas realizan una transacción, en lugar de pegar la dirección prevista, el clipper pega una dirección de criptocartera diferente, desviando así la criptomoneda a los delincuentes. Aunque este truco es sencillo, es bastante eficaz. Las direcciones de los monederos digitales son simplemente combinaciones de letras y dígitos. Por esta razón, es bastante fácil que las víctimas no se den cuenta de que la cadena copiada ha sido sustituida. Estos programas maliciosos suelen dirigirse a las criptomonedas Bitcoin y Ethereum.

Las infecciones tipo clipper pueden causar importantes pérdidas financieras. Sin embargo, algunos programas maliciosos son multifuncionales. Por lo tanto, la sustitución de los datos del portapapeles no es más que una de sus características, lo que significa que pueden suponer amenazas adicionales.

Si sospecha que su sistema ya está infectado con el virus de sustitución de direcciones de criptocartera, le recomendamos encarecidamente que utilice un antivirus para eliminarlo sin demora.

| Nombre | El malware tipo clipper de criptocarteras |

| Tipo de amenaza | Troyano, clipper, secuestrador del portapapeles. |

| Nombres de detección (ejemplo de clipper) | Gridinsoft (PUP.Win32.Gen.vb), SecureAge APEX (malicioso), SentinelOne (Static ML) (Static AI - PE sospechoso), Webroot (Riskware.Gen), Lista completa de detecciones (VirusTotal) |

| Nombres de detección (ejemplo de instalador malicioso) | AhnLab-V3 (Infostealer/Win.PassStealer.C5162419), ESET-NOD32 (Una variante de Win32/Packed.VMProtect.AC), Gridinsoft (Trojan.Heur!.00216431), SentinelOne (Static ML) (Static AI - PE malicioso), Sophos (Mal/VMProtBad-A), Lista completa de detecciones (VirusTotal) |

| Direcciones de criptocarteras relacionadas (Bitcoin) | 3Ex2BJT2aiqDJKPAFeuWMbB4T6MhML384p, 12CLn8QNN7twEuRJSXi8Na4VfzhAxWxDUn, 3N7gh7mg4hyxnwGTFUpjHfpZh154Eu7rYD, 17uoEtuihi6Lsg4hdedT7PUhF4FNgBPD2F, 3PxkHEMPaNMPMyiiHpHEj6ZgWzShh54N65 |

| Direcciones de criptocarteras relacionadas (Ethereum) | 0xB626049946467c1D54a8B4740BD43cc5cdb2A6aa, 0xd00634B22adAA771Be515527C33049dcfE6D0E3C, 0x5a87F00A1dac28a285C7D336a1b29Fdc57b34115 |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daño | Robo de criptomonedas, pérdidas financieras. |

| Eliminación de Malware |

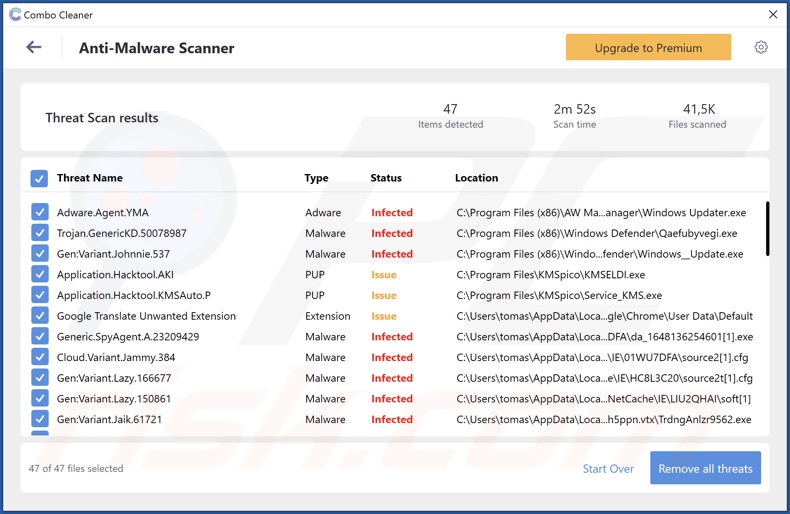

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de malware tipo clipper

Hemos analizado miles de programas maliciosos e innumerables clippers. Allcome Clipper, Frost Clipper, Extended Clipper, ApocalypseClipper - son algunos ejemplos de secuestradores del portapapeles, y Sorano Bot, MoistStealer, XLoader - de malware con funcionalidades de clipper.

El malware suele tener funciones variadas que se encuentran en diferentes combinaciones. Las funciones más comunes son: extracción de datos (por ejemplo, descarga de archivos, obtención de contraseñas, keylogging, grabación de audio/vídeo a través de micrófonos y cámaras web, etc.), cifrado de datos/bloqueo de pantalla (ransomware), abuso de los recursos del sistema para generar criptomonedas (criptomineros), descarga/instalación adicional de malware, etc.

Independientemente de cómo opere el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, es primordial eliminar todas las amenazas inmediatamente después de su detección.

¿Cómo se ha infiltrado el virus de sustitución de direcciones de criptocarteras en mi ordenador?

El malware se propaga mediante técnicas de phishing and social engineering techniques. e ingeniería social. Los programas maliciosos suelen estar disfrazados o empaquetados con software/medios ordinarios. Los archivos infecciosos pueden ser archivos comprimidos, ejecutables, documentos PDF y de Microsoft Office, JavaScript, etc. Una vez que se abre un archivo virulento, se inicia la descarga/instalación del malware.

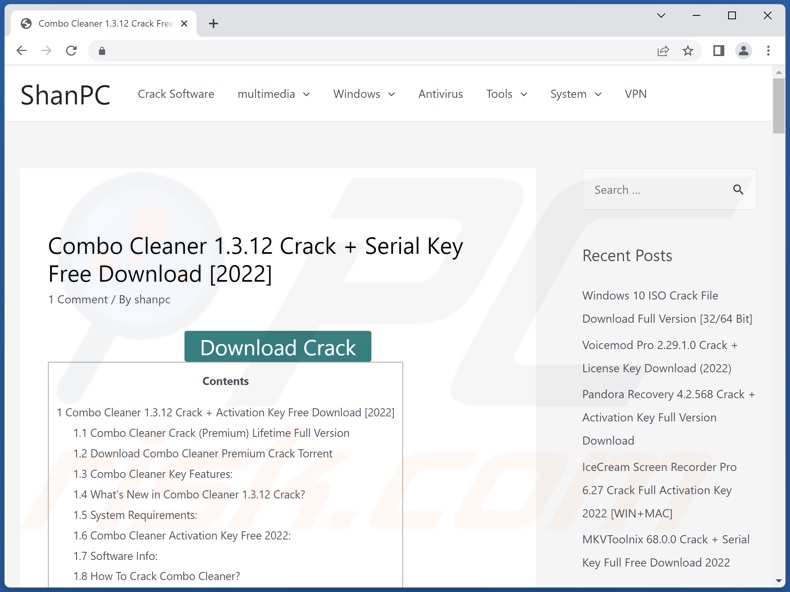

Los métodos de distribución más comunes son: descargas "drive-by" (sigilosas y engañosas), archivos adjuntos y enlaces maliciosos en correos electrónicos y mensajes de spam, estafas en línea (por ejemplo, actualizaciones falsas, avisos de virus falsos, etc.), herramientas ilegales de activación de programas ("cracking") y fuentes de descarga poco fiables (por ejemplo, sitios web no oficiales y de programas gratuitos, redes de intercambio Peer-to-Peer, etc.).

¿Cómo evitar la instalación de malware?

Aconsejamos tener precaución con el correo entrante. No se deben abrir los archivos adjuntos ni los enlaces presentes en los correos y mensajes sospechosos/irrelevantes, ya que eso puede conducir a una infección del sistema.

Además, todas las descargas deben realizarse desde canales oficiales y verificados. Es fundamental activar y actualizar el software con herramientas proporcionadas por desarrolladores legítimos, ya que las herramientas de activación ilegales ("cracks") y los falsos actualizadores pueden contener malware.

Hay que insistir en la importancia de tener instalado y actualizado un antivirus de confianza. Los programas de seguridad deben utilizarse para realizar análisis regulares del sistema y eliminar las amenazas y problemas detectados. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

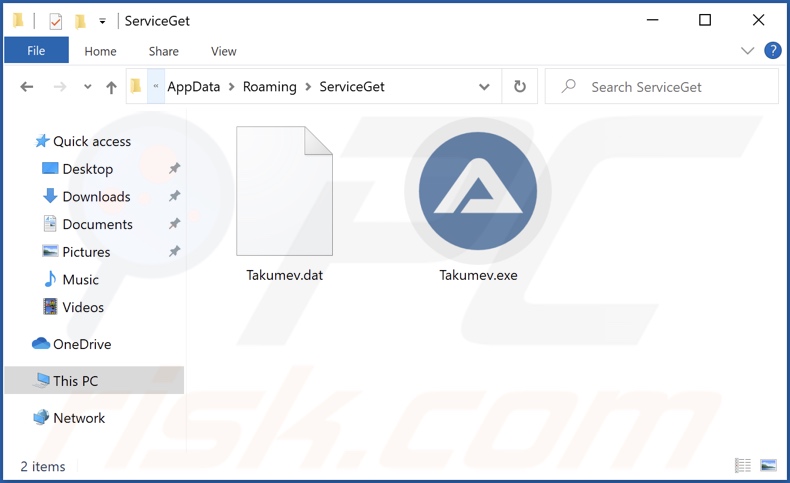

Ejemplo de la carpeta de instalación del malware de sustitución de direcciones de criptocarteras:

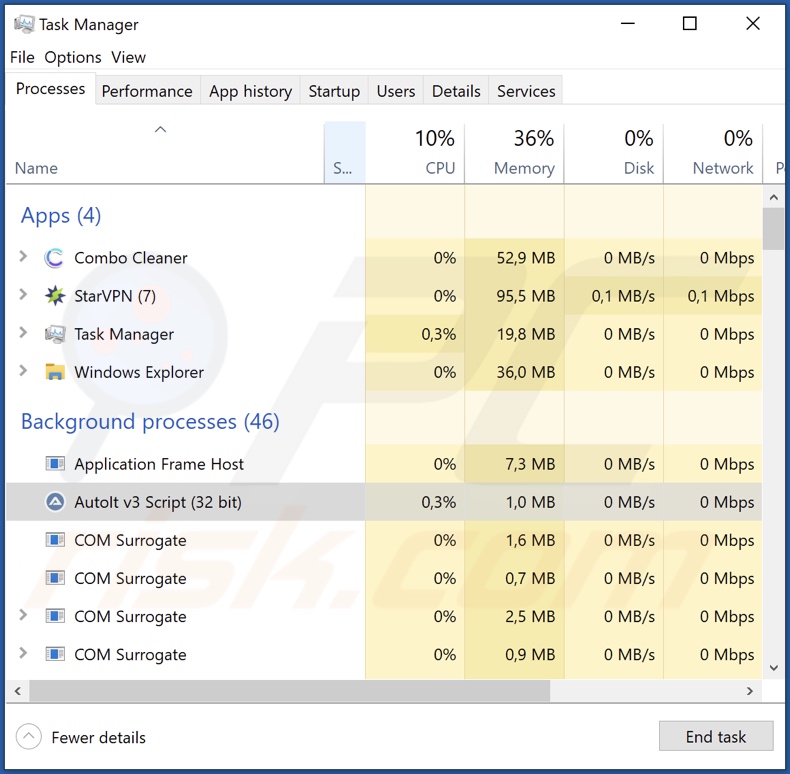

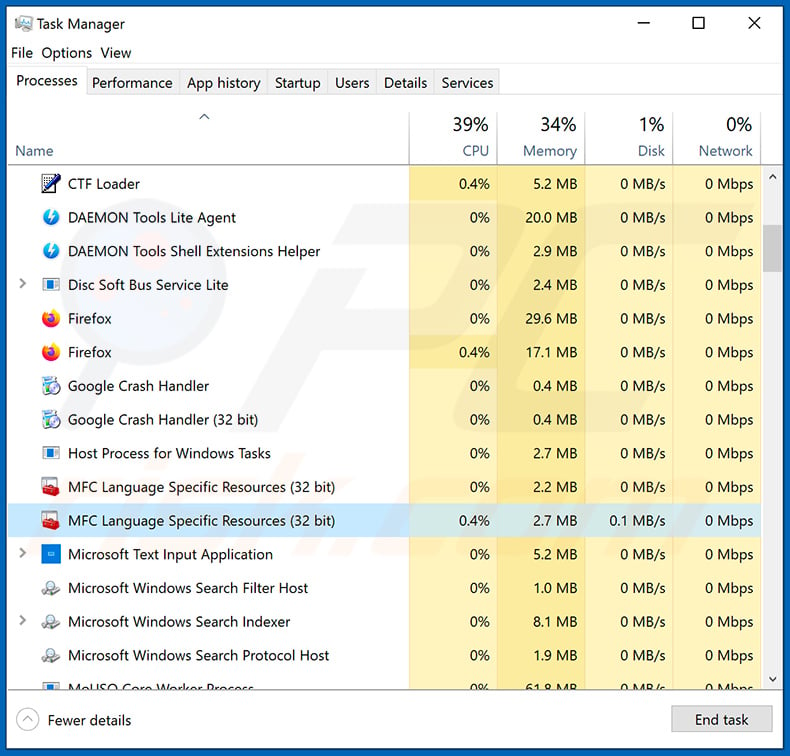

Ejemplo de proceso del malware de sustitución de direcciones de criptocarteras en el Administrador de Tareas de Windows:

Ejemplo de sitio web de software crackeado promocionando un virus de sustitución de direcciones de criptocarteras:

Aspecto de la funcionalidad del malware de la sustitución de direcciones de criptocarteras (GIF):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es el virus de sustitución de direcciones de criptocarteras?

- PASO 1. Eliminación manual del malware de sustitución de direcciones de criptocarteras.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar el malware manualmente?

La eliminación manual del malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Este es un ejemplo de un programa sospechoso que se está ejecutando en el ordenador de un usuario:

Si ha comprobado la lista de programas que se están ejecutando en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debería seguir los siguientes pasos:

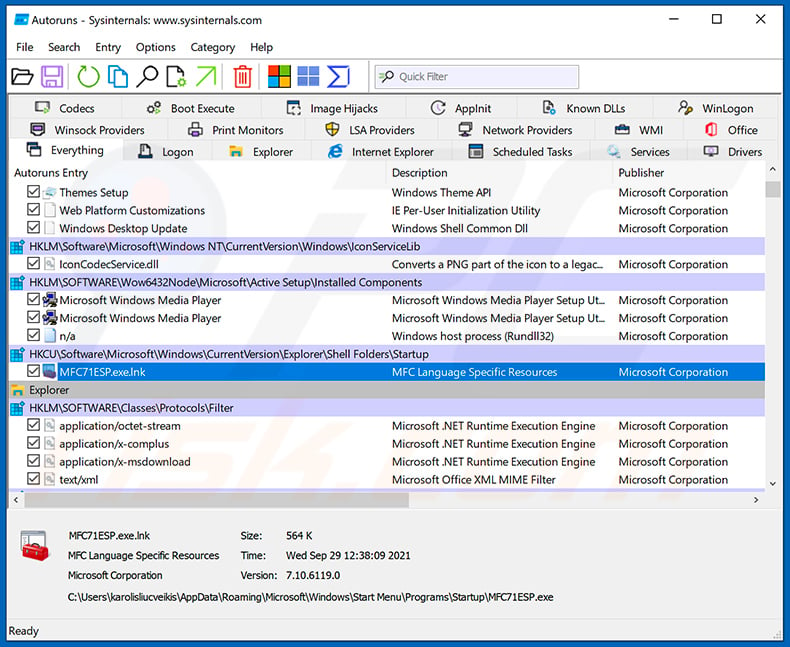

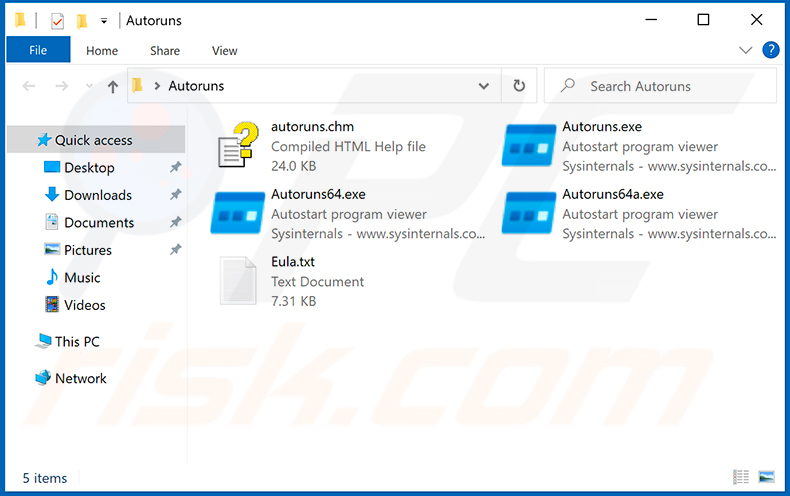

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

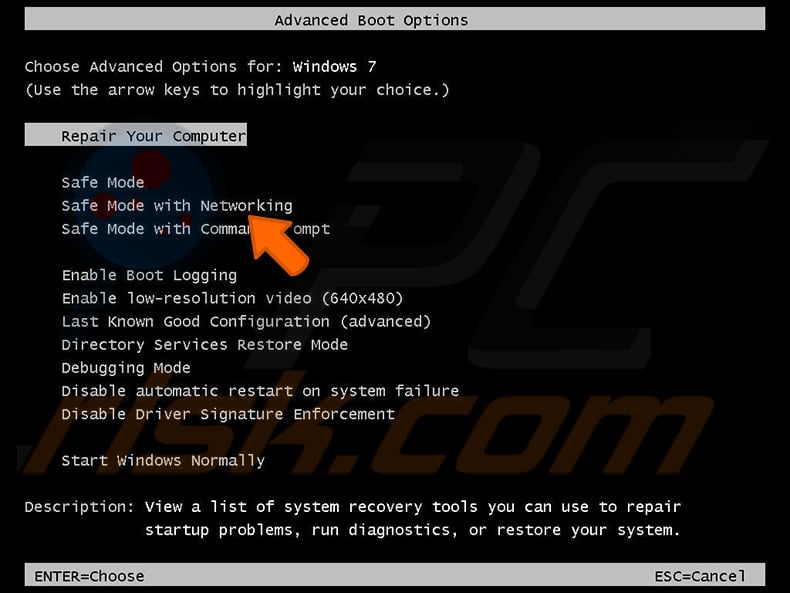

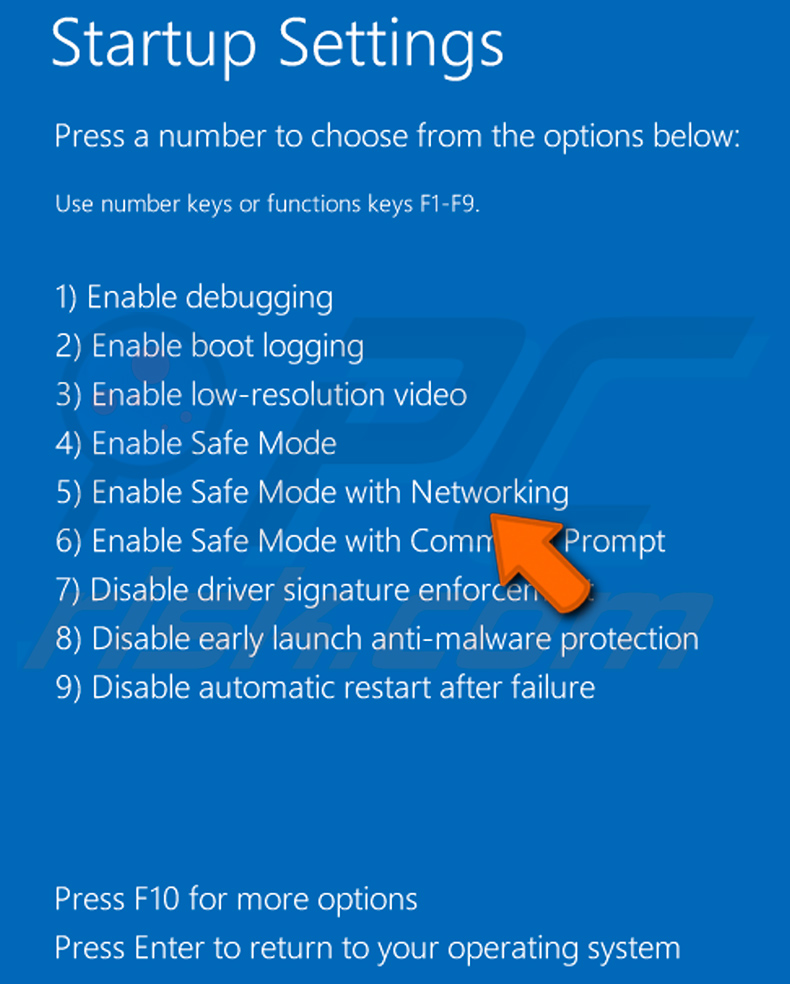

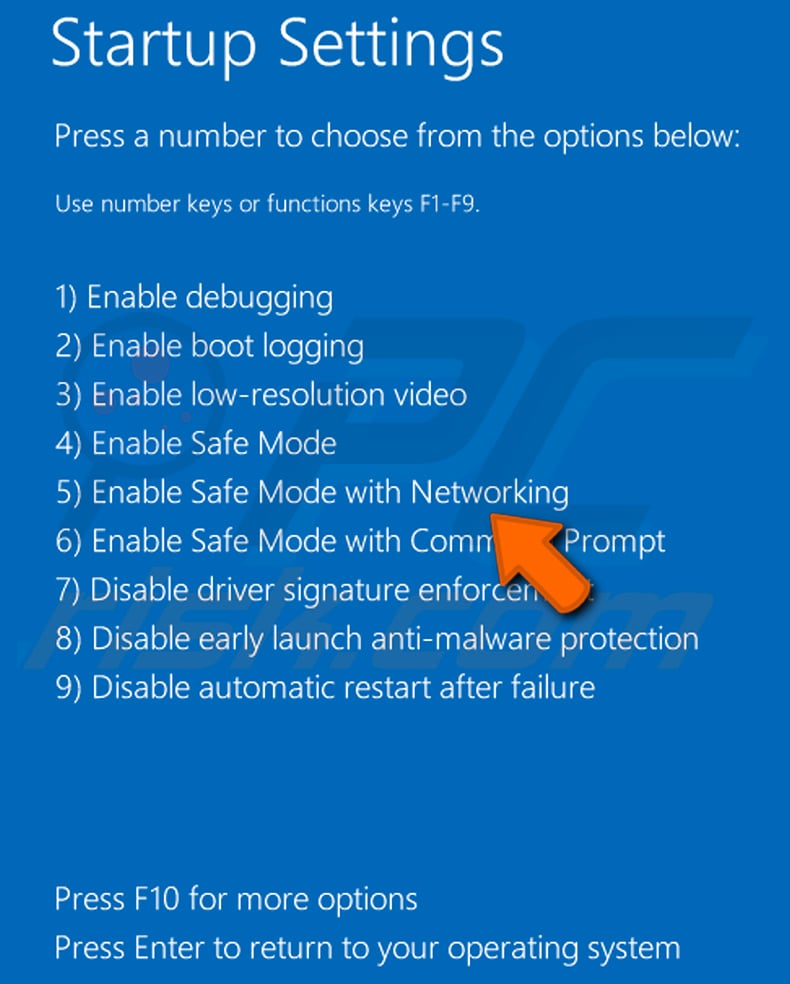

Reiniciar su ordenador en modo seguro:

Reiniciar su ordenador en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio de su ordenador, pulse la tecla F8 de su teclado varias veces hasta que vea el menú de opciones avanzadas de Windows y, a continuación, seleccione el Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo Seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para iniciar en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Shift" del teclado. En la ventana "elige una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana deberá pulsar la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

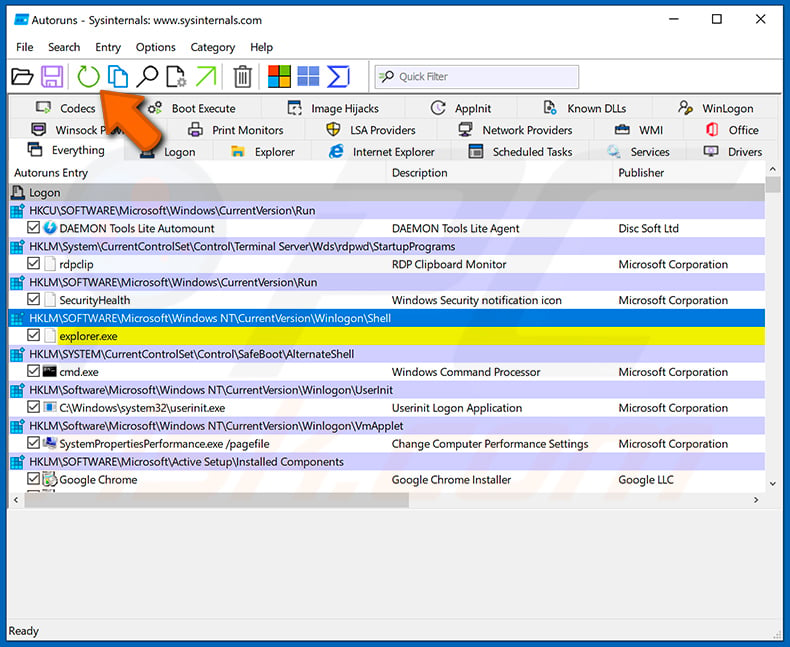

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

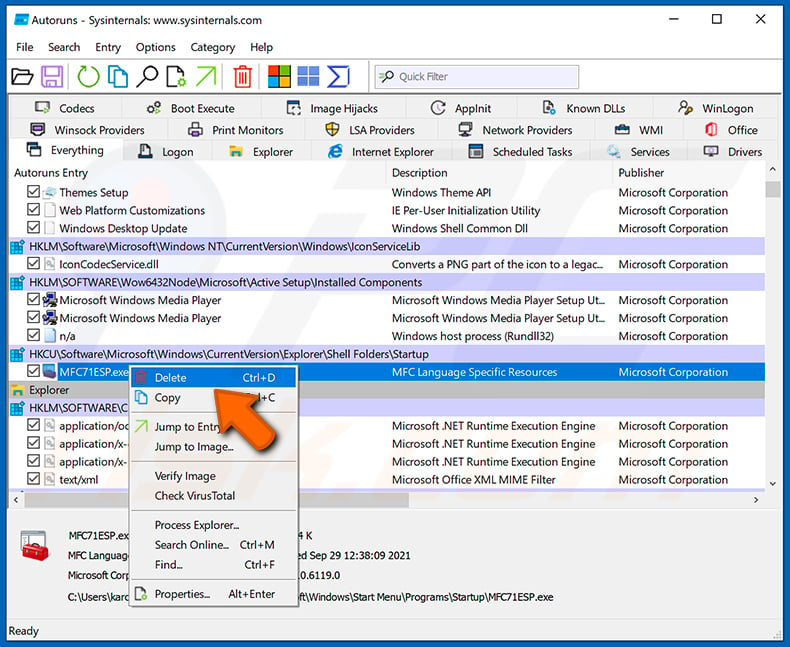

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Deberá anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo los nombres legítimos de los procesos de Windows. En esta fase, es muy importante evitar la eliminación de archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

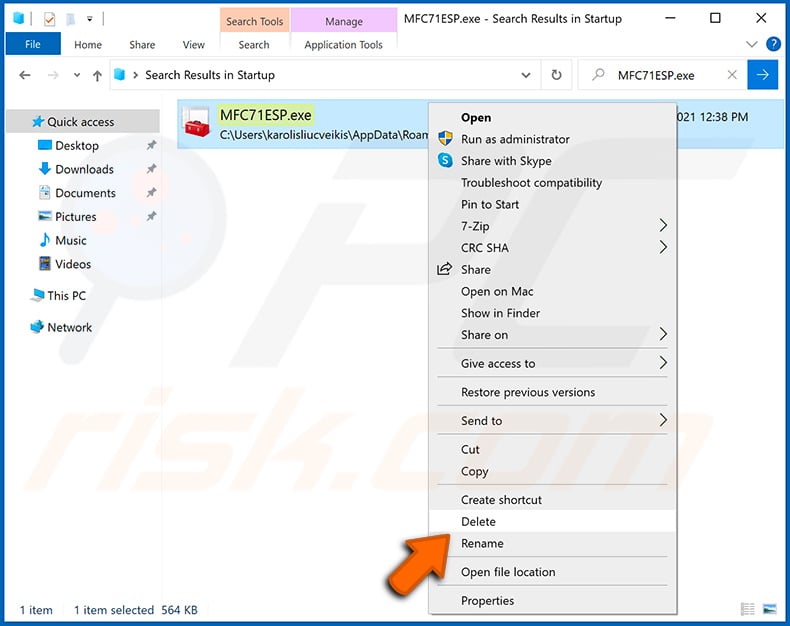

Tras eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de proceder. Si encuentra el nombre del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación del malware en manos de los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware después. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware de sustitución de direcciones de criptocarteras, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, los programas maliciosos que reemplazan las direcciones de criptomonedas (datos del portapapeles) no necesitan ser formateados para ser eliminados.

¿Cuáles son los principales problemas que puede causar el malware de sustitución de direcciones de criptocarteras?

El malware de este tipo tiene como objetivo redirigir las transacciones salientes de criptodivisas a carteras propiedad de los ciberdelincuentes. Sin embargo, estos programas pueden tener funcionalidades adicionales. Por lo tanto, el malware con capacidades de clipper (sustitución de datos del portapapeles) también puede causar múltiples infecciones del sistema, pérdida de datos, graves problemas de privacidad, importantes pérdidas financieras y robo de identidad.

¿Cuál es el propósito del malware de sustitución de direcciones de criptocarteras?

Estos programas maliciosos están diseñados para generar ingresos, que es el objetivo principal del malware en general. Los programas maliciosos también pueden utilizarse para divertir a los atacantes, interrumpir procesos (por ejemplo, sitios web, servicios, organizaciones, empresas, etc.), llevar a cabo venganzas personales o lanzar ataques por motivos políticos/geopolíticos.

¿Cómo se ha infiltrado el malware de sustitución de direcciones de criptocarteras en mi ordenador?

El malware se propaga principalmente a través de descargas no autorizadas, estafas en línea, correos electrónicos/mensajes de spam, sitios web de descarga de software gratuito y de terceros, redes de intercambio P2P (por ejemplo, clientes Torrent, eMule, etc.), herramientas ilegales de activación de software ("cracking") y actualizaciones falsas. Además, algunos programas maliciosos son capaces de autodifundirse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, memorias USB, discos duros externos, etc.).

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner puede detectar y eliminar la mayoría de las infecciones de malware conocidas. Hay que destacar que es esencial realizar un análisis completo del sistema, ya que el software malicioso de alta gama suele esconderse en lo más profundo de los sistemas.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión