Formas habituales que adoptan las infecciones informáticas

¿Qué es el malware específico de Mac?

Conocido también como: virus de Mac

El malware específico de Mac es un tipo de aplicación maliciosa que afecta a equipos Mac con sistema operativo MacOS. El término "virus de Mac" se usa comúnmente pero no es técnicamente correcto. Actualmente, no hay ningún virus de Mac (o Windows) por ahí suelto. En teoría, un virus informático es un programa malicioso que puede reproducirse cuando se ejecuta. En una primera fase de desarrollo de sistemas operativos, los virus hicieron mucho daño, pero hoy en día ya no existen los virus informáticos, que han sido sustituidos por el software malicioso. Aunque el software malicioso y publicitario no está muy extendido en sistemas Mac, los ciberdelincuentes están empezando cada vez más a crear aplicaciones maliciosas que atacan concretamente a equipos Mac. Las categorías de malware específico de Mac son idénticas a las de los sistemas operativos Windows o Linux; van desde aplicaciones potencialmente no deseadas (con un peligro relativamente bajo) hasta los troyanos y cibersecuestros (infecciones muy peligrosas). La cuota de mercado de equipos con sistemas operativos MacOS se incrementa cada año, al tiempo que los ciberdelincuentes empiezan a buscar fuentes alternativas de ingresos, por lo que algunos empiezan a atacar a equipos Mac.

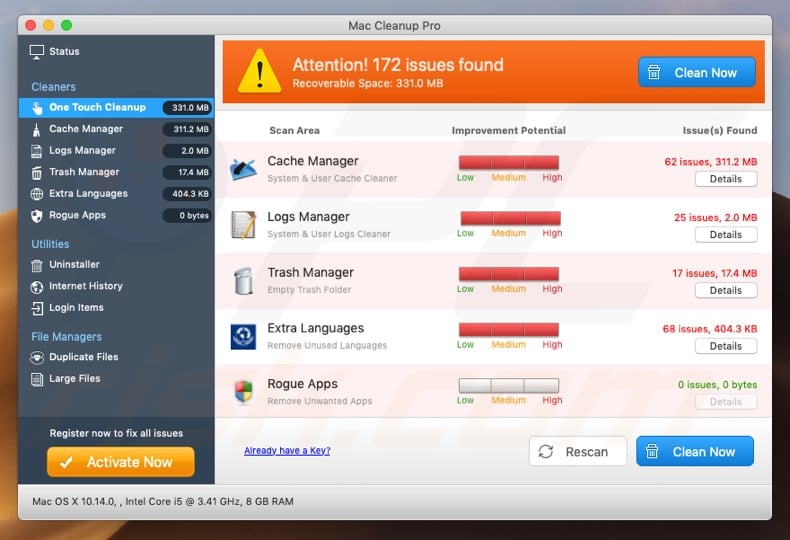

La forma de infección más extendida diseñada específicamente para equipos Mac son las aplicaciones potencialmente no deseadas. Estafadores del marketing crean advertencias falsas de virus en ventanas emergentes y falsas actualizaciones de Flash Player con el objetivo de engañar a los usuarios de Mac para que descarguen sus aplicaciones no deseadas. Tras la instalación, tales apps analizan el PC del usuario y muestran diagnósticos exagerados donde se afirma que hay archivos basura y archivos en el caché del sistema operativo que son de alto riesgo, de ahí que se induzca a los usuarios de Mac a realizar compras innecesarias.

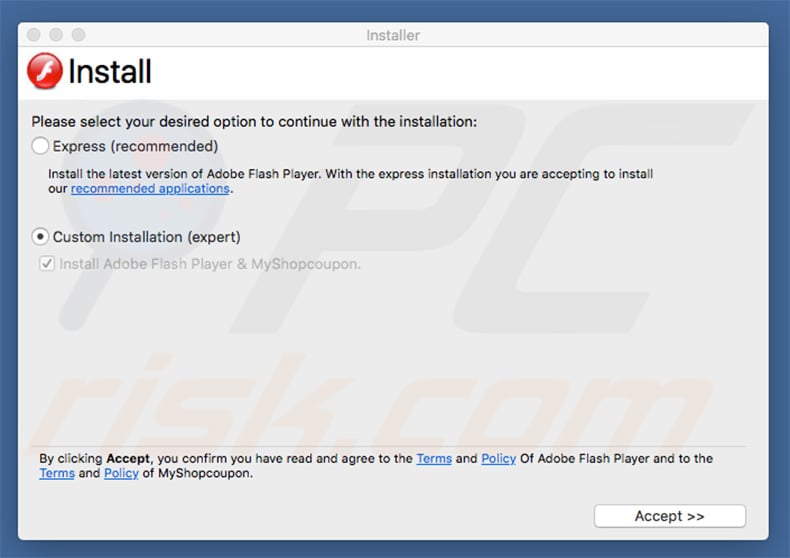

Captura de pantalla de un instalador engañoso de software gratuito que se usa para distribuir software publicitario y aplicaciones potencialmente no deseadas:

Otra forma común de infección en Mac es el software publicitario. En este tipo de infección, se suele infectar el equipo del usuario a través de un método engañoso de marketing llamado empaquetado; los usuarios de Mac instalan aplicaciones publicitarias junto con algún software gratuito descargado de internet. Tras infiltrarse con éxito, las aplicaciones de tipo publicitario generan anuncios intrusivos en ventanas emergentes y banners al navegar por internet. Otro tipo de software publicitario redirecciona las búsquedas del usuario en internet a otros sitios web no deseados.

En otro software malicioso específico de Mac, se incluyen troyanos, ransomware, y software de minería de criptomonedas. Los troyanos tienen como objetivo la sustracción de datos sensibles de usuarios; el ransomware o cibersecuestro acaba encriptando los archivos del usuario y pide una recompensa para desencriptarlos, mientras que el software de minería de criptomonedas se introduce sin permiso en el equipo del usuario para aprovecharse de los recursos del equipo y minar criptomonedas para los ciberdelincuentes. Esos tipos de infecciones no están demasiado extendidas, pero como los equipos Mac cada vez son más populares, los desarrolladores de software malicioso ponen su objetivo cada vez más en el sistema operativo MacOS.

Síntomas de infección por un software malicioso específico de Mac:

- Un programa que no ha instalado aparece en su escritorio.

- Anuncios no deseados en ventanas emergentes aparecen al navegar por internet.

- El Mac empieza a ir más lento de lo normal.

- El ventilador de la CPU funciona a pleno rendimiento incluso cuando no se está trabajando con el equipo.

- Al buscar en Google, las búsquedas web se redireccionan automáticamente a los buscadores Yahoo o Bing.

Distribución:

En el caso de la distribución de software malicioso, normalmente los ciberdelincuentes usan varias estrategias de ingeniería social para propagar sus aplicaciones maliciosas. Por ejemplo, en el caso de las aplicaciones potencialmente no deseadas, los estafadores del marketing usan falsos anuncios en ventanas emergentes para propagar sus aplicaciones. En el caso del software publicitario, los usuarios suelen instalar las aplicaciones publicitarias cuando son engañados por falsos instaladores de Flash Player. Los troyanos y software de minería se distribuyen en programas para "crackear" software y en sitios web hackeados.

¿Cómo se puede evitar que se instalen programas maliciosos en Mac?

Para evitar que se instalen software malicioso en Mac, los usuarios deberían adoptar hábitos de navegación segura en internet, lo cual implica descargar software solo de fuentes de confianza (sitio web del desarrollador o tienda oficial de la app), desconfiar de los anuncios emergentes que dicen haber encontrado infecciones u ofrecen descargar actualizaciones de Flash Player. Los usuarios de Mac deberían dejar a un lado la descarga de cracks para software o trucos para vídeojuegos. Usar servicio P2P como torrents pone también en riesgo la seguridad del equipo. Al descargar software gratuito, debería prestar siempre atención a los pasos de instalación, ya que podría ocultar la instalación de aplicaciones adicionales (normalmente no deseadas).

El software malicioso más reciente de Mac

El software malicioso más extendido en Mac

¿Qué es un software publicitario?

Conocido también como: anuncios no deseados o virus en ventana emergente

Un adware o generador de anuncios es un programa que muestra anuncios inoportunos que invaden la privacidad. Hoy en día, internet está lleno de aplicaciones potencialmente no deseadas que se instalan junto con programas gratuitos. La mayor parte de sitios web de descargas de programas gratuitos recurren a clientes de descargas, pequeños programas que ofertan la instalación de complementos de navegador promocionados junto con el programa gratuito elegido. Por tanto, descargar software gratuito sin cuidado puede llevarnos a infecciones con programas de publicidad.

Existen varios tipos de adware: algunos pueden secuestrar los navegadores del usuario y añadir varios sitios web que se abrirán automáticamente; otros pueden generar anuncios pop-up no deseados. Algunos de los programas generadores de publicidad no dan señales de vida; sin embargo, monitorizan la navegación del usuario y registran la dirección IP, números de identificación, sistema operativo, información del navegador, páginas visitadas, páginas vistas, búsquedas introducidas y otra información. Además, la mayor parte de los generadores de anuncios se programan con errores, por lo que puede afectar al normal funcionamiento del sistema operativo.

Síntomas de infección por adware:

Navegadores con bajo rendimiento, molestos anuncios (búsquedas, banners, enlaces de texto, transitorios, intersticiales, de pantalla completa), accesos automáticos a webs no deseadas.

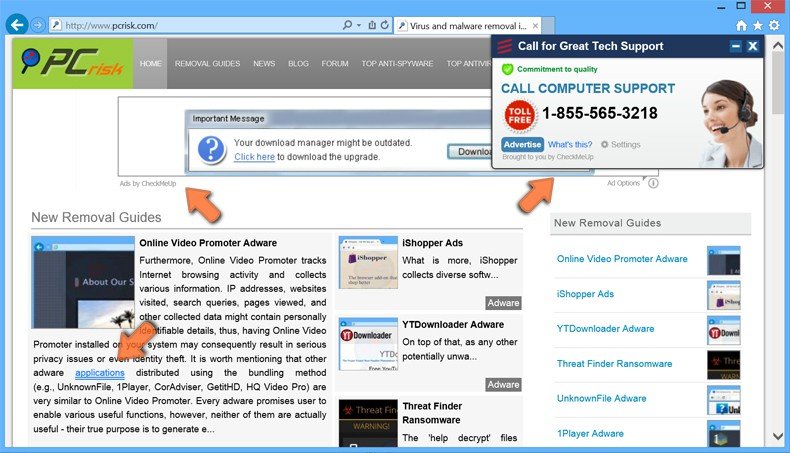

Captura de pantalla de software publicitario generando anuncios intrusivos pop-up y banners:

Adware generando anuncios en banners:

Distribución:

El software publicitario se suele incluir en los programas gratuitos y de pago, y en la instalación de una aplicación basura puede producirse por gestores de descargas o instaladores de programas gratuitos. Adware is also installed via fake Flash Player, Java, or Internet browser updates. Los programas potencialmente no deseados se distribuyen mediante el uso de banners engañosos y otros anuncios en internet.

Capturas de pantalla de instaladores de software gratuitos usados para propagar software publicitario:

¿Cómo evitar las infecciones por software publicitario?

Para evitar la instalación de tales programas generadores de publicidad, los internautas deben proceder con cautela al descargar e instalar programas gratuitos. Si su descarga está gestionada por algún cliente de descargas, asegúrese de desactivar la instalación de complementos de navegador promocionados haciendo clic en el botón "rechazar". Al instalar el programa gratuito ya descargado, seleccione siempre las opciones de instalación "avanzada" o "personalizada" en vez de "rápida" o "típica", ya que se podría instalar software publicitario empaquetado si elige las opciones predeterminadas.

El último adware

El adware más extendido

¿Qué es un falso antivirus?

Conocido también como: software de seguridad fraudulento o scareware

El término "falso antivirus" (también denominado Scareware) es se usa para describir un programa de seguridad fraudulento que simula análisis de seguridad en el sistema y reporta infecciones de seguridad inexistentes para asustar a los usuarios y que así compren licencias inútiles. Aunque esos programas puedan parecer beneficiosos al principio, en realidad son engañosos y su único fin es hacer creer al usuario que su sistema operativo está infectado con programas maliciosos altamente peligrosos. Los ciberdelincuentes responsables de crear esos programas fraudulentos diseñan interfaces de usuario con aspecto profesional y advertencias de seguridad para que los falsos programas antivirus parezcan fiables.

Tras infiltrarse con éxito, los antivirus fraudulentos desactivan el administrador de tareas del sistema operativo, bloquean la ejecución de programas instalados y cambian la configuración para poder iniciarse automáticamente al arrancar el sistema operativo Los usuarios deben saber que pagar por un falso antivirus equivale a enviar dinero directamente a los ciberdelincuentes. Asimismo, cuando paga por un programa fraudulento, el usuario se arriesga a ceder sus datos bancarios o de la tarjeta de crédito, de ahí que puedan seguir abusando potencialmente de sus cuentas. Los usuarios que hayan comprado ya ese programa antivirus fraudulento deberían contactar con la entidad financiera de la tarjeta de crédito y cancelar el cargo tras explicar el engaño que han sufrido con la compra de este falso antivirus. Aunque el fin principal de los falsos antivirus es hacer que los usuarios visiten una página web donde se les pedirá pagar para eliminar las amenazas inexistentes de seguridad, estos programas fraudulentos son también capaces de lanzar programas maliciosos adicionales, sustraer información personal y dañar archivos almacenados.

Síntomas de infección por falsos antivirus:

Constantes mensajes popup con advertencias de seguridad en la barra de tareas, recordatorios para comprar la versión completa y así eliminar las supuestas infecciones detectadas, sistema con un bajo rendimiento, imposibilidad de ejecutar programas instalados, acceso a internet bloqueado.

Capturas de pantalla de un antivirus engañoso que genera mensajes con falsas advertencias de seguridad:

Distribución:

Los ciberdelincuentes usan varios métodos para distribuir sus programas antivirus fraudulentos. Algunos de los más extendidos son los sitios web maliciosos, mensajes de email infectados y falsos análisis de seguridad en línea.

Otros métodos de distribución de los falsos antivirus:

- Intoxicación o manipulación de los resultados de búsqueda

- Payloads de exploits

- Descargas de antivirus falsos por otro software malicioso

- Falsas actualizaciones de seguridad de Windows

- Falsas apps de Facebook

Capturas de pantalla de un programa falso de seguridad online y mensajes usados para propagar programas antivirus fraudulentos:

¿Cómo proteger su equipo de los falsos programas antivirus?

Mantenga actualizado siempre su sistema operativo y todos los programas instalados (Java, Flash, etc.), asegúrese de que su cortafuegos está activado. usar programas antivirus y antiespía fiables; Tenga cuidado al hacer clic en enlaces de emails o redes sociales. Nunca confíe en mensajes emergentes en línea que afirmen que su PC está infectado con programas maliciosos y luego le ofrezcan instalar un programa de seguridad que podría eliminar las supuestas amenazas detectadas. Estos mensajes en internet sirven para que los ciberdelincuentes puedan distribuir sus falsos antivirus.

Los últimos falsos antivirus

Los falsos antivirus más extendidos

¿Qué es un cibersecuestro?

Conocido también como: ransomware, el troyano de la policía, software bloqueador de equipos, virus criptográfico, encriptador de archivos

Un cibersecuestro o ransomware es un programa malicioso que bloquea el escritorio del usuario y le exige el pago de una suma de dinero (rescate) para desbloquearlo. Existen principalmente dos tipos de infecciones por cibersecuestro. El primer tipo se sirve de forma ilegítima de los nombres de autoridades (por ejemplo, FBI) y hace acusaciones falsas de varios delitos (por ejemplo, descarga de programas piratas, ver pornografía ilegal, etc.) para engañar a los usuarios y que terminen pagando la falsa multa por haber presuntamente infringido la ley.

Los ciberdelincuentes responsables de crear esos programas fraudulentos saben cuál es la IP del equipo para mostrar a sus víctimas una versión traducida del mensaje que ven en pantalla. Las infecciones por ransomware se distribuyen a través de exploit kits, programas maliciosos que se introducen sin permiso en el sistema operativo del usuario por las vulnerabilidades encontradas en el software desactualizado.

Otra forma conocida de infección ransomware sólo afecta a los navegadores web del usuario (Internet Explorer, Mozilla Firefox, Google Chrome y Safari), se denominan Browlock. Este tipo de ransomware usa JavaScript para impedir que el usuario pueda cerrar sus navegadores web.

Los usuarios deben saber que en realidad las autoridades a nivel global no usan esos mensajes bloqueadores de escritorio para cobrar multas por infringir la ley.

Capturas de pantalla de infecciones por cibersecuestro suplantando la identidad de varias autoridades:

El segundo tipo de cibersecuestro más importante es especialmente malicioso, ya que no solo bloquea el equipo del usuario, sino que también cifra los datos. Este tipo de ransomware indica claramente que se trata de una infección y exige el pago del rescate para recuperar los archivos desencriptados. Este tipo de ransomware se elimina con cierta facilidad; sin embargo, en el caso de Cryptolocker no es posible desencriptar los ficheros sin la clave privada RSA. Se recomienda a los usuarios afectados por este tipo de ransomware que restauren los ficheros desencriptados a partir de una copia de seguridad.

Capturas de pantalla de cibersecuestros que cifran los archivos de los usuarios:

Síntomas de infección por ransomware:

La pantalla de escritorio completamente bloqueada con un mensaje que exige el pago de un rescate para desbloquear el ordenador y evitar la imputación de cargos penales (o desencriptar archivos).

Distribución:

Los ciberdelincuentes usan exploit kits para colarse en el sistema operativo del usuario y luego ejecutar el mensaje bloqueador de escritorio. Los paquetes exploit incluyen múltiples exploits que inician la descarga de ransomware en el ordenador si el sistema operativo y los programas instalados no tienen todos los parches de seguridad necesarios. Frecuentemente, los exploit kits están ocultos en varios sitios web maliciosos o comprometidos. Análisis recientes indican que los ciberdelincuentes también propagan su ransomware a través de redes de anuncios (que se especializan en publicidad para sitios web de pornografía) y campañas de spam.

No More Ransom! proyecto:

Las víctimas del ransomware deben saber que no es recomendable pagar el rescate para obtener el descifrador de los ciberdelincuentes. Al pagar el rescate estará patrocinando la actividad de los ciberdelincuentes, además no hay garantías de que vaya a recibir el descifrador. Si ha sido víctima de un ransomware, utilice el sitio web No More Ransom! para obtener más información sobre el ransomware y encontrar un descifrador gratuito para el ransomware que infectó su ordenador.

¿Cómo evitar las infecciones por ransomware?

Para proteger los equipos de las infecciones ransomware, deberíamos mantener actualizado nuestro sistema operativo y los programas instalados. Haga uso de un antivirus legítimos o programa antiespía y no haga clic en enlaces o abra adjuntos en emails de fuentes no fiables. Evite visitar sitios web pornográficos y no descargue archivos de redes P2P.

El último ransomware

El ransomware más extendido

¿Qué es un secuestrador de navegadores?

Conocido también como: virus de redireccionamiento o software secuestrador

Un secuestrador de navegadores es un programa que se introduce sin permiso en el equipo y modifica la configuración de los navegadores web. Normalmente, los secuestradores de navegadores modifican la configuración de la página principal y el buscador predeterminados; además, pueden afectar el normal funcionamiento de los propios navegadores web. El fin primordial de estos programas encubiertos es obtener ingresos a partir de anuncios engañosos o resultados de búsqueda patrocinados que se muestran en los sitios web que se promocionan. Las formas más comunes que adoptan los secuestradores de navegadores son extensiones, barras de herramientas y aplicaciones auxiliares. Los secuestradores de navegadores pueden introducirse sin permiso en los navegadores web mediante descargas iniciadas automáticamente, mensajes infectados de email, o por la instalación de programas gratuitos descargados de internet.

Los usuarios deberían saber que actualmente la mayor parte de sitios web de descargas recurren a gestores de descargas, pequeños programas usados para sacar beneficio de los servicios gratuitos con la oferta de complementos de navegador promocionados (normalmente secuestradores de navegadores en forma de barras de herramientas). Al no prestar especial atención a los pasos en la descarga, los usuarios pueden instalar de forma inadvertida secuestradores de navegador. Algunos de los generadores de publicidad que alteran la configuración de navegadores vienen incluidos en un paquete con los dichosos objetos ayudantes del navegador que anulan los intentos del usuario por cambiar la configuración predeterminada relativa a la página principal y el buscador.

Según las últimas investigaciones, casi todos los secuestradores de navegador redireccionan a los usuarios a buscadores web engañosos. Esos buscadores devuelven resultados erróneos sin ninguna o poca relevancia con respecto a la consulta de búsqueda; esto se hace para obtener beneficios de los clics en los resultados de búsqueda patrocinados que en realidad apuntan a sitios web maliciosos o con fines comerciales. Además, estos programas encubiertos son conocidos por monitorizar los movimientos del usuario en internet y registrar información personal variada (dirección IP, webs visitadas, búsquedas introducidas, etc.), tales acciones podrían dar lugar a problemas de privacidad o incluso robo de identidad.

Capturas de pantalla de secuestradores de navegador que modifican los ajustes del navegador relativos a la página de inicio y buscador predeterminado:

Síntomas de infección por secuestrador de navegadores:

- Cambio en la configuración relativa a la página de inicio y motor de búsqueda.

- Imposibilidad de cambiar la configuración del navegador.

- Anuncios popup y banners en sitios web fiables como Google o Wikipedia.

- Bajo rendimiento del sistema

Capturas de pantalla de instaladores engañosos de software gratuito usados para la distribución de secuestradores de navegador:

Distribución:

Con frecuencia, los secuestradores de navegador se distribuyen mediante un método engañoso de distribución de programas denominado empaquetado, es decir, se instalan junto con programas descargados de internet. Se conoce que los generadores de publicidad que cambian la configuración de los navegadores son distribuidos en falsas actualizaciones de Java y navegadores.

¿Cómo evitar las infecciones de secuestradores de navegador?

Lea siempre las condiciones de uso y política de privacidad de cualquier programa que descargue, tenga especial cuidado al descargar programas gratuitos. No haga clic en los anuncios emergentes que le ofrezcan la instalación de programas gratuitos y "útiles". Preste mucha atención al descargar o instalar programas gratuitos, descarte la instalación de extensiones de navegador empaquetadas haciendo clic en el botón "rechazar". Al instalar programas gratuitos, elija las opciones de instalación "avanzada" o "personalizada" y descarte la instalación de cualquier barra de herramientas incluida. Además de tener en mente todo lo anterior, asegúrese de que sus navegadores están siempre actualizados.

Los últimos secuestradores de navegador

Los secuestradores de navegador más extendidos

¿Qué es un troyano?

Conocido también como: virus por e-mail, software espía, virus DDos

Un troyano (caballo de troya) son infecciones por software malicioso que se promocionan como software legítimo. El nombre de este tipo de software malicioso procede de la historia de la guerra de Troya en la que los griegos construyeron un caballo de madera para ocultar a sus soldados en el interior. Los troyanos introdujeron el caballo en su ciudad como trofeo y, poco después, los soldados griegos salieron sin ser vistos del caballo de madera para abrir la puerta de entrada a la ciudad de Troya, con lo cual el ejército griego pudo acceder y ganar la guerra de Troya. De forma similar a este historia, los ciberdelincuentes hacen que su software malicioso parezca un programa fiable; por ejemplo, Flash Player. Cuando los usuarios han descargado e instalado lo que creen que es un programa fiable, acaban infectando sus equipos con un código malicioso.

Los ciberdelincuentes usan varias técnicas para infectar a los usuarios. En el caso de los troyanos, normalmente los ciberdelincuentes usan campañas de correo basura para distribuir su software malicioso.

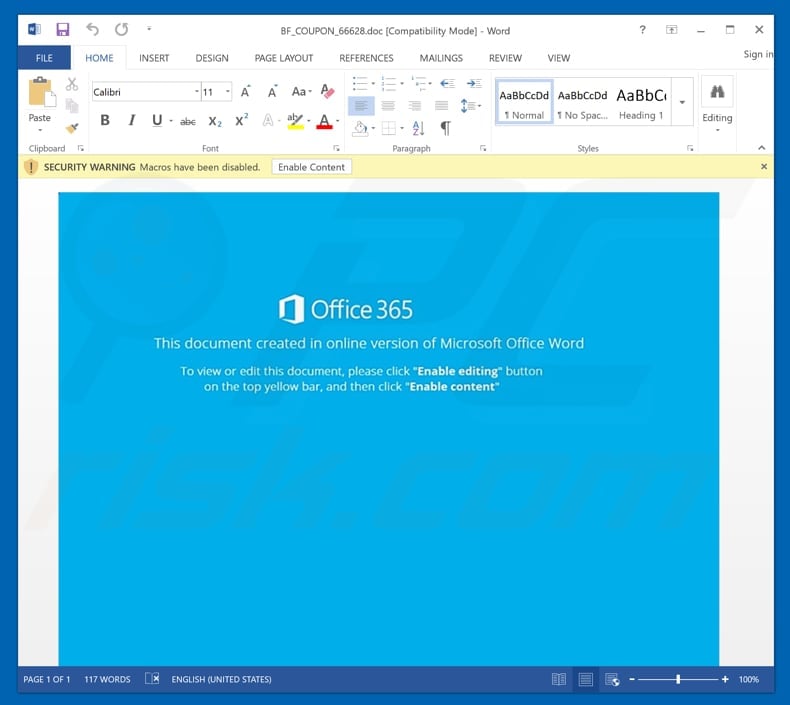

Captura de pantalla de un adjunto malintencionado en e-mail usado en la distribución de troyanos:

Envían decenas de miles de correos electrónicos con una supuesta factura de una empresa muy conocida. Tales correos suelen presentar un aspecto fiable pero tienen adjuntos maliciosos. Los usuarios que caen en la trampa y abren el adjunto, infectan sus equipos con un troyano. Como ocurre con los delincuentes comunes, los ciberdelincuentes distribuyen troyanos para obtener beneficios económicos. Tras infectar un equipo, el troyano puede robar los datos del usuario (incluyendo información bancaria sensible), controlar el equipo del usuario, descargar y ejecutar software malicioso adicional en el equipo de la víctima. En general, los troyanos pueden clasificarse en las siguientes categorías:

Troyanos de puerta trasera: tras infectar el equipo de la víctima, crea una puerta trasera que permite a los ciberdelincuentes acceder por completo al equipo de la víctima. Este tipo de troyanos se usan comúnmente para robar datos en navegadores web, infectar el equipo de la víctima con software malicioso adicional y realizar otras tareas malintencionadas.

Troyanos descargadores: tras infectar el equipo, se descarga software adicional, por ejemplo, este tipo de troyano puede descargar y ejecutar una infección ransomware que encripte los archivos del usuario y pida una recompensa para desencriptarlos.

Troyanos infostealers: los troyanos de esta categoría están diseñados para ejecutarse silenciosamente en el equipo del usuario sin mostrar ninguna señal de vida. Como el mismo nombre indica, este tipo de troyano roba datos del usuario; puede ser información bancaria, contraseñas de redes sociales y cualquier otro tipo de información sensible que pueda usarse para robar o ganar dinero posteriormente.

Troyanos DDoS: algunos troyanos no están interesados en sus datos personales o en infectar su equipo con otro software malicioso. Los troyanos DDoS añaden el equipo de la víctima a una botnet (red de bots). Cuando los ciberdelincuentes tienen una botnet de tamaño considerable (cientos o miles de equipos zombi), pueden realizar ataques DDoS en varios sitios web o servicios web.

Síntomas de infección por un troyano:

Sepa que las infecciones por troyano están diseñadas para ser silenciosas, por lo que normalmente no existe ningún síntoma en el equipo infectado.

- Puede ver procesos desconocidos en el Administrador de tareas.

- Su equipo puede ralentizarse más de lo normal.

- Sus amigos o compañeros recibieron correos o e-mails de usted pero en realidad no ha enviado nada.

Distribución:

Los troyanos entran en el equipo por varios motivos. Su equipo puede infectarse con un troyano tras descargar un software con aspecto fiable de un sitio web sospechoso. Al usar servicios como torrents. Al descargar varios cracks de software o abrir adjuntos de correos electrónicos que ha recibido hace poco.

¿Cómo evitar las infecciones por troyano?

Para evitar la infección del equipo por troyanos, debería ir con mucho cuidado al descargar programas. El único sitio seguro para descargar aplicaciones es el sitio web del desarrollador o la tienda oficial de la app. Vaya con cuidado al abrir adjuntos en los correos electrónicos recibidos; incluso los correos de apariencia fiable pueden ser parte de una estrategia de ingeniería social creada por los ciberdelincuentes. Evite usar servicios P2P como torrents y no intente nunca crackear el software o hacer trampas en los vídeojuegos; estos contextos suelen usarse comúnmente por los ciberdelincuentes para distribuir su software malicioso.

Los troyanos más recientes

Los troyanos más extendidos

¿Qué es una aplicación potencialmente no deseada?

Conocida también como: programa o aplicación basura (programa potencialmente no deseado)

Las aplicaciones potencialmente no deseadas (conocidas también como aplicaciones o programas basura, potencialmente no deseados) son aplicaciones que se instalan en el equipo del usuario sin el debido consentimiento. Los programas que están en esta categoría suelen ser aplicaciones de utilidades, varios actualizadores de controladores, herramientas de diagnóstico del registro y software similar. Se instalan en el equipo del usuario usando un método engañoso de marketing llamado empaquetado. Por ejemplo, los usuarios descargan una actualización de Flash Player y, en unos cuantos minutos, un nuevo programa aparece diciendo que se han encontrado varios problemas en el registro. Tras instalarse, esos programas tienden a interferir en el funcionamiento normal del equipo, suelen añadirse a sí mismos en los programas de inicio del sistema operativo y tienden a mostrar varias advertencias emergentes y a realizar análisis en el equipo.

La finalidad principal de tales aplicaciones es hacer creer a los usuarios que sus equipos están en peligro (por ejemplo, porque hay controladores desactualizados o errores en el registro) y luego inducirles a comprar una versión premium de una aplicación que arregle los problemas detectados.

Captura de pantalla de una aplicación potencialmente no deseada:

Aunque normalmente las aplicaciones potencialmente no deseadas no representan una grave amenaza para la privacidad (los datos sensibles) del usuario, el principal problema es que intentan engañar al usuario para que compre un software totalmente inútil. Tenga en cuenta que los problemas de registro o los controladores desactualizados no pueden considerarse problemas graves, por lo que las aplicaciones que usen mensajes y reclamos con amenazas para decir lo contrario están simplemente exagerando para inducir a que el usuario haga una compra innecesaria.

Captura de pantalla de una aplicación potencialmente no deseada:

Síntomas de una infección por aplicaciones potencialmente no deseadas:

- Programa que no instaló pero que aparece en su escritorio

- Proceso desconocido que aparece en el Administrador de tareas

- Varias ventanas emergentes de advertencia que son visibles en el escritorio

- Un programa desconocido que dice haber encontrado multitud de problemas en el registro y pide dinero para solucionarlos.

Distribución:

Los programas potencialmente no deseados se distribuyen usando un método engañoso de marketing llamado empaquetado. En este sentido, se muestra al usuario un anuncio en ventana emergente donde se dice que tiene desactualizado el Flash Player. Luego se le ofrece al usuario descargar una actualización. Se modifica el instalador de Flash Player y se oculta la instalación de varias aplicaciones potencialmente no deseadas en los pasos de la instalación. Los usuarios suelen hacer clic en "Siguiente" sin leer con atención todo el texto del proceso de instalación modificado. Esto acaba en la situación de que, aparte de tener instalado Flash Player, se instalan una serie de aplicaciones no deseadas en el equipo.

Otro canal común de distribución es en herramientas de detección de virus en línea. En este caso, se muestra a los usuarios un anuncio en ventana emergente que simula ser un análisis antivirus. Después de un análisis rápido, aparecen ventanas emergentes en las que se afirma haber detectado software malicioso en el equipo y se insiste en que es necesario descargar un programa para eliminar los supuestos virus detectados. En realidad, ningún sitio web puede realizar un análisis antivirus; es un truco usado para engañar a los usuarios y que descarguen aplicaciones potencialmente no deseadas.

¿Cómo se puede evitar que se instalen aplicaciones potencialmente no deseadas?

Para evitar la instalación de aplicaciones no deseadas, los usuarios deberían formarse más sobre buenas prácticas de navegación web segura. En la mayoría de los casos, las aplicaciones no deseadas se distribuyen con técnicas y trucos de ingeniería social. Solamente debería descargar el Flash Player y otros programas gratuitos desde fuentes fiables (normalmente los sitios web de los desarrolladores). Nunca se fíe de las herramientas de diagnóstico en línea u otras ventanas emergentes similares que detectan infecciones en el equipo. Al instalar software gratuito, preste siempre especial atención a los pasos de instalación y haga clic en las opciones avanzadas o personalizadas; pueden mostrarle la instalación de software adicional que no desea.

Las aplicaciones potencialmente no deseadas más recientes

Las aplicaciones potencialmente no deseadas más extendidas

¿Qué es el phishing/estafa?

También conocido como: ladrón de contraseñas, estafa emergente

El phishing y las diversas estafas en línea son un gran negocio para los ciberdelincuentes. La palabra "phishing" tiene su origen en la palabra "pesca"; la similitud entre estas dos palabras es que en ambas actividades se utiliza cebo. Cuando se trata de pescar, el cebo se utiliza para engañar a un pez, y en el caso del phishing, los ciberdelincuentes utilizan algún tipo de cebo para engañar a los usuarios y hacerles entregar su información sensible (como contraseñas o datos bancarios).

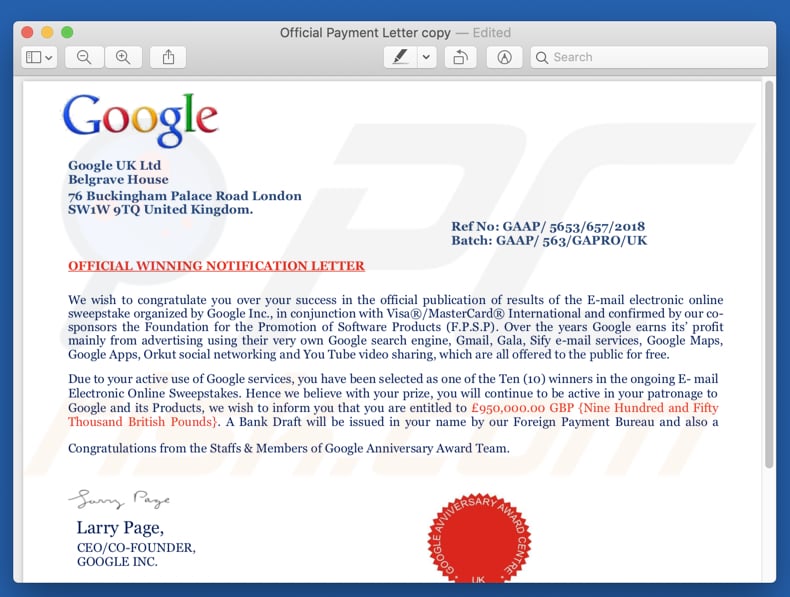

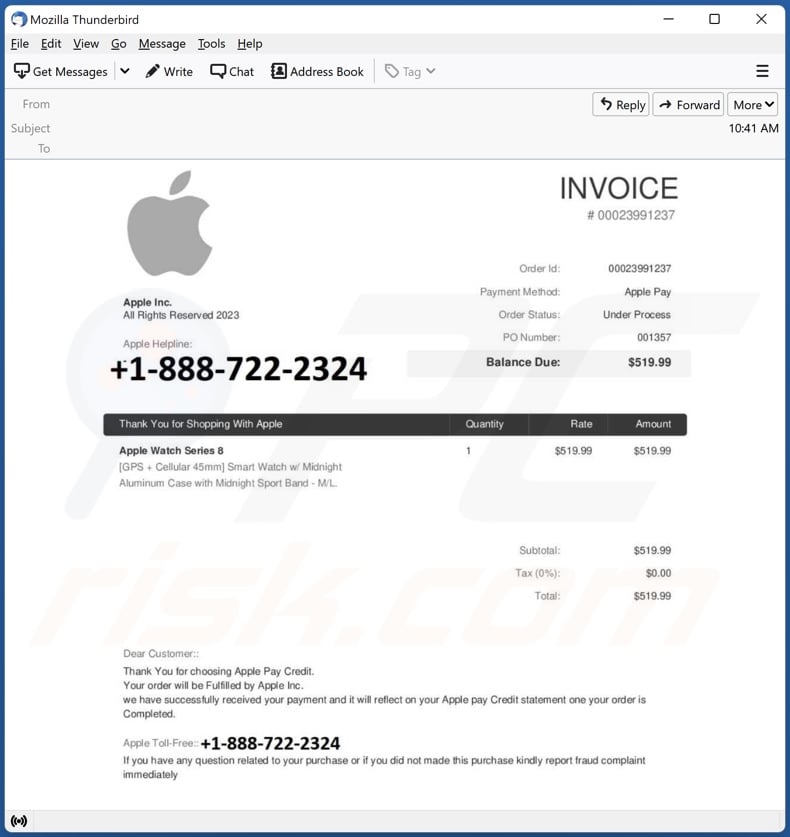

La forma más común de phishing son las campañas de spam por correo electrónico, en las que se envían miles de mensajes con información falsa; por ejemplo, mensajes en los que se afirma que la contraseña de PayPal del usuario ha caducado o que su ID de Apple se ha utilizado para realizar compras.

Los enlaces de estos correos falsos llevan a sitios web de ciberdelincuentes que son clones de los originales. Los usuarios son engañados para que introduzcan su información sensible en estas páginas falsas. Posteriormente, los ciberdelincuentes utilizan los datos recopilados para robar dinero o realizar otras actividades fraudulentas. Tenga en cuenta que los correos electrónicos no son el único canal utilizado en los ataques de phishing; los ciberdelincuentes son conocidos por utilizar mensajes de texto y llamadas telefónicas para engañar a las víctimas potenciales y conseguir que faciliten su información personal.

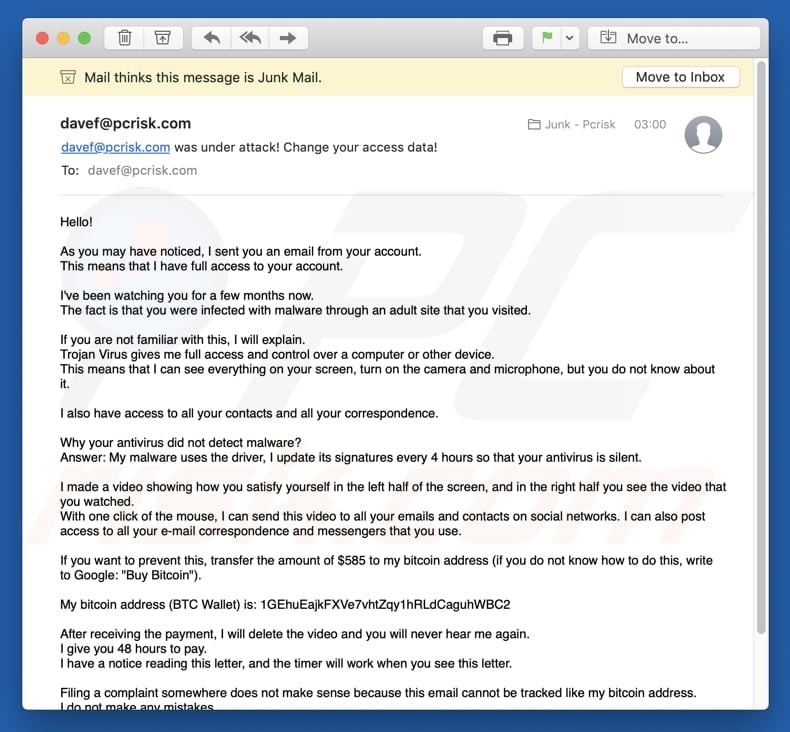

Las estafas de sextorsión son otra forma popular de correos electrónicos falsos. Afirman tener vídeos o fotos comprometedores del usuario y exigen el pago de un rescate en Bitcoins (u otras criptomonedas) para eliminar el supuesto material sensible. Estos correos suelen afirmar que un hacker ha colocado un programa espía en el ordenador y lo ha utilizado para grabar un vídeo del usuario viendo pornografía. En realidad, los ciberdelincuentes no tienen ningún material comprometedor. Envían miles de correos electrónicos falsos de este tipo, y algunos usuarios que los reciben - creen la información falsa y pagan el dinero.

Tenga en cuenta que estos son sólo un par de ejemplos de phishing y estafas en línea. Los ciberdelincuentes siempre están innovando y buscando nuevas formas de robar información confidencial. Por eso, tenga siempre cuidado cuando navegue por Internet e introduzca sus datos personales. Cuando se trata de phishing y estafas, el mejor consejo es ser escéptico; si algo suena demasiado bueno para ser verdad, probablemente lo sea.

Síntomas de phishing/estafa:

- Has recibido un correo electrónico en el que se afirma que tu contraseña ha caducado o que la cuenta requiere verificación mediante la contraseña.

- Has recibido un correo electrónico que es demasiado bueno para ser verdad (por ejemplo, diciendo que te ha tocado la lotería aunque no hayas comprado ningún billete).

- Ha recibido un correo electrónico que afirma que un pirata informático le ha grabado viendo pornografía.

- Ha recibido un correo electrónico diciendo que ha realizado una compra que no reconoce.

- Ha recibido una llamada alegando que su PC o Mac está infectado con virus y necesita una limpieza.

Distribución:

Los ataques de phishing se ejecutan más comúnmente a través de campañas de spam por correo electrónico. Los ciberdelincuentes utilizan diversos temas para engañar a sus víctimas potenciales y conseguir que faciliten su información. Los correos electrónicos falsos diseñados para robar datos confidenciales van desde premios de lotería hasta contraseñas caducadas. En el caso de las estafas en línea, los ciberdelincuentes suelen utilizar nombres de dominio mal escritos para engañar a los usuarios y conseguir que visiten sus sitios web falsos. Otra forma popular de generar tráfico hacia sitios web fraudulentos son las técnicas de envenenamiento de motores de búsqueda y diversas redes publicitarias sospechosas.

¿Cómo evitar ser víctima de phishing y estafas en línea?

Si ha recibido un correo electrónico diciendo que ha ganado la lotería o que tiene que rellenar unos datos personales para su banco, debería mostrarse muy escéptico ante este tipo de mensajes. Los ciberdelincuentes utilizan líneas de asunto pegadizas y mensajes de aspecto legítimo para engañar a los usuarios y convertirlos en sus próximas víctimas. El sentido común y el uso de programas antivirus pueden reducir considerablemente las posibilidades de convertirse en víctima de un correo electrónico de phishing.

Para evitar las estafas en línea, los usuarios de Internet deben mantener siempre actualizados sus navegadores y sistemas operativos. Los navegadores de Internet modernos incorporan filtros de prevención de estafas, y pueden protegerle de visitar un sitio web peligroso. Como segunda capa de protección, debería utilizar un programa antivirus de confianza. Lo último y más importante es educarse en la navegación segura por Internet.

¿Qué es una estafa de soporte técnico?

También conocido como: estafa de soporte técnico, estafa emergente

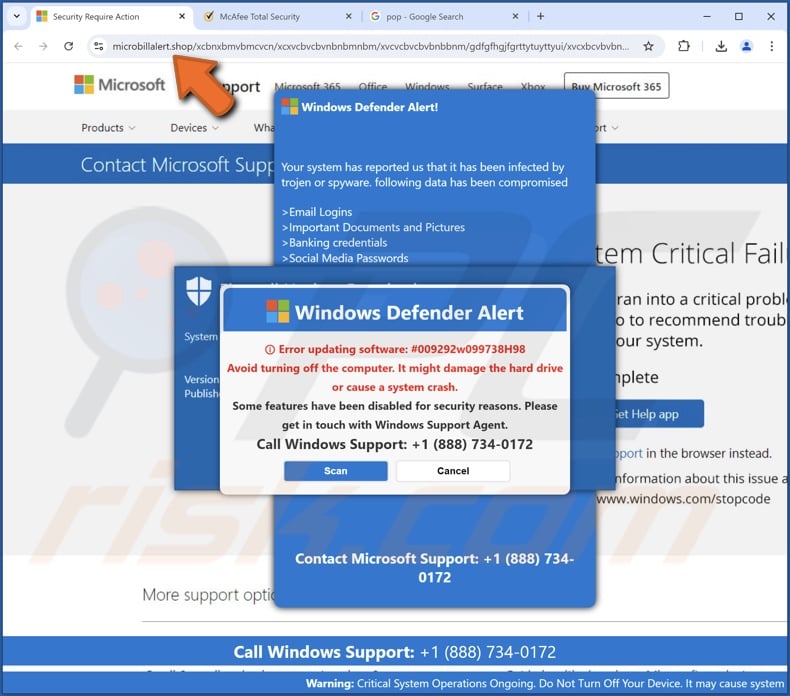

La estafa del soporte técnico es un tipo de estafa en la que los estafadores afirman prestar servicios de soporte técnico. Las principales características de estas estafas incluyen llamadas telefónicas y software de acceso remoto. Normalmente, se atrae a las víctimas para que llamen (o se comuniquen de otro modo) con los estafadores a través de páginas web engañosas.

Estas páginas suelen imitar sitios legítimos o incluir gráficos asociados a productos, servicios o empresas auténticos, como sistemas operativos (Windows, Mac), software antivirus (Microsoft Defender, Norton, McAfee), tiendas de electrónica (Geek Squad) y otros. Los sitios web fraudulentos suelen incluir varias ventanas emergentes que ejecutan falsos análisis del sistema o muestran alertas de amenazas.

El objetivo es convencer a las víctimas de que sus ordenadores están infectados, bloqueados por motivos de seguridad, siguen encontrando errores críticos o corren un gran riesgo. Estas páginas web ofrecen asistencia técnica para ayudar a las víctimas con estos problemas inexistentes. Se indica a los usuarios que llamen a las "líneas de ayuda" proporcionadas para obtener asistencia técnica.

Aunque la estafa puede realizarse totalmente por teléfono, estos ciberdelincuentes suelen pedir acceso remoto a los dispositivos de las víctimas. La conexión puede establecerse utilizando programas legítimos de acceso remoto como AnyDesk o TeamViewer.

Durante la comunicación, los estafadores se hacen pasar por profesionales del soporte, identificándose habitualmente como "técnicos expertos", "soporte certificado" de Microsoft o Apple, etc. En las fases iniciales de la estafa, estos ciberdelincuentes realizan actividades destinadas a convencer a las víctimas de que están prestando los servicios de asistencia prometidos.

Los estafadores pueden utilizar herramientas de utilidades nativas de Windows para crear la ilusión de que el ordenador ha sido comprometido. Por ejemplo, pueden utilizar el símbolo del sistema para producir una salida rápida de archivos/directorios y afirmar que se trata de un proceso de análisis de malware. Los delincuentes también pueden afirmar que la salida es sospechosa e indica que el sistema está infectado.

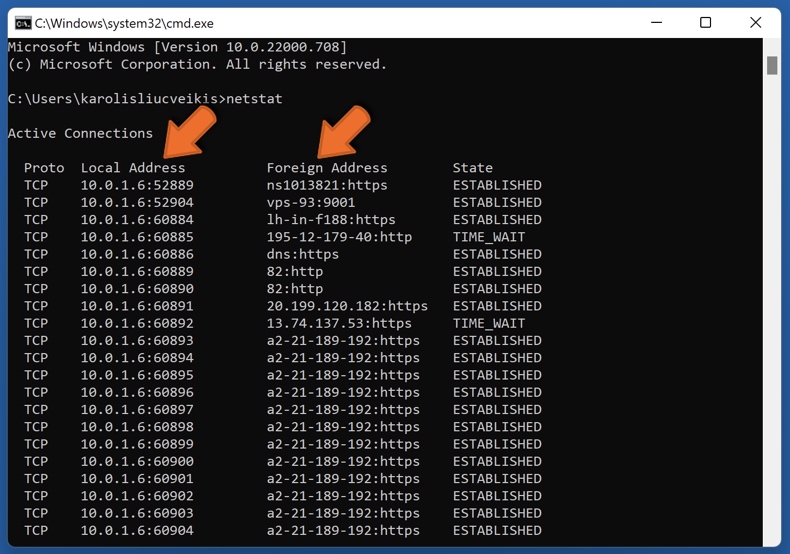

Otra táctica para asustar que pueden utilizar los estafadores es ejecutar el comando "netstat" en el símbolo del sistema. Una vez introducido, básicamente presenta a los usuarios información de red con una lista de direcciones IP locales y extranjeras conectadas. Se trata de una salida ordinaria; se produce durante la navegación por Internet.

La "Dirección local" identifica el dispositivo del usuario, mientras que la columna "Dirección extranjera" representa las direcciones IP de los dispositivos a los que se ha conectado (es decir, los sitios web abiertos). Los estafadores reinventan esta última para referirse a los hackers "conectados" a los ordenadores de las víctimas.

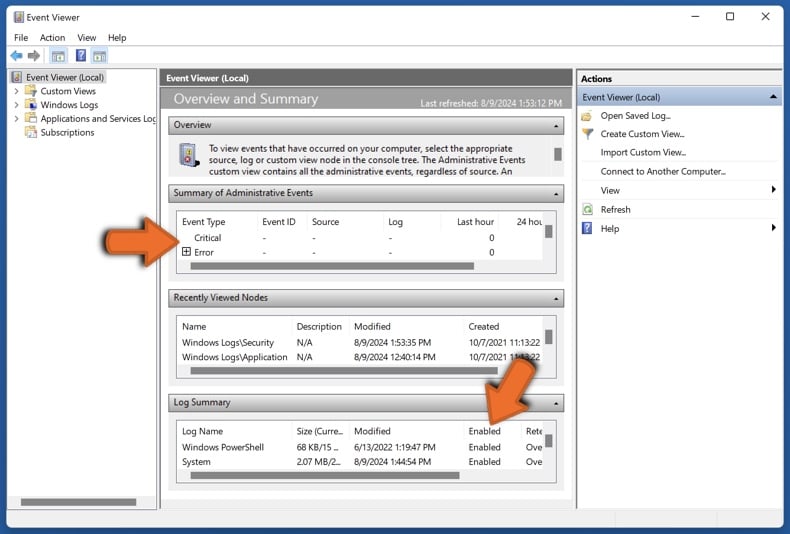

Estos ciberdelincuentes también pueden utilizar el Visor de sucesos, un componente de Windows que permite a los usuarios ver los registros de sucesos y solucionar problemas. Es probable que las entradas del registro incluyan una variedad de alertas en gran medida inocuas relativas a errores y servicios deshabilitados (tenga en cuenta que no todos deben estar siempre habilitados). Los estafadores afirman que esta información inofensiva es un indicador de que el sistema está en peligro.

Los estafadores pueden utilizar software de terceros para crear la ilusión de infecciones de malware. Para ello suelen utilizar herramientas antivirus falsas. Estos programas realizan análisis falsos del sistema que detectan varios virus en los dispositivos. Este software fraudulento puede exigir el pago para activar sus funciones (como la eliminación de malware), pero sigue sin funcionar después de la compra. Encontrará más información en la sección "Antivirus falsos" de esta página.

El objetivo final de todas las estafas es el beneficio, y los estafadores pueden conseguirlo de varias formas. En muchos casos, los estafadores de soporte técnico buscan fondos directamente. Una vez que las víctimas están convencidas de que sus ordenadores están infectados, los delincuentes les piden que paguen por la eliminación del malware, la activación del software, la renovación de la suscripción, etc.

El objetivo de los estafadores son las grandes sumas, entre cien y mil dólares. Suelen ofrecer protección durante años o incluso de por vida. Esto no sólo es un señuelo para obtener importantes sumas de dinero, sino que también puede permitir a los ciberdelincuentes ponerse en contacto con las víctimas a su antojo y proclamar la detección de nuevas amenazas o problemas, que naturalmente requieren un pago adicional para eliminarlos.

Las estafas de soporte técnico pueden ser largas y prolongadas, en las que los estafadores mantienen un contacto constante con sus víctimas y las guían a través de cada paso del proceso. Estos delincuentes pueden intentar establecer una conexión personal y utilizar diversos engaños para crear una impresión de legitimidad, como facilitar códigos de seguridad e identificaciones falsas.

En la mayoría de los casos, los estafadores solicitan que los pagos se realicen en tarjetas regalo o en efectivo. En el primer caso, los ciberdelincuentes pueden mantener el contacto con las víctimas y darles instrucciones sobre qué decir a los empleados de la tienda si cuestionan el exceso de compra (ya que los vendedores pueden saber que los estafadores buscan tarjetas regalo). Una vez canjeada una tarjeta regalo, no se puede reembolsar, por lo que las víctimas no pueden recuperar los fondos gastados después de que los códigos de canje se revelen a los estafadores.

Los ciberdelincuentes pueden instruir a las víctimas sobre cómo ocultar el dinero en efectivo en paquetes de aspecto inocente y luego enviarlos. En los esquemas de soporte técnico a gran escala, los delincuentes pueden incluso disponer de una red de "mulas" para la entrega de paquetes entre países. Normalmente, este método de adquisición de fondos no permite ninguna opción de recuperación del dinero.

Las transferencias bancarias y los cheques se utilizan en menor medida, ya que puede haber opciones para que las víctimas recuperen sus fondos, medidas de seguridad que impiden a los estafadores internacionales, y son mucho más rastreables. La criptomoneda tampoco es habitual; aunque hace prácticamente imposible la recuperación de fondos, la obtención y el envío de moneda digital puede ser un proceso demasiado complejo para el grupo demográfico de víctimas objetivo, que tiende a inclinarse hacia las personas de edad avanzada.

Sin embargo, hay una serie de amenazas asociadas a las estafas de soporte técnico. Los ciberdelincuentes pueden apoderarse de información confidencial, como credenciales de inicio de sesión en cuentas (por ejemplo, de correo electrónico, redes sociales, comercio electrónico, transferencias de dinero, banca en línea, carteras digitales, etc.), datos de identificación personal (por ejemplo, escaneos/fotos de pasaportes, detalles de documentos de identidad, etc.) y datos relacionados con las finanzas (por ejemplo, números de cuentas bancarias o de tarjetas de crédito/débito, etc.).

La información puede obtenerse engañando a las víctimas para que la revelen por teléfono, escribiéndola donde los estafadores afirman que no pueden verla o introduciéndola en sitios web o archivos de phishing. Los sitios/archivos de phishing pueden disfrazarse hábilmente de páginas de inicio de sesión en cuentas o formularios de registro/pago.

Estos delincuentes pueden utilizar la función del software de acceso remoto para oscurecer las pantallas de las víctimas o superponerles imágenes (por ejemplo, advertencias de amenazas, error de pantalla azul de la muerte, etc.). Mientras las víctimas no pueden ver las pantallas de sus dispositivos, los estafadores pueden realizar diversas actividades maliciosas en las máquinas.

Los ciberdelincuentes pueden explorar y robar contenido valioso, desactivar/desinstalar herramientas de seguridad auténticas o instalar troyanos, ransomware y otros programas maliciosos reales (encontrará más información sobre estos programas en las secciones correspondientes de esta página). Es más, determinados programas maliciosos y ciertos programas de acceso remoto pueden permitir a los ciberdelincuentes acceder a los ordenadores de las víctimas sin el conocimiento ni el consentimiento de éstas.

Aunque los estafadores intentan mantener la apariencia de soporte técnico profesional con las tácticas de miedo descritas anteriormente, no dejan de recurrir a la coacción y a las amenazas. Pueden amenazar o directamente borrar los archivos de las víctimas si se niegan a pagar. En las versiones de Windows anteriores a Windows 10, estos delincuentes solían utilizar la utilidad Syskey para añadir una contraseña a los dispositivos de las víctimas y bloquearlos hasta que se cumplieran las exigencias. Como Syskey se ha eliminado de Windows 10 y versiones posteriores, algunos estafadores recurren a software de terceros que instalan en los ordenadores de las víctimas con este mismo fin.

Los ciberdelincuentes también pueden recurrir al abuso psicológico y a tácticas de intimidación, como llamar constantemente a todas horas, gritar y maltratar verbalmente a las víctimas que no cooperan. Incluso ha habido casos en los que los estafadores han recurrido a amenazas de violencia física y lesiones corporales graves.

Distribución:

En la mayoría de los casos, las estafas de soporte técnico se basan en sitios web engañosos que utilizan señuelos relacionados con amenazas para engañar a los visitantes y conseguir que llamen a sus falsas líneas de soporte. Estas páginas pueden ser forzadas a abrirse por sitios que utilizan redes publicitarias fraudulentas, ya sea inmediatamente después del acceso inicial o cuando se interactúa con el contenido alojado (por ejemplo, al hacer clic en botones, campos de entrada de texto, anuncios, enlaces, etc.).

También se sabe que los anuncios intrusivos y las notificaciones de spam promueven estas páginas web fraudulentas. También pueden utilizarse técnicas de "typosquatting" (URL mal escritas) y de envenenamiento de motores de búsqueda para promocionar estos sitios. Otro método consiste en utilizar correos electrónicos basura u otros mensajes engañosos, que llevan a los destinatarios a sitios fraudulentos o les invitan a llamar directamente a los estafadores. También se utilizan como señuelos las llamadas en frío y las robocalls.

¿Cómo evitar ser víctima de estafas de soporte técnico?

La precaución es la clave de la seguridad en Internet. Tenga cuidado al navegar y no visite sitios web de mala reputación. No haga clic en anuncios y notificaciones que hagan afirmaciones sospechosas sobre la seguridad de su ordenador. La mayoría de los navegadores de Internet modernos tienen medidas que impiden el acceso a sitios web maliciosos, pero las herramientas de seguridad adicionales (como antivirus y extensiones de navegador especializadas) pueden aumentar la protección.

No obstante, si te encuentras con una página web que ejecuta análisis del sistema y detecta virus (una hazaña que ningún sitio web puede lograr), ignórala y ciérrala. Si es imposible cerrarla, finaliza el proceso del navegador (usando el Administrador de Tareas o el Monitor de Actividad en Mac). Cuando vuelva a acceder al navegador, inicie una nueva sesión de navegación, ya que al restaurar la anterior se volverá a abrir la página engañosa.

Aborde las comunicaciones entrantes (por ejemplo, correos electrónicos, llamadas, SMS, DMs/PMs, etc.) con precaución. No se fíe de los mensajes de fuentes desconocidas o sospechosas, y no siga las instrucciones proporcionadas por correo electrónico/llamada que le alertan de infecciones del sistema o servicios/productos obsoletos que no ha adquirido en primer lugar.

Si ha sido víctima de una estafa de soporte técnico: desconecte su dispositivo de Internet, desinstale el software de acceso remoto utilizado por los estafadores, realice un análisis completo del sistema con un antivirus de confianza y elimine todas las amenazas detectadas. Póngase en contacto con las autoridades competentes si sospecha que su información privada ha sido expuesta.

¿Qué es una estafa de reembolso?

También conocida como: estafa de pago en exceso

La estafa del reembolso es un tipo en el que se engaña a las víctimas para que envíen dinero a los estafadores, disfrazando la actividad como un proceso de reembolso u otra compensación financiera. Estas estafas implican la comunicación directa con las víctimas, normalmente a través de llamadas telefónicas.

El contacto inicial suele realizarse a través de llamadas en frío o mensajes de spam (correos electrónicos, SMS, MP/DM, etc.). Los señuelos se centran en reembolsos, facturas, renovaciones de suscripciones y similares. El tema clave es la insinuación de que se han retirado fondos de la cuenta de la víctima, pero el cargo puede anularse (es decir, reembolsarse).

Si la estafa comienza con una llamada, los estafadores suelen identificarse como soporte de una empresa o proveedor de servicios conocido, y si el señuelo inicial es un mensaje (como un correo electrónico), se presenta como una factura o alerta de una entidad auténtica. Por ejemplo, el supuesto cargo puede ser una compra realizada desde una plataforma de comercio electrónico (Amazon, eBay) o la renovación de una suscripción a un producto/servicio de una empresa destacada (Microsoft, Apple, Norton, McAfee, Netflix).

La estafa depende de la sinceridad de las víctimas. Durante el falso proceso de reembolso o cobro/cancelación de la suscripción, los estafadores afirman que se ha transferido una suma considerablemente mayor y suplican la devolución de los fondos sobrantes; de este modo, se engaña a las víctimas para que envíen su propio dinero a los ciberdelincuentes.

Las estafas de reembolso implican que los estafadores accedan remotamente a los dispositivos de las víctimas. Para facilitar la conexión pueden utilizarse programas legítimos de acceso remoto como TeamViewer o AnyDesk. El uso de este tipo de software es fundamental a la hora de convencer a las víctimas de que se han transferido fondos en exceso a sus cuentas.

Una vez establecido el acceso remoto, los estafadores piden a las víctimas que inicien sesión en sus cuentas bancarias en línea para ayudarles con el proceso de reembolso. Escribir una solicitud de reembolso falsa puede ser un elemento de la estafa. Estos ciberdelincuentes rara vez se molestan en crear documentos/páginas web de aspecto legítimo para que las víctimas los rellenen. En su lugar, abren un programa de edición de texto, como el Bloc de Notas de Windows, y piden a las víctimas que introduzcan su información, sobre todo el supuesto importe del reembolso, con el fin de engañarlas y hacerles creer que controlan el proceso.

Antes de introducir el importe del reembolso en el editor de texto, los estafadores utilizan una función del software de acceso remoto para oscurecer la pantalla o superponerle una imagen, de modo que las víctimas no puedan ver lo que ocurre. Mientras tanto, los estafadores intentan crear la impresión de que las víctimas cometieron un error al introducir la suma, por lo que se les transfiere una cantidad significativamente mayor.

Se utilizan dos métodos para urdir este engaño. Los ciberdelincuentes pueden mover fondos entre las cuentas de las víctimas, por ejemplo de "ahorros" a "corriente". La mayoría de los bancos en línea no restringen esta actividad; es instantánea, ya que el dinero no sale realmente de la cuenta del propietario. Realizar una transferencia a una cuenta diferente (por ejemplo, una en posesión de los estafadores) no es un proceso rápido. Existen medidas de seguridad, las transferencias probablemente requieran verificación (que necesitaría acciones adicionales por parte de las víctimas), y estas transacciones podrían ser fácilmente rastreables y reversibles.

Por lo tanto, los ciberdelincuentes no se transfieren dinero a sí mismos de esta manera. En su lugar, los estafadores se basan en el engaño para conseguir que las víctimas lo hagan de una manera que les deje más a salvo de la persecución penal y disminuya la posibilidad de recuperar los fondos.

La otra técnica consiste en utilizar herramientas de desarrollo web (DevTools). Estas herramientas están integradas en muchos navegadores, por lo que los estafadores no necesitan descargar ni instalar ningún software adicional. Los desarrolladores web utilizan DevTools para ver, probar y modificar sitios web. En el caso de las estafas de reembolso, se utilizan para cambiar la apariencia de una página web editando su código HTML.

De este modo, las sumas indicadas en las páginas de las cuentas bancarias de las víctimas se modifican para que parezcan mayores. La edición del código HTML sólo afecta a la apariencia de un sitio web; en realidad no modifica el sitio ni -en este caso- la cuenta bancaria y el dinero que contiene. Esta modificación de la apariencia se revierte fácilmente actualizando la página.

Cabe destacar que ninguno de los métodos utilizados por los estafadores de reembolsos afecta a las cuentas y fondos de las víctimas; sólo crean la apariencia de que se ha producido una transferencia. Cuando los ciberdelincuentes terminan de crear este engaño, devuelven la vista de la pantalla a sus víctimas y proclaman que cometieron un error al introducir la cantidad que tenían derecho a recibir.

Las víctimas se enfrentan a sus cuentas bancarias que "confirman" esta afirmación, y los estafadores les ruegan que devuelvan el exceso. Es un juego de culpabilidad, ya que se culpa a las víctimas de este error. Los estafadores pueden alegar y declarar que esto hará que les despidan del trabajo que tan desesperadamente necesitan. Si el juego de la culpabilidad no resulta eficaz, se puede amenazar a las víctimas con repercusiones legales por quedarse con el dinero o intimidarlas de otro modo para que accedan.

Las estafas de reembolso se solapan considerablemente con las de asistencia técnica; comparten los mismos riesgos asociados al acceso remoto no autorizado y las técnicas utilizadas para obtener los fondos de las víctimas. Encontrará más información en esta página, en la sección "Estafa de soporte técnico".

¿Cómo evitar ser víctima de estafas de reembolso?

Actúe con cautela ante las llamadas, correos electrónicos, SMS, MP/DM y otros mensajes que reciba. No confíe en comunicaciones sospechosas relativas a compras que no ha realizado o servicios a los que no se ha suscrito en primer lugar. No abra enlaces o archivos adjuntos presentes en correos dudosos/irrelevantes.

Si tiene alguna duda sobre el acceso no autorizado a sus cuentas u otras preocupaciones, póngase siempre en contacto con los canales apropiados encontrados a través de fuentes legítimas (por ejemplo, números de soporte/emails/etc. proporcionados por sitios web oficiales).

Fraude por phishing más recientes

Fraude por phishing más extendidos

¿Qué es son las notificaciones spam de navegador?

También conocido como (AKA): anuncios de notificación push, anuncios de notificación de sitios web.

Las "notificaciones del navegador" es una función útil proporcionada por los principales desarrolladores de navegadores de Internet (Chrome, Firefox, Safari). Los propietarios de sitios web pueden usar esta función para mostrar notificaciones sobre noticias vigentes, descuentos, etc. Cuando visitan un sitio web, se les pregunta a los usuarios si desean permitir tales notificaciones y, si lo hacen, los operadores del sitio web pueden enviar notificaciones del navegador al sitio web abierto por los usuarios.

Desafortunadamente, los ciberdelincuentes aprovechan esta función para generar ingresos bombardeando a los usuarios de Internet con notificaciones de spam que conducen a antivirus falsos, juegos de azar y otros sitios web sospechosos. Para engañar a los usuarios de Internet para que permitan las notificaciones del navegador, los ciberdelincuentes crean ventanas emergentes con afirmaciones falsas, por ejemplo, "Para acceder al contenido, haga clic en permitir", "Haga clic en permitir si no es un robot", "Haga clic en permitir para seguir viendo", etc.

Síntomas de que fue engañado para permitir las notificaciones de spam:

Los anuncios de notificaciones aparecen constantemente en la esquina inferior derecha de su escritorio (usuarios de Windows). Los usuarios de dispositivos móviles ven este tipo de notificaciones en la parte superior de la pantalla. Los usuarios de Mac ven anuncios de notificación en la esquina superior derecha de su escritorio.

Ejemplos de spam de notificaciones de navegador:

Distribución:

Los especialistas en marketing engañosos crean sitios web atractivos que engañan a los usuarios de Internet para que permitan notificaciones de sitios web. Al navegar por Internet, los usuarios son redirigidos a dichos sitios o ven anuncios emergentes de los sitios web mencionados y son engañados para que hagan clic en "permitir".

Ejemplos de sitios web utilizados para engañar a los usuarios de Internet y permitan las notificaciones de spam:

¿Cómo evitar spam en las notificaciones del navegador??

Los usuarios de Internet deben ser muy escépticos cuando se les pide que permitan las notificaciones: los sitios web legítimos no obligan a sus usuarios a permitir las notificaciones. Si se le pide que demuestre que no es un robot haciendo clic en permitir, no lo haga: es una estafa. Solo permita notificaciones de sitios web en los que confía plenamente.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar