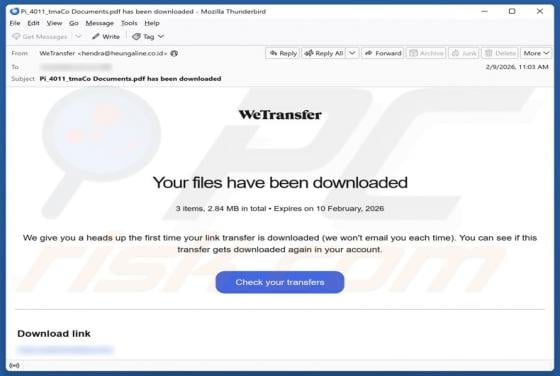

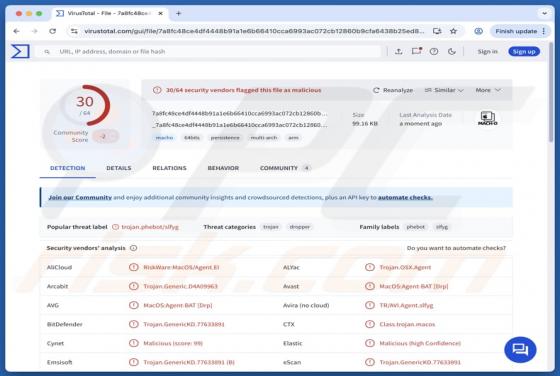

Phexia Stealer (Mac)

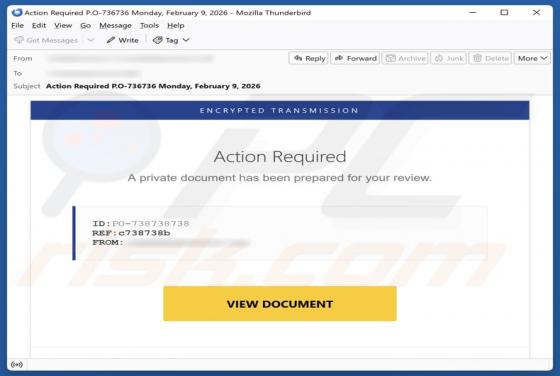

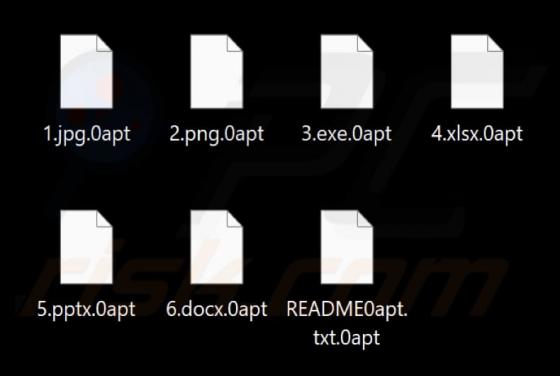

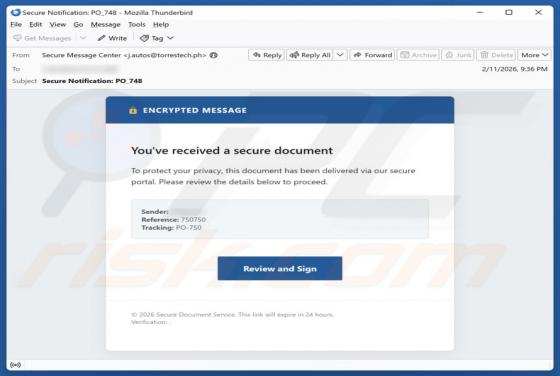

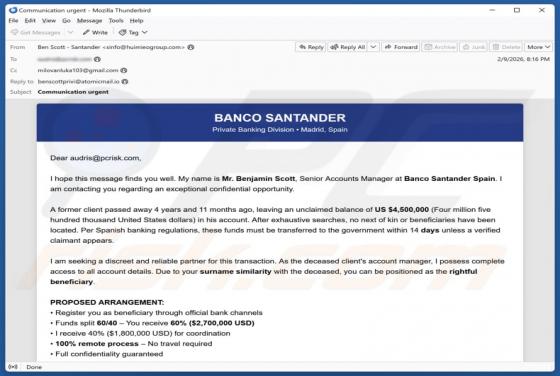

Phexia es un tipo de malware que ataca a dispositivos macOS. Puede robar información confidencial de los sistemas infectados. El malware también incluye una puerta trasera que proporciona a los atacantes acceso remoto. Por lo general, el malware como Phexia se utiliza para recopilar diversos dat