Trump Crypto Giveaway Estafa

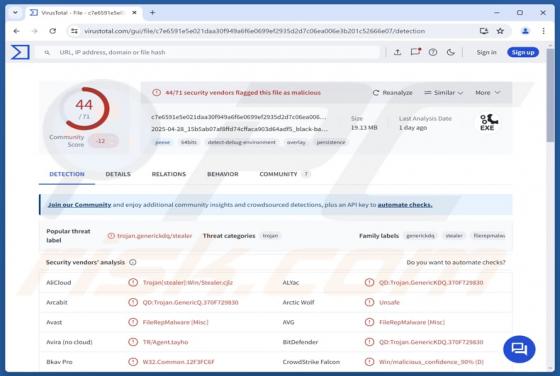

Nuestro análisis ha revelado que se trata de una estafa que utiliza un falso sorteo de criptomonedas como señuelo. La página (worldtrump[.]us) está diseñada para engañar a los visitantes y que realicen acciones que permitan a los estafadores robar sus criptomonedas. Se debe evitar esta estafa para