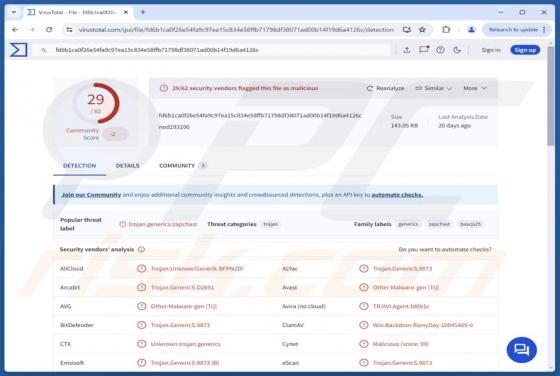

MetaRAT Malware

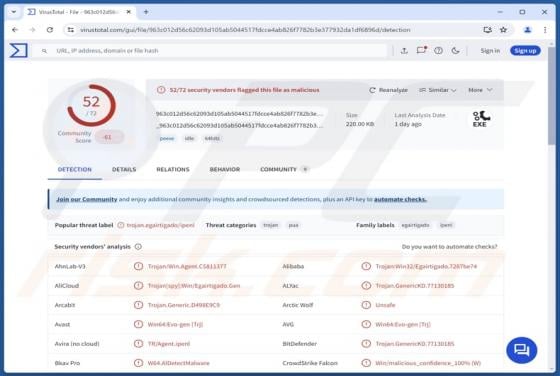

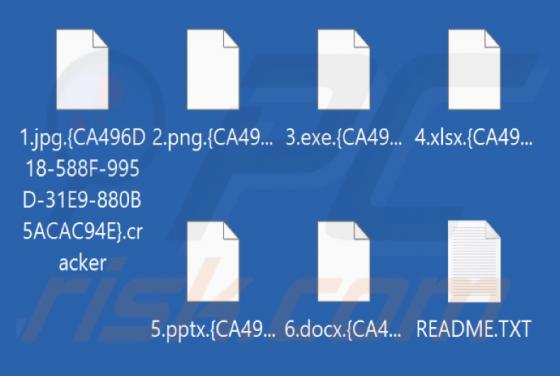

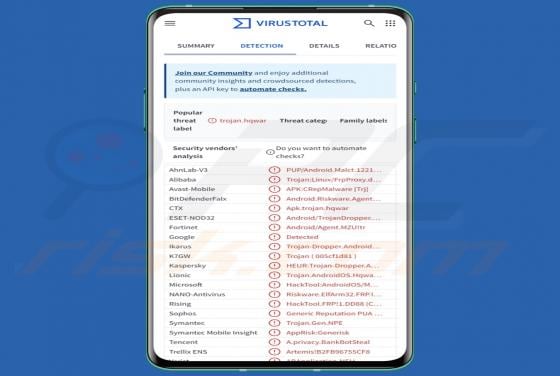

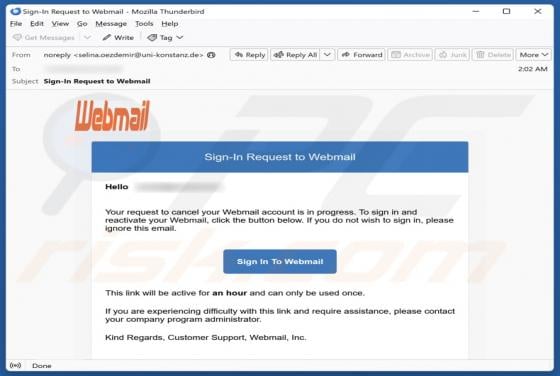

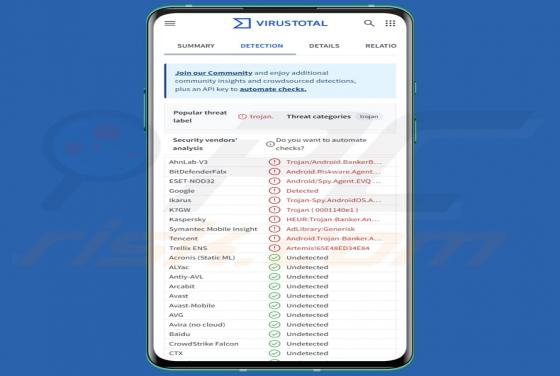

MetaRAT es una variante del conocido troyano de acceso remoto (RAT) PlugX. Está escrito en el lenguaje de programación C/C++ y admite comandos C2, como recopilar información del sistema y ejecutar comandos. También incluye herramientas adicionales, como un registrador de teclas. Si se detecta, Met