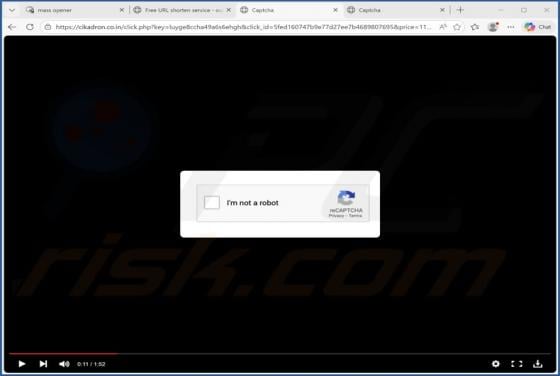

Anuncios cikadron.co.in

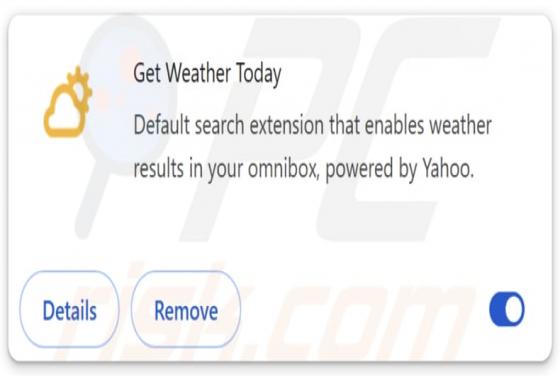

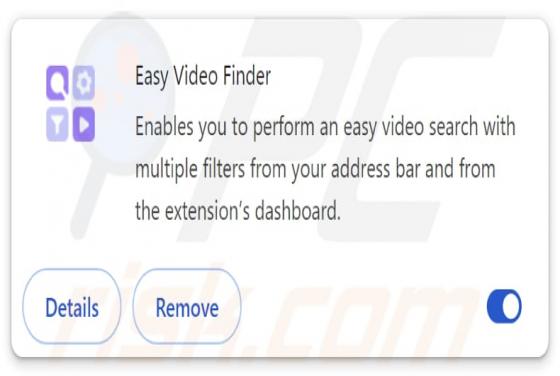

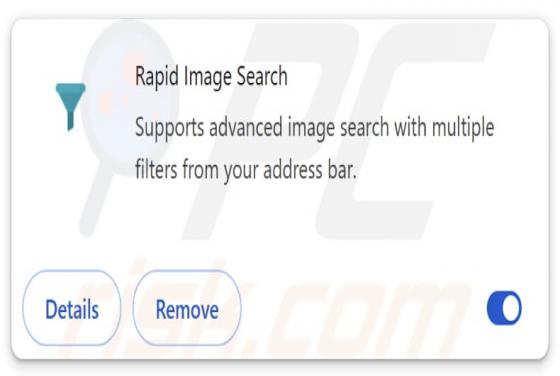

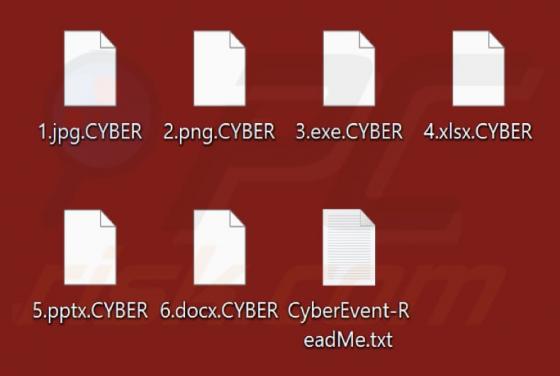

Hemos revisado cikadron.co[.]in y hemos determinado que utiliza una táctica engañosa para que los usuarios habiliten las notificaciones del navegador. Una vez aceptadas, estas notificaciones pueden utilizarse para promocionar contenido potencialmente malicioso. Por lo tanto, se recomienda encareci