Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es un navegador Tor troyanizado?

Tor es el nombre de un navegador web legítimo, que permite a los usuarios navegar por la web con la mayor privacidad posible, sin embargo, existe una versión troyanizada que está diseñada por ciberdelincuentes y se utiliza para robar criptomonedas. Esta versión maliciosa está basada y es muy similar a la versión oficial del navegador Tor (7.5).

Los ciberdelincuentes la hacen proliferar utilizando dos páginas web de descargas no oficiales: torpoect[.]org y tor-browser[.]org. Las personas que instalan Tor descargado de estas páginas web instalan una versión troyanizada. Desaconsejamos encarecidamente el uso de esta versión - desinstálela inmediatamente.

Más información sobre el navegador Tor troyanizado

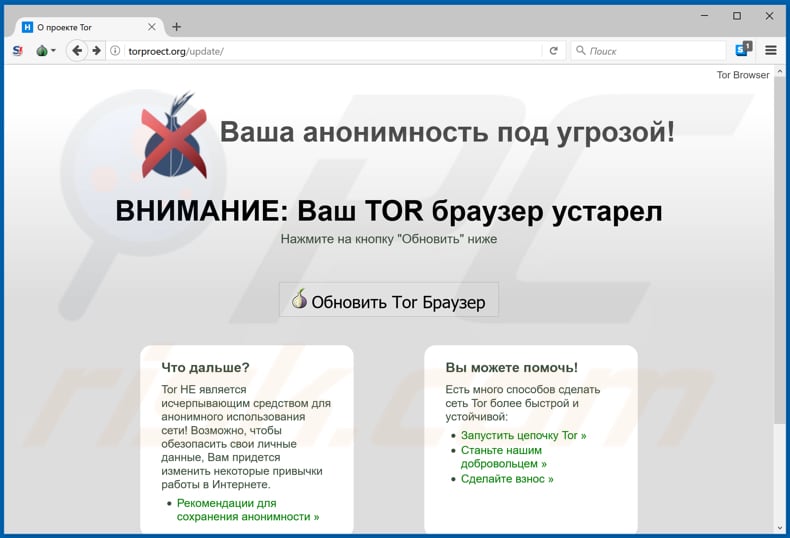

La dirección de la página oficial de descarga de Tor es torproject[.]org, que es muy similar a la de la versión troyanizada (torpoect[.]org). Cuando se abre, la página falsa informa a la gente de que su navegador Tor está desactualizado, incluso cuando no lo está. Esta página lleva a tor-browser[.]org.

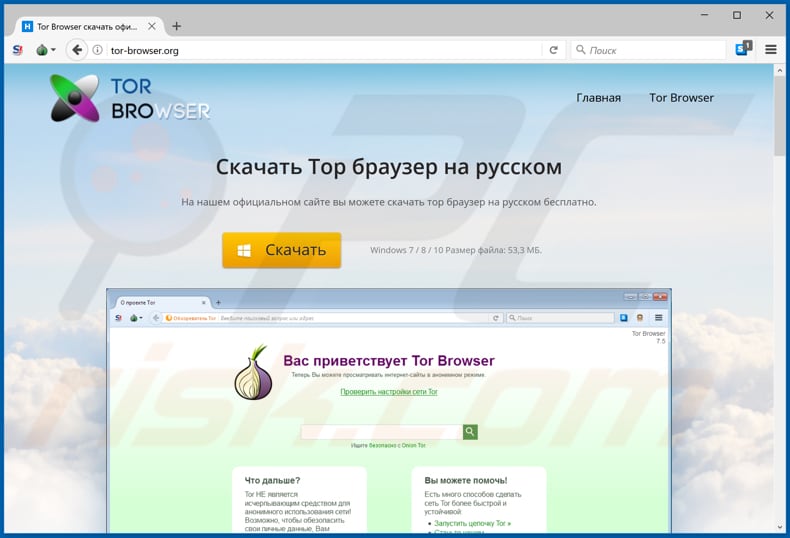

Tanto torpoect[.]org como tor-browser[.]org afirman que distribuyen oficialmente el navegador Tor con una interfaz en ruso. La investigación muestra que estos sitios web se promocionaban en varios foros rusos relacionados con la privacidad en Internet, los mercados de la Darknet, las criptodivisas, etc.

Esta versión troyanizada impide que los usuarios la actualicen, ya que cualquier actualización sería a una versión legítima de Tor (y por tanto los delincuentes ya no podrían hacer un uso indebido de ella). El navegador Tor troyanizado introduce diferentes contenidos y scripts en cada sitio web visitado. Lo hace a través de un servidor de Comando y Control (C&C).

Estos scripts pueden modificar el contenido del sitio web visitado y ser utilizados para robar detalles en formularios, ocultar el contenido original, añadir nuevo contenido, mostrar mensajes falsos, etc. Los ciberdelincuentes utilizan el navegador troyanizado principalmente para robar criptomonedas cambiando las direcciones de los monederos por otras de su propiedad.

De este modo, los usuarios pueden transferir criptomonedas a los ciberdelincuentes sin darse cuenta. En resumen, la mayoría de las personas que utilizan esta versión troyanizada para realizar transacciones de criptomoneda experimentan pérdidas financieras al enviar criptomoneda a los ciberdelincuentes. En el momento de la investigación, los desarrolladores de esta versión troyanizada ya habían robado más de 40.000 dólares en Bitcoins.

| Nombre | Navegador Tor malicioso |

| Tipo de amenaza | Trojan, virus ladrón de contraseñas, malware bancario, spyware. |

| Nombres de detección | DrWeb (JS.Stealer.21), GData (Script.Trojan.FakeTor.B), ESET-NOD32 (JS/Agent.OBW), Kaspersky (Trojan.Script.Agent.bi), Full List (VirusTotal). |

| Carga útil | El navegador troyanizado introduce un script que puede modificar el contenido de los sitios web visitados. |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada. |

| Métodos de distribución | Sitios web de descarga Tor no oficiales, adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, 'cracks' de software. |

| Daños | Pérdida de criptomonedas. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Programas similares en general

Existen muchos programas y sitios web que pueden parecer oficiales, pero que en realidad se utilizan para diversos fines maliciosos. Los ciberdelincuentes los utilizan para generar ingresos de diversas formas.

Normalmente, roban datos personales (incluidos inicios de sesión, contraseñas), los utilizan para hacer proliferar otros programas maliciosos (Troyanos, ransomware, etc.), y realizan otras acciones que causan a las víctimas problemas relacionados con la privacidad, la seguridad de la navegación, las finanzas, la pérdida de datos, etc.

¿Cómo se infiltró el navegador Tor troyanizado en mi ordenador?

Este navegador Tor troyanizado se distribuye a través de los sitios web torproject[.]org y tor-browser[.]org que se promocionan en varios foros rusos. No descargue software de sitios web no oficiales, utilizando redes Peer-to-Peer como clientes torrent, eMule, descargadores de terceros u otras fuentes de este tipo.

Los ciberdelincuentes suelen utilizar estas fuentes/herramientas para distribuir software malicioso. Lo presentan como legítimo, oficial, etc. Una vez descargado y abierto un archivo malicioso, infecta el ordenador con malware de alto riesgo. En este caso, los usuarios instalan un navegador web Tor troyanizado.

Los programas maliciosos también se propagan mediante campañas de spam, troyanos y herramientas no oficiales de actualización y activación de software. Los ciberdelincuentes suelen proliferar el malware enviando archivos maliciosos a través de correos electrónicos. En la mayoría de los casos, adjuntan documentos de Microsoft Office, documentos PDF, archivos JavaScript, archivos comprimidos como ZIP, RAR, archivos ejecutables como .exe, etcétera.

El malware se instala cuando los destinatarios descargan y abren estos archivos. Los troyanos son programas maliciosos que causan daños sólo cuando ya están instalados. A continuación, instalan otros programas maliciosos. Los falsos actualizadores suelen infectar los sistemas instalando software malicioso en lugar de actualizar los programas instalados, o aprovechando los errores/defectos del software obsoleto instalado en el ordenador.

Las herramientas de activación no oficiales son programas que supuestamente activan software de pago (con licencia) de forma gratuita, sin embargo, a menudo no activan el software y simplemente instalan malware.

Cómo evitar la instalación de malware

La mejor forma de descargar archivos y/o programas es utilizar sitios web oficiales y enlaces de descarga directa. No se puede confiar en ninguna de las otras fuentes mencionadas. No se debe confiar en los correos electrónicos recibidos de direcciones desconocidas/sospechosas, especialmente si contienen un archivo adjunto.

No abra los archivos adjuntos que se presentan en tales correos electrónicos sin estar seguro de que es seguro hacerlo. Actualice todo el software instalado utilizando las funciones implementadas o las herramientas proporcionadas por los desarrolladores oficiales de software. Otros actualizadores (no oficiales) pueden utilizarse para hacer proliferar programas maliciosos. Lo mismo se aplica a la activación de software.

No utilice herramientas no oficiales ("cracking"): son ilegales y a menudo conducen a la instalación de software malicioso. Tenga instalado un antivirus o antiespía de confianza y analice el sistema operativo con él regularmente. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Otra página de descarga (tor-browser[.]org) de un navegador Tor troyanizado:

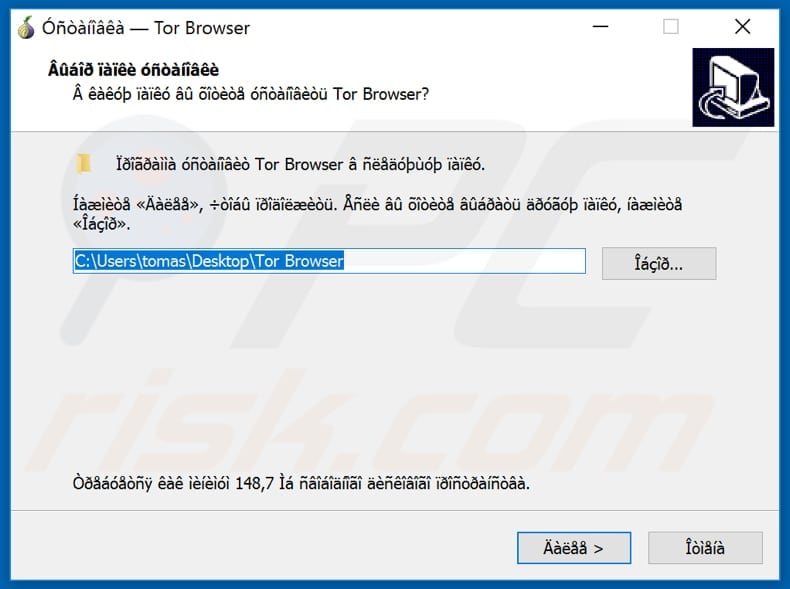

Instalador del navegador Tor troyanizado:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es el navegador Tor troyanizado?

- PASO 1. Eliminación manual del malware del navegador Tor troyanizado.

- PASO 2. Comprobar si su ordenador está libre de troyanos.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente.

Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso ejecutándose en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debería continuar con estos pasos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Tu PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas". En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar".

En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

Tras eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se eliminará el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus.

Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

He descargado e instalado un navegador web Tor troyanizado, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, este navegador puede eliminarse utilizando un software antivirus o manualmente.

¿Cuáles son los mayores problemas que puede causar el malware?

El malware puede estar diseñado para robar información sensible (por ejemplo, detalles de tarjetas de crédito, información de acceso, números de la seguridad social, etc.), encriptar archivos, minar criptomonedas, añadir ordenadores a botnets, inyectar malware adicional, y más.

¿Cuál es el propósito de un navegador Tor troyanizado?

Este navegador introduce varios contenidos y diferentes scripts en las páginas que se abren con él. Los scripts introducidos pueden modificar las páginas visitadas. Las páginas web modificadas pueden usarse para robar detalles en formularios, añadir u ocultar contenido, mostrar mensajes falsos, y más. Se sabe que este navegador troyanizado se utiliza principalmente para robar criptodivisas (mediante el intercambio de criptocarteras).

¿Cómo se instala el navegador troyanizado Tor?

El navegador Tor troyanizado se promociona en las páginas torpoect[.]org y tor-browser[.]org (y posiblemente otras). Esas páginas se promocionan en varios foros rusos. Los usuarios lo instalan después de usar un instalador descargado de esas páginas.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todo el malware conocido. El malware de gama alta suele esconderse en lo más profundo del sistema operativo. Por lo tanto, los ordenadores deben analizarse mediante un análisis completo para eliminar el malware de gama alta.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión