Cómo evitar ser estafado a través del correo electrónico de phishing "A file was shared with you"

EstafaConocido también como: Correo spam "A File Was Shared With You"

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es "A file was shared with you"?

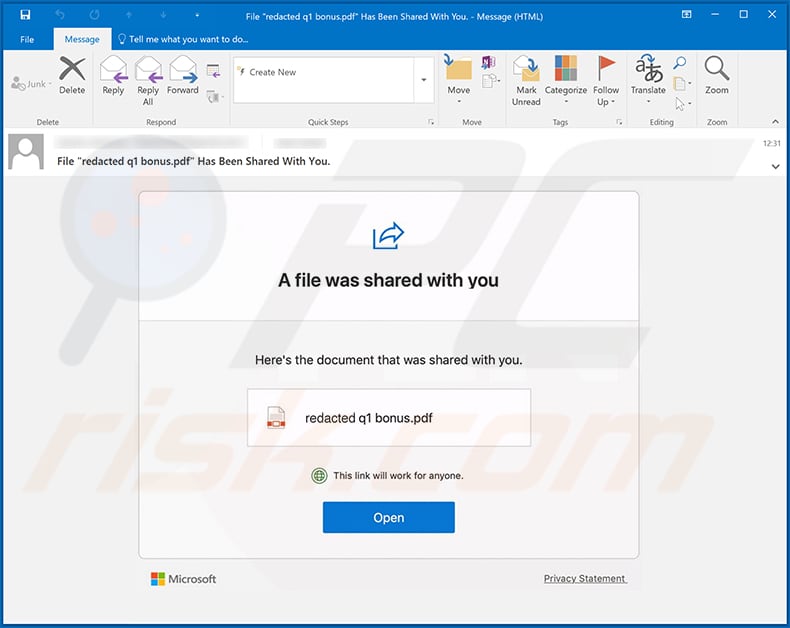

Este es uno de los muchos correos electrónicos de phishing y es enviado por ciberdelincuentes que intentan robar información confidencial de usuarios desprevenidos. Tenga en cuenta que los ciberdelincuentes que están detrás de los correos electrónicos de phishing los disfrazan de mensajes de empresas o particulares legítimos. En este caso, se notifica a los destinatarios que se han compartido con ellos archivos relativos a bonificaciones.

Se les anima a revisar los archivos iniciando sesión en sus cuentas de Microsoft a través de un sitio web de inicio de sesión "oficial" de Microsoft. El objetivo de esta estafa es engañar a los destinatarios para que concedan permiso a una aplicación fraudulenta, lo que permite a los ciberdelincuentes robar diversos datos de las cuentas de Microsoft de los destinatarios. Ni este ni otros mensajes similares son de fiar.

Más información sobre el correo electrónico fraudulento "A file was shared with you"

Los ciberdelincuentes que están detrás de este correo electrónico de phishing piden a los destinatarios que descarguen un archivo, que se disfraza de documento relativo al pago de una bonificación. Los destinatarios supuestamente lo descargan a través del enlace del sitio web proporcionado, que aparentemente conduce a un sitio web oficial de inicio de sesión de Microsoft.

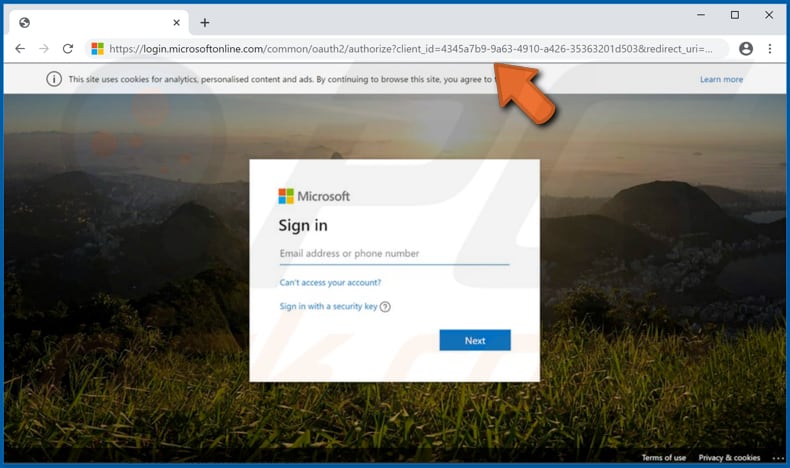

El problema con la URL abierta son sus parámetros: "response_time", "redirect uri" y "scope". El primer parámetro indica qué tipo de acceso se solicita. En este caso concreto, se solicita un token de identificación y un código de autorización. La aplicación fraudulenta los intercambia en un token de acceso que utiliza para acceder a los datos.

El segundo parámetro especifica la ubicación a la que se envían los tokens y los códigos de autorización. En este caso, a un dominio que imita a la entidad legítima de Office 365, que se encuentra en Bulgaria. El tercer parámetro contiene los permisos que el usuario otorga a la mencionada aplicación fraudulenta.

En esencia, el objetivo principal de este ataque de phishing es engañar a los destinatarios para que introduzcan las credenciales de su cuenta de Microsoft y así autenticarse a través de los protocolos OAuth2 y OIDC.

Tras la autenticación, estos protocolos autorizan el acceso a la aplicación fraudulenta, que puede ser utilizada por los ciberdelincuentes para acceder a productos y servicios de Microsoft como Office, Skype, Outlook, OneDrive, etc. (es decir, para acceder a archivos, fotos, contactos y otros contenidos alojados).

Los ciberdelincuentes pueden utilizar la información a la que han accedido para realizar compras fraudulentas, difundir correos electrónicos de phishing (incluido éste), correos electrónicos de estafa o incluso malware, robar identidades, etc. Estas acciones dependen de los documentos y otros datos a los que la aplicación maliciosa pueda acceder en los productos o servicios Microsoft de los usuarios.

Por lo tanto, esta situación puede evitarse simplemente ignorando estos correos electrónicos de phishing y no aprobando el acceso malicioso a los datos.

| Nombre | Estafa por correo electrónico "A file was shared with you" |

| Tipo de amenaza | Phishing, estafa por correo electrónico, ingeniería social, fraude. |

| Disfraz | Este correo electrónico se disfraza de mensaje relativo a una bonificación del 1er trimestre. |

| Síntomas | Compras online no autorizadas, cambio de contraseñas de cuentas online, robo de identidad, acceso ilegal al ordenador. |

| Métodos de distribución | Correos electrónicos engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daños | Pérdida de información privada sensible, pérdidas monetarias, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Estafas similares

Otros ejemplos de estafas por correo electrónico son "Your Google Ads Account Has Been Suspended", "ShareFile Attachment" y "Attn Lucky Winner". En la mayoría de los casos, los ciberdelincuentes que se esconden tras ellos intentan engañar a los destinatarios para que les faciliten información confidencial (como credenciales de inicio de sesión y datos de tarjetas de crédito) o les transfieran dinero.

Los correos electrónicos también suelen utilizarse para engañar a los destinatarios e inducirles a instalar programas maliciosos (por ejemplo, ransomware o troyanos). No facilite nunca información confidencial o personal a través de correos electrónicos o sitios web desconocidos, ni abra los archivos o enlaces que contengan.

¿Cómo infectan los ordenadores las campañas de spam?

Los programas maliciosos se instalan a través de correos electrónicos cuando los usuarios abren archivos adjuntos maliciosos o archivos descargados a través de enlaces a sitios web incluidos en los mensajes. Algunos ejemplos de archivos que los ciberdelincuentes suelen adjuntar a sus correos electrónicos son documentos maliciosos de Microsoft Office, documentos PDF, archivos ejecutables (.exe), archivos comprimidos (ZIP, RAR) y archivos JavaScript.

Tenga en cuenta que los documentos maliciosos de MS Office infectan los ordenadores sólo si los usuarios les dan permiso para permitir la edición/contenido (comandos de macros). Tenga en cuenta que los documentos maliciosos abiertos con versiones anteriores a Microsoft Office 2010 instalarán malware sin pedir ningún permiso (ya que esas versiones no incluyen el modo Vista protegida).

Cómo evitar la instalación de malware

No confíe ni abra correos electrónicos irrelevantes, recibidos de direcciones sospechosas o desconocidas, o que contengan archivos adjuntos y/o enlaces a sitios web. El software sólo debe descargarse de páginas web oficiales y a través de enlaces de descarga directa.

Las redes P2P, descargadores de terceros, páginas no oficiales, etc., no son de fiar y pueden ser utilizadas para la proliferación de archivos y programas maliciosos. Los instaladores de terceros también se utilizan para distribuir programas maliciosos. El software instalado debe actualizarse y activarse (si es necesario) mediante funciones implementadas y herramientas diseñadas por desarrolladores oficiales.

Tenga en cuenta que es ilegal activar software con licencia con herramientas de terceros, y que a menudo infectan los ordenadores con programas maliciosos. Por último, es importante escanear periódicamente el ordenador en busca de amenazas con un antivirus o suite antiespía de confianza y mantenerlo actualizado.

Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Página de inicio de sesión oficial de Microsoft utilizada para dar acceso a la aplicación maliciosa:

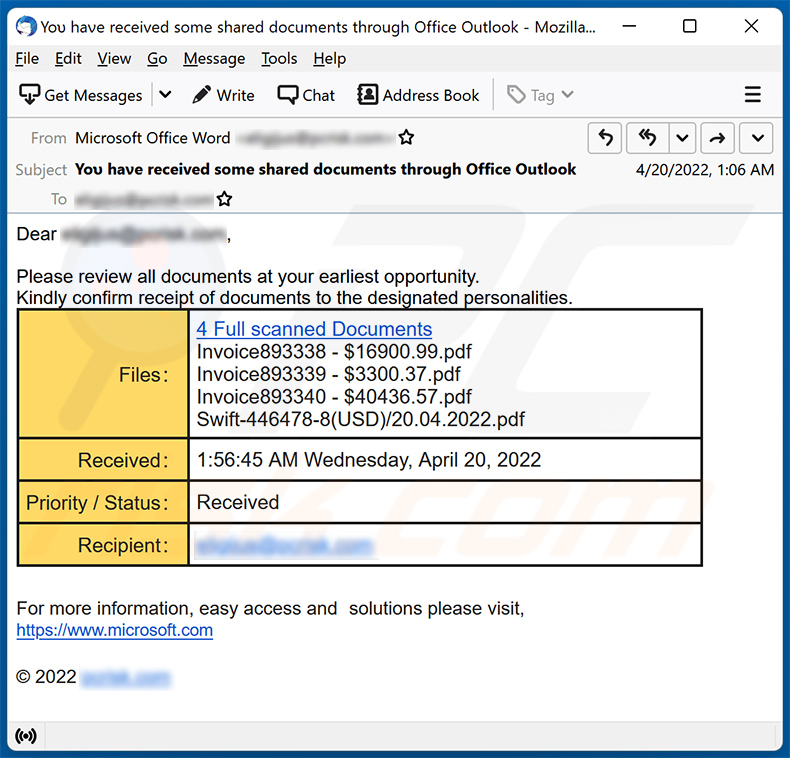

Otro ejemplo de correo electrónico spam con temática de documentos compartidos utilizado para promocionar un sitio de phishing:

Texto presentado en el mismo:

Subject: You have received some shared documents through Office Outlook

Dear ********,

Please review all documents at your earliest opportunity.

Kindly confirm receipt of documents to the designated personalities.

Files:4 Full scanned Documents

Invoice893338 - $16900.99.pdf

Invoice893339 - $3300.37.pdf

Invoice893340 - $40436.57.pdf

Swift-446478-8(USD)/20.04.2022.pdf

Received: 1:56:45 AM Wednesday, April 20, 2022

Priority / Status: Received

Recipient: ********For more information, easy access and solutions please visit,

hxxps://www.microsoft.com© 2022 ********

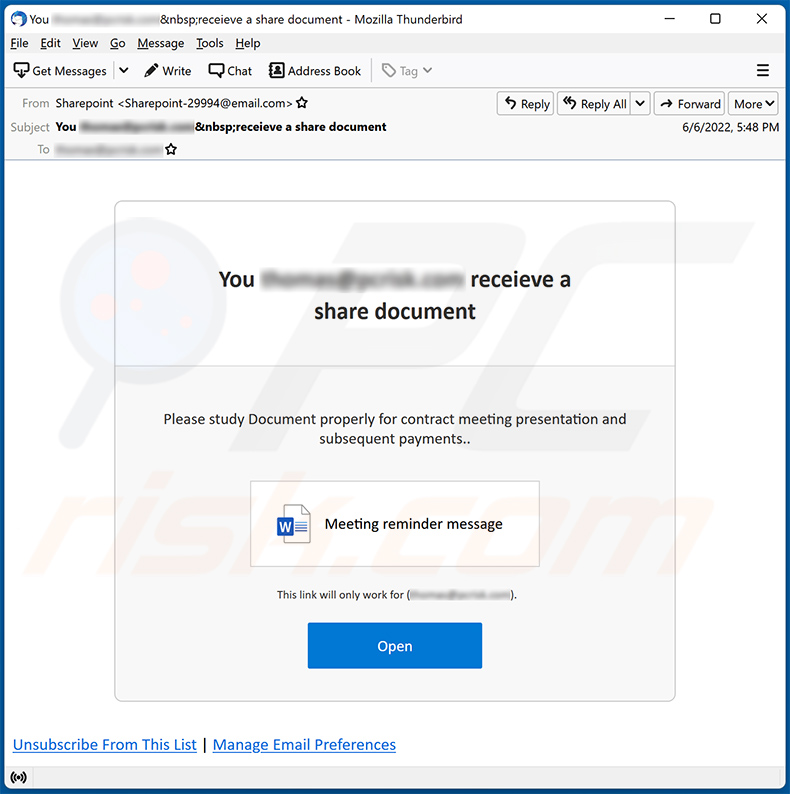

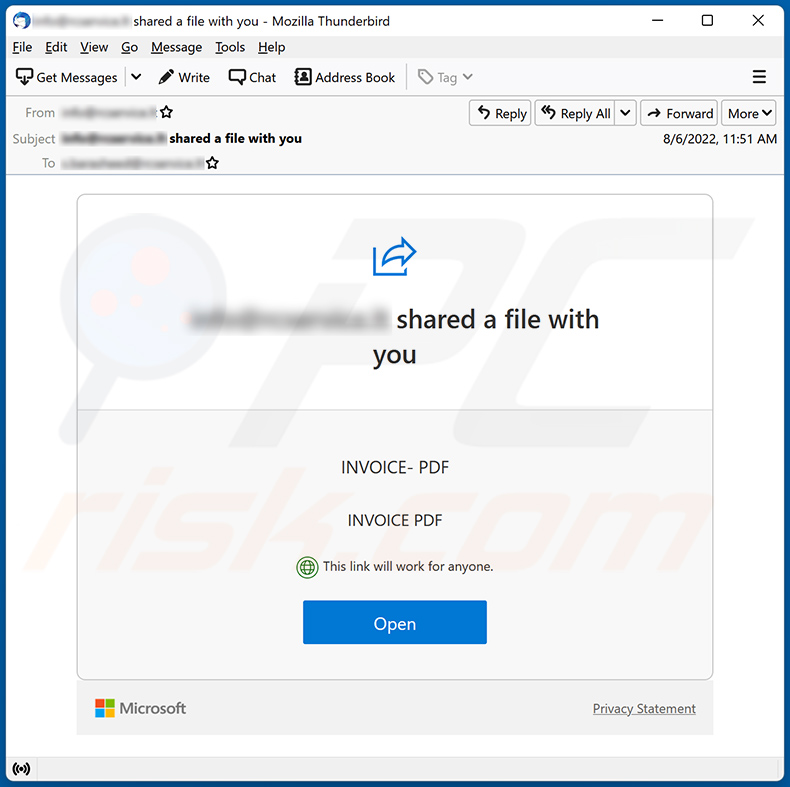

Otro ejemplo de correo electrónico spam con temática de intercambio de archivos que promociona un sitio de phishing:

Texto que aparece en el mismo:

Subject: You - receieve a share document

You - receieve a share document

Please study Document properly for contract meeting presentation and subsequent payments..

Meeting reminder message

This link will only work for (-).

Open

Unsubscribe From This List | Manage Email Preferences

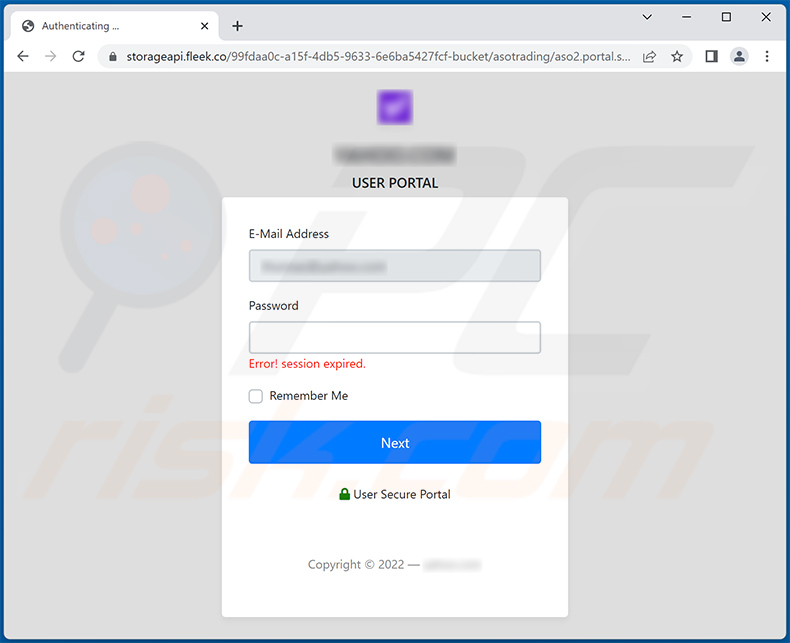

Captura de pantalla del sitio de phishing promocionado:

Otro ejemplo de correo electrónico no deseado de intercambio de archivos que promociona un sitio de phishing:

Texto presentado en el mismo:

Subject: ******** shared a file with you

******** shared a file with you

INVOICE- PDF

INVOICE PDF

permission globe icon This link will work for anyone.

Open

Microsoft Privacy Statement

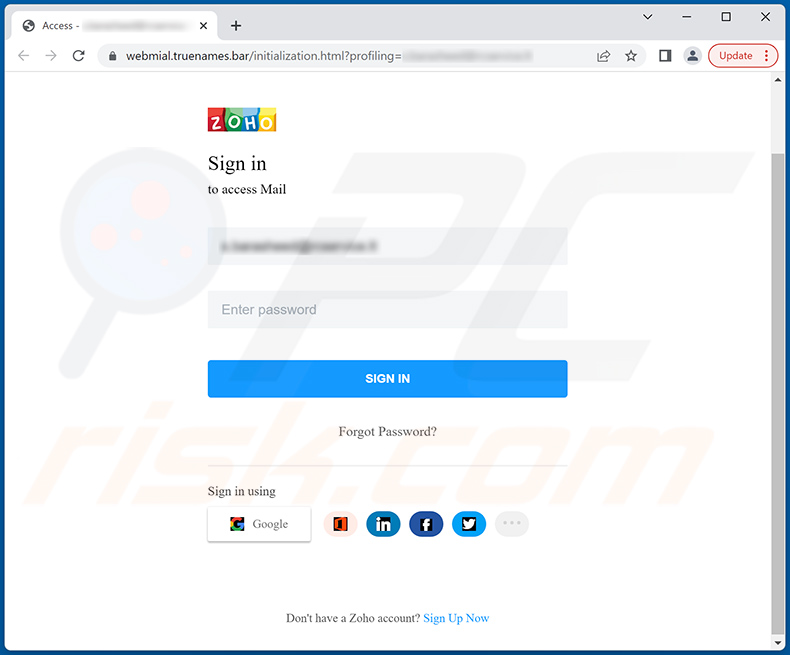

Captura de pantalla del sitio de phishing promocionado:

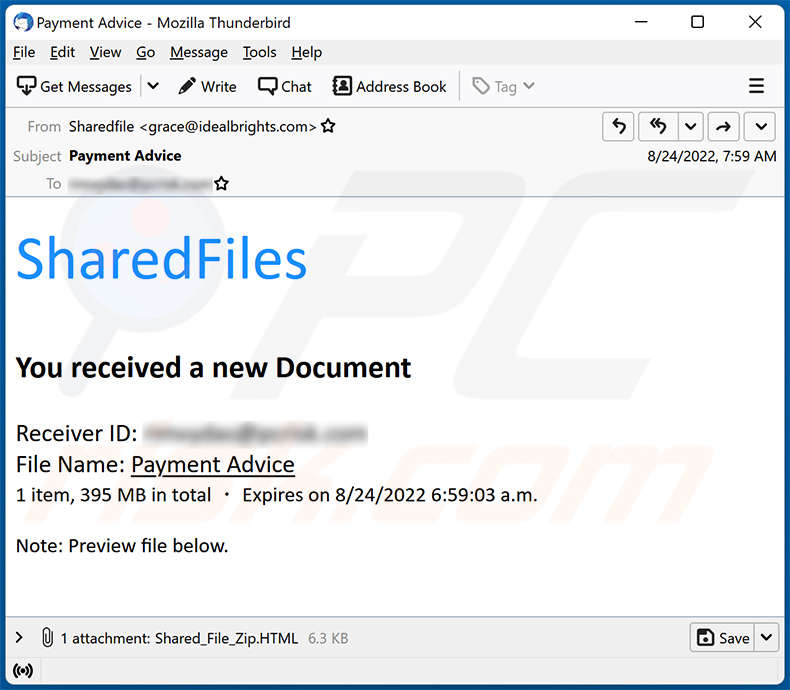

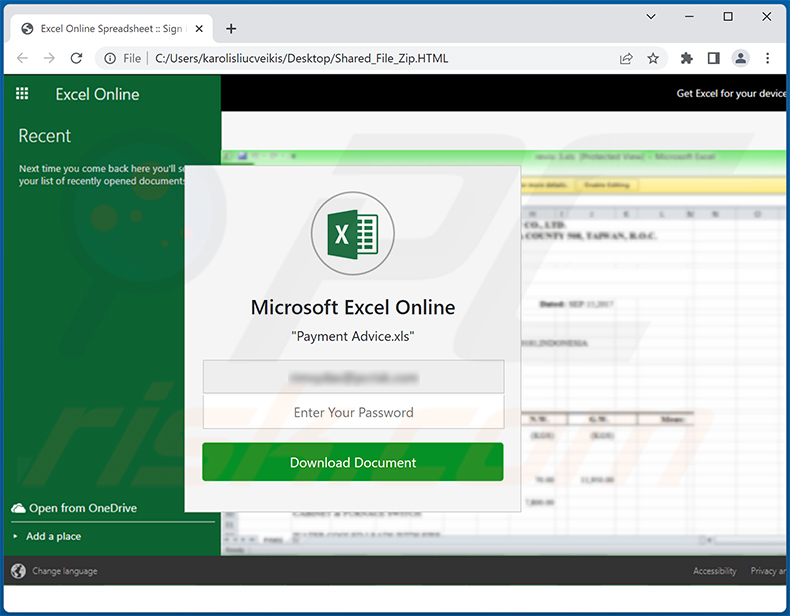

Otro ejemplo de correo electrónico spam con temática de intercambio de archivos que difunde un documento HTML utilizado con fines de phishing:

Texto presentado en el mismo:

Subject: Payment Advice

SharedFiles

You received a new Document

Receiver ID: -

File Name: Payment Advice

1 item, 395 MB in total ・ Expires on 8/24/2022 6:59:03 a.m.Note: Preview file below.

Captura de pantalla del documento HTML adjunto:

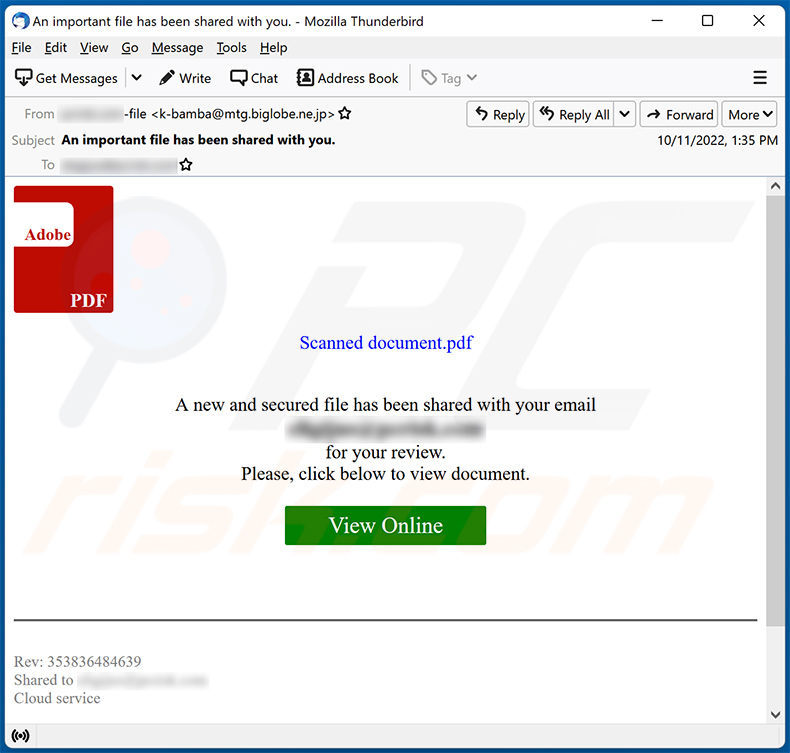

Otro ejemplo de correo electrónico de la campaña de spam "A File Was Shared With You":

Texto que contiene:

Subject: An important file has been shared with you.

Adobe PDF

Scanned document.pdf

A new and secured file has been shared with your email

-

for your review.

Please, click below to view document.View Online

Rev: 353836484639

Shared to -

Cloud service

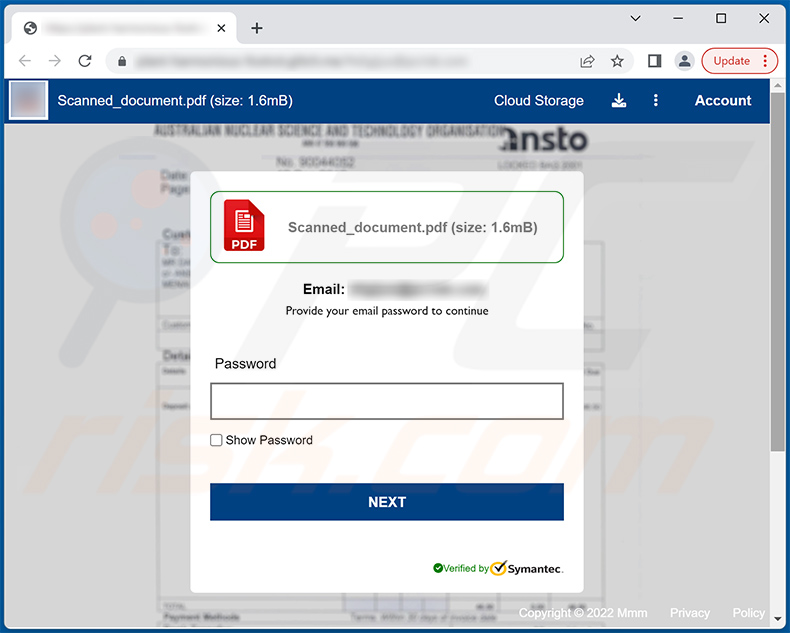

Captura de pantalla del sitio de phishing promocionado:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Correo spam "A File Was Shared With You"?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

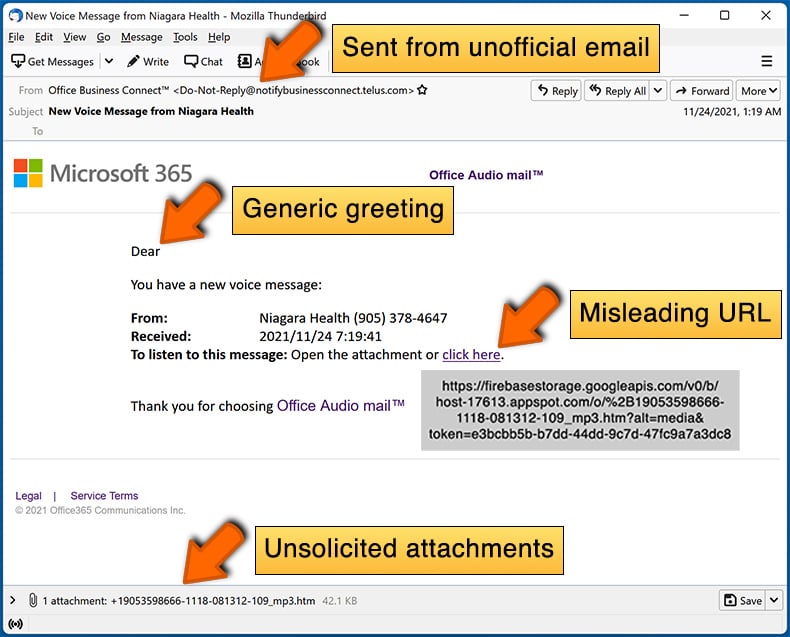

¿Cómo detectar un email malicioso?

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Preguntas frecuentes (FAQ)

¿Por qué he recibido este correo electrónico?

Los estafadores envían correos idénticos a numerosos destinatarios con la esperanza de engañar a alguien para que caiga en su trampa. Estos correos spam carecen de toda personalización.

He proporcionado mi información personal al ser engañado por este correo electrónico, ¿qué debo hacer?

Si ha compartido alguna de las credenciales de su cuenta (por ejemplo, nombres de usuario y contraseñas), debe cambiar todas sus contraseñas inmediatamente. Si ha revelado cualquier otra información personal, como datos de tarjetas de crédito o de identificación, se recomienda que se ponga en contacto con las autoridades pertinentes lo antes posible.

He descargado y abierto un archivo malicioso adjunto a un correo electrónico, ¿está infectado mi ordenador?

Si ese archivo resulta ser un ejecutable, entonces la probabilidad de una infección es alta. Sin embargo, si se trataba de un documento como .pdf o .doc, existe la posibilidad de que haya podido eludir el malware, ya que la mera apertura del documento puede no conducir necesariamente a la infiltración en el sistema en determinados casos.

He leído el correo electrónico pero no he abierto el archivo adjunto, ¿está infectado mi ordenador?

El mero hecho de abrir un correo electrónico no es perjudicial en modo alguno. El verdadero peligro reside en hacer clic en los enlaces de los correos electrónicos o en abrir los archivos adjuntos, ya que estas acciones pueden provocar infecciones en el sistema.

¿Elimina Combo Cleaner el malware presente en los archivos adjuntos?

Combo Cleaner puede identificar y eliminar casi todos los tipos reconocidos de infecciones de malware. Sin embargo, es importante tener en cuenta que el malware sofisticado a menudo puede ocultarse en lo más profundo del sistema. Por ello, es esencial realizar un análisis exhaustivo del sistema para garantizar su completa eliminación.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión