Instrucciones de eliminación de los programas maliciosos de la familia Duke

TroyanoConocido también como: Conjunto de herramientas del malware Duke

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es Duke?

Duke es el nombre general de los conjuntos de herramientas de malware utilizados por el actor APT29 APT (Advanced Persistent Threat) también conocido como The Dukes, Cloaked Ursa, CozyBear, Nobelium y UNC2452. APT29 es un grupo ruso patrocinado por el Estado y asociado al Servicio de Inteligencia Exterior de la Federación Rusa (SVR RF). El grupo tiene motivaciones políticas y geopolíticas; se dedica a la recopilación de información y al ciberespionaje.

La familia de malware Duke abarca una amplia gama de programas maliciosos, como puertas traseras de sistemas, loaders, ladrones de datos, perturbadores de procesos y otros.

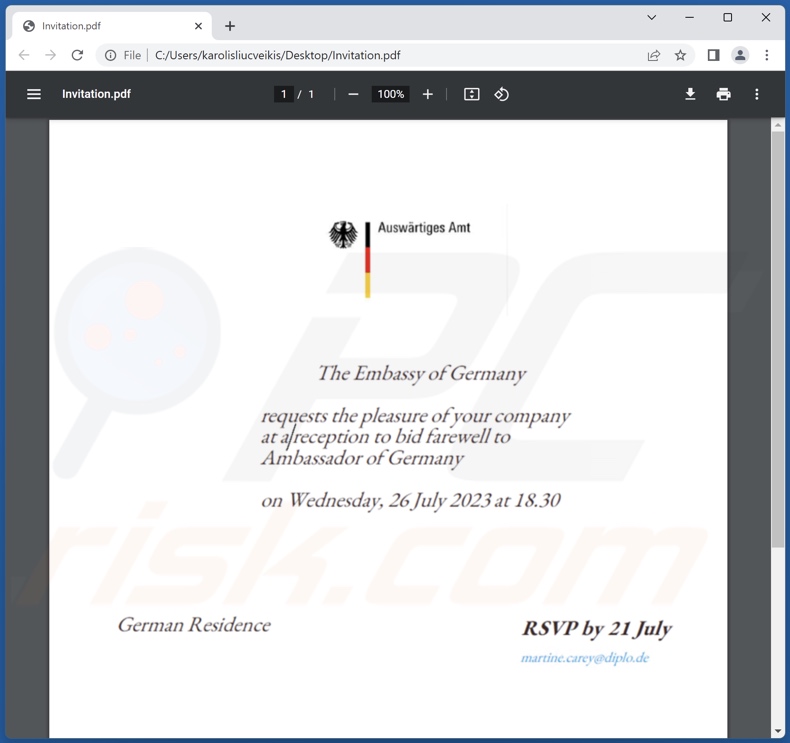

La última campaña de spam vinculada al grupo The Dukes se produjo en 2023 e implementaba documentos PDF maliciosos disfrazados de invitaciones diplomáticas de la embajada alemana. Esta campaña de correo electrónico iba dirigida a los ministerios de Asuntos Exteriores de los países alineados con la OTAN.

Resumen del conjunto de herramientas del malware Duke

El actor Dukes APT lleva operando al menos desde 2008 y, a lo largo de los años, el grupo ha implementado una amplia variedad de herramientas. La siguiente es una lista cronológica de algunos de los conjuntos de herramientas más conocidos utilizados por este grupo.

PinchDuke – consiste en varios loaders destinados a infiltrar componentes o programas maliciosos adicionales en los sistemas comprometidos.

También incluye un grabber para la exfiltración de archivos y un ladrón de credenciales. Este último se dirige a datos asociados con el autenticador de Microsoft (passport.net), clientes de correo electrónico (Mail.ru, Mozilla Thunderbird, Outlook, The Bat!, Yahoo Mail), navegadores (Internet Explorer, Mozilla Firefox, Netscape Navigator), servicios de mensajería (Google Talk), etc.

GeminiDuke – incluye capacidades de loader y múltiples mecanismos de aseguramiento de la persistencia. Asimismo, cuenta con funcionalidades de stealer utilizadas predominantemente para la recopilación de datos de configuración de dispositivos.

La información de interés incluye: cuentas de usuario, controladores y software instalados, procesos en ejecución, programas/servicios iniciados al arrancar, configuraciones de red, carpetas/archivos presentes en ubicaciones específicas, programas ejecutados recientemente y carpetas/archivos abiertos, etc.

CosmicDuke (también conocido como BotgenStudios, NemesisGemina, Tinybaron): consta de varios loaders, varios componentes que garantizan la persistencia y un módulo para la elevación de privilegios.

La mayor parte de este malware es un ladrón de información con capacidades para: filtrar archivos con extensiones específicas, exportar certificados criptográficos (incluidas claves privadas), realizar capturas de pantalla, registrar pulsaciones de teclas (keylogging), extraer credenciales de inicio de sesión (navegadores, clientes de correo electrónico, mensajeros) y adquirir contenidos del portapapeles (búfer copiar-pegar).

MiniDuke – es un malware con varias variantes, incluyendo un loader, un downloader y un backdoor. Principalmente, MiniDuke se utiliza para preparar un sistema para una infección posterior y/o facilitarla.

CozyDuke (también conocido como Cozer, CozyBear, CozyCar, EuroAPT) - es principalmente un backdoor que abre una "puerta trasera" para otras infecciones, en particular sus propios módulos. Para ello, emplea un dropper y múltiples módulos para persistir.

Otros componentes son los que extraen datos del sistema, ejecutan comandos básicos Cmd.exe, realizan capturas de pantalla y roban credenciales de inicio de sesión. Sin embargo, CozyDuke también puede infiltrarse/ejecutar otros archivos - por lo tanto, podría ser utilizado para (teóricamente) causar casi cualquier tipo de infección de malware.

OnionDuke – es un malware modular con una variedad de configuraciones potenciales. Tiene capacidades de loader y dropper. El programa implementa varios módulos diferentes de robo de información, por ejemplo, de contraseñas y otros datos.

También tiene un componente para lanzar ataques DDoS (Denegación de Servicio Distribuida). Otro módulo está diseñado para utilizar cuentas de redes sociales secuestradas para lanzar campañas de spam (potencialmente para propagar aún más la infección).

SeaDuke (también conocido como SeaDaddy, SeaDask) – es un backdoor multiplataforma (Windows y Linux). Se trata de un conjunto de herramientas relativamente básicas cuyo objetivo principal es ejecutar los archivos infiltrados, fomentando así la infección.

HammerDuke (también conocido como HAMMERTOSS, Netduke) - es un simple backdoor. Su uso conocido ha sido exclusivamente como backdoor secundario que sigue a una infección CozyDuke.

CloudDuke (también conocido como CloudLook, MiniDionis): tiene dos versiones de puerta trasera. Este malware también incluye funciones de downloader y loader. Normalmente, descarga/instala cargas útiles desde ubicaciones predeterminadas, ya sea desde la Web o desde una cuenta de Microsoft OneDrive.

Es pertinente mencionar que, a menos que el actor APT The Dukes cese sus operaciones, la probabilidad de que se implemente un nuevo conjunto de herramientas de malware es alta.

Por lo general, el malware sofisticado puede causar múltiples infecciones del sistema, disminución del rendimiento o fallos del sistema, pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad. Sin embargo, el software malicioso utilizado contra objetivos altamente sensibles puede plantear amenazas de mayor importancia.

| Nombre | Conjunto de herramientas del malware Duke |

| Tipo de amenaza | Troyano, backdoor, loader, virus ladrón de contraseñas, malware bancario, spyware. |

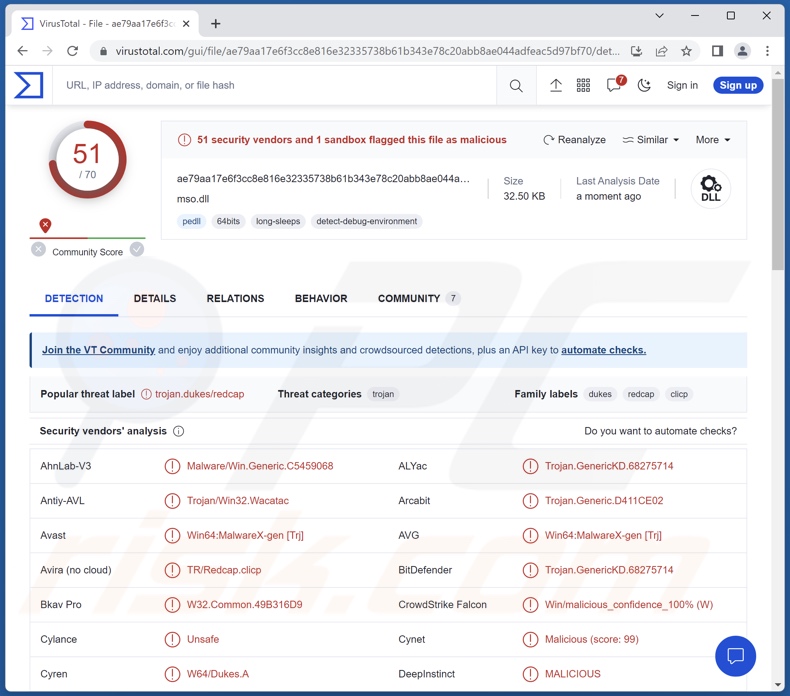

| Nombres de detección (PDF adjunto) | Avast (Other:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68283668), ESET-NOD32 (PDF/TrojanDropper.Agent.CJ), Kaspersky (Trojan-Dropper.HTML.Agent.cn), Microsoft (Trojan:Win32/Leonem), Lista completa de detecciones (VirusTotal) |

| Nombres de detección (carga PDF) | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68275714), ESET-NOD32 (Una variante de Win64/Dukes.N), Kaspersky (Trojan.Win64.Agent.qwikue), Microsoft (Trojan:Win32/Casdet!rfn), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Malware en general

El software malicioso puede tener un objetivo específico o ser increíblemente versátil. Aunque lo más habitual es que el software malicioso se utilice para generar ingresos, su aplicación puede variar. Los ataques pueden estar motivados por las relaciones y rencores personales de los atacantes o por razones y circunstancias políticas/geopolíticas.

Sin embargo, independientemente de cómo opere el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

Hemos analizado miles de muestras de malware; JanelaRAT, Agniane stealer, NightClub, Jorik, XWorm RAT y WikiLoader son sólo algunos de nuestros artículos más recientes sobre programas maliciosos.

¿Cómo se infiltró Duke en mi ordenador?

La última campaña 2023 llevada a cabo por APT29 (The Dukes) utilizó correos spam en ataques dirigidos. El spam se envió a ministerios de Asuntos Exteriores de interés para la Federación Rusa (es decir, organismos alineados con la OTAN). Los correos contenían archivos PDF maliciosos que se hacían pasar por invitaciones diplomáticas de una embajada alemana.

Una de las operaciones de spam no incluía carga útil; el documento titulado "Day of German Unity" *(Día de la Unidad Alemana) enviaba una notificación a los atacantes una vez que se abría el adjunto del correo electrónico. Esto sugiere que podría haber sido una operación de reconocimiento o una prueba para sondear las tasas de éxito del señuelo.

La otra campaña distribuía un PDF con el nombre de archivo "Farewell to Ambassador of Germany" (Despedida al embajador de Alemania) que contenía una variante del malware Duke. Este documento tenía código JavaScript incrustado, que se implementó para entregar una carga útil de varias fases en formato HTML.

Si el PDF se abría en Adobe Acrobat (o un lector similar), el usuario recibía una consulta sobre el código incrustado y su ejecución. Si la víctima lo permitía, se lanzaba un documento HTML malicioso titulado "Invitation_Farewell_DE_EMB".

A continuación, la cadena avanzaba hasta la recuperación de un archivo ZIP que contenía una virulenta HTA (aplicación HTML). La cadena pasó por varias etapas más hasta que el malware Duke se infiltró con éxito.

El grupo The Dukes existe desde hace más de una década y ha utilizado diversas técnicas para proliferar sus programas maliciosos. Por lo tanto, los conjuntos de herramientas de malware descritos en este artículo pueden llegar en diferentes cadenas de infección, así como en diversos archivos y señuelos.

Este actor APT ha sido vinculado a una campaña de spam similar, en la que el cebo se disfrazaba de invitaciones diplomáticas de una embajada noruega, y esta operación también tenía como objetivo entidades asociadas a Asuntos Exteriores. Una campaña totalmente diferente relacionada con APT29 utilizó archivos Torrent para propagar OnionDuke entre 2013 y 2015.

Para ampliar las técnicas de distribución de malware más utilizadas en general: el software malicioso se propaga principalmente a través de adjuntos/enlaces maliciosos en el correo spam (por ejemplo, correos electrónicos, DM/PM, SMS, etc.), descargas drive-by (sigilosas/engañosas), canales de descarga no fiables (por ejemplo, sitios de freeware y de terceros, redes de intercambio P2P, etc.), estafas en línea, publicidad maliciosa, herramientas ilegales de activación de software ("cracks") y actualizaciones falsas.

Algunos programas maliciosos pueden incluso autoinstalarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente tratar con precaución los correos electrónicos entrantes y otros mensajes. Los archivos adjuntos o enlaces encontrados en correos sospechosos/irrelevantes no deben abrirse, ya que pueden ser infecciosos. Aconsejamos utilizar versiones de Microsoft Office posteriores a 2010, ya que disponen del modo "Vista protegida" que impide la ejecución automática de macrocomandos.

Otra recomendación es tener cuidado al navegar, ya que los contenidos falsos y maliciosos en línea suelen parecer auténticos e inofensivos.

Además, todas las descargas deben realizarse desde canales oficiales y verificados. Igual de importante es activar y actualizar los programas utilizando funciones/herramientas proporcionadas por desarrolladores legítimos, ya que las adquiridas a terceros pueden contener malware.

Debemos insistir en que tener instalado y actualizado un antivirus de confianza es esencial para la seguridad del dispositivo y del usuario. Este software debe utilizarse para realizar análisis periódicos del sistema y eliminar amenazas y problemas. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Componentes y módulos conocidos del conjunto de herramientas:

Conjunto de herramientas PinchDuke:

- Ladrón de datos

- Loader (varios)

Conjunto de herramientas GeminiDuke:

- Ladrón de datos

- Loader

- Componente de aseguramiento de la persistencia (varios)

Conjunto de herramientas CosmicDuke:

- Ladrón de datos

- Loader (varios)

- Componente de aseguramiento de la persistencia (varios)

- Componente de escalada de privilegios

Conjunto de herramientas MiniDuke:

- Backdoor

- Downloader

- Loader

Conjunto de herramientas CozyDuke:

- Backdoor

- Ladrones de datos (capturas de pantalla, contraseñas, hashes de contraseñas)

- Dropper

- Componente de aseguramiento de la persistencia (varios)

Conjunto de herramientas OnionDuke:

- Ladrones de datos (contraseñas, etc.)

- DDoS

- Dropper

- Loader

- Spam de redes sociales

Conjunto de herramientas SeaDuke:

- Backdoor

Conjunto de herramientas HammerDuke:

- Backdoor

Conjunto de herramientas CloudDuke:

- Backdoor (dos variantes)

- Downloader

- Loader

Adjunto malicioso que distribuye la variante de malware Duke:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es Duke?

- PASO 1. Eliminación manual del malware Duke.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

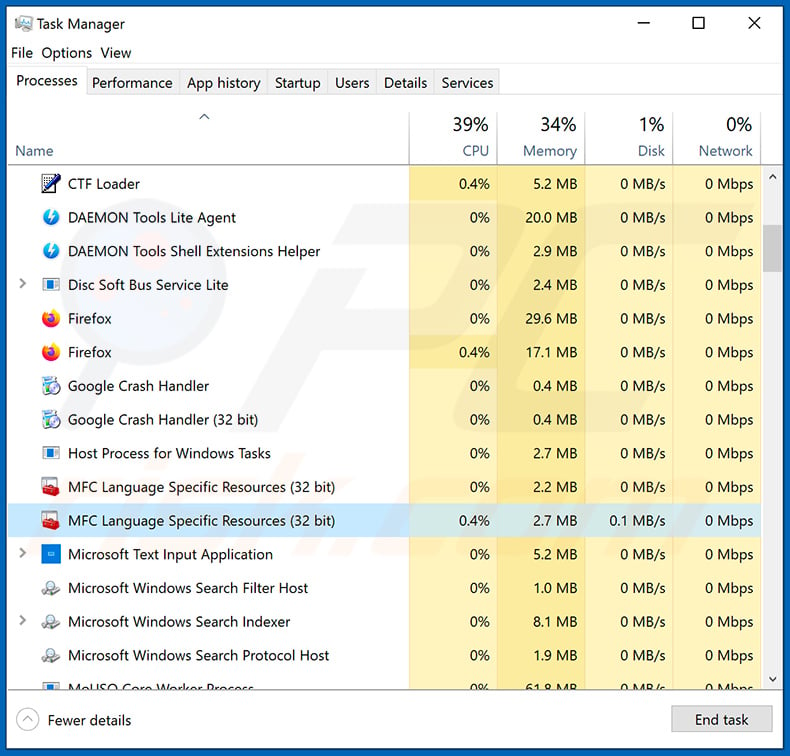

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso ejecutándose en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

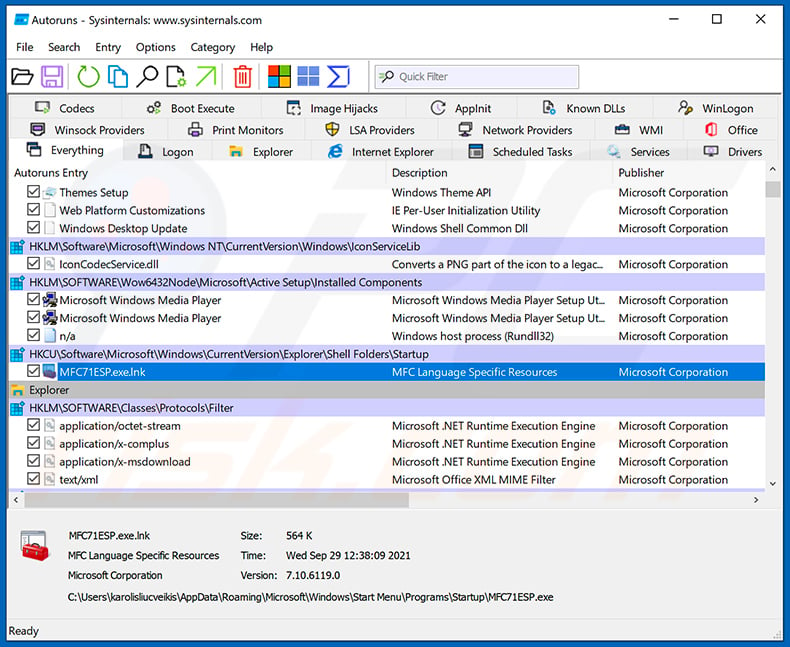

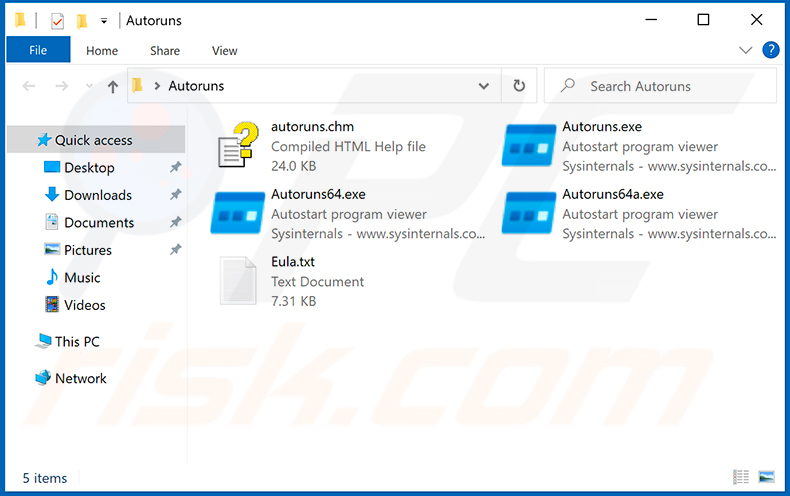

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

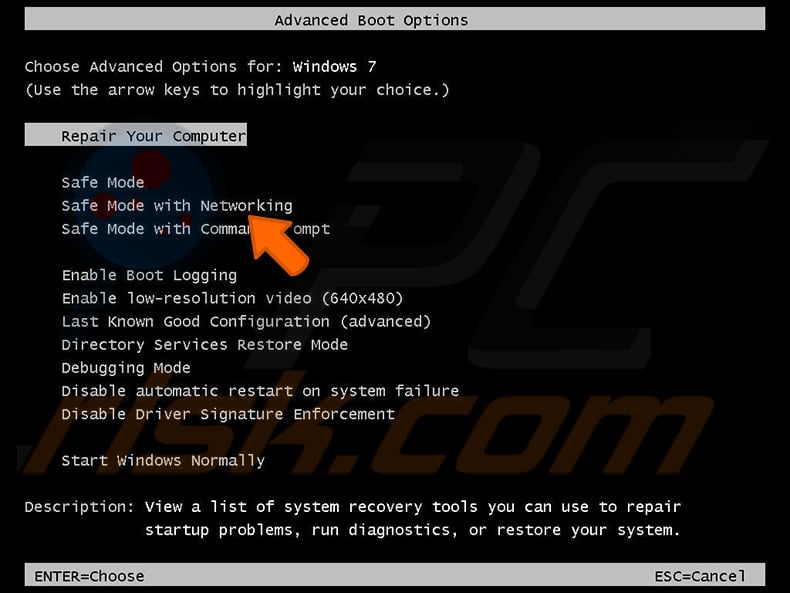

Reiniciar el ordenador en Modo seguro:

Reiniciar el ordenador en Modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de arranque del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

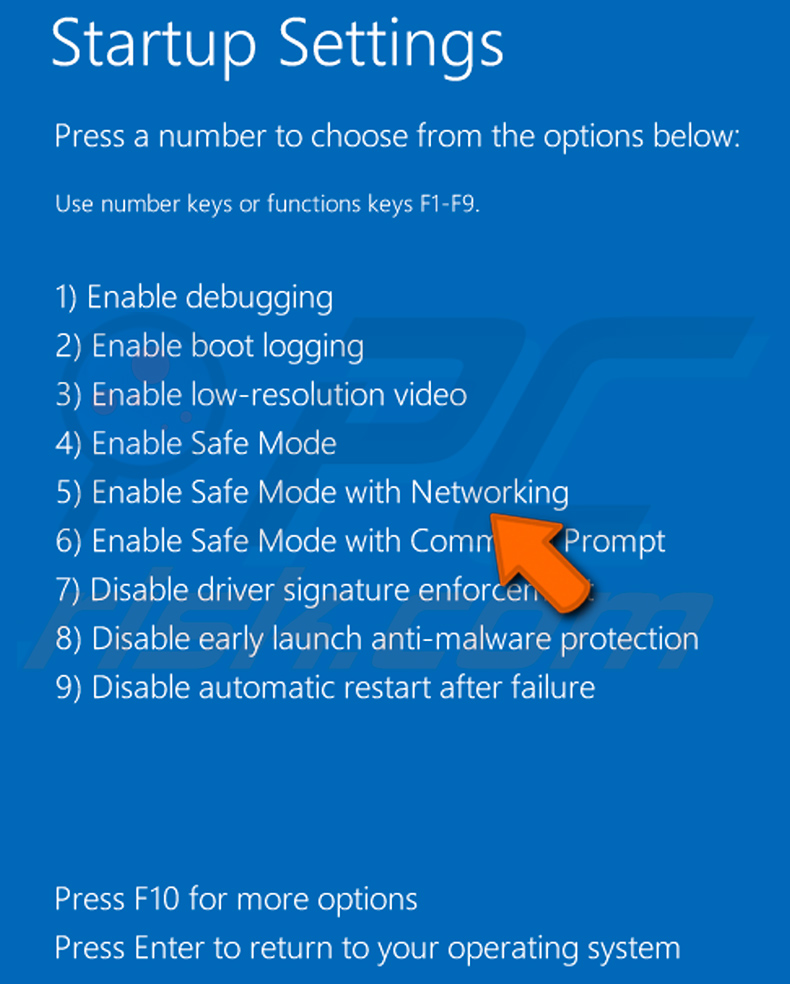

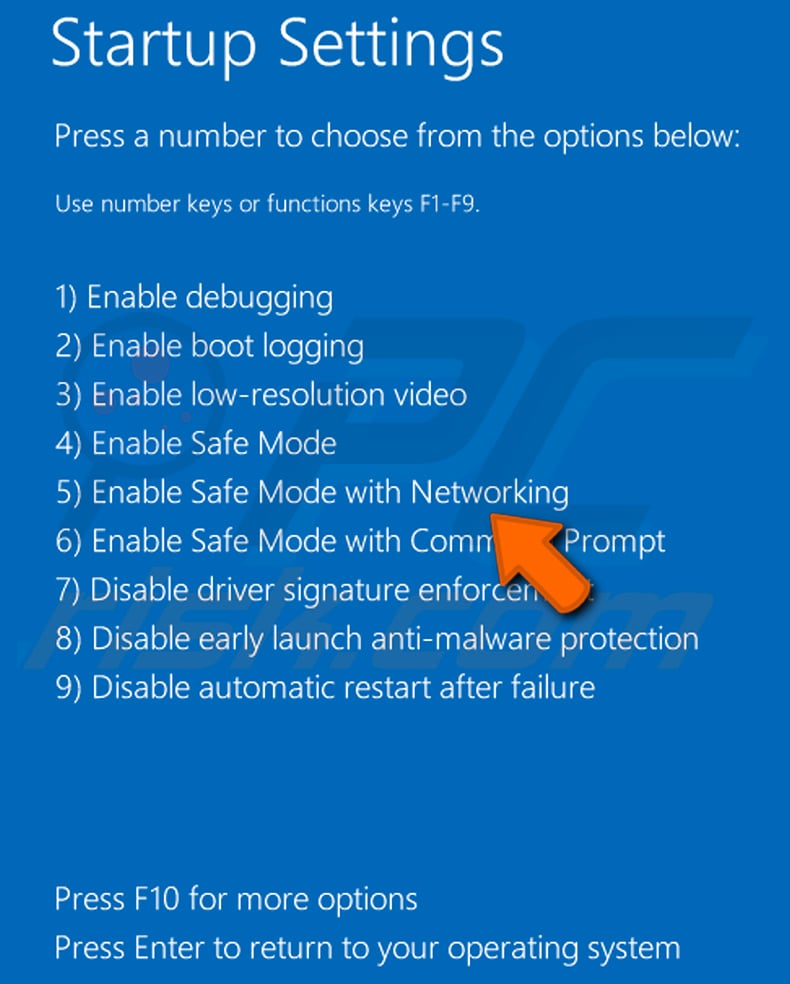

Usuarios de Windows 8: Iniciar Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "Elegir una opción", haga clic en "Solucionar problemas" y, a continuación, seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

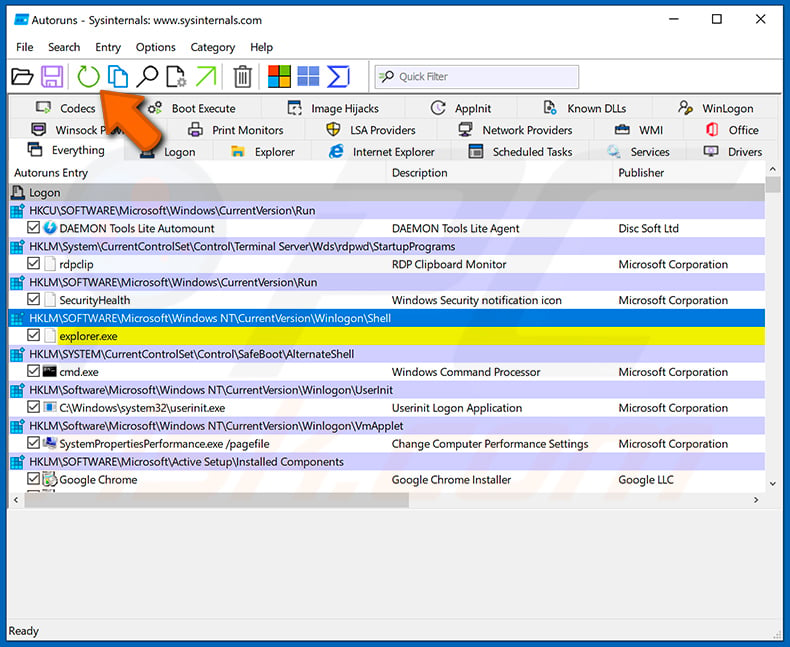

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

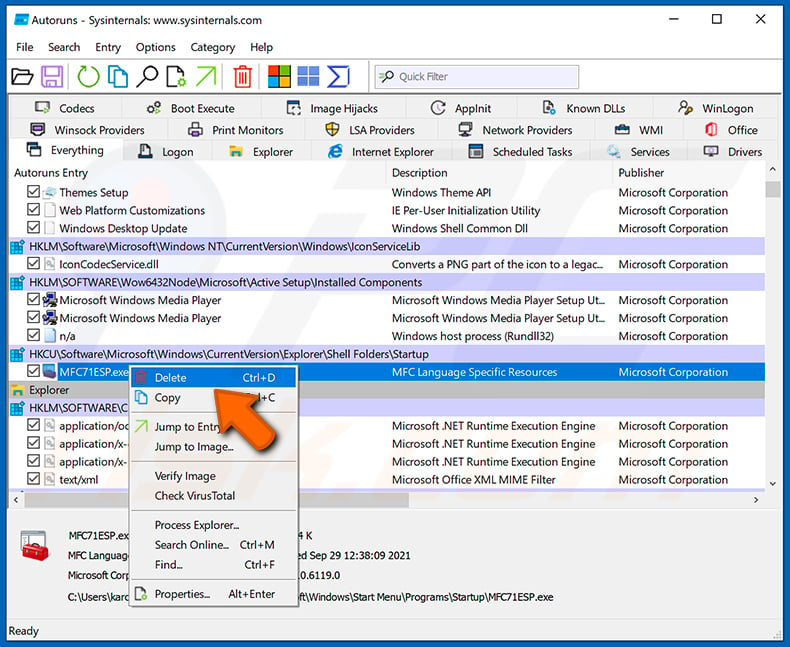

Anote su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

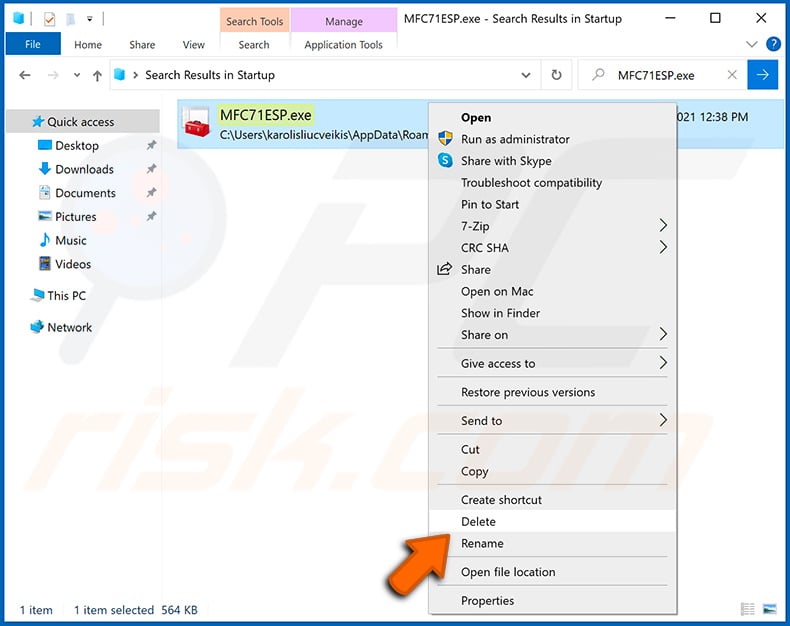

Tras eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecute automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con malware Duke, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

Generalmente, la eliminación del malware no requiere formateo.

¿Cuáles son los principales problemas que puede causar el malware Duke?

Las amenazas que plantea una infección dependen de las capacidades del malware y del modus operandi de los ciberdelincuentes. La familia de malware Duke se compone de conjuntos de herramientas diseñadas para diversos fines, que van desde la descarga/instalación de contenidos maliciosos adicionales hasta la extracción de datos.

Normalmente, las infecciones de alto riesgo conllevan las siguientes amenazas: infecciones múltiples del sistema, disminución del rendimiento o fallo del sistema, pérdida de datos, graves problemas de privacidad, pérdidas financieras significativas y robo de identidad. El grupo APT29, respaldado por el Estado ruso, utiliza conjuntos de herramientas Duke. Los ataques motivados por razones políticas/geopolíticas pueden plantear amenazas aún mayores.

¿Cuál es el objetivo del malware Duke?

Como se ha mencionado en la respuesta anterior, los programas maliciosos Duke son utilizados por un grupo ruso patrocinado por el Estado que tiene conexiones con el Servicio de Inteligencia Exterior de la Federación Rusa (SVR RF). Por lo tanto, estos conjuntos de herramientas de malware se utilizan en ataques centrados en la recopilación de información y el ciberespionaje con un importante elemento político/geopolítico.

En general, el malware se utiliza principalmente con fines lucrativos; otros motivos son la diversión de los ciberdelincuentes, las venganzas personales, la interrupción de procesos (por ejemplo, sitios web, servicios, empresas, etc.) y el hacktivismo.

¿Cómo se infiltró el malware Duke en mi ordenador?

Los conjuntos de herramientas de malware Duke han proliferado utilizando diversas técnicas. La última campaña de 2023 consistió en correos electrónicos de spam con archivos PDF maliciosos disfrazados de invitaciones diplomáticas de una embajada alemana. El objetivo de esta campaña eran los ministerios de Asuntos Exteriores afines a la OTAN.

Sin embargo, es probable que existan otros señuelos y métodos de distribución. Entre las técnicas más utilizadas se encuentran el correo basura, las estafas en línea, la publicidad maliciosa, los canales de descarga dudosos (por ejemplo, sitios de alojamiento de archivos gratuitos y freeware, redes de intercambio P2P, etc.), las herramientas ilegales de activación de software ("cracks") y las actualizaciones falsas. Además, algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner es capaz de detectar y eliminar la mayoría de las infecciones de malware conocidas. Tenga en cuenta que, dado que los programas maliciosos de gama alta tienden a esconderse en lo más profundo de los sistemas, es primordial realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión