Cómo eliminar ValleyRAT de los ordenadores infectados

TroyanoConocido también como: Troyano de acceso remoto ValleyRAT

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es ValleyRAT?

ValleyRAT es un malware descubierto recientemente que ha llamado la atención de la comunidad de ciberseguridad. Los RAT, o troyanos de acceso remoto, son programas de software maliciosos que permiten a los actores maliciosos obtener acceso remoto y control sobre el ordenador de la víctima. Los ciberdelincuentes suelen utilizar estas herramientas para llevar a cabo una amplia gama de actividades ilícitas.

Más información sobre ValleyRAT

ValleyRAT, escrito en C++ y compilado en chino, muestra las funcionalidades típicas de un RAT (troya de acceso remoto) básico. Los comandos empleados por ValleyRAT permiten al malware llevar a cabo una amplia gama de acciones, cada una de las cuales tiene un propósito específico en sus operaciones maliciosas.

ValleyRAT puede colocar y ejecutar archivos DLL (Dynamic Link Library) y otros tipos de archivos en el sistema comprometido. Esta capacidad permite al malware ejecutar el código o las aplicaciones que desee, lo que podría incluir cargas maliciosas adicionales (por ejemplo, ransomware o mineros de criptomonedas) o herramientas.

Además, ValleyRAT puede ejecutar un comando crítico para su persistencia. Al configurarse para iniciarse automáticamente al arrancar el sistema, el malware se asegura de permanecer activo y oculto en el sistema infectado, incluso después de reiniciarlo. Esta persistencia es esencial para mantener el control sobre el dispositivo comprometido.

Otros comandos permiten a ValleyRAT recuperar información valiosa sobre el sistema comprometido. Puede obtener una lista de los procesos en ejecución, lo que proporciona información sobre el funcionamiento del sistema. Estos datos pueden utilizarse para diversos fines, entre ellos identificar posibles objetivos o vulnerabilidades.

Además, ValleyRAT puede controlar su funcionamiento en el sistema comprometido. Puede detener su ejecución o reiniciarse según sea necesario. Estos comandos permiten al malware adaptarse a circunstancias cambiantes o evadir la detección deteniendo temporalmente su actividad.

En esencia, los comandos ejecutados por ValleyRAT permiten al malware infiltrarse, permanecer y manipular el sistema infectado. Esta flexibilidad permite al malware ejecutar una serie de actividades maliciosas, desde el robo de datos hasta una mayor infiltración en el sistema o la red, lo que lo convierte en una potente amenaza en manos de los ciberdelincuentes.

| Nombre | Troyano de acceso remoto ValleyRAT |

| Tipo de amenaza | Trojan de acceso remoto |

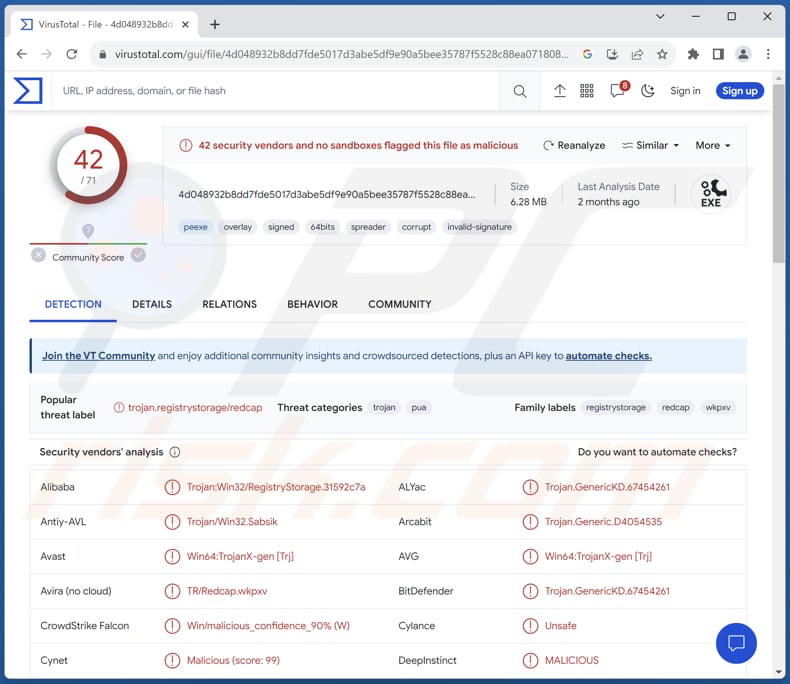

| Nombres de detección | Avast (Win64:TrojanX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.67454261), ESET-NOD32 (Una variante de Generik.MUISBVQ), Kaspersky (Trojan.Win32. RegistryStorage.mq), Microsoft (Trojan:Win32/Wacatac.B!ml), Lista completa (VirusTotal) |

| Síntomas | Los troyanos de administración remota están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas concretos en el equipo infectado. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, «cracks» de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots, inyecciones adicionales de malware, pérdidas económicas, cifrado de datos y mucho más. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Posibles daños

Los ciberdelincuentes armados con ValleyRAT pueden causar graves daños a las víctimas, como el robo de datos para cometer fraude de identidad y obtener beneficios económicos, la implementación de malware adicional para interrumpir el funcionamiento del sistema, la manipulación del sistema comprometido para lanzar ciberataques más amplios y las pérdidas económicas derivadas de las medidas correctivas y las posibles actividades fraudulentas.

Otros ejemplos de malware con capacidades de RAT son Aphrobyte Plus, PySilon y SuperBear.

¿Cómo se infiltró ValleyRAT en mi ordenador?

El método de distribución de ValleyRAT ha sufrido cambios a lo largo del tiempo. La campaña inicial empleaba correos electrónicos que incluían hipervínculos que conducían a archivos ejecutables comprimidos, lo que simplificaba el proceso de descarga de ValleyRAT.

Las campañas posteriores emplearon una estrategia similar, utilizando servicios de correo electrónico gratuito populares como Outlook, Hotmail y WeCom para distribuir hipervínculos que facilitaban la instalación de ValleyRAT.

En una intrigante desviación de la norma, una campaña distinta optó por un cargador basado en el lenguaje Rust para distribuir el RAT. Este cargador también descargó una herramienta legítima, EasyConnect, junto con una DLL manipulada. A continuación, EasyConnect fue manipulado para cargar y ejecutar esta DLL mediante una técnica conocida como secuestro del orden de búsqueda de DLL.

Mientras que la mayoría de las campañas se basaban en cebos con facturas, una campaña atípica en mayo de 2023 utilizó archivos PDF que parecían currículums. Estos archivos PDF contenían hipervínculos que, al activarse, descargaban cargas útiles comprimidas remotas y, finalmente, instalaban ValleyRAT.

¿Cómo evitar la instalación de malware?

Ten cuidado al hacer clic en enlaces o descargar archivos de sitios web desconocidos o sospechosos. Limítate a fuentes fiables para descargar software y contenido. Desconfía de los correos electrónicos inesperados e irrelevantes, especialmente aquellos con archivos adjuntos o enlaces. Evita abrir archivos adjuntos o hacer clic en enlaces de fuentes desconocidas o inesperadas (direcciones de correo electrónico).

Evite interactuar con anuncios sospechosos (por ejemplo, ventanas emergentes) mientras visita páginas dudosas. Actualice periódicamente su sistema operativo, aplicaciones de software y programas antivirus/antimalware. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Captura de pantalla de un sitio web falso chino de descarga de Google Chrome (anizom[.]com) que difunde el malware ValleyRAT:

![Sitio web falso de descarga de Google Chrome en chino (anizom[.]com) que difunde ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-chrome-website.jpg)

Captura de pantalla de una página web falsa de Karlos, un proveedor legítimo de servicios SMS chino (karlost[.]club), que difunde el malware ValleyRAT:

![Sitio web falso de Karlos (karlost[.]com) que difunde ValleyRAT](/images/stories/screenshots202502/valleyrat-malware-update-2025-02-04-fake-karlos-website.jpg)

Actualización del 14 de junio de 2024: se ha descubierto una nueva variante de ValleyRAT. Esta versión cuenta con capacidades mejoradas para evitar la detección, como comprobaciones de software antivirus y terminación de procesos para Qihoo 360 y WinRAR. El troyano también recopila una gama más amplia de datos relacionados con el dispositivo.

ValleyRAT amplió su lista de comandos con nuevas capacidades que incluyen la manipulación de cuentas de usuario y del sistema (es decir, cierres de sesión forzados, reinicios y apagados), filtrado de procesos, borrado del registro de eventos de Windows y captura de pantallas.

Para obtener más información sobre estos avances, consulte el artículo de Muhammed Irfan V A y Manisha Ramcharan Prajapati en el blog de Zscaler.

Actualización del 28 de mayo de 2025 – Recientemente, se descubrió una nueva campaña que distribuye ValleyRAT. Esta campaña se basa en instaladores de software falsos que se hacen pasar por aplicaciones conocidas como LetsVPN y QQ Browser para engañar a los usuarios y que inicien la infección por malware.

En esta campaña, los ciberdelincuentes utilizan un cargador de malware llamado Catena. El ataque comienza con un instalador NSIS troyanizado, diseñado para parecer un archivo de instalación legítimo para QQ Browser. Una vez ejecutado, este instalador utiliza Catena para introducir el malware ValleyRAT en el sistema de la víctima.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es ValleyRAT?

- PASO 1. Eliminación manual del malware ValleyRAT.

- PASO 2. Comprueba si tu ordenador está limpio.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada; por lo general, lo mejor es dejar que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

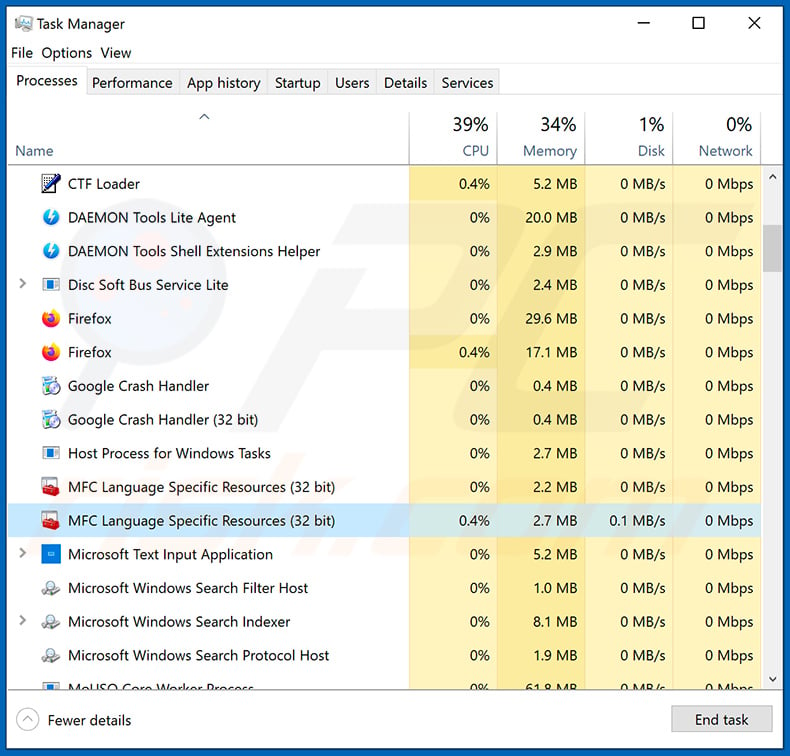

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que desea eliminar. A continuación se muestra un ejemplo de un programa sospechoso que se ejecuta en el equipo de un usuario:

Si ha comprobado la lista de programas que se están ejecutando en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

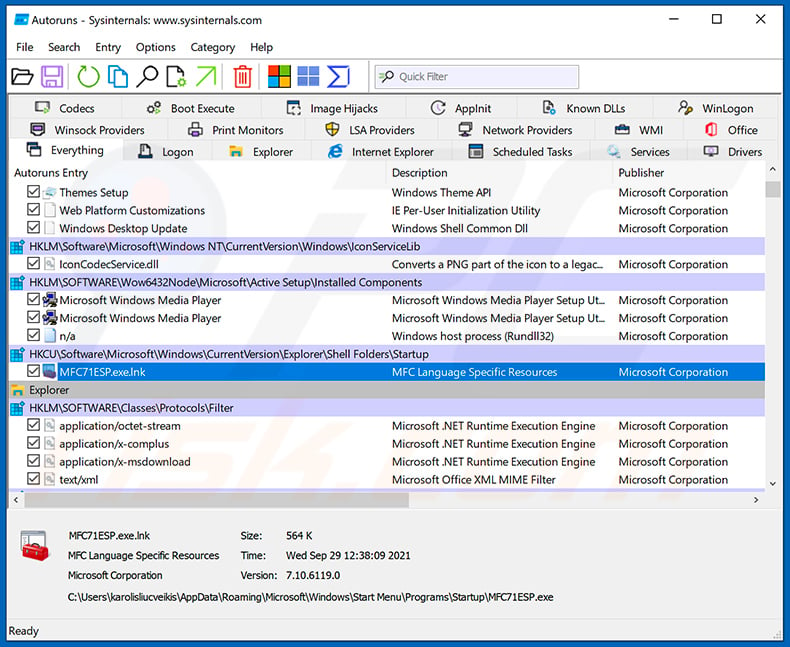

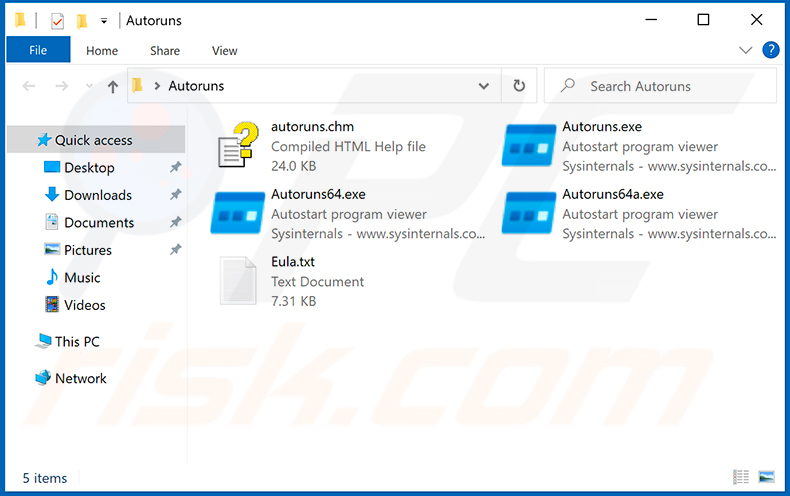

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

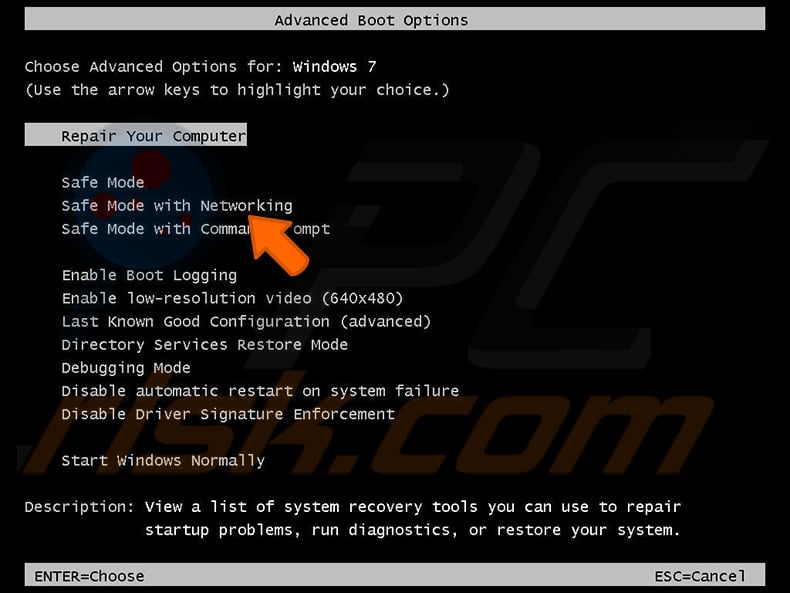

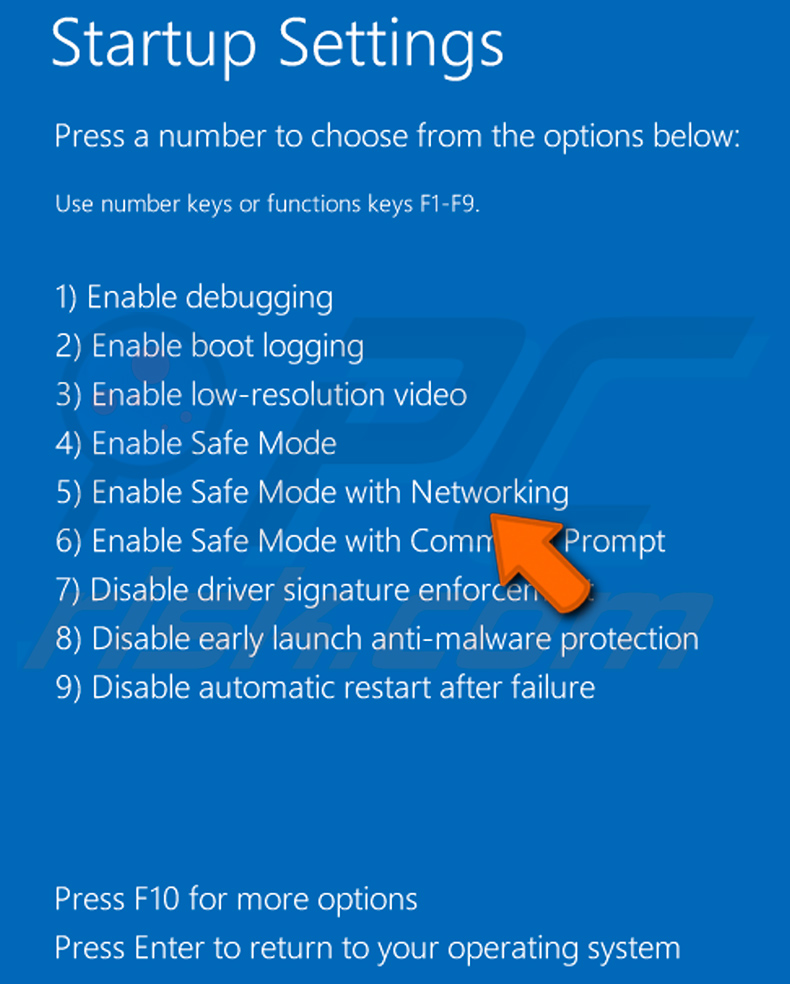

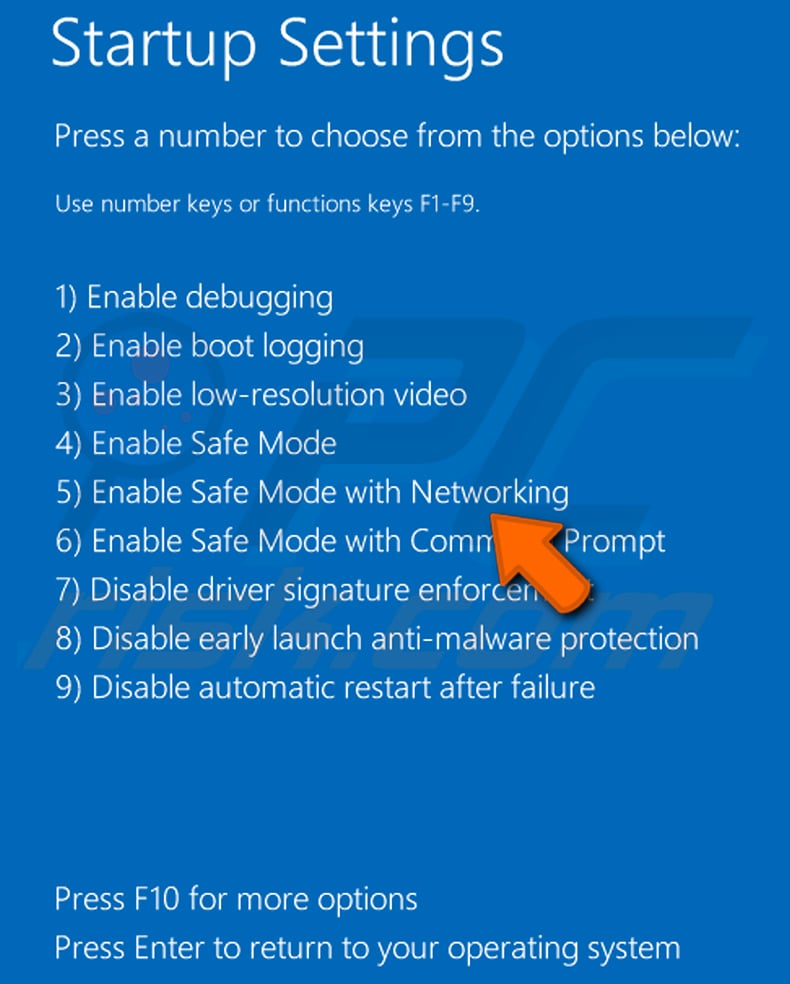

Reinicie el equipo en modo seguro:

Reinicie el equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie el equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del equipo, pulse varias veces la tecla F8 del teclado hasta que aparezca el menú Opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que muestra cómo iniciar Windows 7 en «Modo seguro con funciones de red»:

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red. Vaya a la pantalla de inicio de Windows 8, escriba «Avanzado» y, en los resultados de búsqueda, seleccione «Configuración». Haga clic en «Opciones de inicio avanzadas» y, en la ventana «Configuración general del PC» que se abre, seleccione «Inicio avanzado».

Haga clic en el botón «Reiniciar ahora». El equipo se reiniciará y aparecerá el «Menú de opciones de inicio avanzadas». Haga clic en el botón «Solucionar problemas» y, a continuación, haga clic en el botón «Opciones avanzadas». En la pantalla de opciones avanzadas, haga clic en «Configuración de inicio».

Haga clic en el botón «Reiniciar». El equipo se reiniciará y aparecerá la pantalla Configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en «Modo seguro con funciones de red»:

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haga clic en «Reiniciar» mientras mantiene pulsada la tecla «Mayús» del teclado. En la ventana «Elija una opción», haga clic en «Solucionar problemas» y, a continuación, seleccione «Opciones avanzadas».

En el menú de opciones avanzadas, seleccione «Configuración de inicio» y haga clic en el botón «Reiniciar». En la ventana siguiente, debe hacer clic en la tecla «F5» del teclado. Esto reiniciará el sistema operativo en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 10 en «Modo seguro con funciones de red»:

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

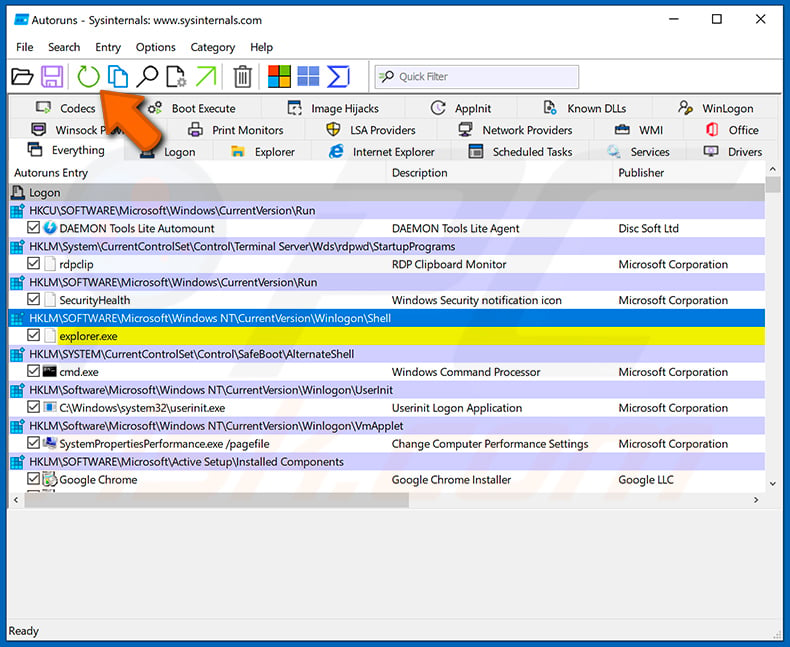

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

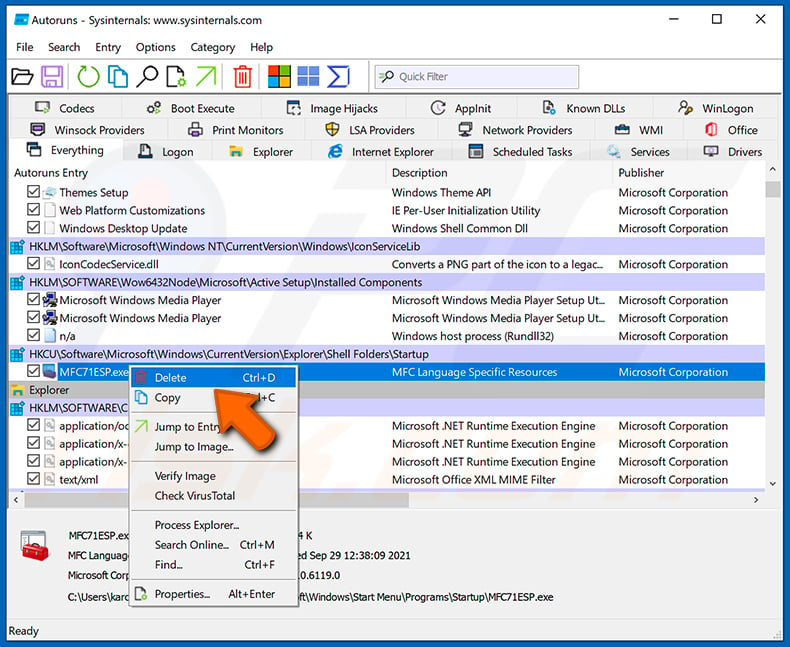

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione «Eliminar».

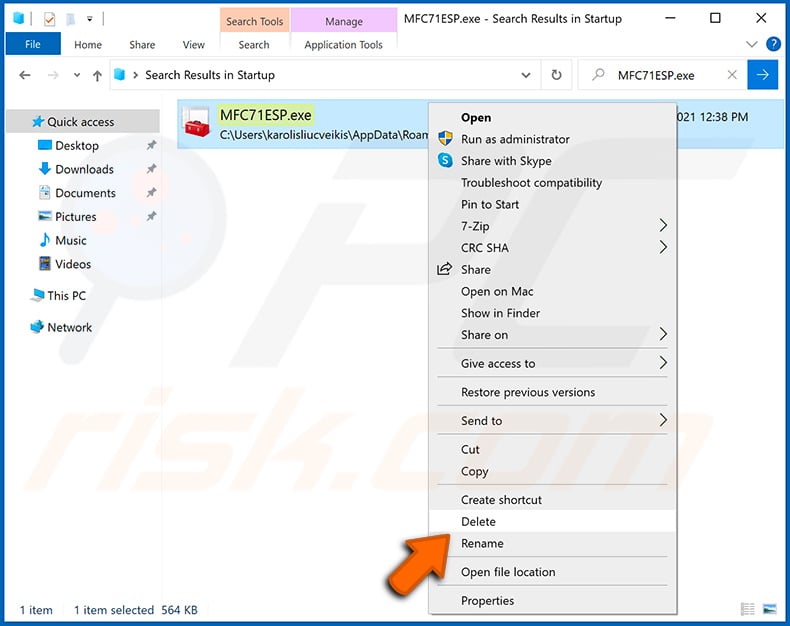

Después de eliminar el malware mediante la aplicación Autoruns (esto garantiza que el malware no se ejecute automáticamente la próxima vez que se inicie el sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre del archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Si sigue estos pasos, debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos avanzados de informática. Si no los tiene, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice un software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware ValleyRAT, ¿debo formatear mi dispositivo de almacenamiento para eliminarlo?

En lugar de formatear inmediatamente el dispositivo de almacenamiento (una medida de último recurso) para eliminar ValleyRAT, es recomendable considerar soluciones alternativas. Se recomienda explorar alternativas como el uso de herramientas antivirus y antimalware de confianza, como Combo Cleaner, para detectar y eliminar el malware.

¿Cuáles son los mayores problemas que puede causar el malware?

El malware puede provocar una serie de consecuencias perjudiciales, entre las que se incluyen violaciones de datos, pérdidas económicas, violaciones de la privacidad e interrupciones en el funcionamiento de los sistemas. Además, puede poner en peligro la seguridad de la información personal y confidencial, lo que podría dar lugar al robo de identidad y a consecuencias duraderas para las personas afectadas.

¿Cuál es el propósito del malware ValleyRAT?

El objetivo principal de ValleyRAT es conceder a los ciberdelincuentes control remoto no autorizado sobre el dispositivo de la víctima. Este versátil malware puede utilizarse para robar datos, manipular sistemas, obtener acceso persistente, distribuir otro malware, realizar vigilancia, crear botnets, cometer fraude financiero y mucho más, dependiendo de los objetivos de los atacantes.

¿Cómo se infiltró el malware ValleyRAT en mi ordenador?

Inicialmente, ValleyRAT se propagó a través de enlaces de correo electrónico a archivos ejecutables comprimidos. Las campañas posteriores continuaron esta tendencia utilizando servicios de correo electrónico gratuito. En un cambio significativo, una campaña empleó un cargador basado en Rust para distribuir ValleyRAT junto con un DLL manipulado ejecutado mediante el secuestro del orden de búsqueda de DLL. En mayo de 2023, una campaña inusual utilizó archivos PDF con temática de currículums que contenían enlaces a cargas útiles remotas, instalando ValleyRAT.

¿Combo Cleaner me protegerá contra el malware?

Combo Cleaner tiene la capacidad de encontrar y eliminar casi todas las infecciones de malware. Es importante tener en cuenta que el malware avanzado a menudo se oculta profundamente dentro del sistema. Por lo tanto, es imprescindible realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión