Cómo eliminar OctoRAT de los dispositivos infectados

TroyanoConocido también como: Trojan de acceso remoto OctoRAT

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es OctoRAT?

OctoRAT es un troyano de acceso remoto creado en la plataforma .NET. El malware admite más de 70 comandos, emplea métodos de persistencia y cuenta con diversas formas de eludir el UAC y elevar privilegios, así como amplias capacidades de recopilación de información. Su funcionalidad y diseño general indican que probablemente se ofrezca como malware como servicio en mercados clandestinos.

Más información sobre OctoRAT

Cuando se ejecuta OctoRAT, lleva a cabo un proceso de configuración. Una de sus primeras acciones es cargar bibliotecas de bases de datos SQLite a través de un componente específico. Este paso es importante porque los navegadores modernos almacenan datos confidenciales, como contraseñas guardadas, cookies e historial de navegación, en bases de datos SQLite.

Al cargar estas bibliotecas, el malware se prepara para acceder y extraer esa información. A continuación, OctoRAT comprueba su nivel de permisos en el sistema. Comprueba con el sistema Windows si actualmente tiene permisos de administrador. Si no tiene estos privilegios, intenta escalarlos.

El intento mencionado anteriormente implica el uso del bypass UAC de FodHelper. Este método aprovecha un fallo que permite que FodHelper.exe se ejecute con privilegios elevados. El malware crea una entrada en el registro que indica a Windows que inicie OctoRAT en lugar del gestor de configuración real. Cuando se ejecuta FodHelper.exe, inicia el malware con derechos de administrador, sin mostrar un aviso de UAC.

Además, OctoRAT utiliza el Programador de tareas de Windows para garantizar que siga ejecutándose en el sistema. Crea una tarea denominada WindowsUpdate para que parezca un proceso normal de Windows y no levante sospechas. Esta tarea garantiza que el malware se reinicie rápidamente si se cierra o se elimina.

Robo inicial de información

Antes de conectarse a su servidor de comando y control, OctoRAT roba los datos del navegador. Esto se hace al principio para que los atacantes puedan obtener información, incluso si el malware se descubre (detecta) rápidamente. Un módulo integrado escanea las bases de datos SQLite utilizadas por navegadores como Chrome, Firefox y Edge.

Recopila datos confidenciales, como contraseñas guardadas, datos de autocompletar, historial de navegación y cookies de sesión. Una vez recopilados, los datos se envían al servidor del atacante.

Capacidades principales

OctoRAT incluye un módulo de control remoto del escritorio. Puede transmitir la pantalla de la víctima, realizar capturas de pantalla, cambiar la calidad de captura y simular acciones del ratón o del teclado. Esto permite a los ciberdelincuentes manipular el cursor, hacer clic, escribir, desplazarse y controlar la entrada como si estuvieran utilizando el dispositivo de la víctima.

Además, OctoRAT tiene funciones de gestión de procesos, lo que permite a los actores maliciosos ver todos los procesos en ejecución, terminar los seleccionados o suspenderlos. También puede enumerar unidades y carpetas, cargar o descargar archivos e incluso ejecutar programas en la máquina infectada. Estas capacidades permiten al atacante robar documentos, introducir archivos maliciosos o ejecutar herramientas adicionales en el sistema.

Además, OctoRAT puede iniciar y detener un keylogger para registrar todo lo que escribe la víctima, y también puede supervisar el portapapeles para capturar texto copiado, como contraseñas o datos confidenciales. Además de robar datos de los navegadores (como se ha mencionado anteriormente), el RAT puede escanear el sistema en busca de carteras criptográficas instaladas, extraer toda la información de las carteras o dirigirse a una cartera específica cuando sea necesario.

El RAT ataca varias aplicaciones de monedero, como Atomic Wallet, Bitcoin Core, Coinomi, Electrum y Exodus. Las carpetas de los monederos suelen contener datos como claves privadas cifradas, registros de transacciones, libretas de direcciones y configuraciones. OctoRAT puede recopilar todas las carpetas a la vez y prepararlas para su exfiltración.

Además, OctoRAT puede gestionar los servicios de Windows. Los ciberdelincuentes pueden enumerar todos los servicios del sistema, iniciar algunos específicos o detenerlos. También puede examinar las claves y los valores del registro (y modificar los valores especificados), robar contraseñas WiFi y datos de red (por ejemplo, el tipo de adaptador, el estado de la conexión y las direcciones IP), e iniciar y detener servidores proxy SOCKS.

Además de estas capacidades, OctoRAT puede ejecutar scripts, buscar Python, instalarlo si falta y ejecutar código Python directamente en el dispositivo de la víctima. También incluye comandos de elusión de seguridad que pueden desactivar el UAC y el Firewall de Windows. Para su autogestión, el malware puede actualizarse a sí mismo o desinstalar sus componentes.

Por último, OctoRAT incluye un conjunto de herramientas para «gastar bromas». Puede mostrar mensajes emergentes, reproducir sonidos, voltear la pantalla, intercambiar los botones del ratón, expulsar la bandeja del CD, cambiar el fondo de pantalla, abrir sitios web, inundar la pantalla con ventanas del Explorador y mucho más.

| Nombre | Trojan de acceso remoto OctoRAT |

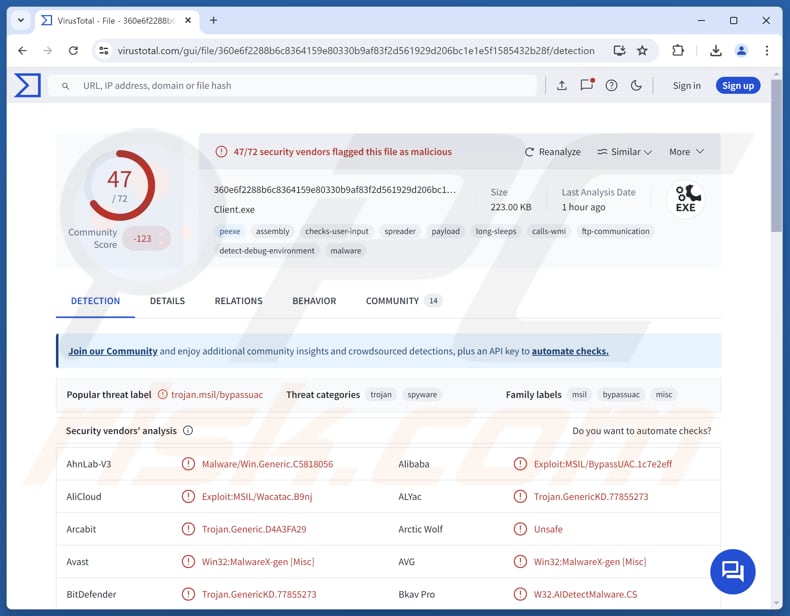

| Tipo de amenaza | Trojan de acceso remoto |

| Nombres de detección | Avast (Win32:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.77855273), ESET-NOD32 (MSIL/Spy.Agent.FKR Trojan), Kaspersky (HEUR:Exploit.MSIL. BypassUAC.c), Microsoft (Trojan:MSIL/Vigorf.A), Lista completa (VirusTotal) |

| Síntomas | Los troyanos de administración remota están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se observan síntomas particulares claramente visibles en un equipo infectado. |

| Posibles métodos de distribución | Extensión maliciosa de Visual Studio Code, cargador Anivia |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots, infecciones adicionales, pérdidas económicas (incluido el robo de criptomonedas), suplantación de identidad y mucho más. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Conclusión

OctoRAT es un potente y sigiloso troyano de acceso remoto diseñado para controlar el sistema infectado, robar datos y realizar otras actividades maliciosas. Su amplia gama de comandos, combinada con sus funciones de evasión, lo convierte en una amenaza significativa tanto para la seguridad del sistema como para los datos personales. Si está presente en un dispositivo, el malware debe eliminarse inmediatamente.

Otros ejemplos de RAT dirigidos a Windows son ScoringMathTea, PatoRAT y STD.

¿Cómo se infiltró OctoRAT en mi ordenador?

OctoRAT se propaga a través de una extensión maliciosa de VS Code subida al mercado oficial de VSCode. Esta extensión sirve como herramienta para ejecutar un dropper (llamado Anivia), que parece legítimo pero ejecuta en secreto código oculto. La extensión descarga un dropper VBScript llamado Anivia.vbs, que a continuación lanza un cargador PowerShell.

Este cargador descifra y ejecuta su carga útil directamente en la memoria, lo que ayuda al malware a evitar ser detectado. Inyecta la carga útil final, OctoRAT, en un proceso legítimo de Windows.

¿Cómo evitar la instalación de malware?

No utilices software pirateado, herramientas de craqueo ni generadores de claves. Descarga aplicaciones y archivos desde páginas web oficiales o tiendas de aplicaciones. Evita abrir enlaces o archivos en correos electrónicos sospechosos (por ejemplo, irrelevantes o inesperados) u otros mensajes de remitentes desconocidos. Actualiza regularmente el sistema y el software instalado.

No confíe en los anuncios, enlaces, botones, ventanas emergentes, etc., que encuentre en páginas sospechosas, y nunca permita que dichos sitios le envíen notificaciones. Además, utilice una herramienta de seguridad fiable y realice análisis del sistema con regularidad. Si cree que su ordenador ya está infectado, le recomendamos que realice un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

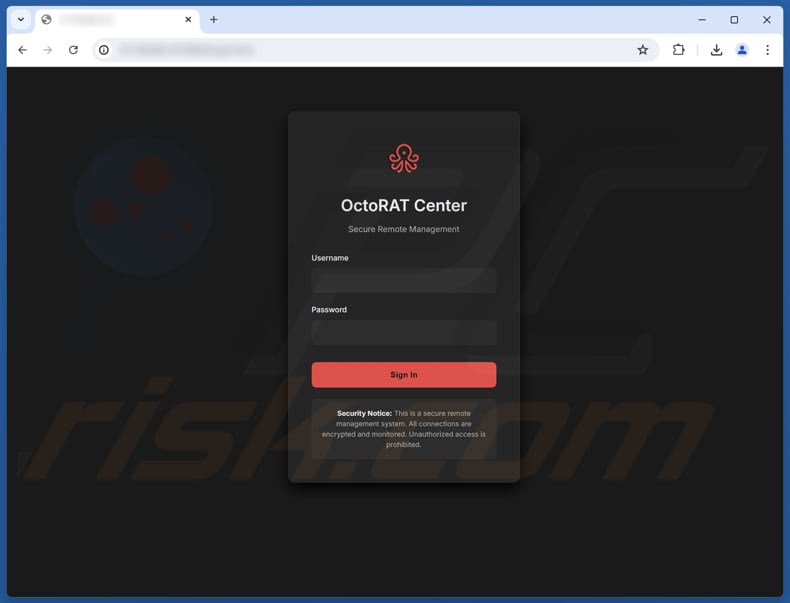

Sitio web de inicio de sesión del panel de administración de OctoRAT:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es OctoRAT?

- PASO 1. Eliminación manual del malware OctoRAT.

- PASO 2. Comprueba si tu ordenador está limpio.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada; por lo general, lo mejor es dejar que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

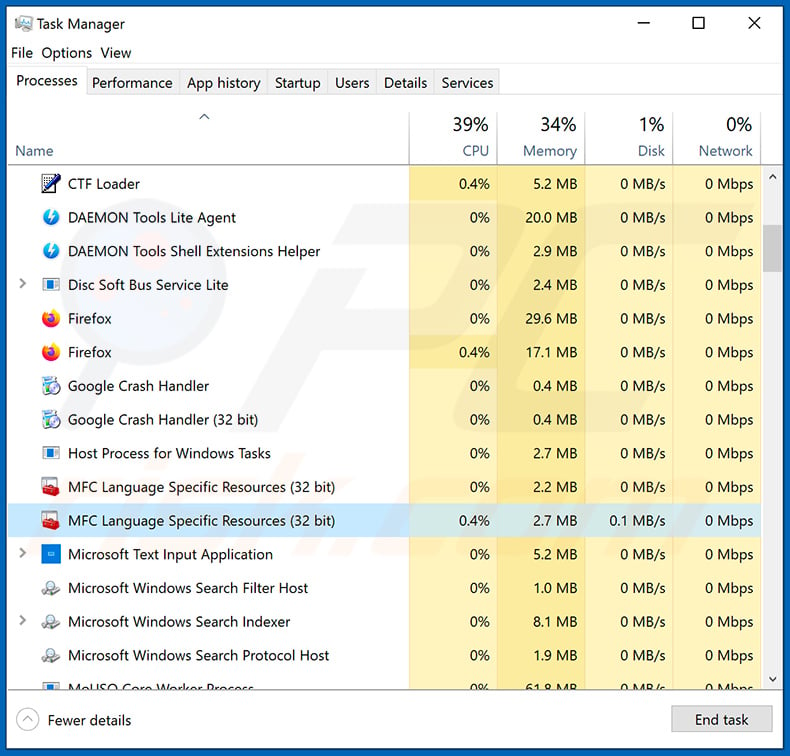

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que desea eliminar. A continuación se muestra un ejemplo de un programa sospechoso que se ejecuta en el equipo de un usuario:

Si ha comprobado la lista de programas que se están ejecutando en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que le parece sospechoso, debe continuar con estos pasos:

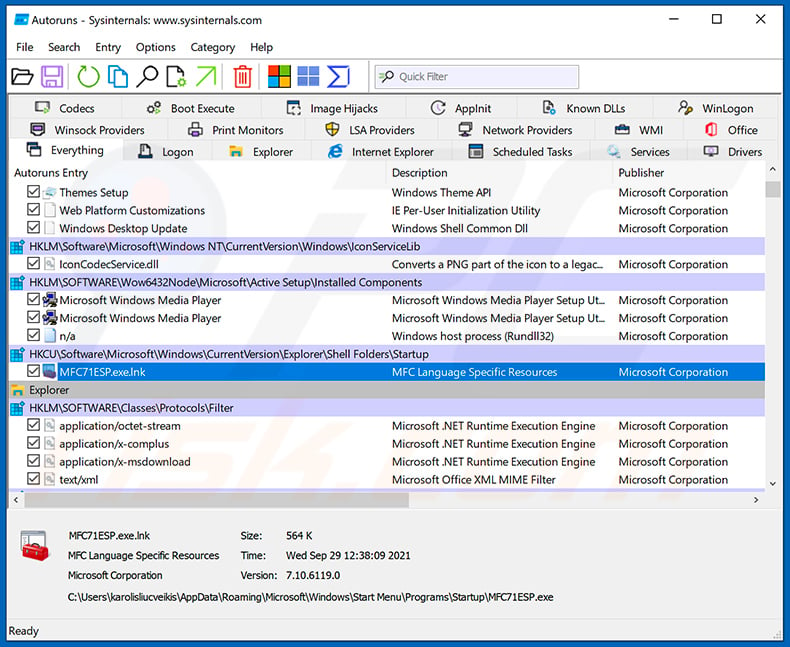

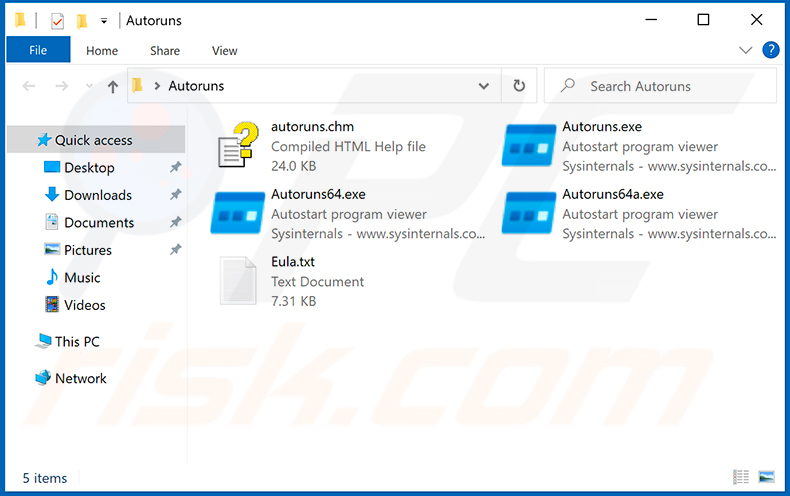

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

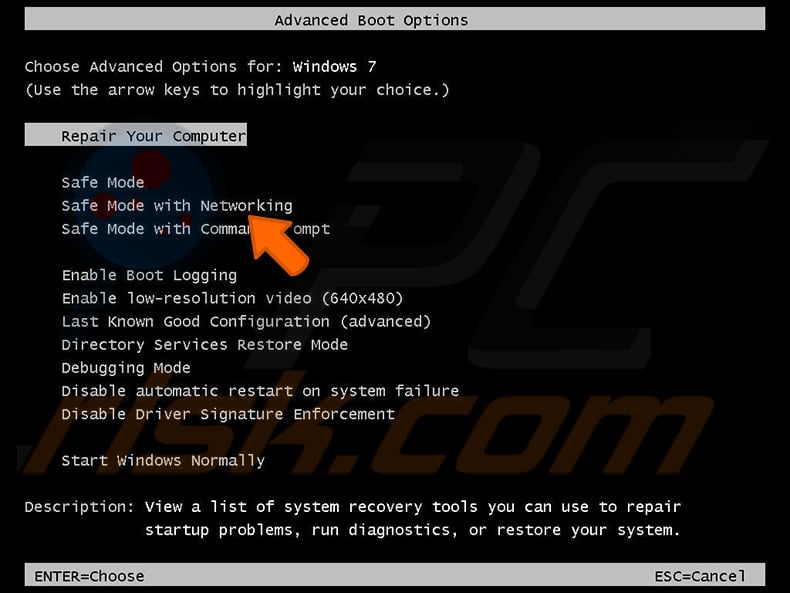

Reinicie el equipo en modo seguro:

Reinicie el equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie el equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del equipo, pulse varias veces la tecla F8 del teclado hasta que aparezca el menú Opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que muestra cómo iniciar Windows 7 en «Modo seguro con funciones de red»:

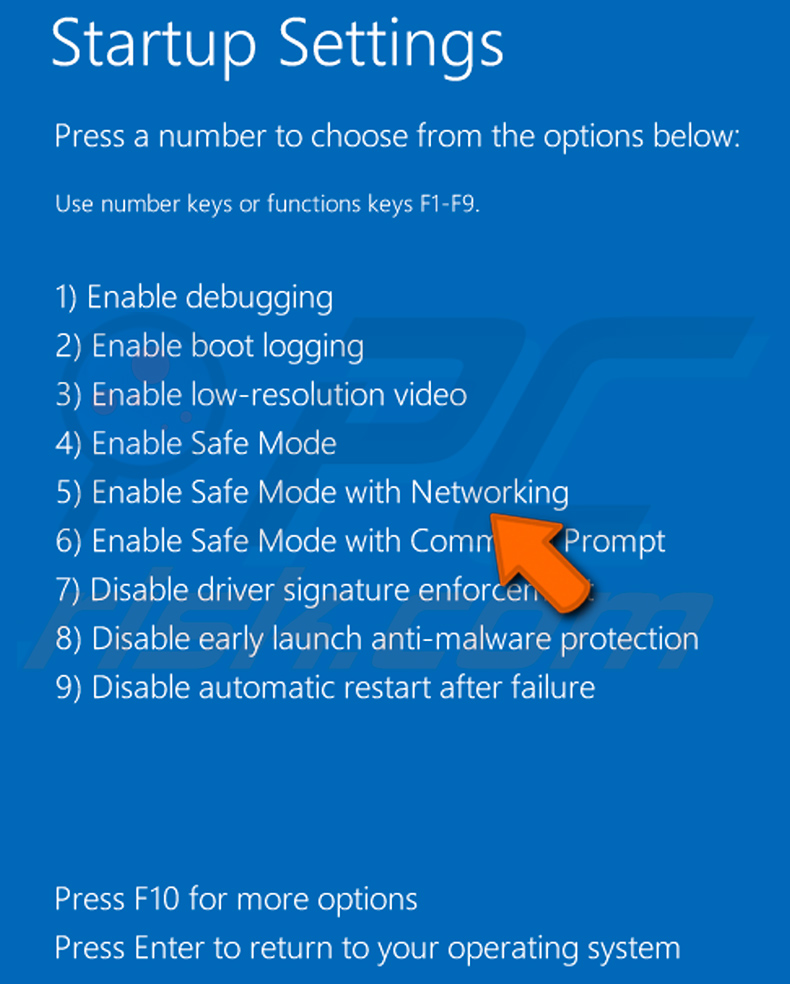

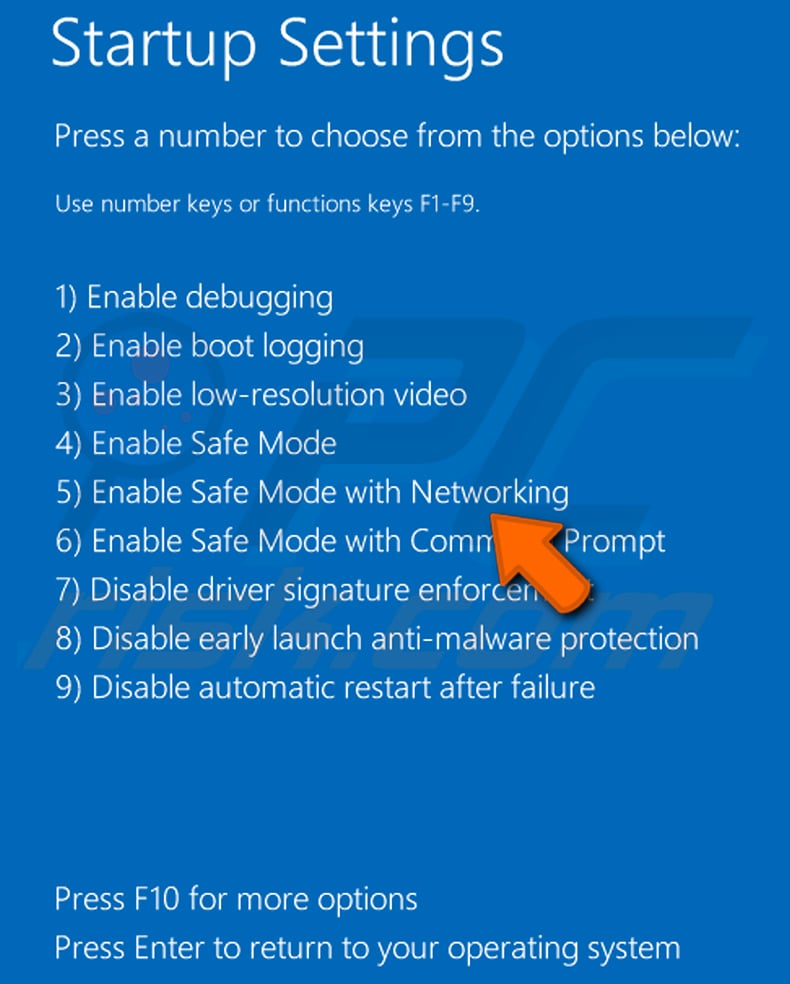

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red. Vaya a la pantalla de inicio de Windows 8, escriba «Avanzado» y, en los resultados de búsqueda, seleccione «Configuración». Haga clic en «Opciones de inicio avanzadas» y, en la ventana «Configuración general del PC» que se abre, seleccione «Inicio avanzado».

Haga clic en el botón «Reiniciar ahora». El equipo se reiniciará y aparecerá el «Menú de opciones de inicio avanzadas». Haga clic en el botón «Solucionar problemas» y, a continuación, haga clic en el botón «Opciones avanzadas». En la pantalla de opciones avanzadas, haga clic en «Configuración de inicio».

Haga clic en el botón «Reiniciar». El equipo se reiniciará y aparecerá la pantalla Configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en «Modo seguro con funciones de red»:

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haga clic en «Reiniciar» mientras mantiene pulsada la tecla «Mayús» del teclado. En la ventana «Elija una opción», haga clic en «Solucionar problemas» y, a continuación, seleccione «Opciones avanzadas».

En el menú de opciones avanzadas, seleccione «Configuración de inicio» y haga clic en el botón «Reiniciar». En la ventana siguiente, debe hacer clic en la tecla «F5» del teclado. Esto reiniciará el sistema operativo en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 10 en «Modo seguro con funciones de red»:

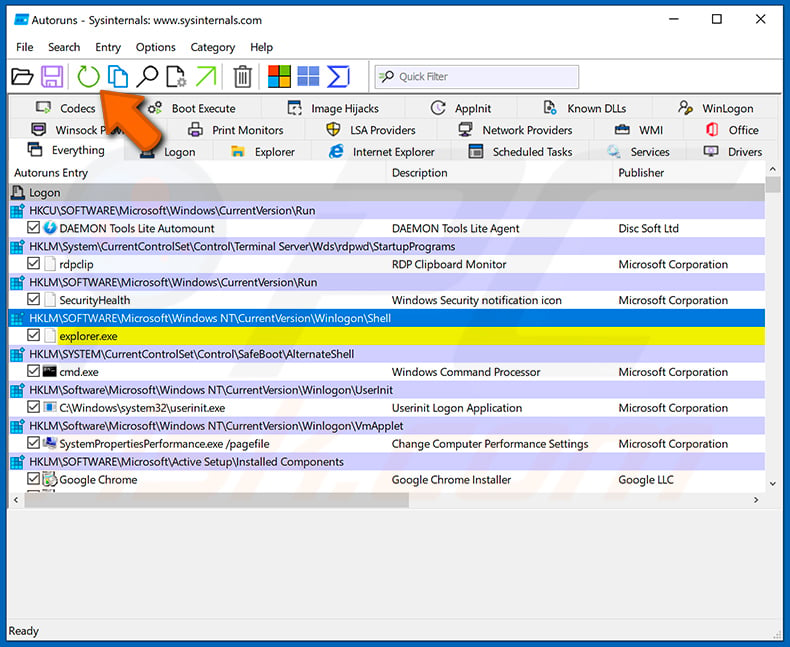

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

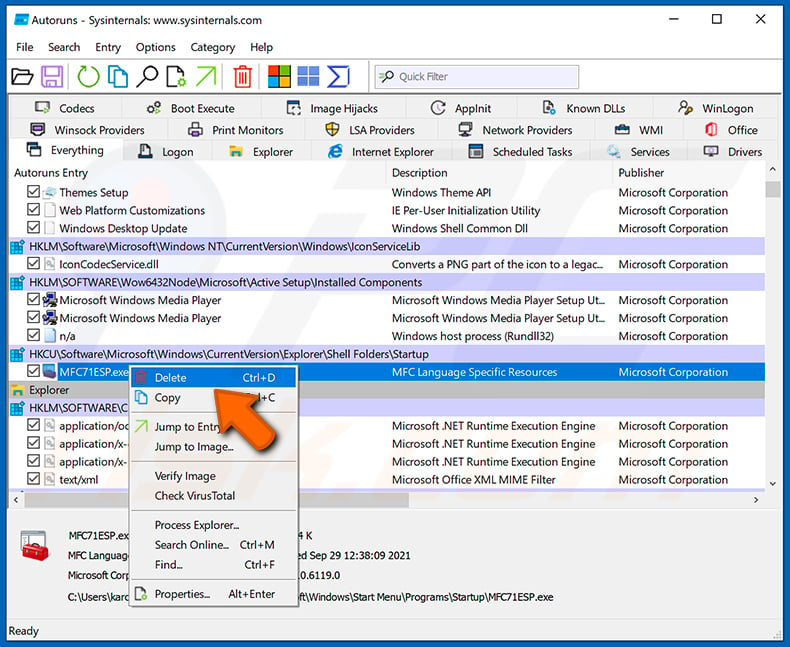

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione «Eliminar».

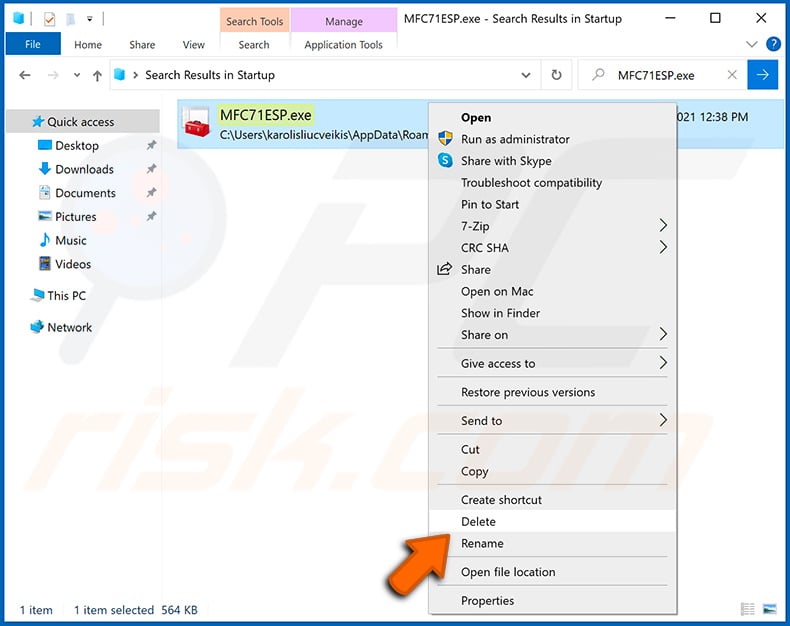

Después de eliminar el malware mediante la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente la próxima vez que se inicie el sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre del archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Si sigue estos pasos, debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos avanzados de informática. Si no los tiene, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice un software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware OctoRAT, ¿debo formatear mi dispositivo de almacenamiento para eliminarlo?

Los usuarios no siempre necesitan formatear su dispositivo para eliminar la infección. En su lugar, deben ejecutar una herramienta antivirus o antimalware de confianza, como Combo Cleaner, para analizar el sistema y eliminar OctoRAT de forma segura.

¿Cuáles son los mayores problemas que puede causar el malware?

El malware puede utilizarse para robar datos personales, secuestrar cuentas, cifrar archivos, espiar actividades (por ejemplo, grabar la pantalla o capturar capturas de pantalla), controlar el sistema infectado de forma remota, ejecutar cargas adicionales, robar identidades, etc.

¿Cuál es el propósito de OctoRAT?

El objetivo de OctoRAT es proporcionar a los atacantes un control remoto total sobre un sistema infectado para que puedan robar datos, acceder a cuentas, gestionar archivos, espiar a la víctima y realizar otras actividades maliciosas (incluido el acoso mediante funciones de «bromas»).

¿Cómo se infiltró OctoRAT en mi ordenador?

OctoRAT se distribuye a través de una extensión falsa de VS Code en la tienda oficial. La extensión descarga un dropper VBScript llamado Anivia.vbs, que a continuación lanza un cargador PowerShell. El cargador descifra y ejecuta el malware íntegramente en la memoria e inyecta la carga útil final, OctoRAT, en un proceso legítimo de Windows para evadir la detección.

¿Combo Cleaner me protegerá contra el malware?

Sí, Combo Cleaner puede encontrar y eliminar la mayoría del malware conocido, pero algunas amenazas avanzadas pueden ocultarse en lo más profundo del sistema. Por eso se recomienda encarecidamente realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión