Estafa por e-mail "So I'm The Hacker Who Broke Your Email"

EstafaConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para deshacerse de la estafa "So I'm the hacker who broke your email"

¿Qué es la estafa "So I'm the hacker who broke your email"?

La estafa "So I'm the hacker who broke your email" es una campaña de spam por e-mail que ciberdelincuentes usan para amenazar y sacarle el dinero a algunos usuarios. Normalmente, los delincuentes aseguran que tienen en su poder un vídeo o foto humillante del destinatario y amenazan con enviarlo a todos los contactos del usuario. Normalmente, se exige a los usuarios el pago de una recompensa si prefieren que esto no suceda. Si ha recibido este correo electrónico (u otro similar), no se preocupe, se trata de una estafa común.

Si ha recibido esta estafa por e-mail ("So I'm the hacker who broke your email"), le podemos asegurar que hay cientos o incluso miles de personas que la recibieron. Como se indica en la petición del rescate, los ciberdelincuentes se metieron en su correo (y su equipo) un tiempo atrás y afirman que tienen su contraseña. Afirman también que han instalado software malicioso usando su propio correo electrónico y ahora ha infectado su sistema. En consecuencia, este software malicioso ha conseguido todos sus contactos y el historial web de navegación. Las personas o persona tras esta estafa asegura que han hecho varias capturas de pantalla de algunos sitios web "impactantes" que ha visitado supuestamente. Ahora que tienen esas fotos, le exigen pagar una recompensa de 900 USD o de lo contrario se enviarán esas fotos "impactantes" a todos sus amigos, compañeros, etc. Y el equipo se bloqueará también. Como se indica en el correo, dispone de 48 horas para pagar el rescate desde el segundo en que abrió ese correo. La mayor parte de los estafadores que envían tales correos vierten amenazas y afirmaciones parecidas. No caiga en la trampa, simplemente ignórela; todo ello es una estafa.

| Nombre | posibles infecciones de malware |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Síntomas | Compras en internet no autorizadas, cambio de contraseñas en cuentas de internet, suplantación de la identidad, acceso ilegal al equipo de uno. |

| Formas de distribución | Correos electrónicos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento de buscadores, dominios mal escritos. |

| Daño | Pérdida de información sensible de tipo privado, pérdida económica, suplantación de la identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Como se ha mencionado anteriormente, hay muchas estafas del estilo. Aquí hay algunos ejemplos: I'm a programmer who cracked your email, My virus captured all your personal data y Embed a malware on the web page. Esas y otras campañas de spam se usan con el mismo fin: amenazar y pedir rescates. Sin embargo, hay campañas de spam por e-mail que se usan para propagar virus. Esos correos suelen contener algunos adjuntos maliciosos. Esos adjuntos suelen ser Word, PDF, Excel u otros documentos, o .exe, .rar y otros archivos. La finalidad de esas campañas de correo es engañar a gente para que los descargue y los abra. No se recomienda hacerlo. Esos adjuntos, una vez abiertos, instalan virus de alto riesgo como TrickBot, Emotet, AZORult, Adwind u otros virus. Casi siempre, este tipo de virus ha sido diseñado para sustraer datos de cuentas bancarias, contraseñas, usuarios y otros datos sensibles o personales. Tener un equipo infectado por tales virus podría ocasionar varios problemas de privacidad o seguridad en la navegación, así como otros problemas de tipo financiero. Existe la posibilidad de que un virus de este tipo abra "puertas traseras" también. Esto quiere decir que los sistemas podrían infectarse con otros virus, por ejemplo, virus de tipo ransomware.

Algunos usuarios afectados nos envían muchos comentarios relacionados con esta estafa. Aquí está la pregunta más frecuente que nos hicieron:

- Estimado equipo de pcrisk.com, he recibido un correo electrónico donde se dice que mi equipo ha sido hackeado y que tienen un vídeo donde salgo yo, ahora me están pidiendo un rescate en Bitcoins. Tiene que ser verdad porque mencionan mi nombre real y contraseña en el correo electrónico. ¿Qué puedo hacer?

Nuestra respuesta a esta pregunta es: No te preocupes, no hay ningún hacker o ciberdelincuente que haya hackeado o comprometido tu equipo ni tampoco hay ningún vídeo de ti viendo pornografía. Lo más importante es que no envíes ningún Bitcoin, simplemente ignóralos. Si te preguntas por qué tienen tu dirección de correo, nombre o contraseña, lo más probable es que esa información haya sido sustraída de algún sitio web hackeado como Yahoo. Las vulneraciones de seguridad ocurren con frecuencia. Si fuera necesario, puedes verificar si alguna de tus cuentas ha sido comprometida visitando el sitio web haveibeenpwned.

¿Cómo infectan mi equipo las campañas de correo spam?

Las campañas de spam por e-mail que contienen adjuntos maliciosos suelen infectar sistemas solo cuando se abren. Por ejemplo, si hay un adjunto malicioso de Microsoft Office, le pedirá al usuario que habilite los comandos macro. Una vez que se habilitan, el adjunto malicioso descargará e instalará algunos virus de alto riesgo. Sin embargo, si es un archivo .rar, entonces tendrá que extraerse; si es un archivo ejecutable (.exe), tendrá que ser ejecutado, etc. Con otras palabras, el virus no se puede propagar si no se abre el adjunto malicioso.

¿Cómo se puede evitar que se instalen programas maliciosos?

Si recibe un correo electrónico por parte de alguien desconocido que contiene un adjunto sin importancia, no lo abra. Analice el correo electrónico con cuidado; si parece irrelevante, ignórelo. Descargue software solo de fuentes oficiales usando enlaces de descarga directa. Es importante también destacar que los asistentes de descarga e instalación de terceros se monetizan con la promoción de programas no deseados (método del empaquetado). No finalice la instalación sin comprobar primero todos los ajustes disponibles (personalizados y avanzados) del proceso de instalación. Desmarque todas las ofertas adicionales y solo entonces finalice la instalación. Actualice su software usando solo las funciones o herramientas facilitados por desarrolladores oficiales. Otras fuentes (como asistentes fraudulentos de actualización) no deberían usarse jamás. A menudo suelen usarse para propagar varias apps basura. Si usa la solución de Microsoft Office, asegúrese de que no sea anterior a 2010. Las anteriores versiones no pueden evitar que el usuario instale software malicioso. Las versiones más recientes tienen el modo "vista protegida" que evita que los archivos descargados descarguen e instalen software malicioso. Recuerde siempre que la calve de la seguridad es la precaución. Si ya ha abierto el adjunto malicioso abierto, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

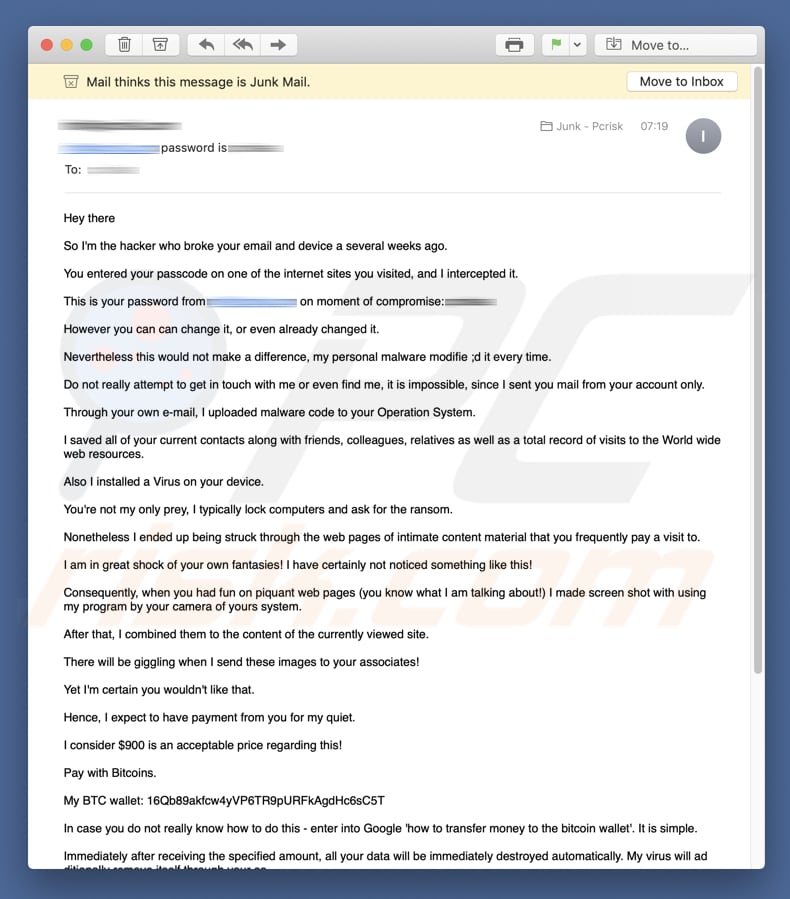

Texto presentado en la carta del e-mail "So I'm the hacker who broke your email":

Subject: email password is user's password

Hey there

So I'm the hacker who broke your email and device a several weeks ago.

You entered your passcode on one of the internet sites you visited, and I intercepted it.

This is your password from user's email on moment of compromise: user's password

However you can can change it, or even already changed it.

Nevertheless this would not make a difference, my personal malware modifie ;d it every time.

Do not really attempt to get in touch with me or even find me, it is impossible, since I sent you mail from your account only.

Through your own e-mail, I uploaded malware code to your Operation System.

I saved all of your current contacts along with friends, colleagues, relatives as well as a total record of visits to the World wide web resources.

Also I installed a Virus on your device.

You're not my only prey, I typically lock computers and ask for the ransom.

Nonetheless I ended up being struck through the web pages of intimate content material that you frequently pay a visit to.

I am in great shock of your own fantasies! I have certainly not noticed something like this!

Consequently, when you had fun on piquant web pages (you know what I am talking about!) I made screen shot with using my program by your camera of yours system.

After that, I combined them to the content of the currently viewed site.

There will be giggling when I send these images to your associates!

Yet I'm certain you wouldn't like that.

Hence, I expect to have payment from you for my quiet.

I consider $900 is an acceptable price regarding this!

Pay with Bitcoins.

My BTC wallet: 16Qb89akfcw4yVP6TR9pURFkAgdHc6sC5T, 17RS2aHFxfqfVU4K9hFaAUoQdBisbSAx7U

In case you do not really know how to do this - enter into Google 'how to transfer money to the bitcoin wallet'. It is simple.

Immediately after receiving the specified amount, all your data will be immediately destroyed automatically. My virus will ad ditionally remove itself through your os.

My Trojan viruses have auto alert, so I know when this specific e mail is opened.

I give you two days (48 hours) to make a payment.

If this does not occur - every your associates will get insane images from your darker secret life and your device will be blocked as well after two days.

Do not end up being foolish!

Law enforcement or buddies won't aid you for sure ...

P.S I can provide you with advice with regard to the future. Do not enter your security passwords on unsafe web pages.

I wish for your discretion.

Farewell.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es la estafa "So I'm the hacker who broke your email"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión