Evite la instalación del troyano Kryptik mediante emails "WeTransfer"

TroyanoConocido también como: virus por email spam WeTransfer

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación "WeTransfer"

¿Qué es "WeTransfer"?

"WeTransfer" es el título de un correo electrónico engañoso diseñado para difundir el troyano Kryptik. El correo electrónico también podría usarse para difundir otros programas maliciosos. Se recomienda encarecidamente no abrir este mensaje, y especialmente los enlaces que contiene, ya que esto desencadenará la instalación de la infección de malware mencionada anteriormente.

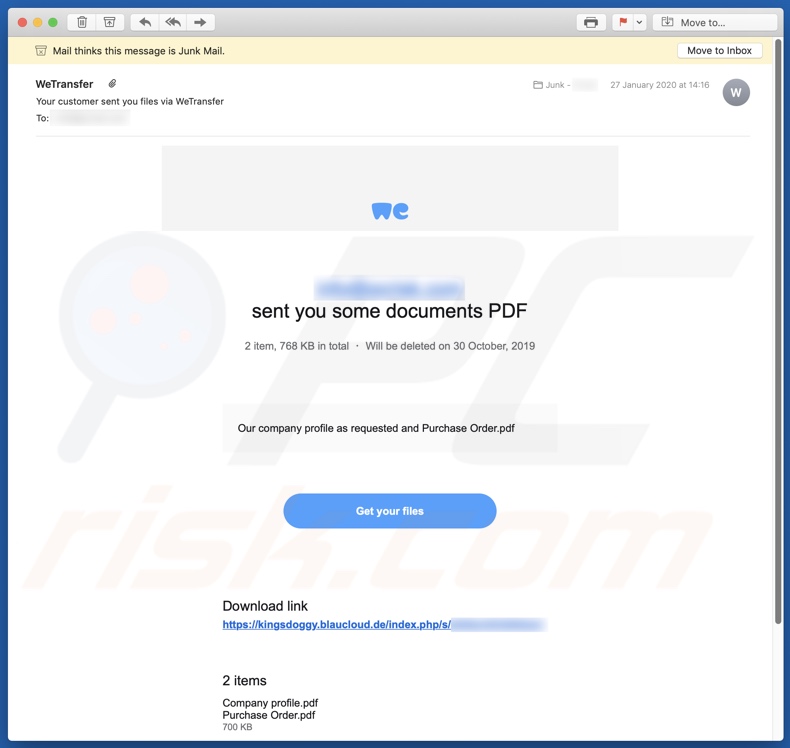

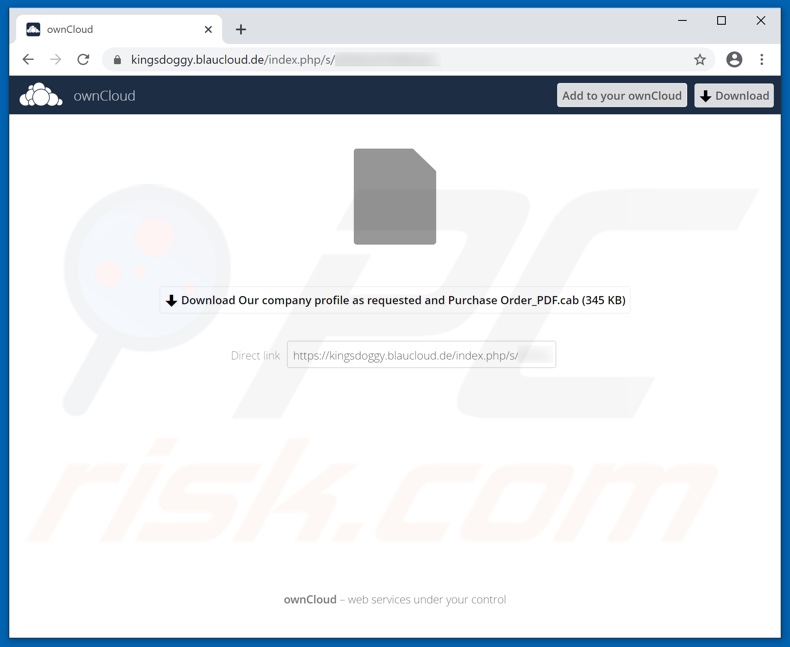

El texto presentado en el correo electrónico "WeTransfer" es breve y simplemente informa a los destinatarios que se les ha enviado un documento sobre el perfil de la empresa no especificado y los detalles de compra/pedido ("El perfil de nuestra empresa según lo solicitado y el pedido de compra.pdf"). El mensaje tiene pocos detalles y no juega con las emociones de las personas (por ejemplo, usando tácticas de miedo), sin embargo, corren el riesgo de ser engañados para descargar el archivo archivado dentro del mensaje por confusión o curiosidad. Los ciberdelincuentes a menudo mencionan o utilizan servicios legítimos para fines maliciosos. Tanto "WeTransfer" como ownCloud son servicios genuinos (transferencia de archivos y hosting respectivamente), que son abusados por las personas detrás de esta campaña de spam. En el momento de la investigación, el enlace en el correo electrónico "WeTransfer" abrió una página web ownCloud, desde la cual se podía descargar el archivo que contenía el troyano Kryptik. Este es un malware de alto riesgo con una amplia gama de capacidades, que incluyen (pero no se limitan a) la modificación del sistema y del navegador, el control sobre el hardware conectado y la filtración de datos. En resumen, es probable que Kryptik cause serios problemas de privacidad, pérdidas financieras significativas e incluso robo de identidad. Para proteger la seguridad del dispositivo y del usuario, es crucial eliminar todos los programas maliciosos sin demora.

| Nombre | virus por email spam WeTransfer |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

| Farsa | El email afirma que los destinatarios han recibido detalles de la compañía y la compra según su solicitud. |

| Anexo(s) | Enlace de descarga de "Our company profile as requested and Purchase Order_PDF.cab" (ejecutable malicioso dentro) |

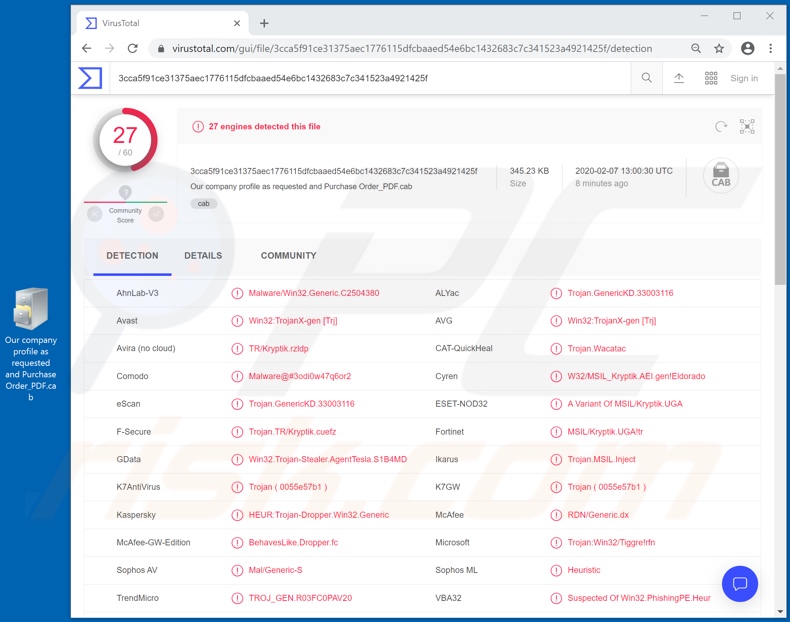

| Nombres de Detección |

Avast (Win32:TrojanX-gen [Trj]), Fortinet (MSIL/Kryptik.UGA!tr), ESET-NOD32 (una variante de MSIL/Kryptik.UGA), Kaspersky (HEUR:Trojan-Dropper.Win32.Generic), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Carga Útil | Kryptik |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

La ingeniería social y las tácticas de miedo generalmente se emplean para seguir engañando/estafando correos electrónicos. Estos mensajes se suelen disfrazar de "oficiales", "importantes", "prioritarios", "urgentes", etc. El tema varía drásticamente: el contenido escrito puede ser bien investigado y detallado, o descuidado y rápidamente preparado. Por lo tanto, los correos electrónicos plagados de errores gramaticales y de ortografía, y otras inconsistencias, deben cuestionar la legitimidad del mensaje inmediatamente. El único propósito de este correo electrónico engañoso es generar ingresos a expensas de los usuarios. Esto se logra a través de infecciones de malware, que engañan a los destinatarios para que revelen sus datos personales (por ejemplo, información relacionada con la identidad, detalles de la cuenta bancaria o de la tarjeta de crédito, etc.) o realicen transacciones monetarias (por ejemplo, chantajean a las personas por material comprometedor existente o inexistente, varias tarifas falsas o pagos, etc.), y mediante el uso de muchas otras técnicas de estafa. Los sistemas se infectan mediante archivos adjuntos o enlaces que conducen a la descarga del archivo. "Your computer hacked!", "Christmas Party Email", y "HARASSMENT COMPLAINT" son algunos ejemplos de correos electrónicos utilizados para proliferar malware. El software malicioso Kryptik se propaga a través de la campaña de correo electrónico no deseado "WeTransfer" y comparte similitudes con Emotet, TrickBot, Adwind y muchos otros troyanos.

¿Cómo "WeTransfer" infectó mi computadora?

El correo engañoso/fraudulento infecta los sistemas a través de archivos peligrosos, que se pueden adjuntar o vincular dentro del mensaje. Los enlaces se utilizan para el correo electrónico "WeTransfer". Los archivos infecciosos vienen en una variedad de formatos que incluyen archivos (CAB, ZIP, RAR, etc.) y archivos ejecutables (.exe, .run, .etc.), Documentos de Microsoft Office y PDF, JavaScript y otros. Cuando estos archivos se ejecutan, se ejecutan o se abren de otro modo, se inician los procesos de infección y comienzan a descargar/instalar malware. Por ejemplo, al abrir, los documentos de Microsoft Office solicitan a los usuarios que habiliten comandos de macro (es decir, que habiliten la edición). Habilitarlos puede desencadenar una infección, sin embargo, en las versiones de MS Office lanzadas antes de 2010, las macros se habilitan automáticamente una vez que se abre el documento.

Cómo evitar la instalación de malware

Los correos electrónicos sospechosos y/o irrelevantes no deben abrirse, especialmente si se reciben de remitentes desconocidos (direcciones). Tampoco abra archivos adjuntos o enlaces encontrados en mensajes sospechosos, ya que son el posible origen de una infección. Se recomienda encarecidamente utilizar las versiones de Microsoft Office lanzadas después de 2010. Las versiones más recientes tienen el modo "Vista protegida", que evita que las macros maliciosas inicien inmediatamente el proceso de infección cuando se abre el documento. El contenido malicioso a menudo se descarga de canales de descarga no confiables, como sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio punto a punto (BitTorrent, eMule, Gnutella, etc.) y otros descargadores de terceros. Por lo tanto, use solo fuentes de descarga oficiales y verificadas. Las herramientas de activación ilegal ("cracking") y los actualizadores de terceros también pueden causar infecciones. Por lo tanto, los programas deben activarse y actualizarse solo con herramientas/funciones proporcionadas por desarrolladores legítimos. Para garantizar la integridad del dispositivo y la seguridad del usuario, instale y mantenga actualizado un software antivirus/antispyware de buena reputación. Además, use este software para análisis regulares del sistema y eliminación de amenazas/problemas detectados. Si ya ha abierto el archivo descargado desde el sitio web al que se accede a través del correo electrónico "WeTransfer", le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en el mensaje de correo electrónico "WeTransfer":

Click 'Download images' to view images

********

sent you some documents PDF

2 item, 768 KB in total ・ Will be deleted on 30 October, 2019

Our company profile as requested and Purchase Order.pdfGet your files

Download link

hxxps://kingsdoggy.blaucloud.de/index.php/s/*****

2 items

Company profile.pdf

Purchase Order.pdf

700 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Captura de pantalla del sitio web abierto a través de un enlace en el correo electrónico "WeTransfer":

Captura de pantalla de las detecciones en la base de datos de malware de VirusTotal de "Our company profile as requested and Purchase Order_PDF.cab" (archivo comprimido que contiene el ejecutable de Kryptik):

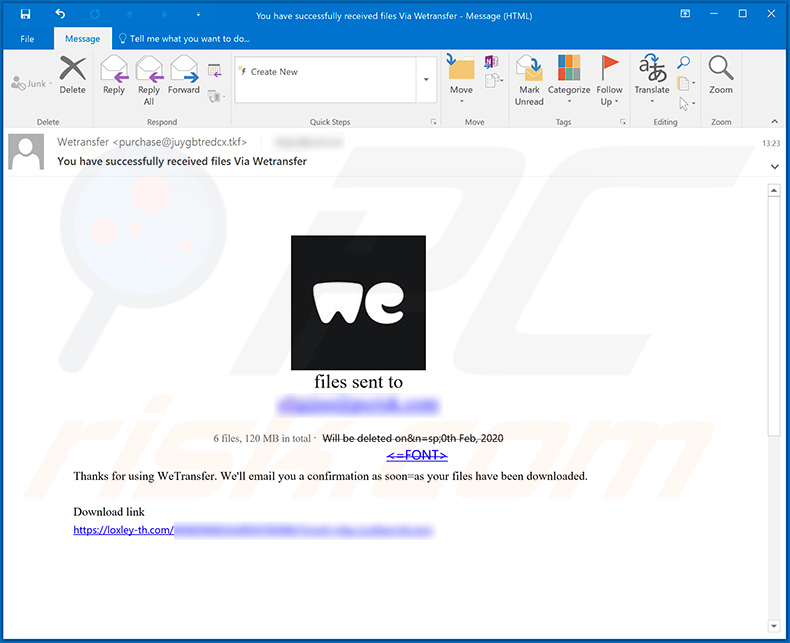

Otra variante del correo no deseado "WeTransfer":

Texto presentado dentro de este correo electrónico:

Subject: You have successfully received files Via Wetransfer

files sent to

*****

6 files, 120 MB in total · Will be deleted on&n=sp;0th Feb, 2020

Download files hereThanks for using WeTransfer. We'll email you a confirmation as soon=as your files have been downloaded.

Download link

hxxps://loxley-th.com/*****Message

Hi - please download files here. Thx.

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

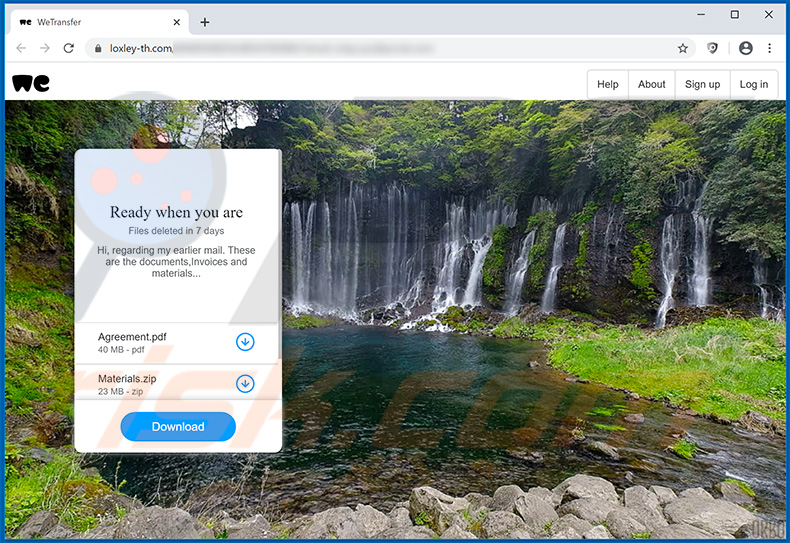

Captura de pantalla del sitio web promocionado a través de este correo electrónico:

Texto presentado en este sitio:

Help About Sign up Log in

Ready when you areFiles deleted in 7 days

Hi, regarding my earlier mail. These are the documents,Invoices and materials...

Agreement.pdf

40 MB - pdf

Materials.zip

23 MB - zip

Mov Intro.mp4

76 MB - mp4

Download

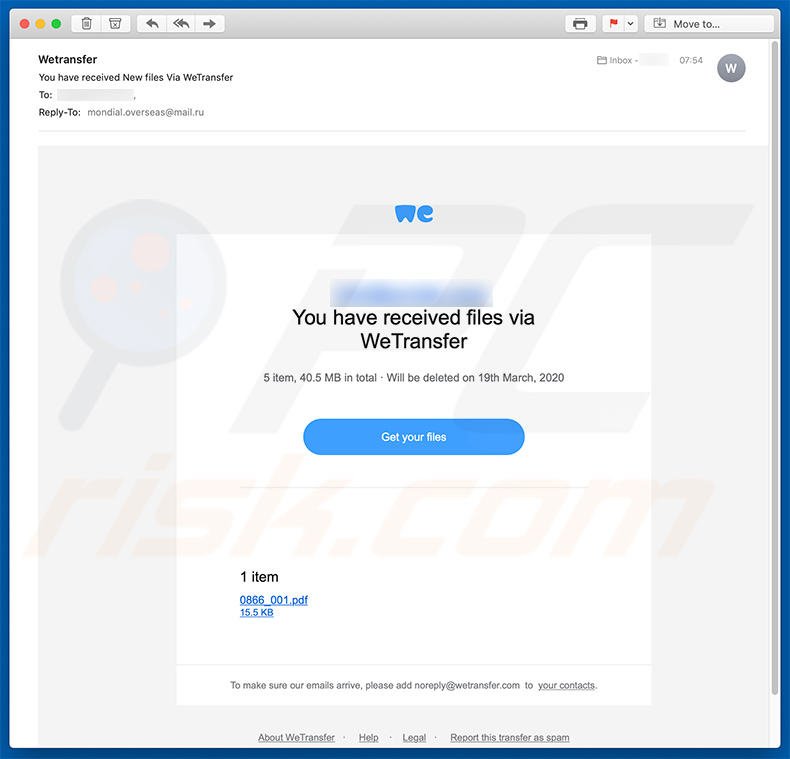

Otro ejemplo de campaña de phishing "WeTransfer" (el texto contiene "Get your files", que en realidad es un enlace que conduce a sitios web maliciosos):

Texto presentado dentro de este correo electrónico:

Click 'Download images' to view images

****

You have received files via WeTransfer

5 item, 40.5 MB in total · Will be deleted on 19th March, 2020

Get your files1 item

0866_001.pdf

15.5 KB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

About WeTransfer · Help · Legal · Report this transfer as spam

Captura de pantalla del correo electrónico de phishing:

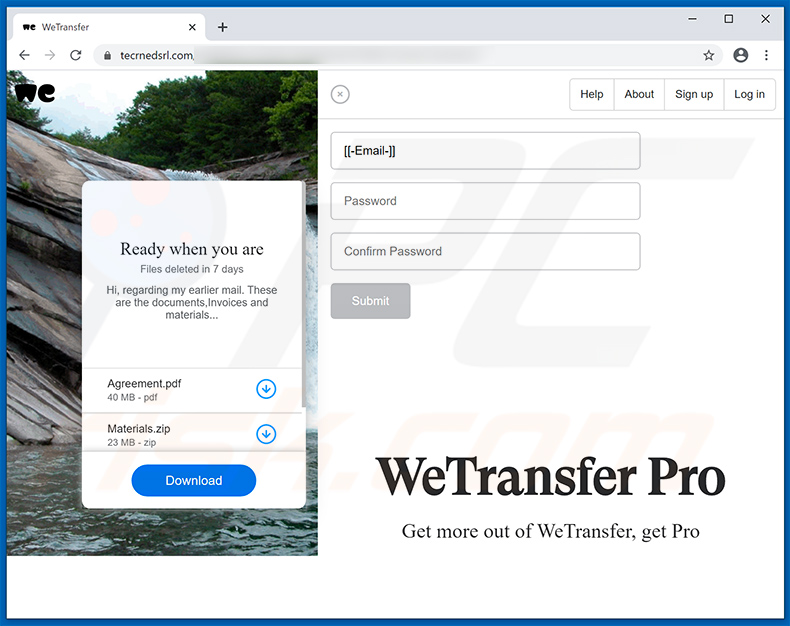

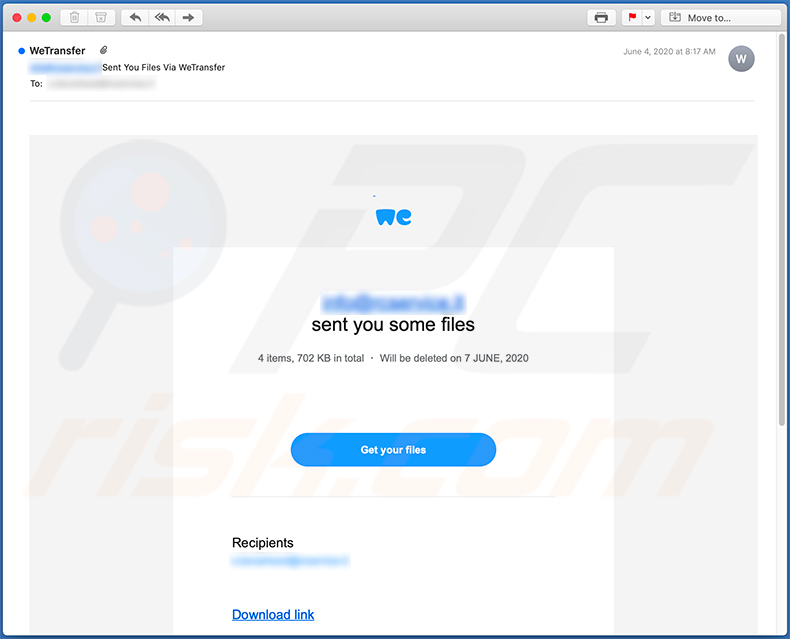

Otra variante más del correo no deseado "WeTransfer":

Texto presentado adentro:

Subject: WeTransfer

Click 'Download images' to view images

*******

sent you some files

4 items, 702 KB in total ・ Will be deleted on 7 JUNE, 2020

Get your files

Recipients

*******

Download link

1 File

PAYMENT PLAN INV -2020 JUNE

BL + PL AND TELEX RELEASE

700 kB

To make sure our emails arrive, please add noreply@wetransfer.com to your contacts.

Get more out of WeTransfer, get Pro

About WeTransfer ・ Help ・ Legal ・ Report this transfer as spam

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "WeTransfer"?

- PASO 1. Eliminación manual del malware Kryptik.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión