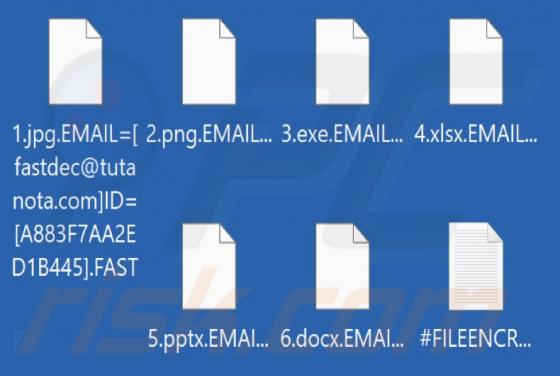

FAST Ransomware

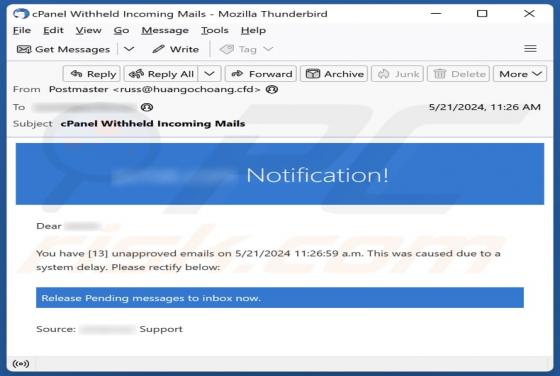

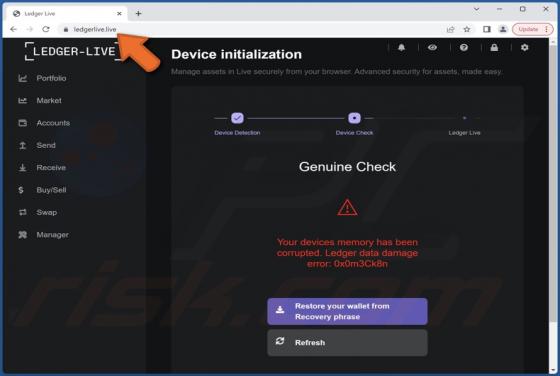

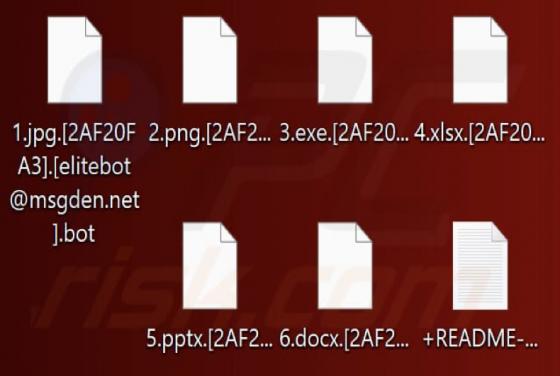

Mientras investigábamos nuevos envíos al sitio web VirusTotal, nuestro equipo de investigación encontró el ransomware FAST. Los programas maliciosos dentro de esta clasificación están diseñados para cifrar datos y exigir rescates por su descifrado. En nuestra máquina de pruebas, FAST cifró archiv