Cómo detectar si un e-mail contiene virus

Índice

1. Introducción

2. Comprender cómo los ciberdelincuentes redactan los e-mails

3. Phishing

4. Los clásicos nunca pasan de moda

5. Analice todos los adjuntos

6. No abra archivos ejecutables (.exe)

7. Conclusión

Introducción

Los correo electrónicos y el acto de enviar e-mails se han convertido en una herramienta fundamental que establece cómo nos comunicamos y hacemos negocios. A pesar de su importancia, a empresas de todo el mundo les cuesta establecer una plataforma segura libre de virus y software malicioso (para la finalidad de este artículo, los términos "virus" y "software malicioso" se emplean de forma intercambiable y se usan para significar el código malicioso). A pesar de su corta historia de uso en el sector tecnológico, el e-mail sigue siendo el método más efectivo de perpetrar ataques. Estos ataques pueden sustraer datos valiosos de los servidores de una organización, exigir un rescate para acceder a los datos, robar información bancaria o denegar al usuario que acceda a los datos. Investigadores de Verizon hallaron en su Informe de investigación de violación de datos en 2017 que el 66 % de los ataques analizados por software malicioso durante ese periodo fueron instalados por e-mail. Esto representa la inmensa mayoría teniendo solo en cuenta la cantidad de vectores de ataque disponibles para los hackers. A pesar del número de variables de ataque disponibles, el correo electrónico es sencillo de usar tanto por el ciberdelincuente experto como inexperto.

Lamentablemente, predomina la visión entre la mayoría de usuarios de que los ciberdelincuentes son exempleados de grandes empresas tecnológicas que pueden infiltrarse a antojo en casi todos los equipos con sistemas de defensa complejos. ¿Por qué querrían tales celebritos tecnológicos malgastar su tiempo con correos electrónicos para vengarse de empresas y gobiernos? Aunque esta imagen estereotipada se fomenta por parte de Hollywood, la verdad es que nadie con acceso a una conexión a internet tiene cerca la posibilidad de robar y de convertirse en un friki incomprendido, o sea, hacker. Los ciberdelincuentes van a robar datos, a veces por convicciones morales, aunque más bien para hacer dinero rápido. Hasta la fecha, el e-mail es la mejor forma probada de empezar a ganar dinero fácil.

Como los e-mails se usan para propagar varios tipos de software malicioso, sean troyanos bancarios, cibersecuestros, software publicitario, software espía o cualquier unidad de código malicioso diseñado para dar quebraderos de cabeza a mucha gente, es prioritario defender ese frente. No es solo prioritario para cualquier empresa, sino para todo aquel que tenga acceso a un dispositivo conectado a internet. Por suerte, a pesar de la importancia de defender ese medio, se puede solucionar fácilmente. Solo hay que comprender cómo los ciberdelincuentes usan el correo para coger desprevenido al usuario y poder instalar el software malicioso. Una vez se comprenda esto, los correos maliciosos pueden ser detectados y gestionados fácilmente.

El resto del artículo versa exactamente sobre este asunto. Tras seguir estos pasos relativamente simples, estará previniendo la inmensa mayoría de infecciones por software malicioso.

Comprender cómo los ciberdelincuentes redactan los e-mails

Los ciberdelincuentes escriben sus correos de forma atractiva o para atraer su atención a nivel laboral. Nos referimos a lo que se conoce habitualmente como ingeniería social que se puede definir como el arte de manipular a personas para que revelen información confidencial. Los tipos de datos que esos ciberdelincuentes buscan pueden ser de distinto orden, pero cuando los ciberdelincuentes se fijan en individuos tienen normalmente la intención de hacer que aporten contraseñas o información bancaria, o acceder al equipo para hacer instalaciones secretas. Los ciberdelincuentes emplean tales tácticas porque son más efectivas de lo que pensamos. Tales estrategias son efectivas, ya que se aprovechan de la tendencia natural que tenemos de confiar.

Este abuso de la confianza puede adoptar numerosas formas y el cómo se ejecute depende de los objetivos del ciberdelincuente. Si el hacker quiere sustraer información bancaria, redactará un e-mail haciéndose pasar por un banco donde le pedirá sus datos de acceso, por ejemplo. A continuación, tiene algunos ejemplos de cómo los ciberdelincuentes intentan engañarle por correo:

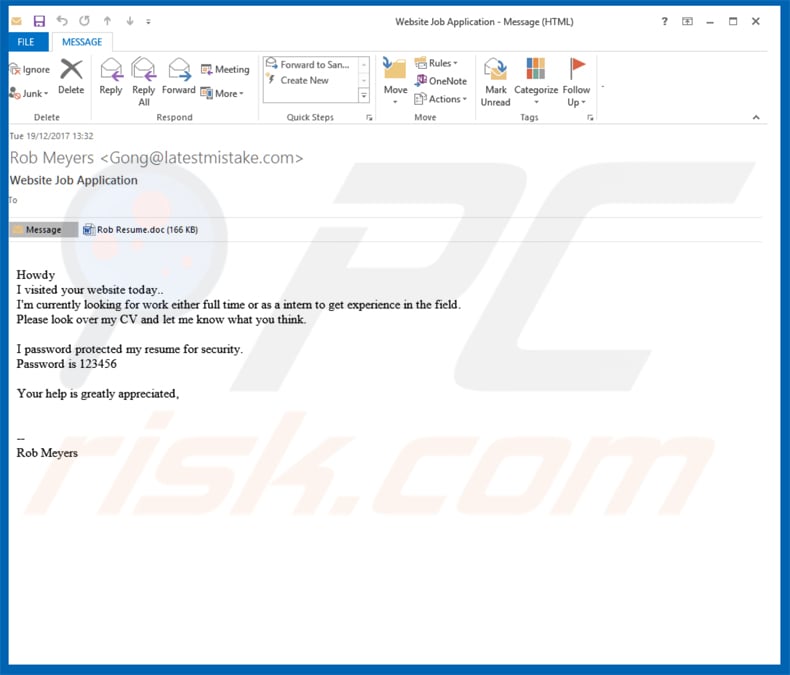

Correos electrónicos que parecen incluir un currículum. Estos correos se crean con la intención de hacer que el usuario abra el adjunto. El adjunto contiene una carga útil maliciosa que puede ser instalada si se abre. Este método ha sido aplicado en campañas de cibersecuestros, concretamente en CryptoWall, GoldenEye y Cerber.

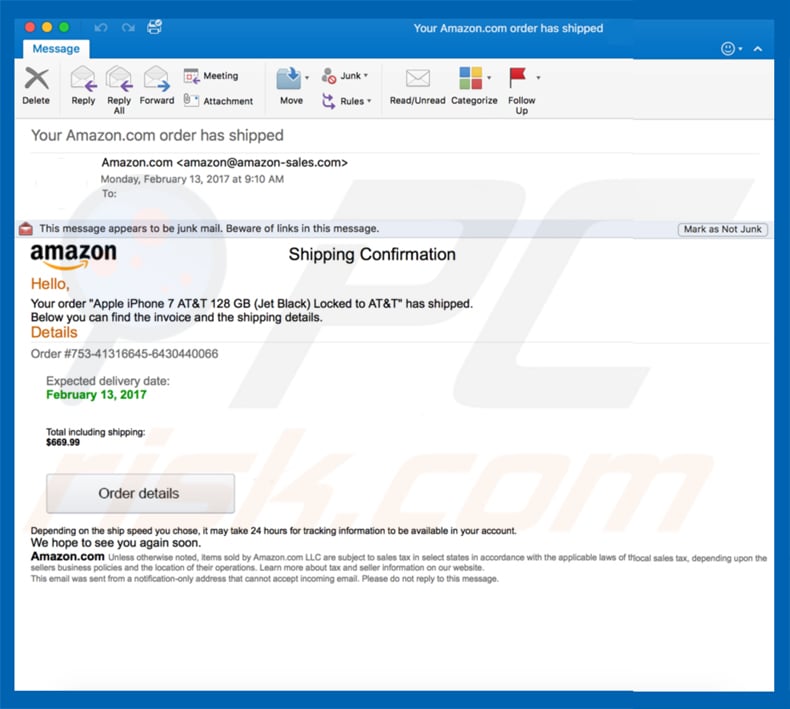

Correos haciéndose pasar por el gigante de comercio electrónico Amazon. Este método se usó para distribuir el cibersecuestro Locky y parece legítimo a primera vista.

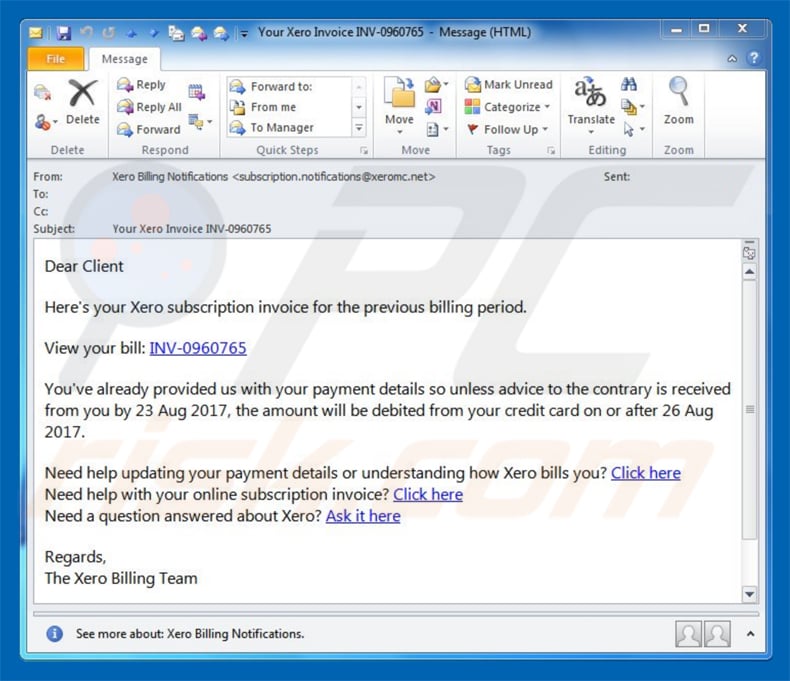

Correos con facturas adjuntas. Este método implica a menudo enviar un e-mail con el asunto "Factura XXXXX" y también tiene unas cuantas líneas de texto diseñadas para hacer que el usuario descargue el adjunto. Se dice que el adjunto es un documento de Microsoft Word, pero en realidad contiene un software malicioso. Locky fue propagado a través de otra campaña recurriendo a este método.

Correos que hablan sobre eventos deportivos o globales. Por ejemplo, se pueden redactar de tal forma que se consiga atraer la atención del usuario para que actúe de la forma mencionada en los casos anteriores.

Recopilar una lista exhaustiva de tipos de correos maliciosos podría dar para una novela; aparte, los ciberdelincuentes no solo usan el mismo método todas las veces. Una de las formas de llevar la delantera es fijarse en ciertas características que suelen ser comunes en estos e-mails, como que están en un inglés muy deficiente. Asimismo, es importante ver quién es el remitente antes de abrir el correo. Si viene de una dirección con la que no guarda un contacto habitual, se recomienda no abrir el correo. También debería tener cuidado con los enlaces, puede verificar su validez situando el cursor sobre el enlace; luego, mire en la esquina inferior izquierda de su navegador web. Ahí debería poder ver la URL a la que va a ser redireccionado. Si parece sospechosa o acaba en .exe, .js o .zip, no haga clic en ella. Una búsqueda simple en la web mostrará la URL legítima.

Phishing

Phishing se puede considerar como el término usado en la comunidad InfoSec para describir el método en que los ciberdelincuentes intentan que reveles información importante. Ya es la principal herramienta para el atacante por correo electrónico. Las estafas de phishing convencen a la víctima de que haga algo que no debería. Pueden enviarse de forma masiva a un gran número de víctimas o pueden personalizarse para un público específico, normalmente con un análisis de la estructura organizativa de la empresa en busca de información que permita hacer el mensaje más auténtico.

A continuación, vera unos cuantos ejemplos de correos phishing:

El phishing se ha convertido en una de las principales amenazas para la seguridad del correo electrónico empresarial a pesar de haber estado más centrado en consumidores. Especialmente cuando se inician por atacantes patrocinados por Estados, los correos phishing suelen ser un punto de apoyo para acceder a la red de una organización. A partir de ahí, el atacante puede seguir jugando por mucho tiempo, como ver la infraestructura completa y sustraer información del proceso. La actividad del phishing puede estar bien asentada; los usuarios siguen cayendo en la trampa. Según Verizon, el 23% de los destinatarios sigue abriendo mensajes de phishing. Cuando lo hacen, casi la mitad abre el correo en la primera hora. Los ataques de phishing se sirven de muchas técnicas mencionadas anteriormente. No olvide que los bancos jamás le pedirán los datos de la cuenta a través de un medio poco seguro como el correo electrónico; tales datos no deberían compartirse nunca por correo electrónico.

Los clásicos nunca pasan de moda

En los últimos años, las estafas de phishing han evolucionado para incorporar la instalación de software malicioso en la segunda fase del ataque. En este sentido, es preocupante ver que el 11 % de los destinatarios de phishing siguen haciendo clic aparentemente en adjuntos enviados en estos correos. Solo hace falta que un empleado caiga en la trampa. Si más de uno de cada diez cae, los atacantes habrán ganado. Según indica la tendencia, las infecciones por software malicioso son un juego de suma cero, es decir, solo hace falta que un usuario abra el adjunto. El software malicioso que se envía en correos electrónicos están cambiando también. Las amenazas en e-mails son como las enfermedades en el sentido de que podemos reducirlas por un tiempo, pero nunca podremos deshacernos de ellas de verdad. Más tarde o temprano, aparecerán de nuevo en algún sitio y empezarán a infectar de nuevo.

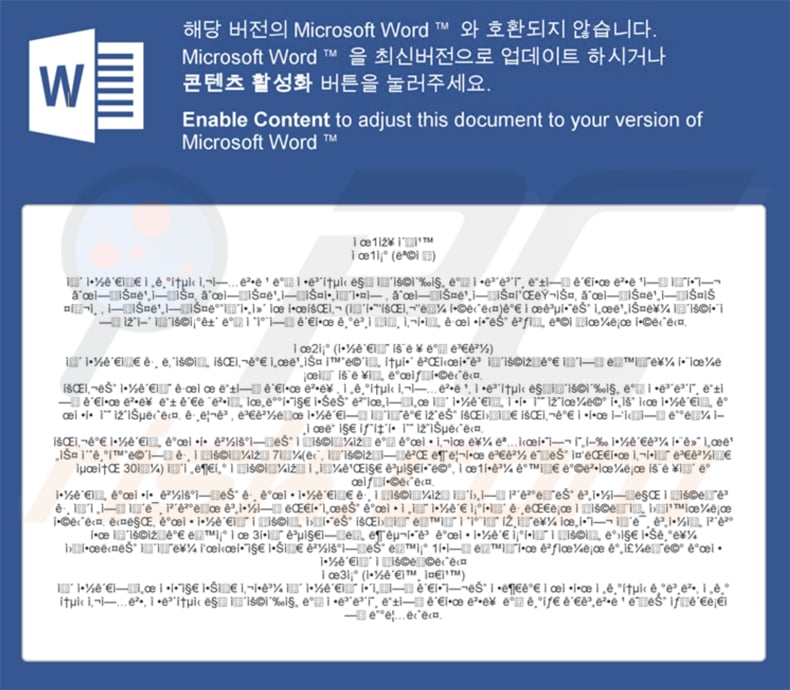

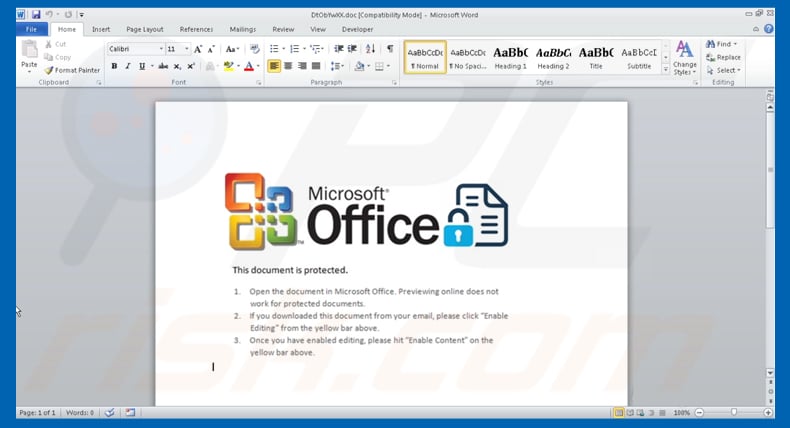

Así funciona con el software malicioso de macro. Un virus de macro es un virus programado en el mismo lenguaje de macro usado en programas, como por ejemplo, Microsoft Excel o procesadores de Word como Microsoft Word. Cuando un virus de macro infecta una aplicación, inicia una secuencia de acciones automáticas cuando se abre la aplicación. Esto quiere decir que no hace falta que el usuario instale un archivo, tan solo que abre un documento Word infectado. Después de su popularidad a finales de los 90, vuelve a adquirir relevancia como vector de ataque con unas ganancias de 5 millones de USD en bitcoins. Los correos llegan con adjuntos simulando ser notificaciones de envío, CV y facturas como se ha indicado anteriormente.

Al abrirse, el documento pide a la víctima que active los macros para que pueda ejecutarse y así tiene la oportunidad de atacar al anfitrión. Hay una diferencia fundamental con respecto a fechas anteriores cuando los macros infectaban ellos mismos a equipos. Actualmente, sirven para descargar otro software, abriendo la puerta a que entre malware en avalancha directamente de servidores maliciosos. Claramente, nos debería importar la seguridad de los adjuntos en correos.

Analice todos los adjuntos con antivirus

Una parte de la navegación eficiente por las peligrosas aguas de internet y servicios de e-mail es saber en quién confiar y cuándo. También le puede tocar al precavido porque un miembro de la familia puede enviar un virus malicioso sin saberlo. Se recomienda gestionar todos los e-mails con cuidado y analizar todos los adjuntos. Muchos antivirus tienen tal función y debería usarse siempre que sea posible. Uno de los programas más maliciosos descubierto en 2014 era un troyano diseñado como página HTML de un servicio de banca online, su objetivo era conseguir que los usuarios hicieran clic en enlaces maliciosos para divulgar información personal. Para evitar ataques del mismo estilo, no haga clic en ningún enlace de banca en correos. En su lugar, introduzca usted mismo la URL correcta en su navegador para ir directamente al sitio web auténtico para realizar transacciones importantes.

Incluso si se analizan adjuntos sabiendo qué tipo de extensión de archivo se usa normalmente por los ciberdelincuentes, se ayudará a evitar infecciones indeseables. Las extensiones se pueden identificar por las letras que van detrás del punto en el nombre de archivo: .GIF (un formato de imagen), .JPG o .JPEG (otro formato de imagen), .TIF o .TIFF (un formato de imagen), .MPG o .MPEG4 (vídeo), y .MP3 (archivo de sonido o música). Evite abrir extensiones que no conozca incluso si se consideran seguras por su antivirus, ya que podría no detectar el malware en tal formato.

No abra archivos ejecutables (.exe)

Por regla general, no haga clic nunca en un archivo ejecutable, es decir, cualquier archivo que acabe en .exe. Normalmente incorporan software malicioso y virus y han sido recurridos por ciberdelincuentes en múltiples ocasiones. Los ciberdelincuentes intentan a veces camuflar estos archivos poniéndoles dos extensiones al nombre como imagen.gif.exe. A nivel de lenguajes de programación, siempre es la última extensión la que cuenta. Es importante mencionar que .exe es la identificación de un ejecutable que se iniciará automáticamente si lo descarga. Hay que destacar que programas legítimos como Adobe Photoshop, Microsoft Word o cualquier navegador web usa también archivos .exe para instalar y ejecutar sus programas. Si no está seguro sobre la autenticidad o no, introduzca el nombre completo en un navegador web o buscador como Firefox y vea qué resultados se muestran.

Debe sospechar también de otros tipos de archivo que pueden potencialmente dañar su equipo como los que acaban en .scr, .reg, .js, .msi, .hta, .bat, .cmd, .scr, .pif, .vbs, .wsf, .cpl, .jar, etc. Como se ha dicho anteriormente, evite abrirlos si no conoce el tipo de archivo. No obstante, de nuevo, todas esas extensiones tienen también usos legítimos, así que busque por el nombre de archivo completo para ver si se trata de una extensión legítima.

Conclusión

Los ciberdelincuentes son muy astutos y están en constante adaptación a nuevos métodos para conseguir que los usuarios sean víctimas. Una de las cosas que ha permanecido invariable es el uso de correos electrónicos como vector de ataque. Toda la información facilitada anteriormente puede parecer difícil de asimilar al principio, pero solo si hace cambios simples en la forma que responde y gestiona el correo, podrá recorrer un largo camino en materia de prevención. Esperamos que el artículo haya servido también para describir las tendencias que siguen los ciberdelincuentes a la hora de crear y propagar el software malicioso por e-mail.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar