No confíe en el email phishing SharePoint

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación de la estafa por email de Sharepoint ("SharePoint Email Scam")

¿Qué es "SharePoint Email Scam"?

Como regla general, los estafadores detrás de los correos electrónicos de phishing intentan de manera fraudulenta obtener información o datos confidenciales, como nombres de usuario, contraseñas u otras credenciales, y detalles de tarjetas de crédito, disfrazando sus correos electrónicos como correos electrónicos de compañías, organizaciones legítimas, etc. Este correo electrónico en particular está disfrazado como una correo electrónico de SharePoint, los estafadores detrás de él intentan robar cuentas de Microsoft 365.

La investigación muestra que los estafadores detrás de este correo electrónico de phishing se dirigen a empresas y, a menudo, utilizan el nombre de la empresa del destinatario para hacer que este correo electrónico parezca recibido de una determinada empresa para la que trabaja el destinatario. El objetivo principal de los estafadores es engañar a los destinatarios para que hagan clic en el hipervínculo y sigan más instrucciones en el sitio web abierto. En el sitio web abierto, se pide a los destinatarios que hagan clic en un botón que supuestamente descargará algunos documentos. Sin embargo, ese botón descarga algún archivo PDF que contiene un enlace a otro sitio web o simplemente abre algún formulario de envío donde se solicita a los destinatarios que ingresen sus credenciales de inicio de sesión de Microsoft (Office) 365. En pocas palabras, el objetivo principal de los estafadores detrás de este correo electrónico es robar las credenciales antes mencionadas que les darían un control total de las cuentas de Microsoft 365. Significa que los estafadores pueden hacer un mal uso de las cuentas secuestradas para robar identidades, difundir este y otros correos electrónicos de phishing, robar más información de la organización comprometida, etc. Para evitar cualquiera de los posibles problemas graves, se recomienda encarecidamente no hacer clic en enlaces en correos electrónicos de este tipo. , descargue los archivos adjuntos y/o ingrese las credenciales de inicio de sesión en sitios web no oficiales.

| Nombre | SharePoint Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Este email se disfraza como un correo sobre algunos documentos importantes |

| Disfraz | Este email phishing a menudo se disfraza como un correo de la empresa del destinatario |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

En resumen, los correos electrónicos de phishing suelen disfrazarse de oficiales, urgentes, importantes, etc. Es común que también se disfrazen de correos electrónicos de entidades legítimas. Vale la pena mencionar que los correos electrónicos pueden usarse no solo con fines de phishing, sino también para distribuir software malicioso, por ejemplo, troyanos, ransomware, mineros de criptomonedas y otro malware. Un par de ejemplos de otros correos electrónicos de phishing son "Server Notification Email Scam", "GitHub Email Scam" y "ShareFile Attachment Email Scam".

¿Cómo infectan las computadoras las campañas de spam?

Las computadoras pueden infectarse con malware a través de correos electrónicos (campañas de malspam) solo cuando los destinatarios abren archivos adjuntos maliciosos o archivos que se descargaron a través de enlaces maliciosos en ellos. Un par de ejemplos de archivos que los ciberdelincuentes suelen adjuntar a sus correos electrónicos son documentos maliciosos de Microsoft Office, documentos PDF, archivos ejecutables (como .exe), archivos de almacenamiento (como ZIP, RAR) y archivos JavaScript. Vale la pena mencionar que los documentos maliciosos de MS Office pueden infectar computadoras solo si los usuarios les otorgan permiso para habilitar la edición/contenido (comandos de macros). Sin embargo, los documentos maliciosos abiertos con una versión anterior de Microsoft Office 2010 provocan la instalación de software malicioso sin solicitar ningún permiso porque las versiones antes mencionadas no incluyen el modo Vista protegida.

¿Cómo evitar la instalación de malware?

Los programas, los archivos deben descargarse solo de sitios web oficiales y a través de enlaces directos. No se deben usar otros canales como descargadores (e instaladores) de terceros, sitios web no oficiales, redes Peer-to-Peer (por ejemplo, clientes de torrents, eMule). Los ciberdelincuentes los utilizan a menudo para distribuir archivos/programas maliciosos. El sistema operativo y los programas instalados deben ser actualizados y/o activados con funciones implementadas y/o herramientas que son proporcionadas (diseñadas) por los desarrolladores oficiales. No es legal utilizar ninguna herramienta de activación ('craqueo') no oficial. No se deben abrir archivos adjuntos y/o enlaces en correos electrónicos irrelevantes que se recibieron de direcciones desconocidas o sospechosas. Es común que este tipo de correos electrónicos sean enviados por ciberdelincuentes que intentan engañar a los destinatarios para que infecten sus computadoras con malware. Vale la pena mencionar que a menudo disfrazan sus correos electrónicos como importantes, oficiales, etc. Cualquier sistema operativo es más seguro si se analiza periódicamente con un software antivirus o antispyware de buena reputación. Por eso, recomendamos tener uno instalado y mantenerlo siempre actualizado. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que realice un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

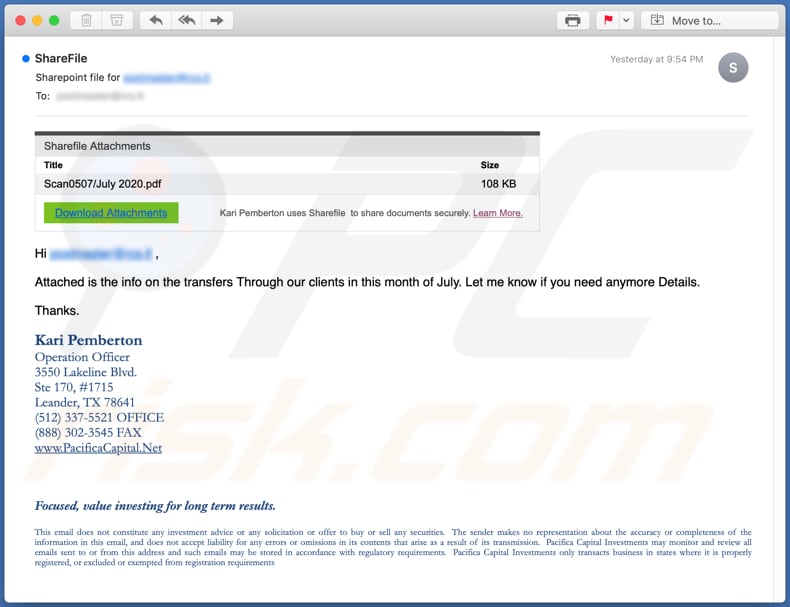

Texto presentado en la correo electrónico de correo electrónico "SharePoint Email Scam":

Subject: Sharepoint file for -

Sharefile Attachments

Title Size

Scan0507/July 2020.pdf 108 KB

Download Attachments Kari Pemberton uses Sharefile to share documents securely. Learn More.

Hi - ,

Attached is the info on the transfers Through our clients in this month of July. Let me know if you need anymore Details.

Thanks.

Kari Pemberton

Operation Officer

3550 Lakeline Blvd.

Ste 170, #1715

Leander, TX 78641

(512) 337-5521 OFFICE

(888) 302-3545 FAX

www.PacificaCapital.Net

Focused, value investing for long term results.

This email does not constitute any investment advice or any solicitation or offer to buy or sell any securities. The sender makes no representation about the accuracy or completeness of the information in this email, and does not accept liability for any errors or omissions in its contents that arise as a result of its transmission. Pacifica Capital Investments may monitor and review all emails sent to or from this address and such emails may be stored in accordance with regulatory requirements. Pacifica Capital Investments only transacts business in states where it is properly registered, or excluded or exempted from registration requirements

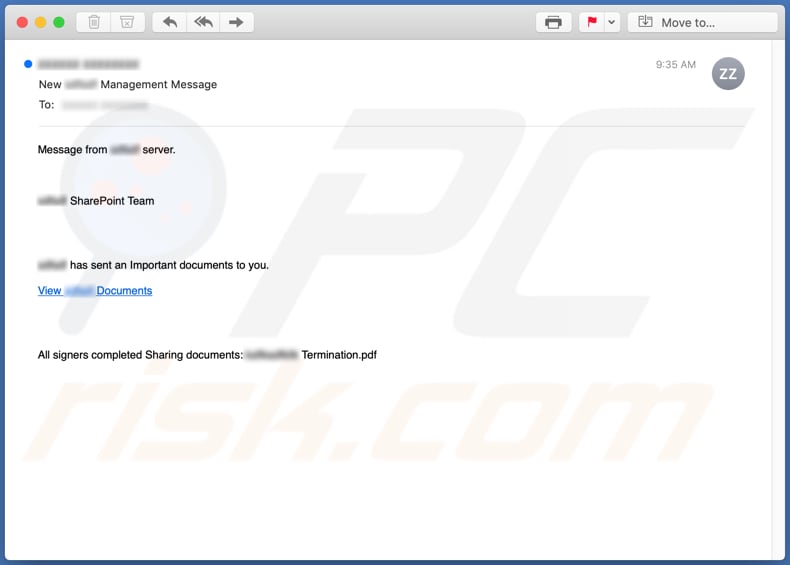

Captura de pantalla de la segunda variante de este correo electrónico de phishing:

Texto en este correo electrónico:

Subject: New - Management Message

Message from - server.

- SharePoint Team

- has sent an Important documents to you.

View - Documents

All signers completed Sharing documents: - Termination.pdf

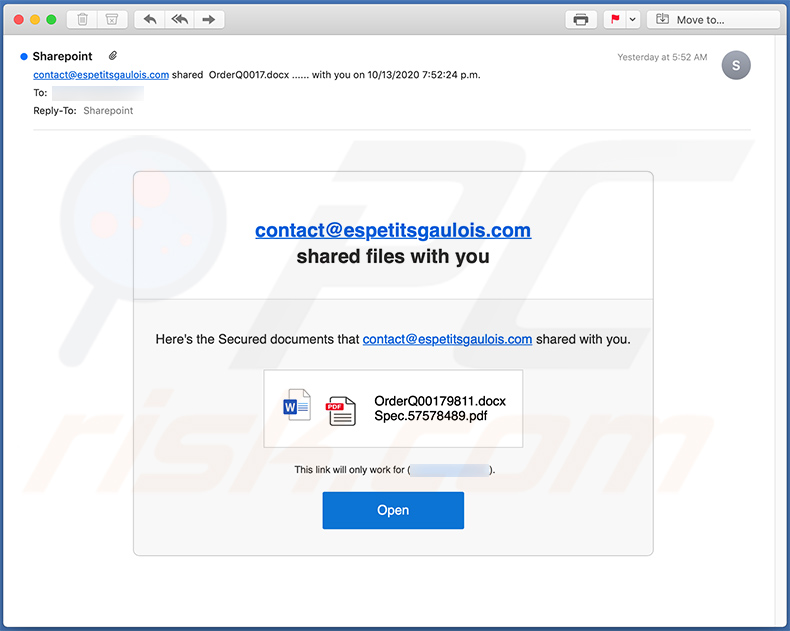

Un ejemplo de correo electrónico no deseado con temática de SharePoint que se utiliza para promocionar un sitio web de phishing:

Texto presentado:

Subject: contact@espetitsgaulois.com shared OrderQ0017.docx ...... with you on 10/13/2020 7:52:24 p.m.

contact@espetitsgaulois.com shared files with you

Here's the Secured documents that contact@espetitsgaulois.com shared with you.

OrderQ00179811.docx

Spec.57578489.pdf

This link will only work for (-).

Open

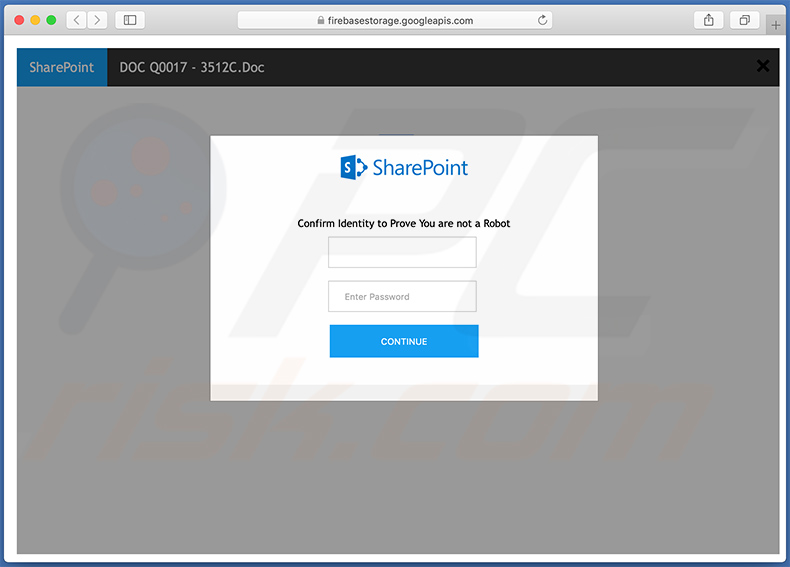

Captura de pantalla del sitio de phishing promocionado (sitio falso de inicio de sesión de SharePoint):

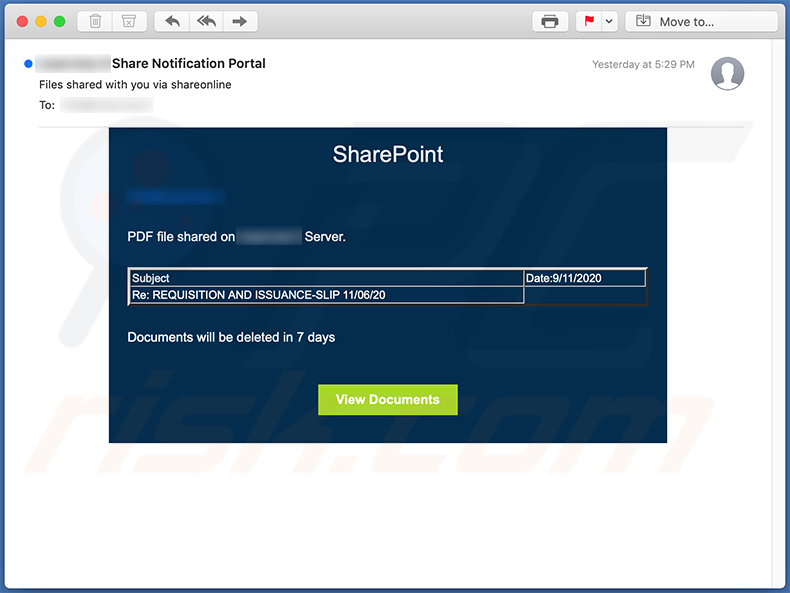

Otro correo electrónico no deseado con temática de SharePoint que se utiliza para promover un sitio web de phishing (sitio de inicio de sesión de WebMail falso):

Texto presentado:

Subject: Files shared with you via shareonline

SharePoint

********

PDF file shared on ******** Server.

Date:9/11/2020

Re: REQUISITION AND ISSUANCE-SLIP 11/06/20Documents will be deleted in 7 days

View Documents

Captura de pantalla del sitio web promocionado (kitestcon.web[.]app):

![Sitio de inicio de sesión de Webmail falso (kitestcon.web[.]app) promocionado a través de correo electrónico no deseado con temática de SharePoint](/images/stories/screenshots202011/sharepoint-update-2020-11-10-fake-website.jpg)

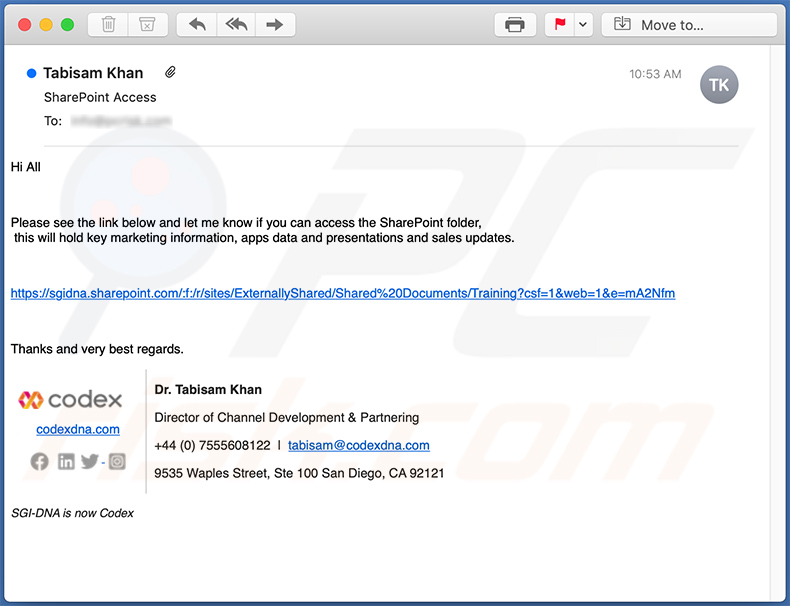

Otro correo electrónico no deseado con temática de SharePoint que se utiliza para promover un sitio web de phishing:

Texto presentado:

Subject: SharePoint Access

Hi All

Please see the link below and let me know if you can access the SharePoint folder,

this will hold key marketing information, apps data and presentations and sales updates.hxxps://sgidna.sharepoint.com/:f:/r/sites/ExternallyShared/Shared%20Documents/Training?csf=1&web=1&e=mA2Nfm

Thanks and very best regards.

codexdna.com

Dr. Tabisam KhanDirector of Channel Development & Partnering

+44 (0) 7555608122 | tabisam@codexdna.com

9535 Waples Street, Ste 100 San Diego, CA 92121

SGI-DNA is now Codex

Apariencia del sitio web de phishing promocionado (GIF):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "SharePoint Email Scam"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión