Evite ser estafado por los emails falsos de cPanel

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del email estafa de cPanel

¿Qué es el email falso de "cPanel"?

La estafa por email de cPanel ("cPanel email scam") se refiere a una campaña de spam de phishing, una operación a gran escala durante la cual se envían miles de emails engañosos. Estas emails de email se disfrazan como notificaciones de la empresa cPanel, desarrolladores del software de panel de control de alojamiento web del mismo nombre. En el momento de la investigación, había dos variantes de esta estafa. Una variante es una notificación sobre actualizaciones de la política de privacidad; el otro, notifica a los destinatarios que su sitio web ha sido suspendido. Debe enfatizarse que estos emails no están asociados de ninguna manera con el genuino cPanel, LLC. Esta campaña de spam tiene como objetivo extraer información confidencial (es decir, credenciales de inicio de sesión de cPanel) a través de un archivo HTML adjunto a las emails de estafa.

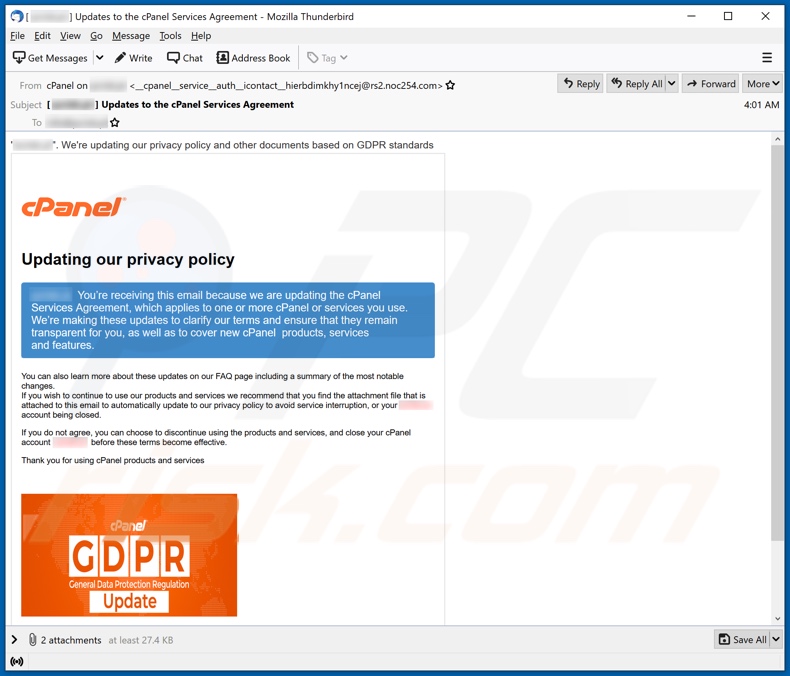

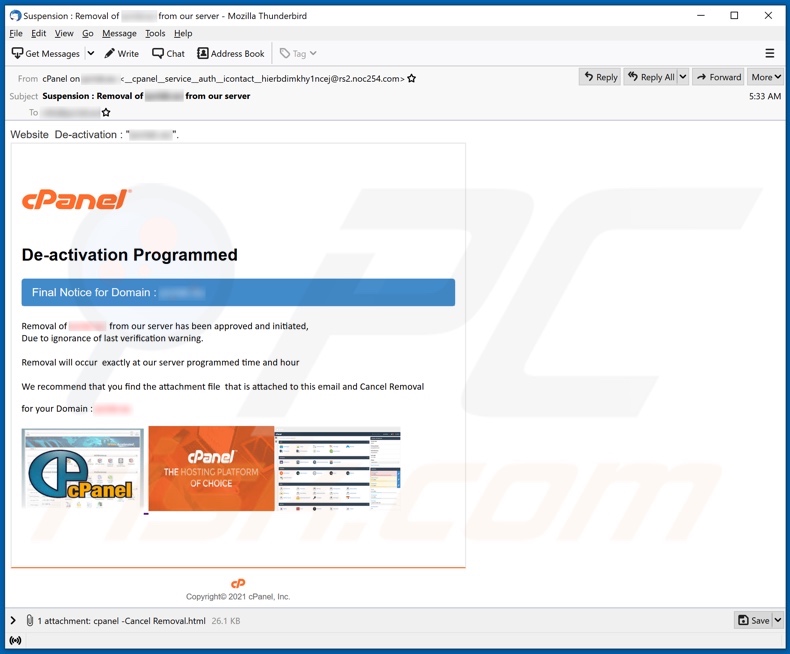

El email con el título/asunto "[ ******** ] Updates to the cPanel Services Agreement" (puede variar) informa al destinatario que cPanel está actualizando su política de privacidad de acuerdo con el GDPR (Reglamento general de protección de datos). Luego, la email detalla un poco más la necesidad de la notificación. Se insta al destinatario a utilizar el archivo adjunto para actualizar automáticamente a la nueva política de privacidad. Si no está de acuerdo con los cambios de política, se alerta al destinatario de que ya no podrá utilizar los productos y servicios de cPanel, y su cuenta se desactivará. El email con el título/asunto "Suspension : Removal of ******** from our server" (puede variar) indica que la desactivación del sitio web del destinatario y la eliminación de los servidores de cPanel han sido aprobadas e iniciadas. Se da la supuesta razón para ser una última advertencia ignorada. Si el destinatario desea detener el proceso, se le indica que utilice el archivo adjunto.

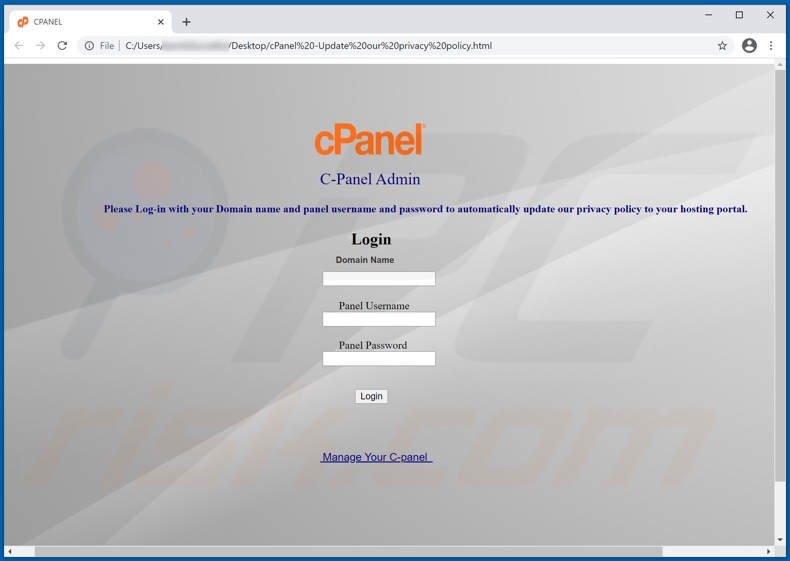

Una vez que se abre el archivo HTML adjunto, solicita a los usuarios que inicien sesión en su cuenta de cPanel con su nombre de dominio, nombre de usuario del panel y contraseña. Al parecer, al hacerlo, se actualizará automáticamente la cuenta de conformidad con la nueva política de privacidad. En cambio, al intentar iniciar sesión de esta manera, los usuarios expondrán sus credenciales de inicio de sesión a los estafadores detrás de los emails falsos de "cPanel". Por lo tanto, al confiar en las notificaciones de estafas, los usuarios pueden perder sus cuentas de cPanel y permitir involuntariamente que los estafadores accedan/controlen sobre él y su contenido (por ejemplo, sitios web). En resumen, esto puede resultar en graves problemas de privacidad, pérdidas económicas, robo de identidad y otros problemas graves. Si ya se ha intentado iniciar sesión, se recomienda encarecidamente que cambie las credenciales de inicio de sesión de inmediato. Además, se recomienda contactar con el soporte oficial de cPanel.

| Nombre | cPanel Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los destinatarios de las reclamaciones de una variante deben actualizar su cuenta; en otro, que su cuenta se desactivará a menos que la actualicen. |

| Disfraz | Notificaciones de cPanel |

| Nombres de Detección (html adjunto malicioso utilizado para phishing) | Ad-Aware (Trojan.GenericKD.36626880), BitDefender (Trojan.GenericKD.36626880), Fortinet (JS/Agent.RA!tr), Emsisoft (Trojan.GenericKD.36626880 (B)), Microsoft (Trojan.GenericKD.36626880), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

"Facebook Email Scam", "Fund Release", "Microsoft Teams Email Scam", "INTERNATIONAL MONETARY FUND (IMF)" e "Email Account Is Almost Full" son algunos ejemplos de otras campañas de spam. A pesar de la apariencia legítima, el único propósito de este correo es generar ingresos para los estafadores/ciberdelincuentes detrás de él. Además del phishing y estafas similares, los emails engañosos también se utilizan para propagar malware (por ejemplo, trojans, ransomware, cryptocurrency miners, etc.). Debido a la extensión del correo no deseado, se recomienda encarecidamente tener cuidado con los emails entrantes.

¿Cómo infectan las computadoras las campañas de spam?

Los sistemas se infectan a través de archivos maliciosos distribuidos a través de campañas de spam. Estos archivos se pueden adjuntar a los emails y/o las emails pueden contener enlaces de descarga de dicho contenido. Los archivos infecciosos pueden estar en varios formatos, por ejemplo, ejecutables, archivos, documentos de Microsoft Office y PDF, JavaScript, etc. Cuando se abren archivos virulentos, se inicia la cadena/proceso de infección (es decir, la descarga/instalación de malware). Por ejemplo, los documentos de Microsoft Office causan infecciones al ejecutar comandos de macro maliciosos. En las versiones de Microsoft Office publicadas antes de 2010, este proceso comienza en el momento en que se abre un documento. Las versiones más nuevas tienen el modo "Vista protegida", que evita la ejecución automática de macros. En cambio, se les pide a los usuarios que habiliten la edición/contenido (es decir, comandos macro) y se les advierte de los riesgos potenciales.

¿Cómo evitar la instalación de malware?

No se deben abrir emails sospechosos y/o irrelevantes, especialmente los archivos adjuntos o enlaces que se encuentren en ellos. Se recomienda utilizar versiones de Microsoft Office publicadas después de 2010. Además de las campañas de spam, el malware también se propaga comúnmente a través de fuentes de descarga no confiables (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio de pares y otros terceros descargadores), herramientas de activación ilegales ("cracks") y actualizaciones falsas. Por lo tanto, es importante utilizar solo canales de descarga oficiales y verificados. Además, todos los programas deben activarse y actualizarse con herramientas/funciones proporcionadas por desarrolladores legítimos. Para proteger la seguridad del dispositivo/usuario, es crucial tener instalado y actualizado un paquete antivirus/antispyware de buena reputación. Este software debe utilizarse para ejecutar análisis regulares del sistema y eliminar las amenazas y los problemas detectados. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en una variante de los emails fraudulentos de cPanel:

Subject: [ ******** ] Updates to the cPanel Services Agreement

"********". We're updating our privacy policy and other documents based on GDPR standards

cPanel

Updating our privacy policy

******** You’re receiving this email because we are updating the cPanel Services Agreement, which applies to one or more cPanel or services you use. We’re making these updates to clarify our terms and ensure that they remain transparent for you, as well as to cover new cPanel products, services and features.

You can also learn more about these updates on our FAQ page including a summary of the most notable changes.

If you wish to continue to use our products and services we recommend that you find the attachment file that is attached to this email to automatically update to our privacy policy to avoid service interruption, or your ******** account being closed.

If you do not agree, you can choose to discontinue using the products and services, and close your cPanel account ******** before these terms become effective.

Thank you for using cPanel products and services

cP

Copyright© 2021 cPanel, Inc.

Captura de pantalla de la variante alternativa de los emails fraudulentos de cPanel:

Texto presentado en esta variante:

Subject: Suspension : Removal of ******** from our server

Website De-activation : "********".

De-activation Programmed

Final Notice for Domain : ********

Removal of ******** from our server has been approved and initiated,

Due to ignorance of last verification warning.

Removal will occur exactly at our server programmed time and hour

We recommend that you find the attachment file that is attached to this email and Cancel Removal

for your Domain : ********

cP

Copyright© 2021 cPanel, Inc.

Captura de pantalla del archivo adjunto de emails fraudulentos de cPanel:

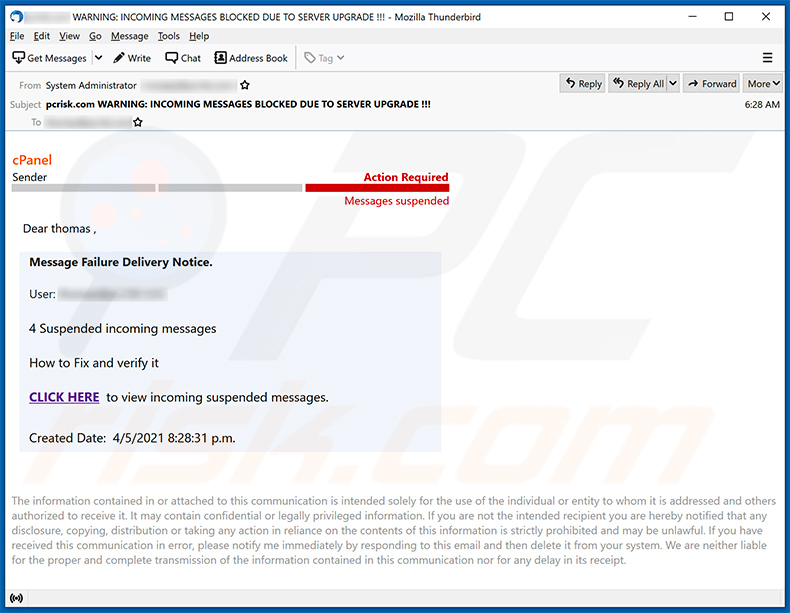

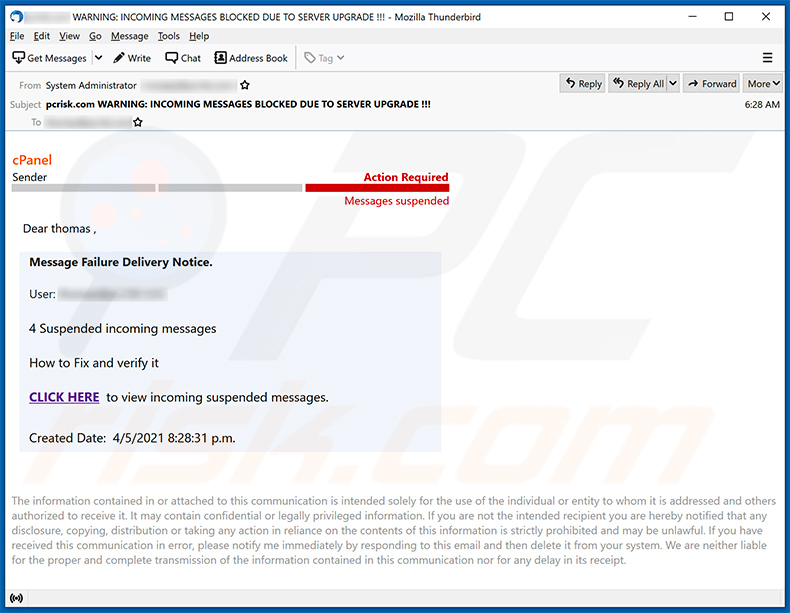

Otro email no deseado con temática de cPanel que afirma que el usuario tiene mensajes pendientes:

Texto presentado dentro de:

Subject: - WARNING: INCOMING MESSAGES BLOCKED DUE TO SERVER UPGRADE !!!

cPanel

Sender Action Required

Messages suspended

Dear ********,Message Failure Delivery Notice.

User: ********

4 Suspended incoming messages

How to Fix and verify it

CLICK HERE to view incoming suspended messages.

Created Date: 4/5/2021 8:28:31 p.m.

The information contained in or attached to this communication is intended solely for the use of the individual or entity to whom it is addressed and others authorized to receive it. It may contain confidential or legally privileged information. If you are not the intended recipient you are hereby notified that any disclosure, copying, distribution or taking any action in reliance on the contents of this information is strictly prohibited and may be unlawful. If you have received this communication in error, please notify me immediately by responding to this email and then delete it from your system. We are neither liable for the proper and complete transmission of the information contained in this communication nor for any delay in its receipt.

Captura de pantalla del sitio web de phishing promocionado:

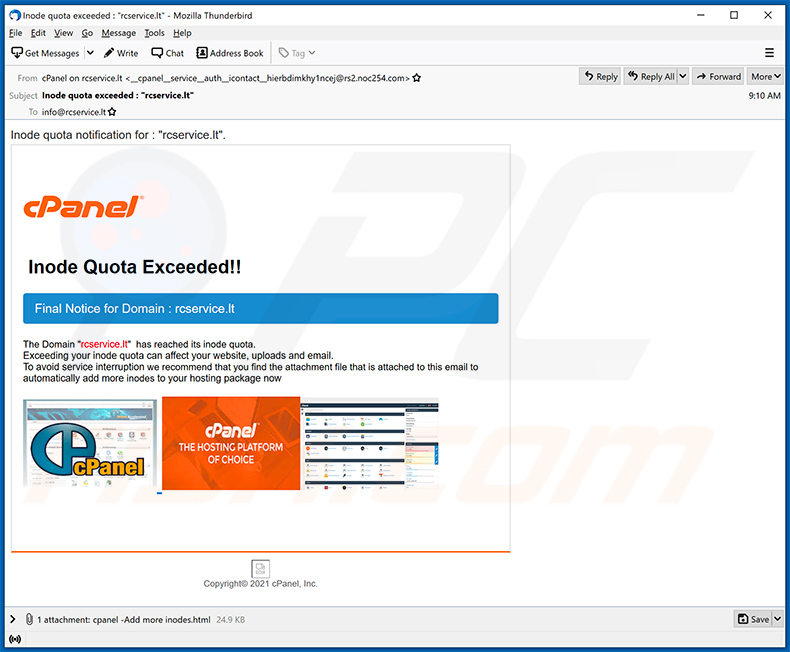

Otra variante más del email no deseado con temática de cPanel:

Texto presentado:

Subject: Inode quota exceeded : ********"

Inode quota notification for : ********".

Inode Quota Exceeded!!

Final Notice for Domain : rcservice.lt

The Domain ********" has reached its inode quota.

Exceeding your inode quota can affect your website, uploads and email.

To avoid service interruption we recommend that you find the attachment file that is attached to this email to

automatically add more inodes to your hosting package nowCopyright© 2021 cPanel, Inc.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es el Email Estafa de cPanel?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión