¿Cómo eliminar el malware ladrón HackBoss del sistema operativo?

TroyanoConocido también como: Malware HackBoss

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del virus HackBoss

¿Qué es el ladrón HackBoss?

HackBoss es un software malicioso clasificado como ladrón. Opera redirigiendo las transacciones de criptomonedas salientes reemplazando las direcciones de las criptomonedas de los destinatarios por las suyas. Este malware ha obtenido ganancias significativas en las criptomonedas Bitcoin, Ethereum, Monero, Litecoin y Dogecoin. El ladrón de HackBoss está activo en todo el mundo, particularmente en los Estados Unidos, Nigeria y Rusia. Su principal método de proliferación es a través de varias herramientas falsas de piratería, "craqueo", forzamiento de contraseñas y otras aplicaciones maliciosas, supuestamente diseñadas para apuntar a cuentas relacionadas con criptomonedas, banca, redes sociales/medios y de citas. Las aplicaciones falsas en sí mismas se distribuyen principalmente a través del canal Hack Boss Telegram; sin embargo, se ha observado que se difunden a través de una variedad de blogs, foros y canales de YouTube.

Las aplicaciones fraudulentas se descargan en archivos (generalmente en formato ZIP), que cuando se descomprimen contienen un archivo ejecutable. Tras la ejecución de este archivo, se abre una interfaz de la aplicación falsa. Se ha observado que estas aplicaciones usan docenas de disfraces diferentes, como: herramientas de piratería para billeteras de criptomonedas, "cracks" para claves privadas de billeteras digitales (que otorgan a los usuarios la propiedad de los fondos en una dirección determinada de criptomonedas), remitentes de criptomonedas falsos transacciones falsas al pagar en dicha moneda), herramientas de fuerza bruta (diseñadas para generar numerosas combinaciones con la esperanza de encontrar contraseñas o contraseñas correctas) de varias cuentas (por ejemplo, eBay, Facebook, etc.), generadores de códigos de tarjetas de regalo (por ejemplo, Amazon, etc.) y muchos otros. Sin embargo, ninguna de estas aplicaciones funciona según lo prometido. En cambio, cuando los usuarios hacen clic en cualquiera de los botones presentados en sus interfaces, se inicia la cadena de infección del ladrón de HackBoss. El programa malicioso configura una clave de registro para que se ejecute al inicio y/o agrega una tarea programada, que se repetirá cada minuto. Este es el método que usa HackBoss para asegurar la persistencia. Por lo tanto, incluso si su proceso se termina usando el Administrador de Tareas de Windows, el ladrón se ejecuta automáticamente después de que se inicia/arranca el sistema. Alternativamente, el malware se puede ejecutar nuevamente según la siguiente tarea programada, que se repite minuciosamente.

El objetivo del ladrón de HackBoss es reemplazar las direcciones de las criptomonedas copiadas en el portapapeles con las que pertenecen a los ciberdelincuentes, cuando las víctimas realizan una transacción de criptomonedas. Por lo tanto, a medida que se pega la dirección de los destinatarios previstos, el ladrón pega una propia. Por lo tanto, en lugar de llegar a la billetera criptográfica elegida, la transacción se redirige a la billetera de los delincuentes. En resumen, las infecciones por HackBoss pueden provocar pérdidas económicas y otros problemas graves. Si se sabe o se sospecha que el ladrón de HackBoss (u otro malware) ya ha infectado el sistema, se debe utilizar un antivirus para eliminarlo de inmediato.

| Nombre | Malware HackBoss |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

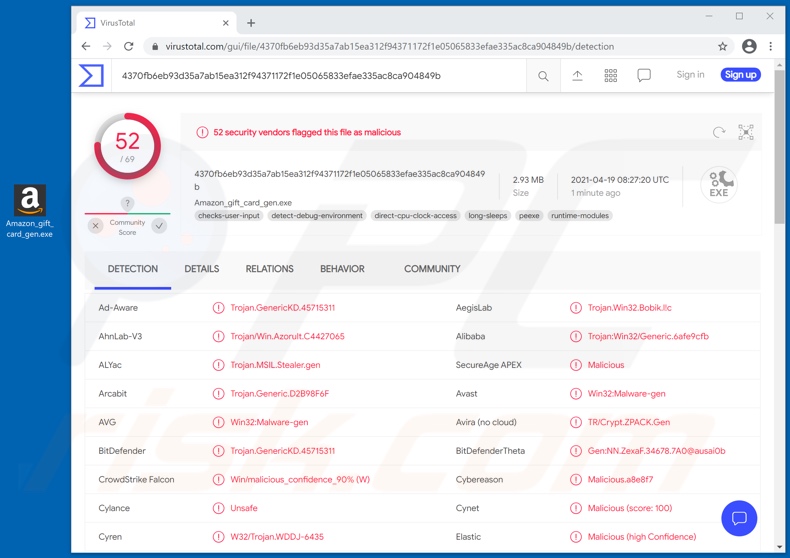

| Nombres de Detección | Avast (Win32:Malware-gen), BitDefender (Trojan.GenericKD.45715311), ESET-NOD32 (una variante de Generik.LLRXDEF), Kaspersky (HEUR:Trojan-Spy.Win32.Bobik.gen), Microsoft (Trojan:Win32/Azorult!ml), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de email infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ares, Spectre, Xenon y Sorano Bot son algunos ejemplos de programas maliciosos que apuntan a las criptomonedas. En general, el malware puede tener una amplia variedad de funciones atroces, y estas funciones pueden estar en diferentes combinaciones. Las características comunes incluyen: descarga/instalación de malware adicional, encriptado de datos y/o bloqueo de pantalla con fines de rescate (ransomware), habilitación de acceso remoto y control sobre la máquina infectada (RAT - Troyanos de acceso remoto), exfiltración (descarga) de contenido almacenado en el sistema comprometido, extracción de información de navegadores y otras aplicaciones instaladas, grabación de pulsaciones de teclas y/o audio/video, uso de recursos del sistema para minar criptomonedas (criptomineros), etc. Independientemente de cómo opere el software malicioso, su único objetivo es generar ingresos para los ciberdelincuentes que lo utilizan. Todas las infecciones de malware son peligrosas y, como tales, deben eliminarse inmediatamente después de su detección.

¿Cómo se infiltró HackBoss en mi computadora?

Como se mencionó anteriormente, el troyano HackBoss se propaga a través de aplicaciones falsas, supuestamente destinadas a "piratear", "desencriptar", "engañar" o abusar de varias cuentas, plataformas y servicios. Las aplicaciones falsas tienen disfraces variados: supuestamente están diseñadas para apuntar a billeteras de criptomonedas, redes sociales y cuentas de redes sociales, plataformas de comercio electrónico, etc. Estas aplicaciones están respaldadas a través de los canales, blogs y foros de Telegram y YouTube. Esto es relativamente estándar en la proliferación de malware, ya que los programas maliciosos a menudo se presentan o se incluyen con software/medios comunes. También se distribuyen comúnmente a través de canales de descarga no confiables, por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos (software gratuito), redes de intercambio de igual a igual (clientes Torrent, eMule, Gnutella, etc.) y otros descargadores de terceros. Las herramientas de activación de software ilegal ("craqueo") y las actualizaciones falsas son ejemplos principales de contenido que propaga malware, normalmente obtenido de fuentes de descarga tan dudosas. Las "cracks" pueden infectar sistemas en lugar de activar productos con licencia. Los actualizadores ilegítimos causan infecciones al explotar las debilidades de los programas obsoletos y/o al instalar software malicioso en lugar de las actualizaciones.

Otra técnica popular de proliferación de malware es la distribución a través de campañas de spam. Este término define una operación a gran escala durante la cual se envían miles de emails engañosos. Las emails suelen aparecer "oficiales", "importantes", "urgentes" y similares; incluso pueden disfrazarse de correo procedente de instituciones, autoridades, organizaciones, empresas, proveedores de servicios y otras entidades auténticas. Los emails fraudulentos tienen archivos infecciosos adjuntos o vinculados dentro de ellos. Los archivos virulentos pueden estar en una variedad de formatos, por ejemplo, archivos (ZIP, RAR, etc.), ejecutables (.exe, .run, etc.), documentos PDF y de Microsoft Office, JavaScript, etc. Cuando se abren estos archivos, se activa el proceso de infección (es decir, la descarga/instalación de programas maliciosos).

¿Cómo evitar la instalación de malware?

Es importante buscar siempre el software antes de descargarlo, instalarlo o comprarlo. Se recomienda encarecidamente descargar solo de fuentes oficiales y verificadas. Además, todos los programas deben activarse y actualizarse con herramientas/funciones proporcionadas por desarrolladores legítimos. Para evitar infectar el dispositivo a través del correo no deseado, se recomienda no abrir emails sospechosos e irrelevantes, especialmente los archivos adjuntos o enlaces que se encuentren en ellos. Es fundamental tener instalado y actualizado un paquete antivirus/antispyware de buena reputación. Además, este software debe utilizarse para realizar análisis regulares del sistema y eliminar las amenazas y los problemas detectados. Si cree que su equipo ya está infectado, le recomendamos ejecutar un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Algunas de las aplicaciones falsas utilizadas para propagar el ladrón de HackBoss:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es HackBoss?

- PASO 1. Eliminación manual del malware HackBoss.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión