Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del virus Zenar

¿Qué es Zenar?

Zenar (también conocido como ZenarProject) es un software de minería de criptomonedas escrito en lenguaje de programación C++. La investigación muestra que Zenar se puede comprar por $100 en un foro de piratas informáticos. Como sugiere su nombre, los mineros de criptomonedas utilizan hardware informático para extraer criptomonedas. Es común que los ciberdelincuentes busquen engañar a los usuarios para que instalen software de este tipo para que puedan usar el hardware instalado en sus computadoras sin tener que invertir en él por sí mismos. Los usuarios que tienen un minero de criptomonedas instalado en su computadora que no fue instalado por ellos a propósito deben eliminarlo lo antes posible.

La minería de criptomonedas es un proceso que requiere recursos importantes, como procesadores (CPU), tarjetas gráficas (GPU) y otro hardware. El software de minería de criptomonedas utiliza ese hardware para resolver problemas matemáticos (ecuaciones criptográficas). Es de destacar que el hardware potente extrae criptomonedas más rápido y viceversa. Los ciberdelincuentes intentan engañar a los usuarios para que instalen un minero de criptomonedas como Zenar para que puedan usar el hardware de su computadora para extraer criptomonedas en lugar de usar su hardware. Por lo general, los mineros de criptomonedas afectan significativamente el rendimiento de la computadora. Además, el hardware utilizado para resolver ecuaciones criptográficas aumenta el consumo de energía, que utiliza más electricidad. Muy a menudo, las computadoras que se utilizan para extraer criptomonedas funcionan más lentamente. En algunos casos, no responden en absoluto. Significa que el sistema operativo puede fallar inesperadamente, lo que podría provocar la pérdida de datos u otros problemas. Un problema más de tener instalado malware de criptominería en el sistema operativo es que el proceso de minería puede generar más calor de hardware del que está diseñado para manejar o desgastar el hardware. Se recomienda a los usuarios que noten un uso elevado de CPU, GPU u otro hardware que escaneen sus sistemas en busca de malware para asegurarse de que algún software legítimo esté usando hardware y que una computadora no tenga el malware de criptominería Zenar instalado.

| Nombre | Minero Zenar/ZenarProject |

| Tipo de Amenaza | Cryptocurrency mining malware |

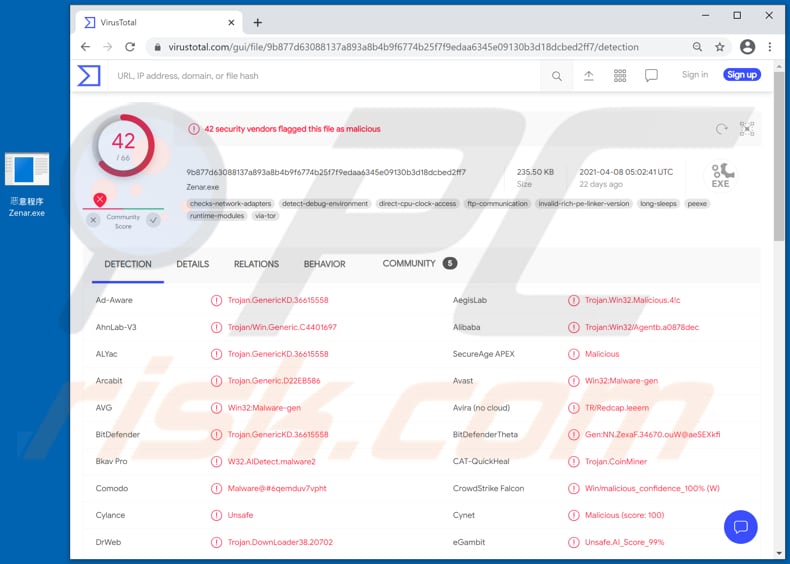

| Nombres de Detección | Avast (Win32:Malware-gen), BitDefender (Trojan.GenericKD.36615558), Emsisoft (Trojan.GenericKD.36615558 (B)), Kaspersky (HEUR:Trojan.Win32.Agentb.gen), Lista Completa (VirusTotal) |

| Precio | $100 |

| Síntomas | Los mineros de criptomonedas están diseñados para infiltrarse sigilosamente en la computadora de la víctima y los síntomas son claramente visibles en una máquina infectada solo cuando los mineros comienzan a causar un uso elevado de CPU, GPU (u otro hardware). |

| Métodos de Distribución | Archivos adjuntos de email infectados (macros), sitios web de torrents, anuncios maliciosos, páginas no oficiales, actualizadores falsos |

| Daño | Sobrecalentamiento del hardware, fallas del sistema, rendimiento lento de la computadora, facturas de electricidad más altas. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Un par de ejemplos de otro software de minería de criptomonedas que los ciberdelincuentes utilizan para secuestrar computadoras son Epsilon, QuilMiner y KingMiner. Es importante mencionar que incluso el software legítimo de minería de criptomonedas se puede utilizar con fines maliciosos. De una forma u otra, si hay un minero de criptomonedas instalado en el sistema operativo, pero no se instaló intencionalmente, entonces debe eliminarse lo antes posible, sin importar si es legítimo o creado por ciberdelincuentes.

¿Cómo se infiltró Zenar en mi computadora?

Es común que los ciberdelincuentes utilicen emails que contienen archivos adjuntos maliciosos o enlaces de descarga de archivos maliciosos para engañar a los usuarios para que instalen malware. Los destinatarios instalan software no deseado cuando luego descargan y abren archivos recibidos de los ciberdelincuentes. Algunos ejemplos de archivos que los ciberdelincuentes utilizan para enviar malware por email son Microsoft Office, documentos PDF, archivos ejecutables (como .exe), ZIP, RAR u otros archivos de almacenamiento, archivos JavaScript. Otra forma popular de distribuir malware es mediante el uso de herramientas de "craqueo" de software que se supone que activan ilegalmente el software con licencia. Es muy común que estas herramientas se incluyan con malware. Por lo tanto, los usuarios que intentan evitar pagar por software con tales herramientas a menudo infectan sus computadoras con malware.

Además, los ciberdelincuentes también pueden utilizar ciertos troyanos para la distribución de malware. Sin embargo, necesitan engañar a los usuarios para que instalen esos troyanos. Por lo general, lo hacen disfrazándose de troyanos como programas legítimos. Una vez que se instala un troyano, puede instalar su carga útil (por ejemplo, software de minería de criptomonedas). Las redes peer-to-peer (como clientes de torrents, eMule), descargadores de terceros, sitios web de descarga para software gratuito, páginas de alojamiento de archivos gratuitas, etc., son ejemplos de fuentes no confiables para descargar archivos y programas. Sus usuarios infectan las computadoras cuando descargan y abren archivos maliciosos. Normalmente, esos archivos maliciosos parecen archivos normales y legítimos. Una forma más de propagar malware es engañar a los usuarios para que utilicen algún actualizador de software falso. Si se inicia, ese actualizador infecta una computadora explotando errores, fallas de algún programa instalado o instalando software malicioso en lugar de actualizaciones o correcciones.

¿Cómo evitar la instalación de malware?

Los emails recibidos de direcciones sospechosas y desconocidas deben inspeccionarse, especialmente si son irrelevantes y contienen algún archivo adjunto o enlace a un sitio web. Los ciberdelincuentes suelen utilizar estos emails como canales para difundir malware. El software (y los archivos) solo deben descargarse de los sitios web oficiales y mediante enlaces de descarga directa. Los ciberdelincuentes pueden utilizar redes de igual a igual, descargadores (e instaladores) de terceros, páginas no oficiales y otros canales para engañar a los usuarios para que descarguen o instalen software malintencionado. Los programas instalados deben actualizarse y activarse con funciones o herramientas implementadas que hayan creado sus desarrolladores oficiales. Las herramientas no oficiales a menudo son maliciosas y no es legal activar software con licencia con varias herramientas de terceros (y usar software pirateado). Además, es aconsejable escanear el sistema operativo en busca de amenazas con regularidad y utilizar un antivirus o una suite anti-spyware de buena reputación para ello. Es importante mantener actualizada la solución de seguridad instalada. Si cree que su equipo ya está infectado, le recomendamos ejecutar un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Aspecto del foro de hackers utilizado para promover Zenar (GIF):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Zenar?

- PASO 1. Eliminación manual del malware Zenar.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión