¿Cómo eliminar el troyano Bizarro del sistema operativo?

TroyanoConocido también como: Virus Bizarro

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del virus Bizarro

¿Qué es el troyano Bizarro?

Bizarro es el nombre de un troyano bancario. Este tipo de malware está diseñado para atacar información bancaria. Además, estos troyanos suelen tener capacidades adicionales que amplían su área de interés fuera de los bancos en línea. Esto también se aplica a Bizarro. El troyano en cuestión es un trozo sofisticada de software malicioso con muchas funcionalidades. Utiliza fuertes técnicas de ofuscación que dificultan su detección y análisis. Bizarro es particularmente activo en América del Sur y Europa; sus listas de objetivos incluyen más de setenta bancos de estos continentes. Bizarro emplea ingeniería social en sus operaciones de distribución y postinfección.

En primer lugar, el troyano Bizarro finaliza la ejecución de los procesos del navegador para finalizar las sesiones activas con los sitios web bancarios. Lo hace para que las víctimas se vean obligadas a proporcionar sus credenciales nuevamente al acceder a sus cuentas bancarias, permitiendo así que el programa malicioso las obtenga. Además, Bizarro desactiva la función de autocompletar. Por lo tanto, las víctimas deben ingresar sus credenciales de inicio de sesión completamente al iniciar sesión. Esto se hace para garantizar que el malware pueda adquirir los datos bancarios completos. El troyano también utiliza varias ventanas emergentes y mensajes de error falsos para robar códigos de autenticación de dos factores (2FA). Estas ventanas pueden aparecer como simples mensajes de error del sistema o como los que supuestamente muestran los bancos en línea de las víctimas (que contienen los logotipos apropiados y otros detalles gráficos). El texto presentado en estos mensajes falsos varía según lo que busque el malware en ese momento. Por ejemplo, las ventanas emergentes pueden solicitar a los usuarios que ingresen los datos nuevamente porque eran incorrectos, contener instrucciones presuntamente emitidas por el banco, solicitar confirmación de operaciones/transacciones en curso, notificar reinicios del sistema pendientes debido a procesos relacionados con la seguridad, etc. Cabe destacar que Bizarro también intenta convencer a los usuarios para que instalen aplicaciones maliciosas en sus teléfonos inteligentes.

Una vez que Bizarro ha obtenido la información de destino, puede congelar el sistema y evitar que las víctimas utilicen el Administrador de Tareas de Windows para finalizar sus operaciones maliciosas (por ejemplo, completar transacciones fraudulentas). Durante este tiempo, a las víctimas se les presentan mensajes falsos que explican la inoperancia del dispositivo. Las ventanas emergentes pueden indicar que el sistema, su software de seguridad o los navegadores se han visto comprometidos y requieren actualizaciones. Los mensajes contienen barras de progreso que rastrean los procesos de instalación/actualización falsos.

Sin embargo, mostrar varias ventanas no es la única táctica utilizada por Bizarro, ni es la única funcionalidad del malware. Este troyano también tiene capacidades de registro de teclas (grabación de pulsaciones de teclas). Puede controlar el teclado y el mouse del dispositivo; Para elaborar, esto se puede utilizar para interactuar con las opciones de confirmación sin la intervención del usuario. Bizarro rastrea el sistema en busca de datos y contenido relevantes. Puede buscar carpetas y archivos y, posteriormente, descargar/cargar estos últimos. Otra característica de Bizarro es tomar capturas de pantalla. El programa malicioso monitorea los datos del portapapeles (búfer de copiar y pegar) en busca de direcciones de billetera de criptomonedas de Bitcoin. Si se detecta, el malware puede reemplazar la dirección copiada con una perteneciente a los ciberdelincuentes. Por lo tanto, las transacciones de criptomonedas salientes se pueden transferir a los delincuentes en lugar de a los destinatarios previstos. Además, este troyano puede limitar la funcionalidad del sistema operativo y reiniciar, apagar o dañar el propio sistema. En resumen, las infecciones por Bizarro pueden provocar daños en el sistema, graves problemas de privacidad, importantes pérdidas económicas y robo de identidad. Si se sabe/sospecha que Bizarro (u otro malware) ya ha infectado el dispositivo, se debe utilizar un antivirus para eliminarlo sin demora.

| Nombre | Virus Bizarro |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

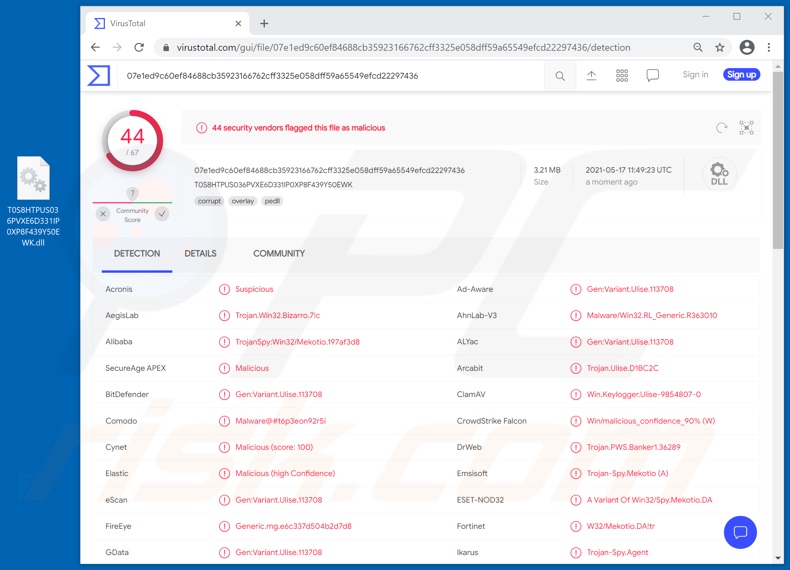

| Nombres de Detección | BitDefender (Gen:Variant.Ulise.113708), DrWeb (Trojan.PWS.Banker1.36289), ESET-NOD32 (una variante de Win32/Spy.Mekotio.DA), Kaspersky (HEUR:Trojan-Banker.Win32.Bizarro.gen), Microsoft (Trojan:Win32/Casdet!rfn), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de email infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ares, Qakbot, Javali, SolarSys, Mekotio y Zeus Sphinx son algunos ejemplos de troyanos bancarios. En general, el malware puede tener una variedad de propósitos y una amplia gama de funcionalidades. Las capacidades comunes incluyen: exfiltración de contenido (descarga) de la máquina infectada, instalación de malware adicional, extracción de datos de navegadores y otras aplicaciones instaladas, encriptado de archivos y/o bloqueo de pantalla con fines de rescate (ransomware), habilitación de acceso/control remoto sobre los comprometidos dispositivo (RAT - Troyanos de acceso remoto), pulsación de tecla y/o grabación de audio/video a través de micrófonos y cámaras web, uso de recursos del sistema para minar criptomonedas (criptomineros), etc. Independientemente de cómo opere el malware, sus infecciones representan una seria amenaza para la integridad del dispositivo y la privacidad del usuario. Por lo tanto, se recomienda encarecidamente eliminar todas las infecciones inmediatamente después de su detección.

¿Cómo se infiltró Bizarro en mi computadora?

Se ha observado que Bizarro se propaga activamente a través de campañas de spam, operaciones a gran escala durante las cuales se envían miles de emails engañosos/fraudulentos. Los emails no deseados pueden tener enlaces de descarga de archivos maliciosos y/o los archivos simplemente se adjuntan a las emails. Normalmente, los emails que propagan Bizarro contienen enlaces que descargan paquetes MSI (formato de archivo del paquete de instalación de Microsoft/Windows). El paquete MSI descarga un archivo virulento en formato ZIComo En el momento de la investigación, estos archivos infecciosos estaban alojados en sitios web comprometidos de Amazon (AWS), Azure, y WordPress. Una vez que se abre el archivo malicioso, se activa el proceso de infección del programa Bizarro.

El malware no se propaga exclusivamente a través de campañas de spam. Otra técnica popular es la distribución a través de canales de descarga no confiables (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio de igual a igual y otros descargadores de terceros). Los programas maliciosos a menudo se disfrazan o se combinan con software/medios comunes. Por lo tanto, los usuarios suelen descargarlos/instalarlos sin querer. Las herramientas de activación ilegal ("cracks") y las actualizaciones fraudulentas son ejemplos principales de contenido utilizado para difundir software malintencionado. Las herramientas de "craqueo" pueden causar infecciones en lugar de activar productos con licencia. Los actualizadores falsos infectan los sistemas al explotar las fallas de los programas obsoletos y/o al instalar malware en lugar de las actualizaciones prometidas.

¿Cómo evitar la instalación de malware?

Se recomienda encarecidamente tener cuidado con los emails entrantes para evitar infectar el sistema a través del correo no deseado. No se deben abrir emails de email sospechosas e irrelevantes, especialmente los enlaces o archivos adjuntos que se encuentren en ellas. Además, se recomienda descargar solo de fuentes oficiales y verificadas. Es igualmente importante activar y actualizar programas con herramientas/funciones proporcionadas por desarrolladores legítimos. Para proteger la seguridad del dispositivo y del usuario, es fundamental tener instalado y actualizado un paquete antivirus/antispyware de buena reputación. Este software debe utilizarse para ejecutar análisis regulares del sistema y eliminar las amenazas y los problemas detectados. Si cree que su computadora ya está infectada, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

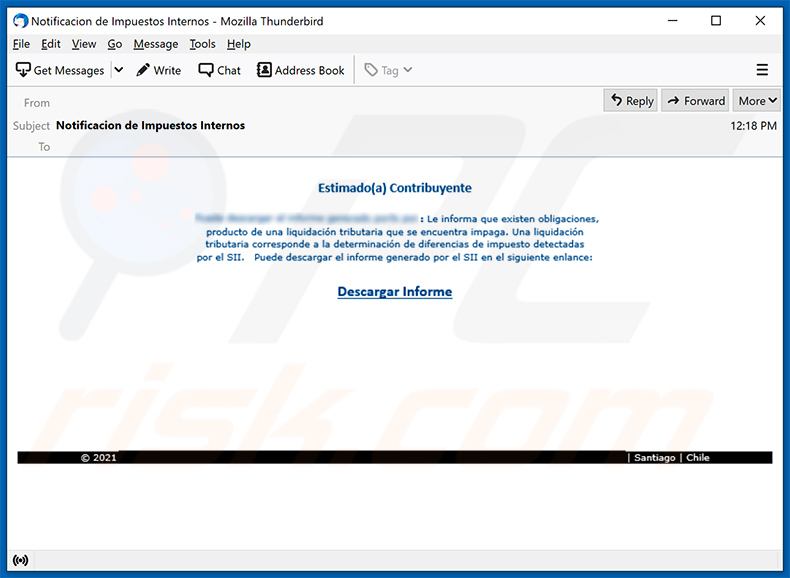

Ejemplo de email no deseado que propaga el troyano Bizarro:

Texto presentado:

Subject: Notificacion de Impuestos Internos

Estimado(a) Contribuyente

******* : Le informa que existen obligaciones,

producto de una liquidación tributaria que se encuentra impaga. Una liquidación

tributaria corresponde a la determinación de diferencias de impuesto detectadas

por el SII. Puede descargar el informe generado por el SII en el siguiente enlance:Descargar Informe

© 2021 | Santiago | Chile

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Bizarro?

- PASO 1. Eliminación manual del malware Bizarro.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión