Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el malware RustyBuer?

RustyBuer es el nombre de una nueva variante del cargador Buer (o "loader" en inglés). La principal diferencia entre las variantes nueva y original es que una está escrita en el lenguaje de programación multiparadigma Rust, y otra está escrita en el lenguaje de programación C. Tanto RustyBuer como Buer funcionan como cargadores: infectan computadoras con otro malware.

RustyBuer en detalle

Es probable que RustyBuer y la versión original estén escritos en diferentes idiomas porque al desarrollar la nueva variante en lenguaje Rust, los ciberdelincuentes le dan la capacidad de evadir detecciones anti-malware que se basan en características del malware escritas en lenguaje C.

RustyBuer tiene varias opciones sobre cómo descargar y ejecutar una carga útil (instalar software malicioso). Algunas de las muestras de RustyBuer se usaron (o todavía se usan) para distribuir Cobalt Strike Beacon como una carga útil de segunda etapa, lo que significa que los ciberdelincuentes pueden estar vendiendo acceso a máquinas infectadas en la web oscura, foros de piratas informáticos.

Se sabe que RustyBuer ya se utilizó para propagar más de una cepa de ransomware. El ransomware es un tipo de malware que encripta datos (bloquea archivos) y genera un mensaje de solicitud de rescate con instrucciones sobre cómo pagar por el desencriptado de datos.

Vale la pena mencionar que RustyBuer puede buscar máquinas virtuales instaladas para evitar ser examinado por analistas de malware. Es muy probable que los ciberdelincuentes detrás de RustyBuer continúen mejorando su malware, por lo que podría ser más difícil de detectar por parte de los proveedores de seguridad.

En resumen, se sabe que la nueva variante del cargador Buer ya se utilizó para distribuir Cobalt Strike Beacon y múltiples cepas de ransomware. Sine RustyBuer tiene numerosas opciones sobre cómo descargar y ejecutar una carga útil, este malware también podría usarse para distribuir otro software malicioso.

Más ejemplos de malware diseñado para distribuir otro software de este tipo son BazarLoader, HimeraLoader y AbSent-Loader. Es común que los cargadores sean capaces de evadir la detección, lo que les permite distribuir malware sin ser detectado y eliminado por las soluciones antivirus instaladas.

| Nombre | Loader RustyBuer |

| Tipo de Amenaza | Malware loader |

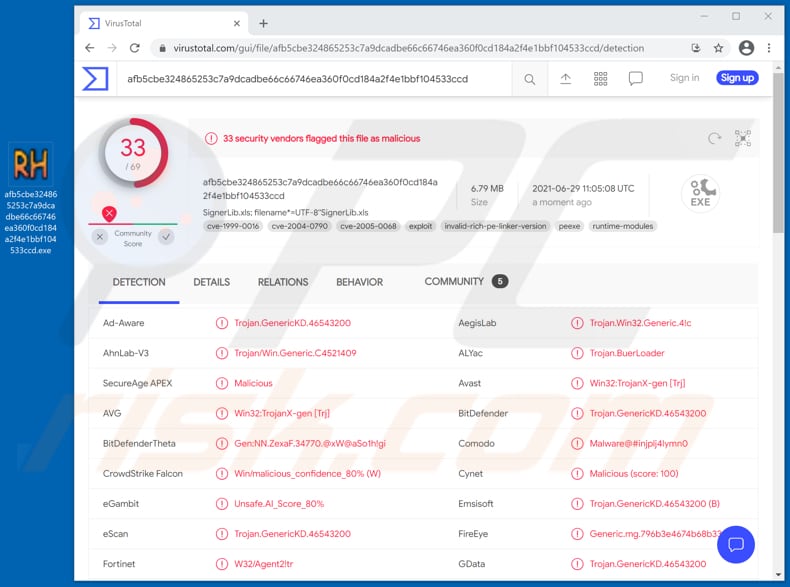

| Nombres de Detección | Avast (Win32:TrojanX-gen [Trj]), BitDefender (Trojan.GenericKD.46543200), Emsisoft (Trojan.GenericKD.46543200 (B)), Kaspersky (HEUR:Trojan.Win32.Agent2.gen), Microsoft (Trojan:Win32/Casdet!rfn), Lista Completa (VirusTotal) |

| Carga útil | Cobalt Strike Beacon, ransomware y posiblemente otros malware |

| Síntomas | Los cargadores ("loaders" en inglés) están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que ningún síntoma particular es claramente visible en una máquina infectada.. |

| Métodos de Distribución | Archivos adjuntos de email infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

RustyBuer en general

En resumen, se sabe que la nueva variante del cargador Buer ya se utilizó para distribuir Cobalt Strike Beacon y múltiples cepas de ransomware. Sine RustyBuer tiene numerosas opciones sobre cómo descargar y ejecutar una carga útil, este malware también podría usarse para distribuir otro software malicioso.

Más ejemplos de malware diseñado para distribuir otro software de este tipo son BazarLoader, HimeraLoader y AbSent-Loader. Es común que los cargadores sean capaces de evadir la detección, lo que les permite distribuir malware sin ser detectado y eliminado por las soluciones antivirus instaladas.

¿Cómo se infiltró RustyBuer en mi computadora?

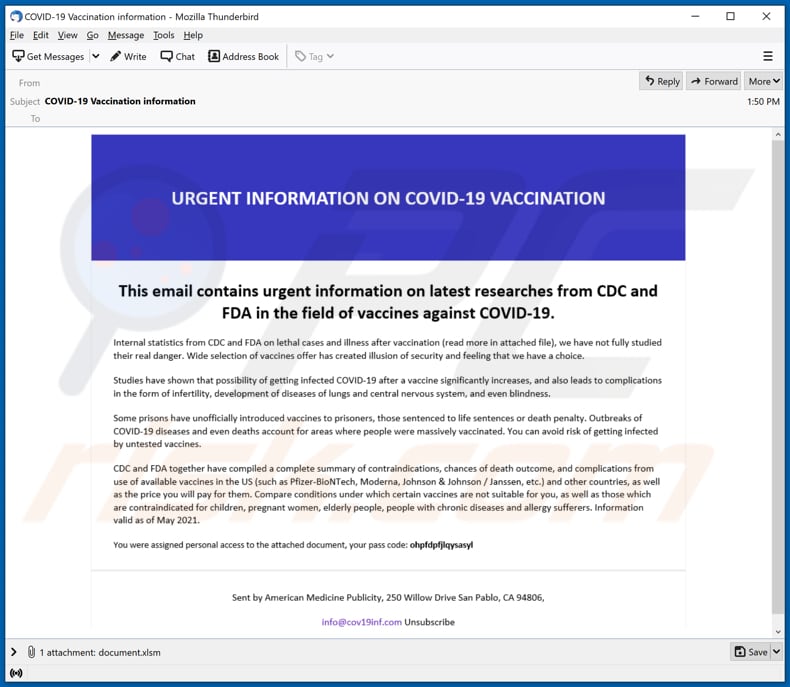

La investigación muestra que RustyBuer se distribuye a través de correos electrónicos disfrazados de correos electrónicos con respecto a la información de la vacuna COVID-19. No es la primera vez que los ciberdelincuentes se aprovechan de la enfermedad del coronavirus para extraer información personal, dinero o distribuir software malicioso.

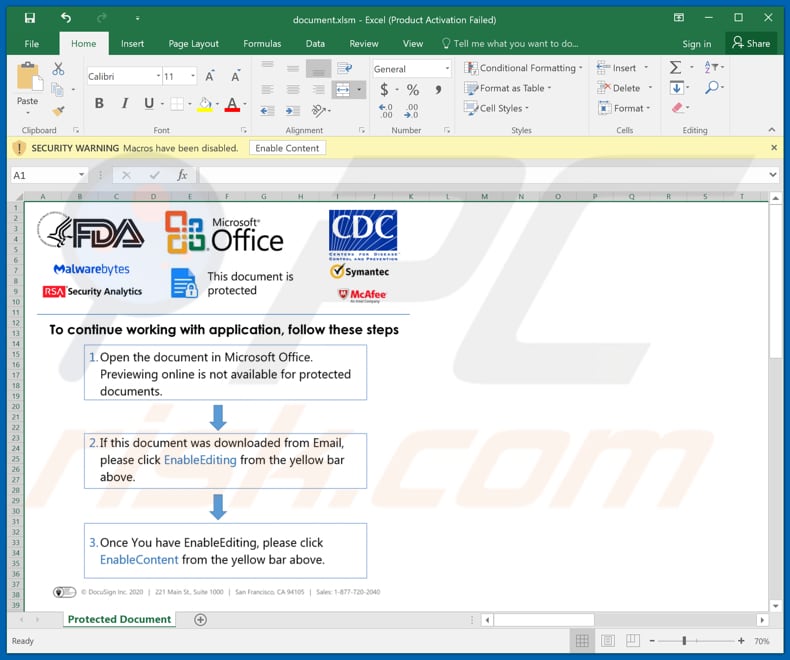

Como está escrito en este email en particular, los CDC y la FDA han compilado un resumen completo que contiene información sobre las contraindicaciones, complicaciones que pueden ser causadas por las vacunas disponibles en los Estados Unidos. El propósito principal de este email es engañar a los destinatarios para que abran el documento de Microsoft Excel adjunto y habiliten los comandos de macros en él (habilitando la edición/contenido).

Cuando los usuarios habilitan macros en documentos maliciosos de MS Office, permiten que esos documentos inicien la cadena de infección. Es importante mencionar que los documentos maliciosos abiertos con versiones anteriores de MS Office (lanzadas antes del año 2010) no tienen el modo "Vista protegida", infectan las computadoras automáticamente.

Vale la pena mencionar que los ciberdelincuentes pueden usar documentos PDF, archivos JavaScript, archivos ejecutables como EXE, archivos de almacenamiento como ZIP, RAR y otros archivos para enviar malware por email también. Por lo general, disfrazan sus correos electrónicos como correos electrónicos oficiales importantes de compañías y organizaciones legítimas (por ejemplo, CDF, FDA).

¿Cómo evitar la instalación de malware?

El software y los archivos deben descargarse de sitios web legítimos y mediante enlaces directos. Se recomienda evitar el uso de redes Peer-to-Peer, sitios web no oficiales, descargadores de terceros, sitios no oficiales, instaladores de terceros y otras fuentes de este tipo para descargar o instalar programas.

El sistema operativo e instalado en él deben actualizarse y activarse con funciones implementadas o herramientas proporcionadas por sus desarrolladores oficiales. Es común que las herramientas de activación ('craqueo') no oficiales y los actualizadores de terceros tengan malware oculto en su interior. Además, no es legal activar programas con licencia con varias herramientas de terceros.

Los archivos adjuntos y enlaces a sitios web en correos electrónicos irrelevantes recibidos de remitentes desconocidos y sospechosos no deben abrirse sin antes examinarlos cuidadosamente. Es común que los ciberdelincuentes utilicen estos correos electrónicos como herramientas para distribuir su malware. Vale la pena mencionar que a menudo disfrazan sus correos electrónicos como importantes, oficiales, etc.

Además, se recomienda tener instalado en el sistema operativo un software antivirus o antispyware de buena reputación y ejecutar análisis de virus con regularidad. Si cree que su computadora ya está infectada, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Email que contiene el archivo diseñado para instalar RustyBuer:

Texto en este email:

Subject: COVID-19 Vaccination information

URGENT INFORMATION ON COVID-19 VACCINATION

This email contains urgent information on latest researches from CDC and FDA in the field of vaccines against COVID-19.

Internal statistics from CDC and FDA on lethal cases and illness after vaccination (read more in attached file), we have not fully studied their real danger. Wide selection of vaccines offer has created illusion of security and feeling that we have a choice.

Studies have shown that possibility of getting infected COVID-10 after a vaccine significantly increases, and also leads to complications in the form of infertility, development of diseases of lungs and central nervous system, and even blindness.

Some prisons have unofficially introduced vaccines to prisoners, those sentenced to life sentences or death penalty. Outbreaks of COVID-19 diseases and even deaths account for areas where people were massively vaccinated. You can avoid risk of getting infected by untested vaccines.

CDC and FDA together have compiled a complete summary of contraindications, chances of death outcome, and complications from use of available vaccines in the US (such as Pfizer-BioNTech, Moderna, Johnson & Johnson / Janssen, etc.) and other countries, as well as the price you will pay for them. Compare conditions under which certain vaccines are not suitable for you, as well as those which are contraindicated for children, pregnant women, elderly people, people with chronic diseases and allergy sufferers. Information valid as of May 2021.

You were assigned personal access to the attached document, your pass code: ohpfdpfjlqysasyl

Sent by American Medicine Publicity, 250 Willow Drive San Pablo, CA 94806,

info@cov19inf.com Unsubscribe

Adjunto malicioso que distribuye RustyBuer:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es RustyBuer?

- PASO 1. Eliminación manual del malware RustyBuer.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión