Evite infectar su dispositivo con malware mediante los emails falsos de "Kaseya"

TroyanoConocido también como: Malware "Cobalt Strike"

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el virus por email "Kaseya"?

El virus por email "Kaseya" es el nombre de una campaña de spam que propaga malware. El término "campaña de spam" se utiliza para describir una operación a gran escala durante la cual se envían miles de correos electrónicos engañosos.

Los emails distribuidas a través de esta campaña instan a los destinatarios a instalar una actualización de "Microsoft" para corregir una vulnerabilidad presente en las redes de los clientes de "Kaseya". "Kaseya" son desarrolladores legítimos de software diseñado para administrar redes, sistemas e infraestructura de tecnología de la información.

Debe enfatizarse que estos emails fraudulentos no están asociados de ninguna manera con "Kaseya" Limited ni con Microsoft Corporation. Esta campaña de spam tiene como objetivo explotar el incidente de ransomware de julio de 2021 que afectó a "Kaseya" y sus clientes.

Estos emails falsos propagan el programa malicioso "Cobalt Strike", que posee capacidades de robo de datos y puede causar infecciones en cadena.

Email de estafa "Kaseya" en detalle

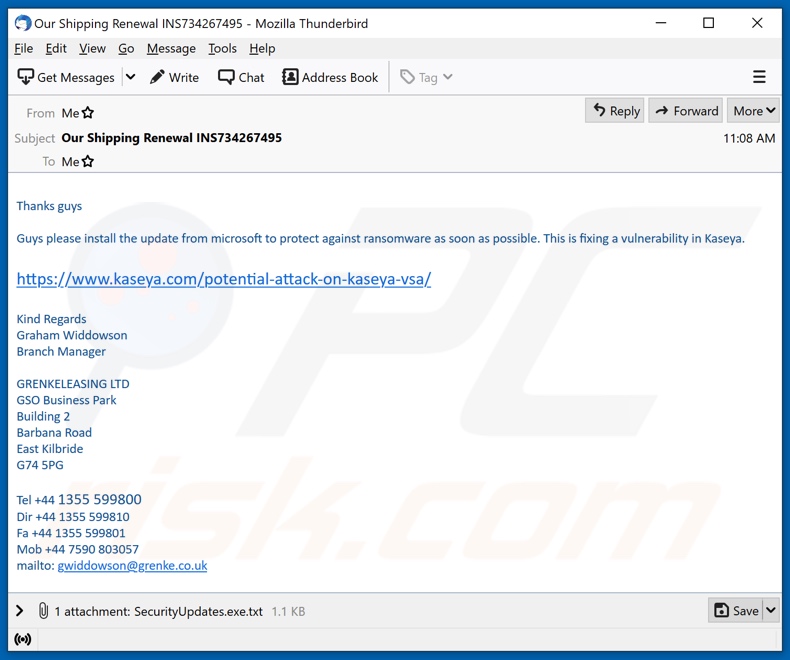

Los emails falsos de "Kaseya" (asunto/título "Our Shipping Renewal INS734267495"; puede variar) solicitan a los destinatarios que instalen una actualización de "Microsoft". Esta "actualización" supuestamente protegerá a los usuarios de infecciones de ransomware.

La "actualización" es necesaria ya que solucionará la vulnerabilidad en "Kaseya". Sin embargo, una vez ejecutado, el archivo malicioso ("SecurityUpdates.exe"; puede variar) desencadena la descarga/instalación del malware "Cobalt Strike".

Funcionalidades del malware "Cobalt Strike"

Como se mencionó en la introducción, las funciones principales de "Cobalt Strike" son el robo de datos y la descarga/instalación de malware adicional. Para ampliar, las características de la categoría anterior incluyen el registro de teclas (es decir, el registro de pulsaciones de teclas) y la extracción de archivos del dispositivo infectado.

Por lo general, los delincuentes cibernéticos buscan obtener los detalles de identificación personal de las víctimas, la actividad de navegación, varias credenciales de inicio de sesión de la cuenta/plataforma (es decir, ID, direcciones de email, nombres de usuario y contraseñas), datos relacionados con el negocio, información financiera (como por ejemplo, Cuenta bancaria detalles, números de tarjetas de crédito, etc.) y otro contenido sensible.

"Cobalt Strike" también puede infectar sistemas con ransomware, troyanos, mineros de criptomonedas y otros software maliciosos. Por lo tanto, las amenazas que plantea este malware son amplias.

En resumen, al confiar en los emails fraudulentos de "Kaseya", los usuarios pueden experimentar múltiples infecciones del sistema, problemas de privacidad graves, pérdidas financieras significativas y robo de identidad.

Si se sospecha o se sabe que "Cobalt Strike" (u otro malware) ya ha infectado el sistema, es fundamental eliminarlo de inmediato con un software antivirus.

| Nombre | Malware "Cobalt Strike" |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

| Engaño | Los emails spams instan a los destinatarios a corregir una vulnerabilidad instalando una actualización. |

| Anexo(s) | SecurityUpdates.exe (el nombre del archivo puede variar) |

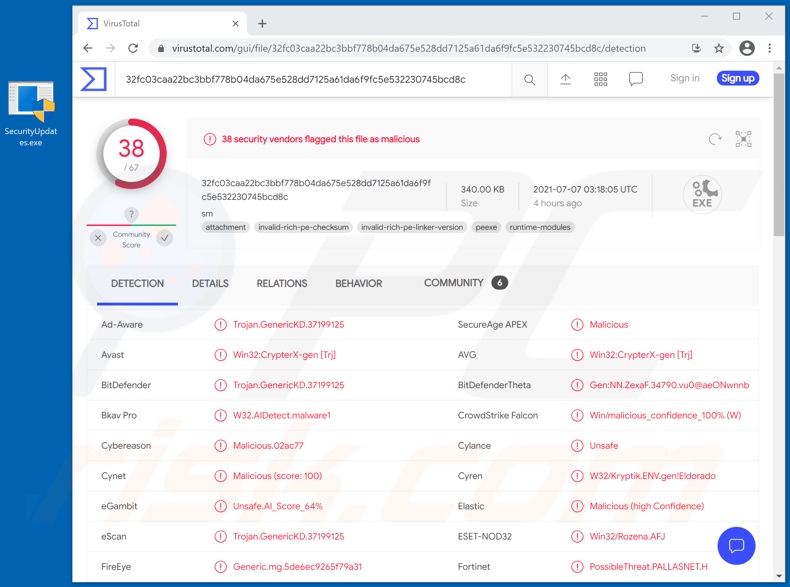

| Nombres de Detección | Avast (Win32:CrypterX-gen [Trj]), BitDefender (Trojan.GenericKD.37199125), ESET-NOD32 (Win32/Rozena.AFJ), Kaspersky (HackTool.Win32.Cobalt.aif), Microsoft (Trojan:Win32/Vigorf.A), Lista Completa de Detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Carga útil | Cobalt Strike |

| Métodos de Distribución | Archivos adjuntos de email infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Campañas de spam en general

"ATLAS AL SHARQ TRADING Email Virus", "COSCO Shipping Email Virus", "Santander Email Virus" y "Contech Email Virus" son algunos ejemplos de campañas de spam que distribuyen malware.

Los emails enviados a través de estas operaciones masivas generalmente se presentan como "urgentes", "prioritarios", "importantes" y/o disfrazados como mensajes de empresas, organizaciones, instituciones, autoridades, proveedores de servicios y otras entidades genuinas. Además de la proliferación de software malicioso, el correo spa, también se utiliza para facilitar phishing y diferentes tipos de estafas.

Debido a lo extendido que está el correo engañoso, se recomienda encarecidamente tener cuidado con los emails entrantes.

¿Cómo infectó mi computadora el virus por email "Kaseya"?

Las campañas de spam propagan malware a través de archivos infecciosos distribuidos a través de ellas. Los emails fraudulentos pueden contener enlaces de descarga de dichos archivos o pueden adjuntarse a las emails.

Los archivos virulentos pueden estar en varios formatos, por ejemplo, documentos PDF y Microsoft Office, archivos (RAR, ZIP, etc.), ejecutables (.exe, .run, etc.), JavaScript, etc. Cuando los archivos se ejecutan, se ejecutan o se abren de otro modo, se inicia la cadena de infección.

Por ejemplo, los documentos de Microsoft Office infectan los sistemas al ejecutar comandos de macro maliciosos. Este proceso comienza en el momento en que se abre un documento en las versiones de Microsoft Office publicadas antes de 2010.

Las versiones posteriores tienen el modo "Vista protegida" que evita la ejecución automática de macros. En cambio, los usuarios pueden habilitar manualmente la edición/contenido (es decir, comandos de macro).

¿Cómo evitar la instalación de malware?

Para evitar infectar el sistema a través del correo no deseado, se recomienda no abrir emails sospechosos e irrelevantes, especialmente cualquier archivo adjunto o enlace que se encuentre en ellos. Se recomienda utilizar versiones de Microsoft Office publicadas después de 2010.

El malware también se propaga a través de fuentes de descarga no confiables (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio entre pares y otros descargadores de terceros), herramientas de activación ilegal ("craqueo") y actualizaciones falsas.

Es crucial descargar solo de canales oficiales y verificados. Además, todos los programas deben activarse y actualizarse con herramientas/funciones proporcionadas por desarrolladores legítimos.

Es primordial tener instalado y actualizado un paquete antivirus/antispyware de buena reputación. Además, este software debe utilizarse para ejecutar análisis regulares del sistema y eliminar las amenazas detectadas. Si ya ha abierto el archivo adjunto del virus de email "Kaseya", le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en la email de email de estafa "Kaseya":

Subject: Our Shipping Renewal INS734267495

Thanks guys

Guys please install the update from microsoft to protect against ransomware as soon as possible. This is fixing a vulnerability in Kaseya.

hxxps://www.kaseya.com/potential-attack-on-kaseya-vsa/

Kind Regards

Graham Widdowson

Branch Manager

GRENKELEASING LTD

GSO Business Park

Building 2

Barbana Road

East Kilbride

G74 5PG

Tel +44 1355 599800

Dir +44 1355 599810

Fa +44 1355 599801

Mob +44 7590 803057

mailto: gwiddowson@grenke.co.uk

Captura de pantalla de las detecciones de VirusTotal del adjunto malicioso distribuido a través de la campaña de spam "Kaseya" (nombre de archivo "SecurityUpdates.exe"):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es el virus por email "Kaseya"?

- PASO 1. Eliminación manual del malware "Cobalt Strike".

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión