Ignore el email estafa "Chase Account has been locked"

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

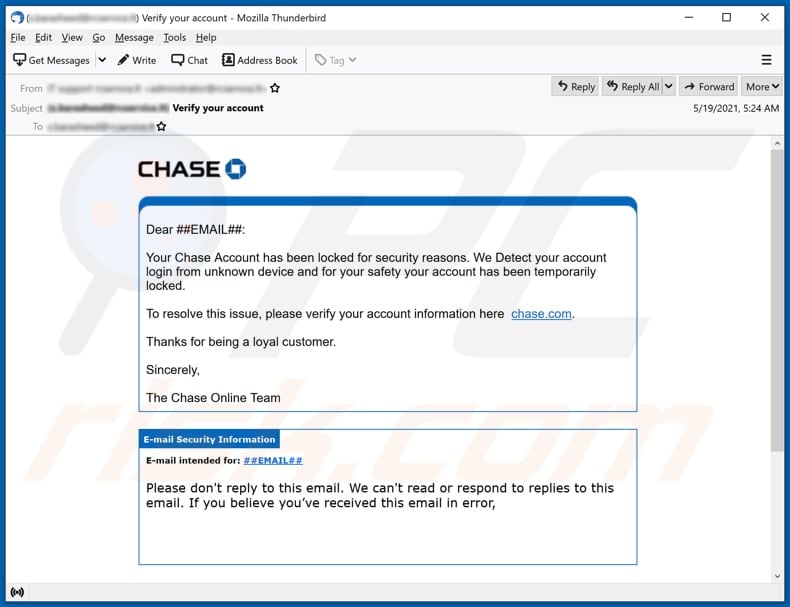

¿Qué es la estafa por email "Chase account has been locked"?

Es común que los estafadores usen el email para engañar a los destinatarios para que les proporcionen información personal (por ejemplo, credenciales de inicio de sesión, números de seguro social, detalles de tarjetas de crédito). Su objetivo es extraer información que pueda utilizarse para acceder al banco, email, redes sociales u otras cuentas, realizar compras no autorizadas, etc.

Para dar legitimidad a sus emails, los estafadores se hacen pasar por empresas, organizaciones u otras entidades legítimas. Este email en particular está disfrazado de una email de Chase, un banco nacional estadounidense.

Descripción general de la estafa por email "Chase account has been locked"

En la mayoría de los casos, los estafadores afirman que han notado alguna actividad sospechosa o intentos de inicio de sesión, que hay un problema con la cuenta, la información de pago, algún problema de facturación, etc. Su objetivo principal es engañar a los destinatarios para que hagan clic en el enlace proporcionado e ingresen información personal en el sitio web abierto (o enviarles esa información por email).

Por lo general, los sitios web en los que los estafadores tienen un aspecto similar o casi idéntico a los oficiales: usan los mismos logotipos, encabezados, etc. Como se mencionó en la introducción, los estafadores intentan obtener información que podría usarse para acceder a cuentas bancarias, redes sociales y otras cuentas (por ejemplo, direcciones de email, nombres de usuario, contraseñas).

A menudo también se dirigen a los detalles de la tarjeta de crédito (por ejemplo, el nombre del titular de la tarjeta, el número de cuenta, el código CVV, la fecha de vencimiento). Cuando los estafadores tienen éxito, intentan robar esas cuentas (u otra información personal) para poder usarlas para enviar sus estafas o spam a otras personas, entregar malware, realizar compras fraudulentas, transacciones, robar identidades, etc.

Es común que vendan datos extraídos en una darkweb (se los venden a otros ciberdelincuentes). De una forma u otra, se recomienda encarecidamente asegurarse de que un email recibido se reciba de una empresa legítima y no hacer clic en enlaces o abrir archivos adjuntos en emails sospechosos.

| Nombre | Chase Account Has Been Locked Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | La cuenta de Chase Bank ha sido bloqueada debido a un intento de inicio de sesión sospechoso. |

| Disfraz | Email de Chase Bank (un banco estadounidense legítimo). |

| Síntomas | Compras online no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de emails fraudulentos

Hay muchas estafas de email diferentes similares a esta. Algunos ejemplos son "Rabobank Email Scam", "EuroLine Windows Exchange Email Scam" y "Standard Bank Financial Consultancy (SBFC) Email Scam". En la mayoría de los casos, los estafadores detrás de ellos buscan obtener acceso a cuentas personales o extraer información que podría usarse para otros fines maliciosos.

Las principales diferencias entre estos emails son los nombres de las empresas que se utilizan para darles legitimidad y sus temas. Es importante mencionar que el email se puede utilizar como un canal para distribuir malware.

¿Cómo infectan las computadoras las campañas de spam?

Los destinatarios instalan software malicioso a través de emails cuando descargan y abren archivos adjuntos maliciosos o ejecutan archivos descargados a través de enlaces. Algunos ejemplos de archivos que los ciberdelincuentes utilizan para enviar malware a través de sus emails son RAR, ZIP y otros archivos PDF, documentos de Microsoft Office, archivos ejecutables (como .exe) y archivos JavaScript.

Por lo general, afirman que esos archivos son facturas, órdenes de compra u otros documentos importantes. Cabe señalar que los documentos de MS Office infectan las computadoras solo si los destinatarios habilitan la edición/contenido (comandos de macros) en ellos.

Sin embargo, los documentos abiertos con Microsoft Office que se publicaron antes de 2010 no tienen el modo "Vista protegida" e instalan malware automáticamente.

¿Cómo evitar la instalación de malware?

Es muy recomendable no abrir archivos o enlaces en los emails recibidos si no son relevantes y se envían desde direcciones desconocidas y sospechosas. Es muy común que los emails de este tipo formen parte de alguna campaña de spam que los ciberdelincuentes utilizan para enviar malware (para engañar a los destinatarios para que abran archivos maliciosos diseñados para instalar malware).

Los archivos, programas descargados a través de descargadores de terceros, páginas web no oficiales, redes Peer-to-Peer, sitios de alojamiento de archivos gratuitos, etc., pueden diseñarse para instalar software malicioso no deseado. Deben descargarse de las páginas oficiales y mediante enlaces directos.

Es importante recordar que los instaladores no oficiales de terceros también pueden ser maliciosos. Además, es importante actualizar y activar el sistema operativo y cualquier software instalado utilizando funciones o herramientas implementadas que los desarrolladores oficiales han creado/diseñado.

Los usuarios que usan herramientas de 'craqueo' para activar o actualizadores de terceros para actualizar el software tienden a infectar sus computadoras: es común que esas herramientas estén empaquetadas con malware. Otra razón para no utilizar herramientas de "craqueo" es que no es legal omitir la activación de software con dichas herramientas.

Además, es recomendable ejecutar análisis de virus con regularidad y hacerlo con un software antivirus o anti-spyware actualizado y de buena reputación. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Aspecto del email "Chase account has been locked" (GIF):

Texto presentado en la estafa por email "Chase account has been locked":

Subject: (********) Verify your account

Dear ##EMAIL##:Your Chase Account has been locked for security reasons. We Detect your account login from unknown device and for your safety your account has been temporarily locked.

To resolve this issue, please verify your account information here chase.com.

Thanks for being a loyal customer.

Sincerely,

The Chase Online Team

E-mail Security Information

E-mail intended for: ##EMAIL##

Please don't reply to this email. We can't read or respond to replies to this email. If you believe you’ve received this email in error,

ABOUT THIS MESSAGE:

This service email gives you updates and information about your Chase relationship.This email was sent from an unmonitored mailbox,

Your privacy is important to us. See our online Security Center to learn how to protect your information.

Chase Privacy Operations, PO Box 659752, San Antonio, Texas 78265-9752.

JPMorgan Chase Bank, N.A. Member FDIC

© 2021 JPMorgan Chase & Co.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es el email estafa "Chase account has been locked"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

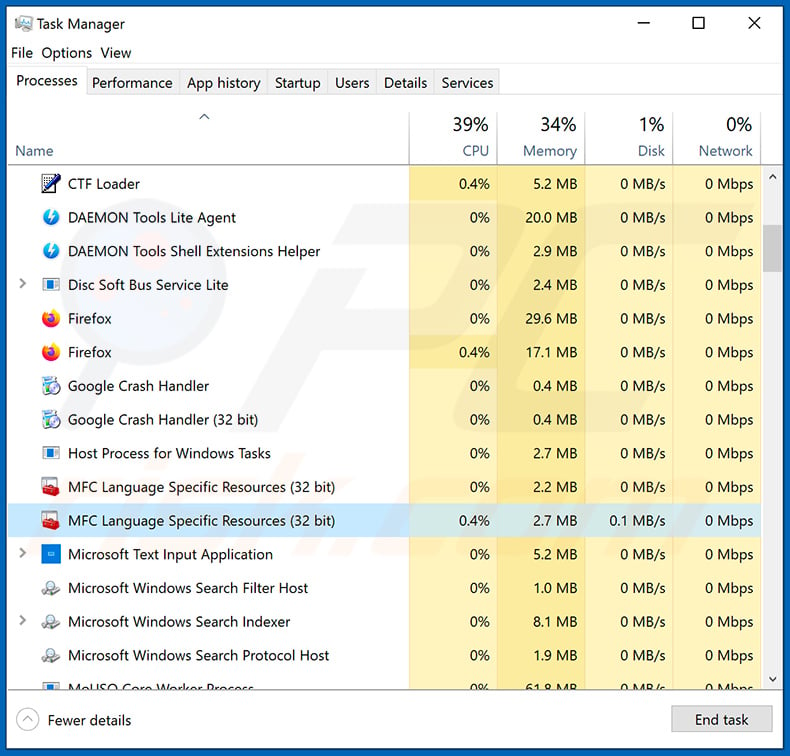

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

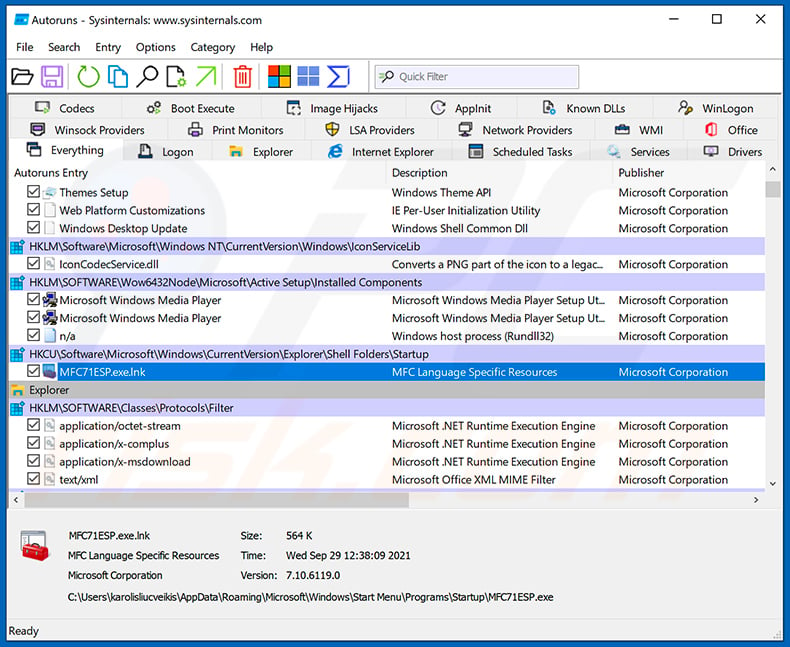

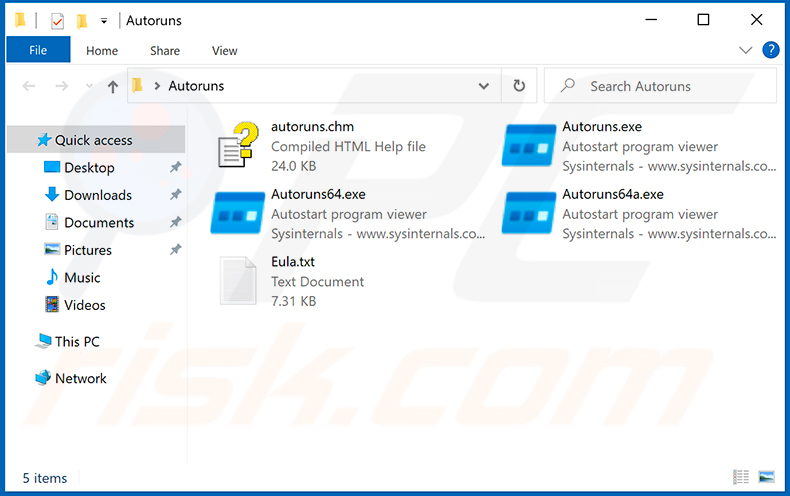

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

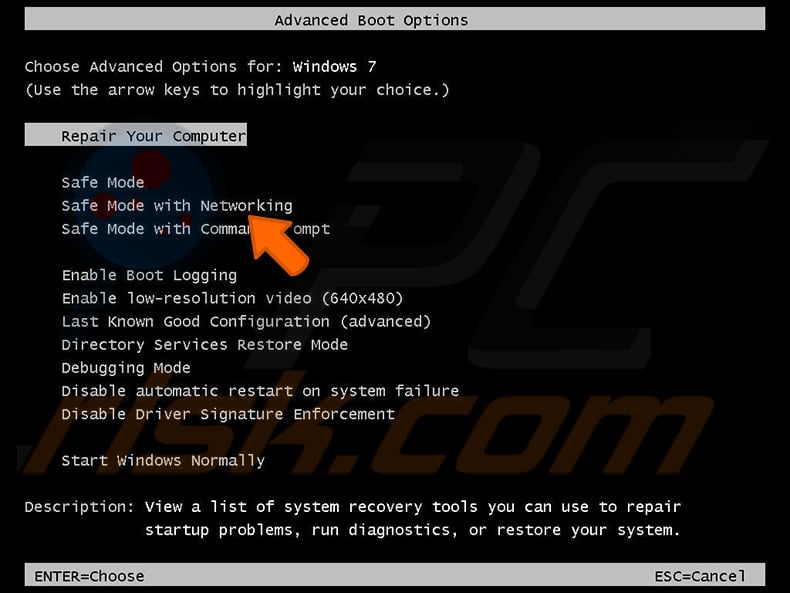

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

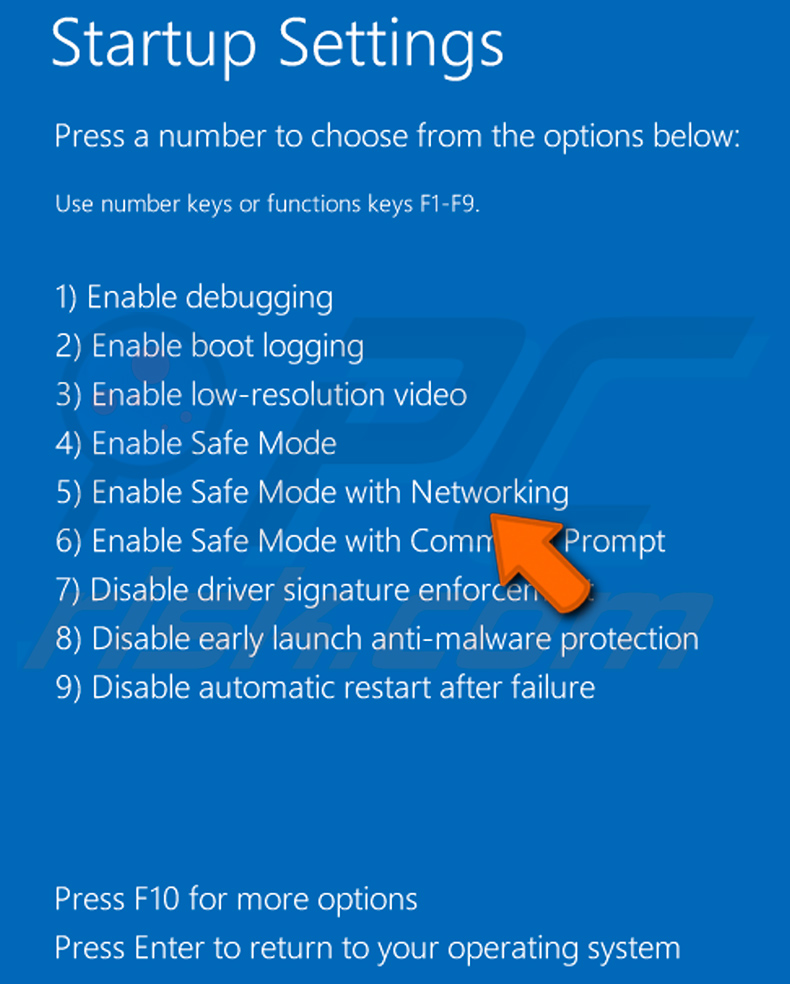

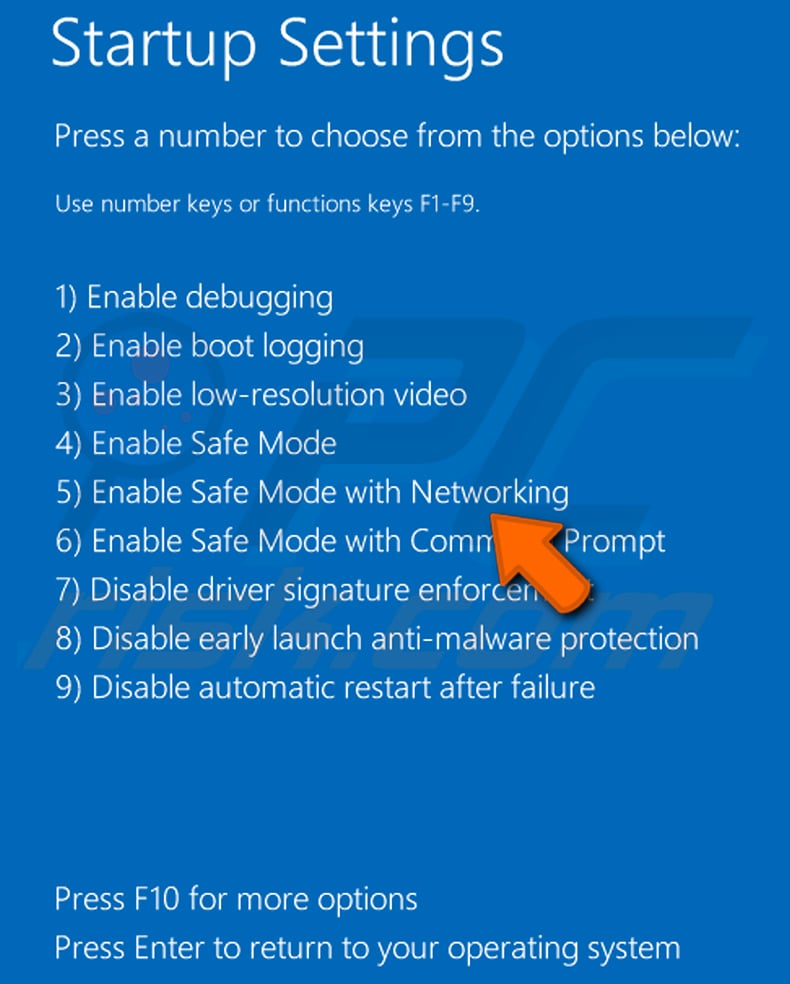

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

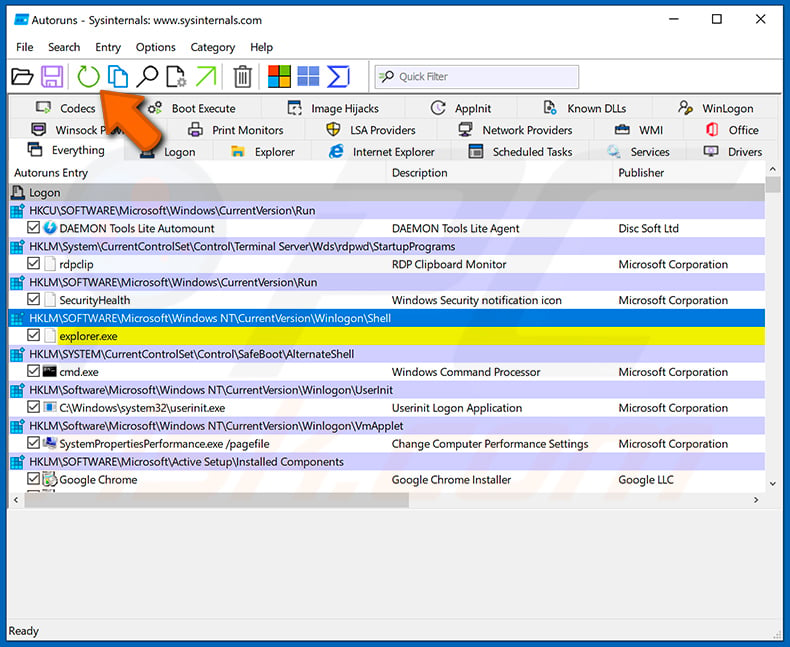

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

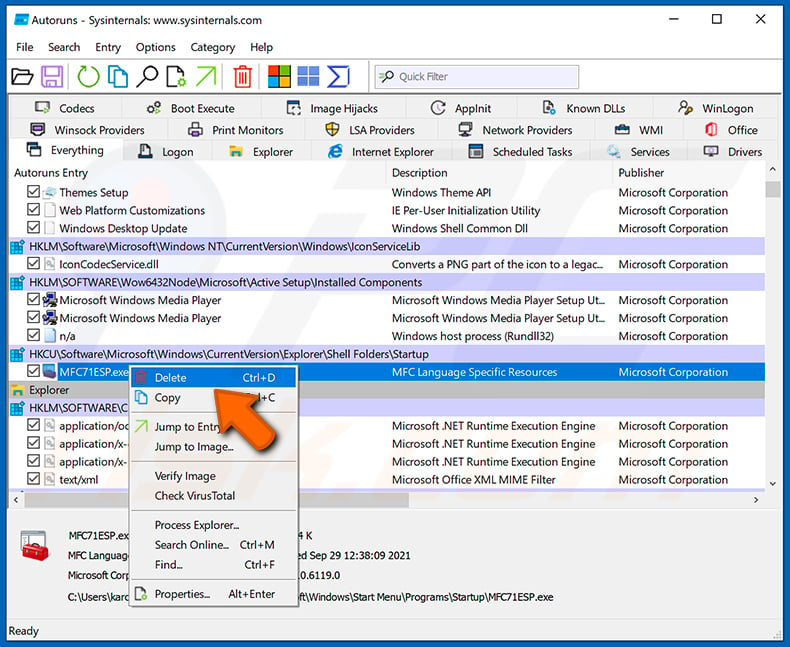

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

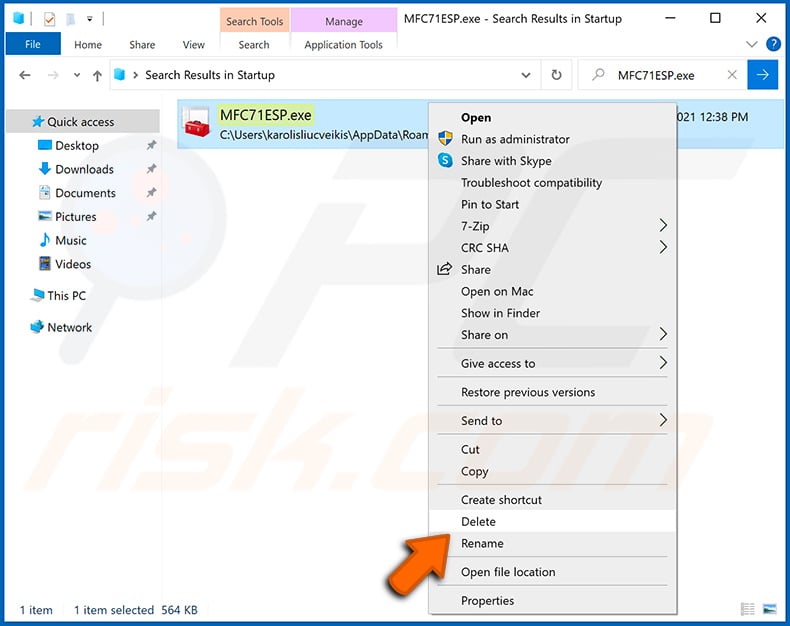

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus. Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Preguntas Frecuentes (FAQ)

¿Por qué recibí este email?

Miles de usuarios reciben los mismos emails no deseados, no son personales. Las campañas de spam son operaciones a gran escala para que los ciberdelincuentes puedan maximizar sus posibilidades de engañar a los destinatarios.

He proporcionado mi información personal cuando me engañó un email no deseado, ¿qué debo hacer?

Si ha proporcionado credenciales de inicio de sesión, cambie inmediatamente las contraseñas de todas las cuentas posiblemente expuestas y comuníquese con su soporte oficial. Si la información revelada era de una naturaleza personal diferente (por ejemplo, detalles de la tarjeta de identificación, números de tarjetas de crédito, etc.), comuníquese con las autoridades correspondientes sin demora.

Leí un email no deseado pero no abrí el archivo adjunto, ¿está mi computadora infectada?

No, abrir/leer un email no deseado no es peligroso. Los procesos de infección se desencadenan cuando se abren o se hace clic en los archivos adjuntos o enlaces presentes en dichos emails.

He descargado y abierto un archivo adjunto a un email no deseado, ¿está infectada mi computadora?

Si el archivo abierto era un ejecutable, entonces probablemente sí, su dispositivo estaba infectado. Sin embargo, si fuera un documento (por ejemplo, .doc, .pdf, etc.), podría haber evitado una infección. Los formatos de documentos pueden requerir acciones adicionales (por ejemplo, permitir comandos de macro, etc.) para comenzar a descargar/instalar malware.

¿Combo Cleaner eliminará las infecciones de malware presentes en los archivos adjuntos de los emails?

Sí, Combo Cleaner puede detectar y eliminar casi todas las infecciones de malware conocidas. Tenga en cuenta que los programas maliciosos de alta gama tienden a esconderse en lo más profundo de los sistemas. Por lo tanto, realizar un análisis completo del sistema es primordial.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión