Cómo eliminar el loader de malware FakeBat del sistema operativo

TroyanoConocido también como: Malware "EugenLoader"

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es FakeBat?

FakeBat (también conocido como EugenLoader) es un loader y dropper de software malicioso que ha emergido como un actor importante en el mundo de las ciberamenazas. FakeBat ha estado asociado a campañas de publicidad maliciosa al menos desde noviembre de 2022.

Aunque se desconoce la carga útil específica entregada por FakeBat en estas campañas, se ha observado que este loader distribuye conocidos ladrones de información como Redline, Ursnif y Rhadamathys.

Más información sobre FakeBat

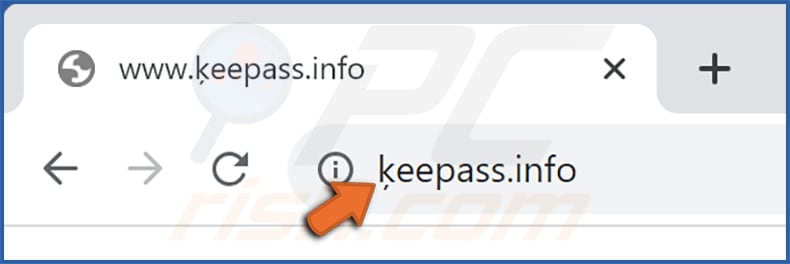

Se descubrió una campaña de anuncios de Google promocionando un sitio falso de descarga de KeePass que utilizaba Punycode para parecerse al sitio web real de KeePass. Esto se utilizó para propagar FakeBat. Google ha estado luchando contra los anuncios maliciosos que aparecen en la parte superior de los resultados de búsqueda. Lo más complicado es que los anuncios de Google pueden mostrar el dominio real de Keepass, lo que dificulta la detección de la amenaza.

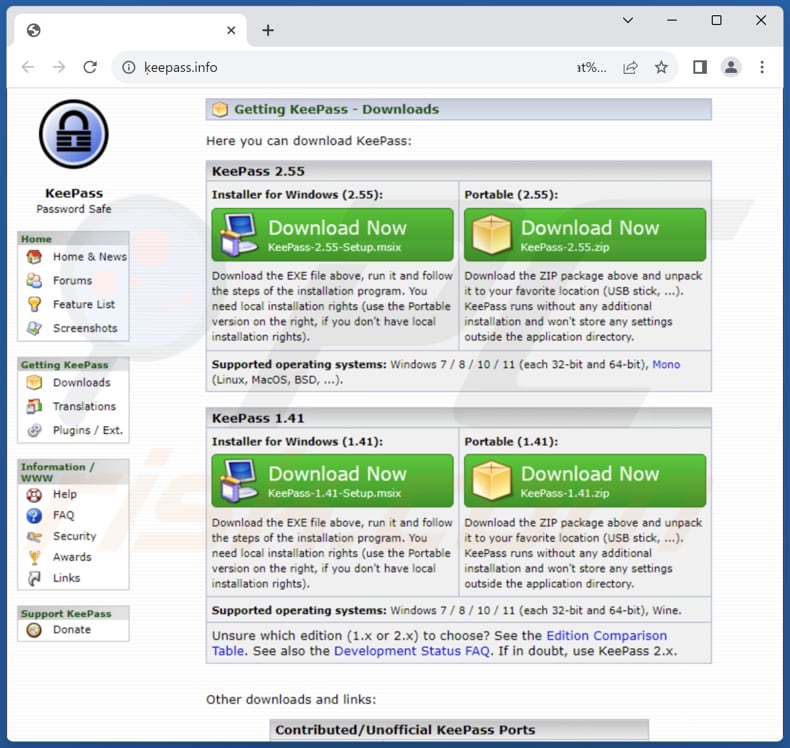

Al hacer clic en el enlace malicioso, los usuarios acceden a un sitio falso de KeePass que utiliza Punycode en la URL. Este truco se ha utilizado para hacer que el sitio se parezca al real. Si los usuarios hacen clic en los enlaces de descarga del sitio falso, se introduce software dañino en sus ordenadores.

Este tipo de truco no es nuevo, pero utilizarlo con anuncios de Google es una nueva y peligrosa tendencia. Los delincuentes utilizan Punycode para registrar direcciones web que se parecen a las reales con pequeños cambios. Esto se conoce como "ataque homógrafo".

Por ejemplo, utilizan Punycode para que xn-eepass-vbb[.]info se parezca a ķeepass[.]info, pero con una sutil variación bajo el carácter "k". La mayoría de la gente no nota esta pequeña diferencia. Es importante señalar que los ciberdelincuentes que utilizan un sitio falso de descarga de KeePass también utilizan páginas falsas de WinSCP y PyCharm Professional.

Como ya se ha mencionado, el objetivo de esta campaña es distribuir FakeBat, que introduce su carga maliciosa. Se sabe que FakeBat se utilizó para infectar ordenadores con Redline, Ursniff, Rhadamathys y posiblemente otros ladrones de información.

Los ladrones de información están diseñados específicamente para robar datos. Esto puede incluir una amplia gama de información, como credenciales de inicio de sesión, detalles financieros, documentos personales, historial de navegación y mucho más. Pueden enviar la información robada a servidores remotos controlados por ciberdelincuentes, que pueden explotar los datos para diversos fines delictivos, como el robo de identidad y el fraude financiero.

| Nombre | Malware "EugenLoader" |

| Tipo de amenaza | Dropper, loader de malware |

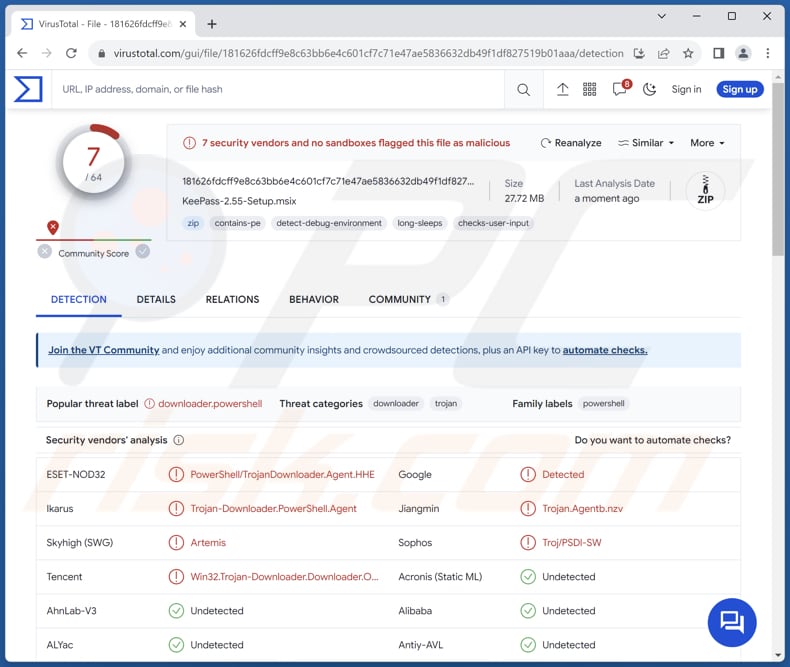

| Nombres de detección (instalador malicioso) | ESET-NOD32 (PowerShell/TrojanDownloader.Agent.HHE), Google (Detected), Ikarus (Trojan-Downloader.PowerShell.Agent), Jiangmin (Trojan.Agentb.nzv), Sophos (Troj/PSDl-SW), Lista completa (VirusTotal) |

| Sitios web falsos | xn--eepass-vbb[.]info (aparece como ķeepass[.]info en la barra de URL), slack.trialap[.]com (sitio web falso de descarga de Slack) |

| Nombres de detección (xn--eepass-vbb[.]info) | Avira (Malware), Google (Detectado), Combo Cleaner (Malware), Emsisoft (Malware), ESET (Malware), Lista completa (VirusTotal) |

| Carga útil | Redline, Ursnif, Rhadamathys u otro malware |

| Síntomas | Los loaders/droppers están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se aprecian síntomas particulares en una máquina infectada. |

| Métodos de distribución | Anuncios maliciosos, sitios web falsos, adjuntos de correo electrónico infectados, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Conclusión

En conclusión, FakeBat representa una preocupante adición al arsenal de amenazas de malware en el panorama digital. Como loader y dropper asociado a campañas de malvertising, su capacidad para infiltrarse en los sistemas a través de prácticas engañosas, como la manipulación de Punycode, plantea graves problemas de seguridad.

¿Cómo se infiltró FakeBat en mi ordenador?

Los usuarios pueden infectar accidentalmente sus ordenadores con FakeBat a través de un truco astuto. Una campaña de anuncios de Google promociona un sitio falso de descarga de KeePass que se hace pasar por el sitio web real de KeePass utilizando Punycode. Este sitio falso está destinado a distribuir malware. Incluso a los usuarios expertos en tecnología les puede resultar difícil detectarlo porque parece un sitio legítimo.

Cuando los usuarios hacen clic en el enlace malicioso, son llevados al sitio falso de KeePass utilizando una URL Punycode. Los que hacen clic en los enlaces de descarga obtienen un instalador firmado digitalmente llamado KeePass-2.55-Setup.msix. Este instalador tiene un truco oculto: incluye el cargador de malware FakeBat. Una vez instalado, FakeBat puede empezar a realizar sus actividades dañinas en el ordenador.

¿Cómo evitar la instalación del malware?

Absténgase de hacer clic en enlaces no solicitados o sospechosos, especialmente en correos electrónicos o en sitios web desconocidos. Lo mismo se aplica a la apertura de archivos adjuntos en correos electrónicos sospechosos. Tenga cuidado al descargar archivos o software de fuentes no verificadas y asegúrese siempre de que utiliza sitios web oficiales o tiendas de aplicaciones de confianza.

No confíe en los anuncios (por ejemplo, pop-ups o banners) de sitios dudosos. Actualice periódicamente su sistema operativo y software para parchear vulnerabilidades conocidas, ya que los ciberdelincuentes suelen aprovecharse de ellas. Utilice programas antivirus y antimalware de confianza para disponer de una capa adicional de protección.

Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

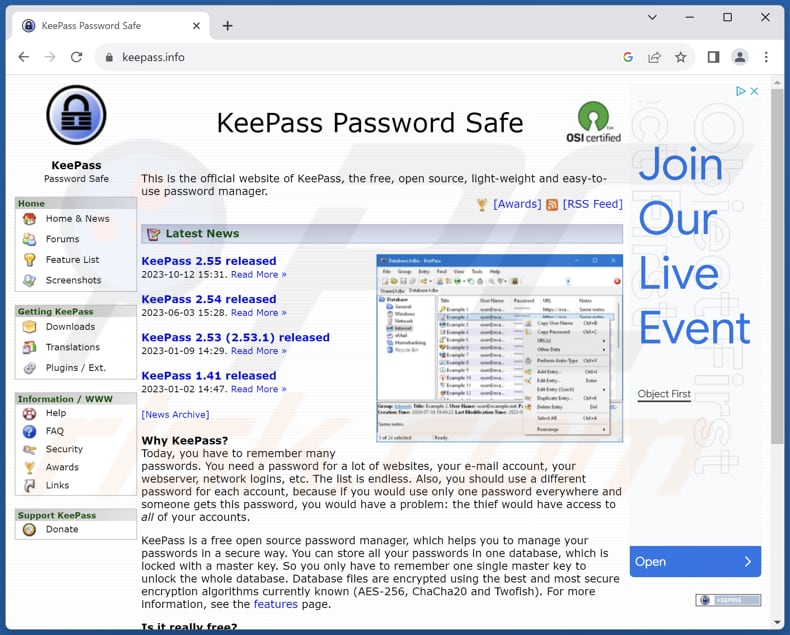

Sitio web oficial (real) de KeePass:

Sitio web falso de KeePass:

Dominio del sitio web falso (con una pequeña variación bajo el carácter "k"):

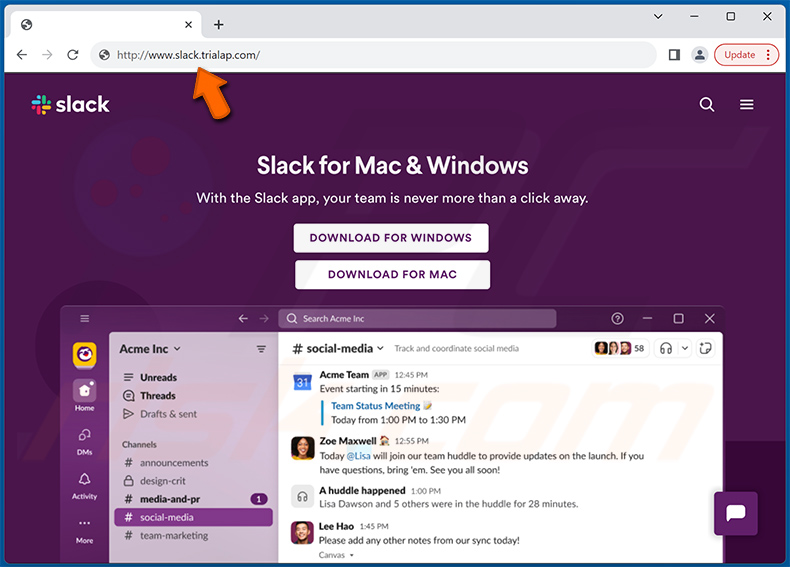

Captura de pantalla de un falso sitio web de descargas de Slack slack.trialap[.]com) utilizado para propagar el malware FakeBat junto con Atomic Stealer:

Actualización 11 de enero de 2024 - En enero, ha salido a la luz una nueva campaña de publicidad maliciosa que distribuye FakeBat. En este caso, también había una carga útil diseñada para usuarios de Mac, concretamente la versión actualizada de Atomic Stealer. Los agresores atraen a las víctimas potenciales a través de un anuncio de búsqueda en Google que imita a Slack, una herramienta de comunicación muy utilizada.

Los ciberdelincuentes redirigen a los usuarios a un sitio web engañoso donde se puede descargar la aplicación tanto para sistemas operativos Windows como Mac. Dentro del mismo dominio, existe un directorio abierto que revela la posición de la carga útil para Windows, manifestada como un instalador MSI (FakeBat), junto a su homólogo para Mac, Atomic Stealer (AMOS).

El nefasto archivo DMG incluye instrucciones para que el usuario abra el archivo y presenta una ventana de diálogo en la que se le pide que introduzca la contraseña del sistema. Esta acción otorga a Atomic Stealer la capacidad de recopilar contraseñas y otros archivos confidenciales.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es FakeBat?

- PASO 1. Eliminación manual del malware FakeBat.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

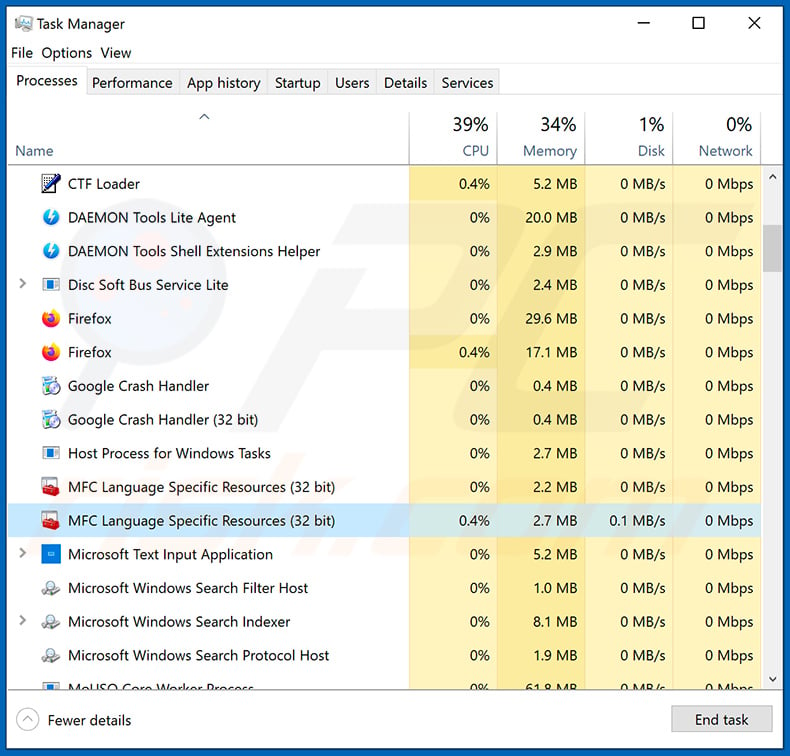

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

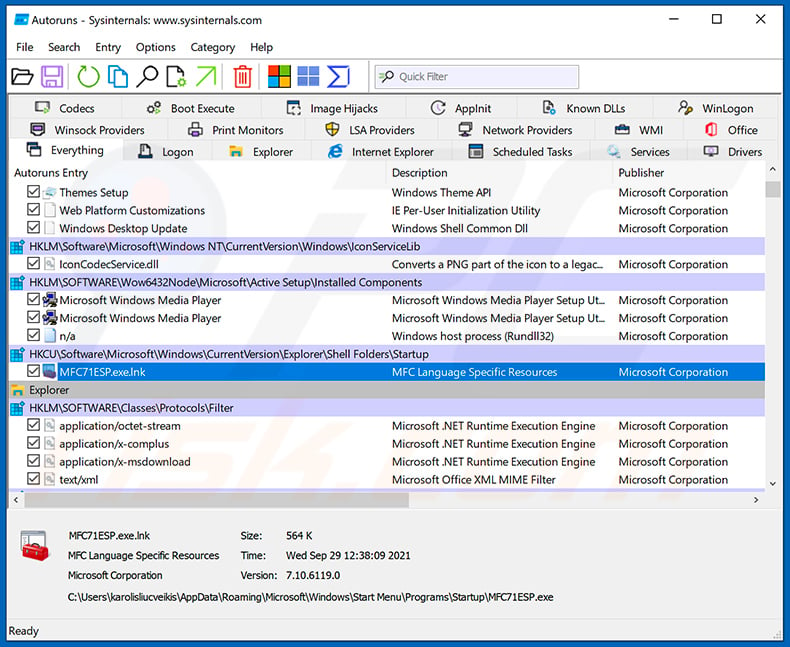

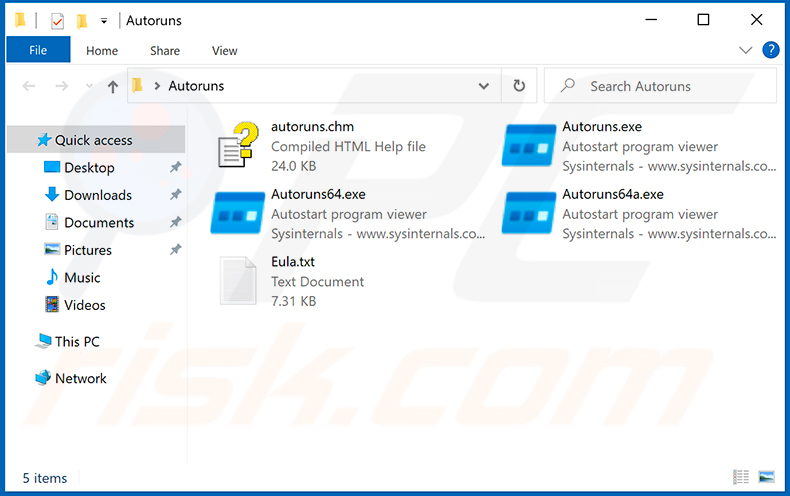

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

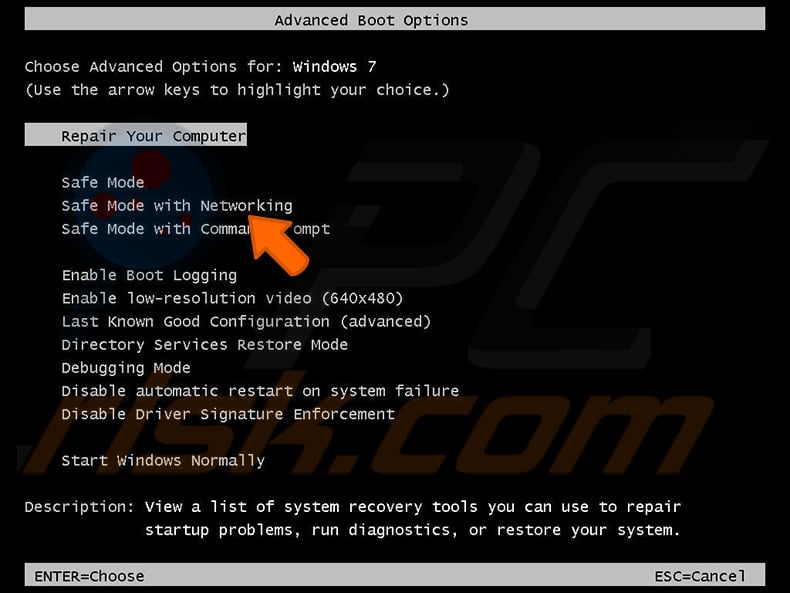

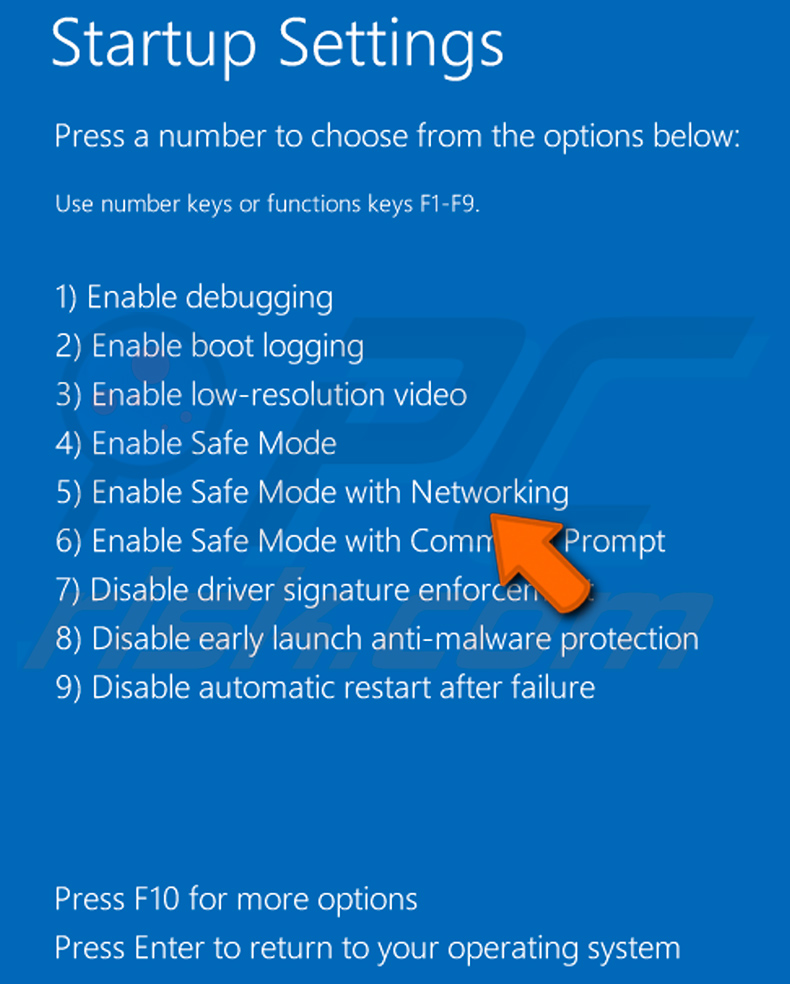

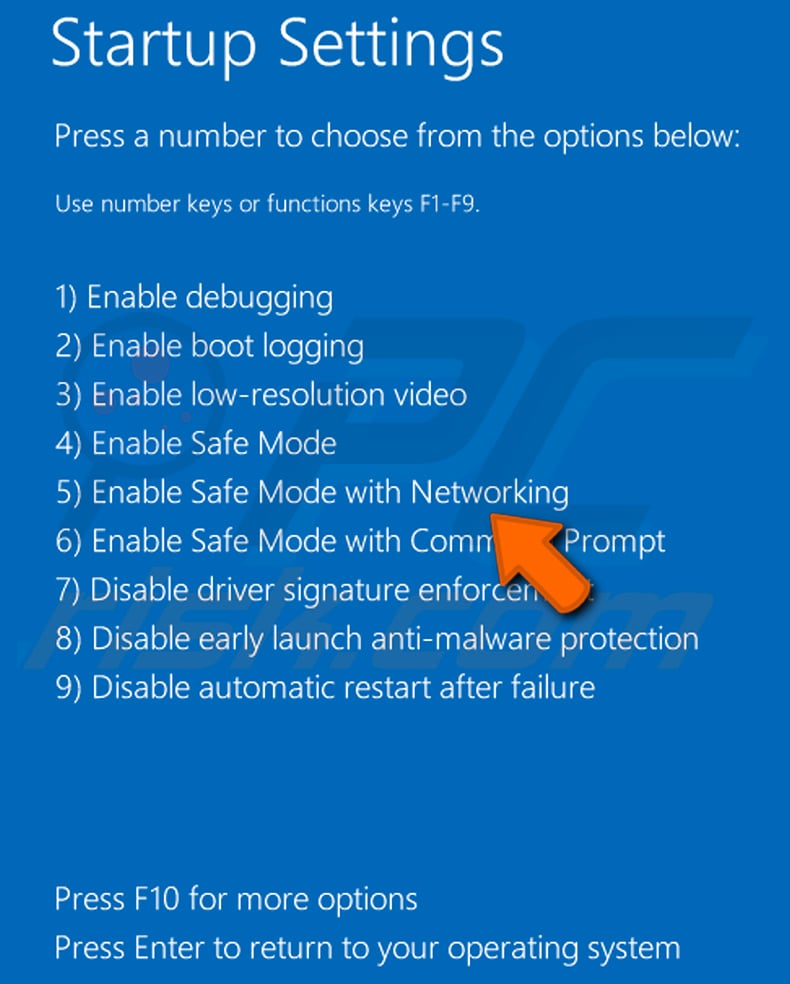

Reiniciar su ordenador en Modo Seguro:

Reiniciar su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Mayús" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana pulse la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

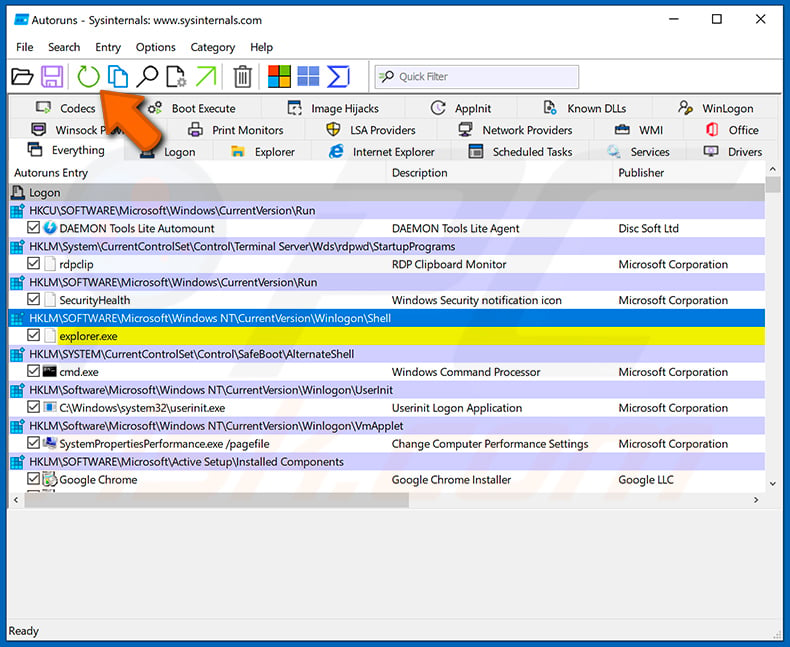

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haga clic en el icono "Actualizar".

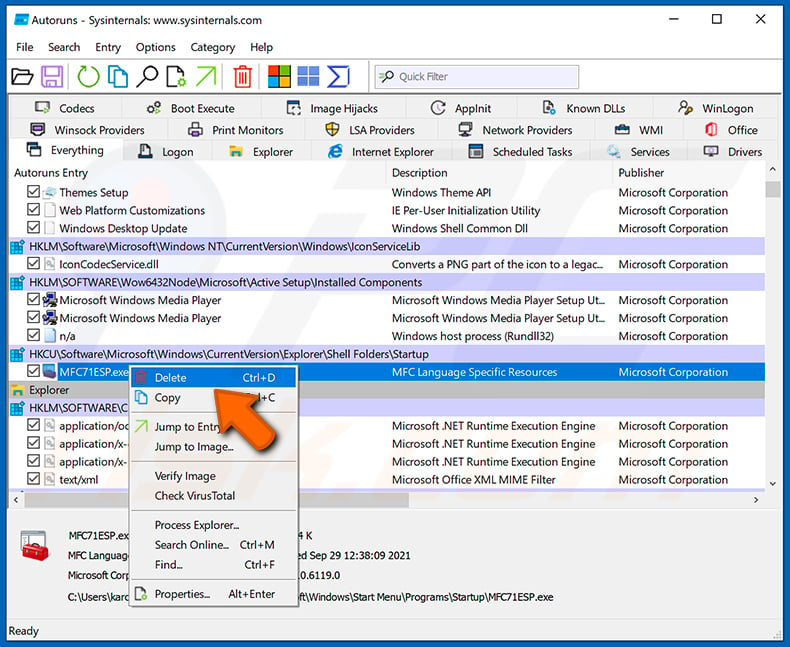

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Anote su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y elija "Eliminar".

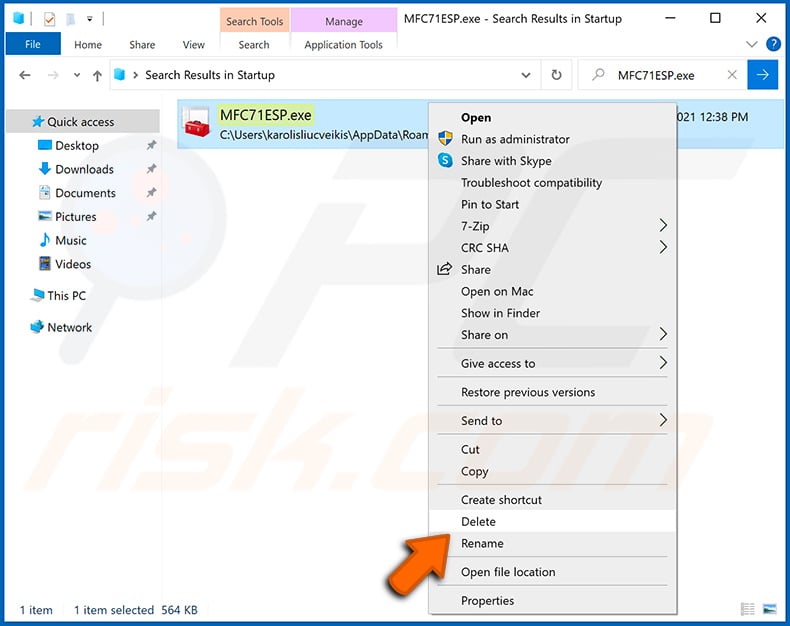

Después de eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de to activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener el ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware FakeBat, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

Formatear el dispositivo de almacenamiento puede ser una forma eficaz de eliminar el malware, incluido FakeBat, pero también es un paso drástico que debe considerarse cuidadosamente. Antes de optar por este método, es posible que desee ejecutar un análisis completo del sistema con un software antivirus o antimalware de confianza para detectar y eliminar el malware FakeBat.

¿Cuáles son los principales problemas que puede causar el malware?

Puede dar lugar a filtraciones de datos, lo que resulta en el robo de información personal o corporativa sensible, que conduce al robo de identidad, fraude financiero y daños a la reputación. El malware también puede comprometer la integridad y funcionalidad del sistema, provocando caídas del sistema, ralentizando el rendimiento y, potencialmente, dejando los dispositivos inoperativos. Además, facilita el acceso remoto no autorizado a los dispositivos infectados, lo que permite a los ciberdelincuentes vigilar las actividades, extraer datos y lanzar nuevos ataques.

¿Cuál es el objetivo del malware FakeBat?

El objetivo principal del malware FakeBat es servir de loader y dropper para introducir otras cargas maliciosas en el sistema infectado. En esencia, FakeBat actúa como puerta de entrada para que otros programas maliciosos más dañinos entren y comprometan el sistema objetivo.

¿Cómo se infiltró FakeBat en mi ordenador?

La distribución de FakeBat implica el uso de anuncios de Google y Punycode para crear una URL engañosa. Los ciberdelincuentes utilizan una URL falsa que se parece mucho a una página legítima de KeePass, lo que dificulta a los usuarios distinguir entre ambas. Los ordenadores se infectan a través de un instalador malicioso descargado desde una página falsa.

¿Me protegerá Combo Cleaner del malware?

Combo Cleaner es capaz de identificar y eliminar casi todas las infecciones de malware conocidas. Es importante tener en cuenta que el malware avanzado a menudo se oculta en lo más profundo del sistema. Por eso es imprescindible realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión