Cómo eliminar MostereRAT de los dispositivos infectados

TroyanoConocido también como: Trojan de acceso remoto MostereRAT

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es MostereRAT?

MostereRAT es un troyano de acceso remoto escrito en Easy Programming Language (EPL). Se puede ampliar con nuevas capacidades, entregar cargas útiles adicionales, extraer información confidencial y emplear técnicas de evasión. Si el sistema está infectado con MostereRAT, se debe ejecutar lo antes posible un análisis con una herramienta de seguridad fiable para eliminar la amenaza.

Más información sobre MostereRAT

MostereRAT es un troyano de acceso remoto escrito en Easy Programming Language (EPL). Se puede ampliar con nuevas capacidades, entregar cargas útiles adicionales, extraer información confidencial y emplear técnicas de evasión. Si el sistema está infectado con MostereRAT, se debe ejecutar lo antes posible un análisis con una herramienta de seguridad fiable para eliminar la amenaza.

Una vez ejecutado, MostereRAT descifra y carga su carga útil en varias etapas. El malware tiene dos módulos principales: uno para la persistencia, la escalada de privilegios, la evasión de antivirus y la entrega de la carga útil, y otro para las operaciones RAT y las comunicaciones C2.

El malware gana persistencia creando tareas programadas («winrshost» y «winresume») y un servicio («DnsNetwork») que relanza automáticamente el código malicioso. Estos están configurados para ejecutarse bajo la cuenta SYSTEM. Esto garantiza que el malware siga ejecutándose al arrancar el sistema y al iniciar sesión el usuario.

Además, MostereRAT puede ejecutarse como una cuenta «TrustedInstaller», lo que le da la capacidad de alterar archivos protegidos del sistema, claves de registro y configuraciones de seguridad. También puede instalar herramientas legítimas de acceso remoto, como AnyDesk y TightVNC, en dispositivos infectados, lo que permite a los atacantes tomar el control remoto total de los sistemas.

Además, MostereRAT está diseñado para interferir con las soluciones antivirus (AV) y de detección y respuesta en los puntos finales (EDR). Puede comprobar si hay herramientas de seguridad como 360, AVG, Avira, Avast, ESET, Huorong, Kingsoft, Malwarebytes, Tencent, Windows Defender y otras. Si las encuentra, bloquea el tráfico de red de la herramienta para impedir que el software de seguridad envíe alertas, registros u otros datos a sus servidores.

El malware desactiva la seguridad de Windows deteniendo procesos y servicios de seguridad clave, eliminando archivos importantes del sistema, eliminando tareas programadas e impidiendo que se ejecuten las actualizaciones y las funciones de protección. Además, MostereRAT admite varios comandos.

Puede enviar comandos a su servidor de comando y control y recopilar información detallada sobre el dispositivo infectado. También puede enviar y ejecutar archivos EPK utilizando un lanzador EPK, archivos DLL utilizando rundll32 y archivos EXE. Además, el malware puede enviar y cargar código shell o archivos EXE directamente en la memoria para su ejecución.

MostereRAT puede descargar y ejecutar archivos EPK, DLL o EXE, y puede leer, escribir y eliminar archivos específicos en el directorio «Database». Puede cargar y ejecutar cargas útiles EXE desde servidores C2 e inyectar archivos EXE descargados en svchost.exe. El malware puede terminar herramientas de supervisión y gestión remotas, iniciar TightVNC o Xray, y detener las aplicaciones Xray y TightVNC.

También puede crear nuevas cuentas de administrador ocultándolas de la pantalla de inicio de sesión, habilitar o deshabilitar el inicio de sesión en varias sesiones, cargar archivos de configuración e iniciar AnyDesk ocultando su ventana. Además, MostereRAT puede enviar mensajes para apagar el monitor, iniciar programas en modo oculto, enumerar usuarios en el sistema y realizar capturas de pantalla.

En general, los actores maliciosos detrás de MostereRAT pueden infectar sistemas con otro malware (por ejemplo, ransomware), robar información confidencial (por ejemplo, credenciales de inicio de sesión) y utilizarla con fines maliciosos, así como realizar otras acciones diversas.

| Nombre | Trojan de acceso remoto MostereRAT |

| Tipo de amenaza | Troyano de acceso remoto (RAT) |

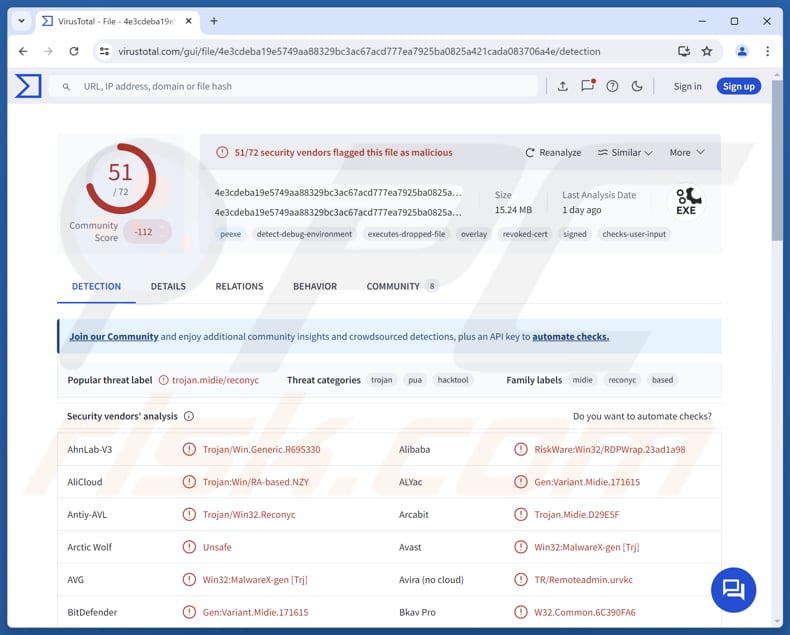

| Nombres de detección | Avast (Win32:MalwareX-gen [Trj]), Combo Cleaner (Gen:Variant. Midie.171615), ESET-NOD32 (A Variant Of Win32/RA-based.NMR), Kaspersky (HEUR:Trojan.Win32.Reconyc.gen), Microsoft (Trojan:Win32/Alevaul!rfn), Lista completa (VirusTotal) |

| Síntomas | Los troyanos de administración remota están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se observan síntomas concretos en el equipo infectado. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, sitios web maliciosos, archivos infectados, ingeniería social. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots, infecciones adicionales, pérdidas económicas. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Conclusión

MostereRAT es un malware muy potente y peligroso que proporciona a los atacantes un acceso persistente, sigiloso y extenso a los sistemas comprometidos, lo que les permite robar datos confidenciales, desplegar malware adicional y hacer un uso indebido del sistema infectado con otros fines maliciosos.

Algunos ejemplos de otros RAT son ZynorRAT, kkRAT y GodRAT.

¿Cómo se infiltró MostereRAT en mi ordenador?

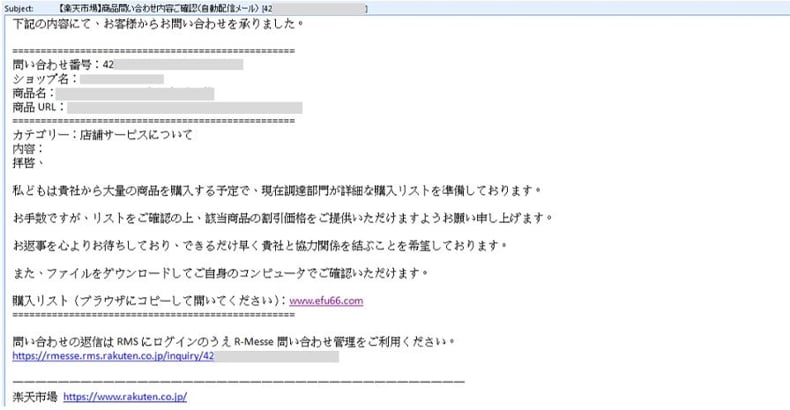

Los ciberdelincuentes responsables de la campaña envían correos electrónicos de apariencia legítima (a menudo imitando consultas comerciales) para engañar a los destinatarios y que visiten un sitio web malicioso. Una vez en el sitio, se descarga automáticamente un archivo (o se puede descargar manualmente) en el ordenador de la víctima.

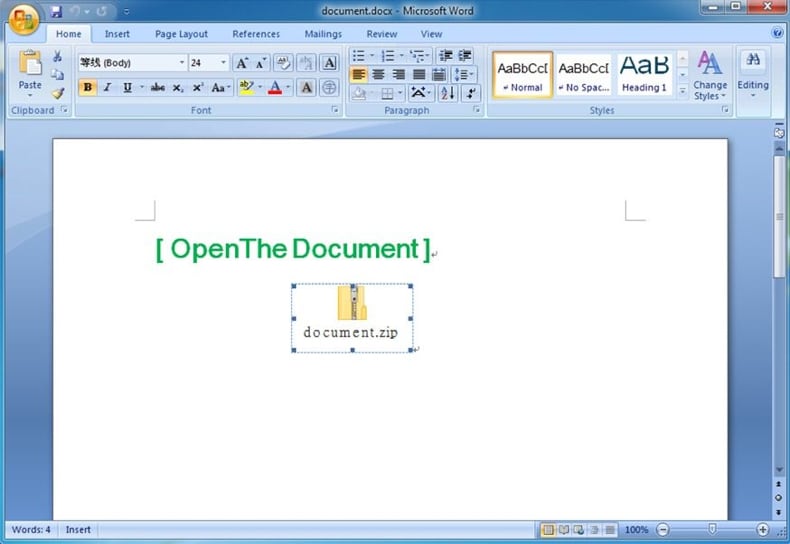

El archivo descargado es un documento de Word que contiene un archivo adjunto. Se indica a la víctima que abra el archivo adjunto y ejecute el único archivo (un ejecutable malicioso) que contiene. Este ejecutable contiene las herramientas necesarias para que MostereRAT se infiltre en los sistemas.

¿Cómo evitar la instalación de malware?

Descargue programas y archivos solo de sitios web oficiales o tiendas de aplicaciones fiables. Mantenga actualizados su sistema operativo y sus aplicaciones, y utilice software de seguridad de confianza. Tenga cuidado con los correos electrónicos o mensajes de fuentes desconocidas, especialmente si incluyen enlaces o archivos adjuntos.

Evite interactuar con contenidos (por ejemplo, enlaces, botones o anuncios) de sitios web dudosos y nunca permita que este tipo de sitios web le envíen notificaciones. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Correo electrónico malicioso con un enlace que distribuye MostereRAT (fuente: fortinet.com):

Sitio web que distribuye el malware (fuente: fortinet.com):

Documento que distribuye MostereRAT (fuente: fortinet.com):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es MostereRAT?

- PASO 1. Eliminación manual del malware MostereRAT.

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada; por lo general, lo mejor es dejar que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

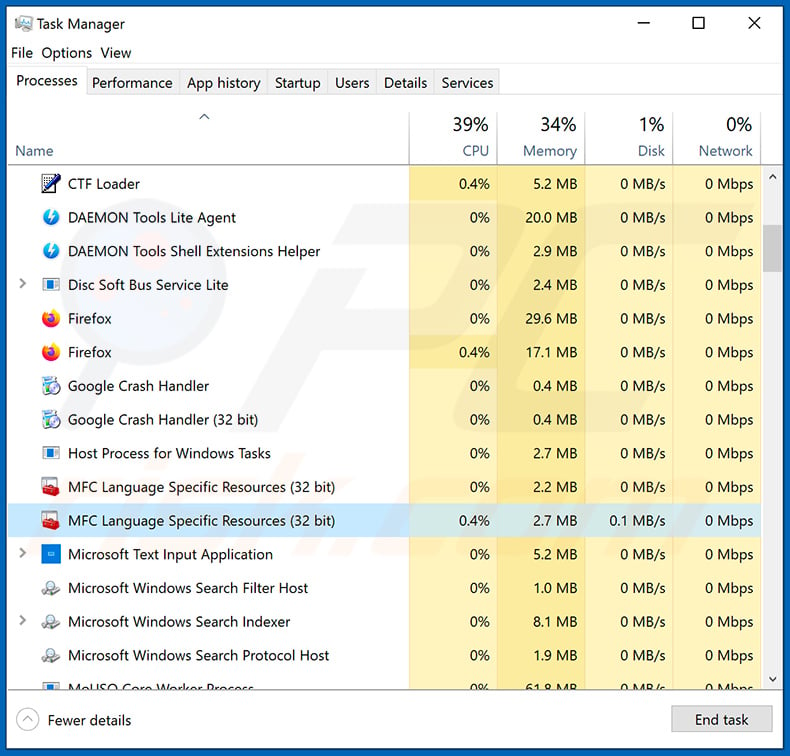

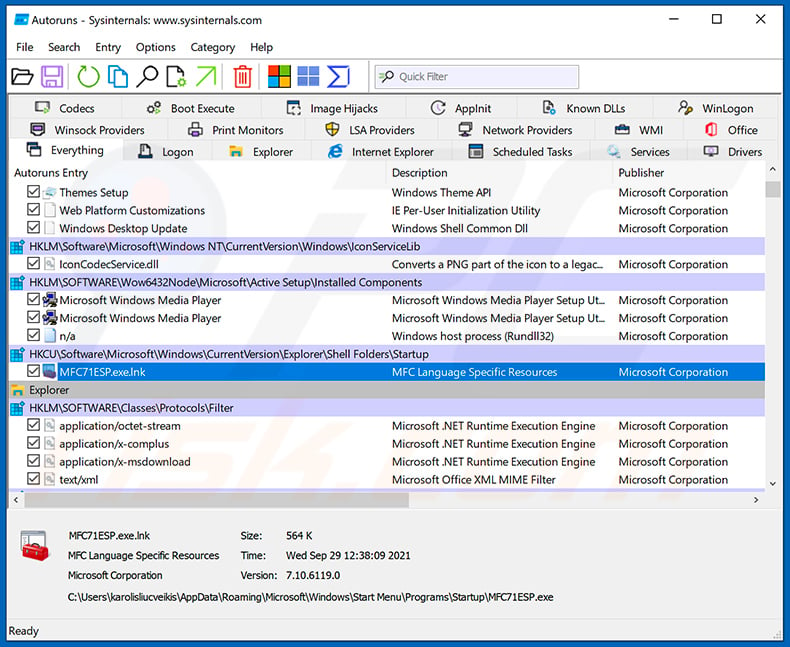

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que desea eliminar. A continuación se muestra un ejemplo de un programa sospechoso que se ejecuta en el equipo de un usuario:

Si ha comprobado la lista de programas que se están ejecutando en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

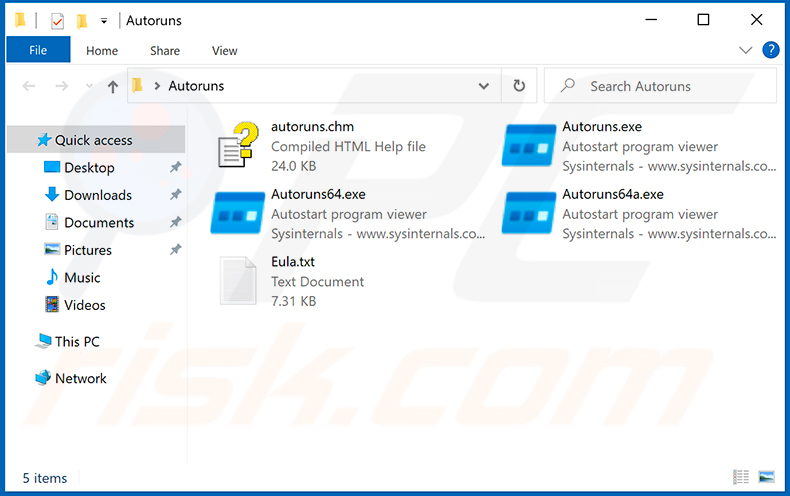

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

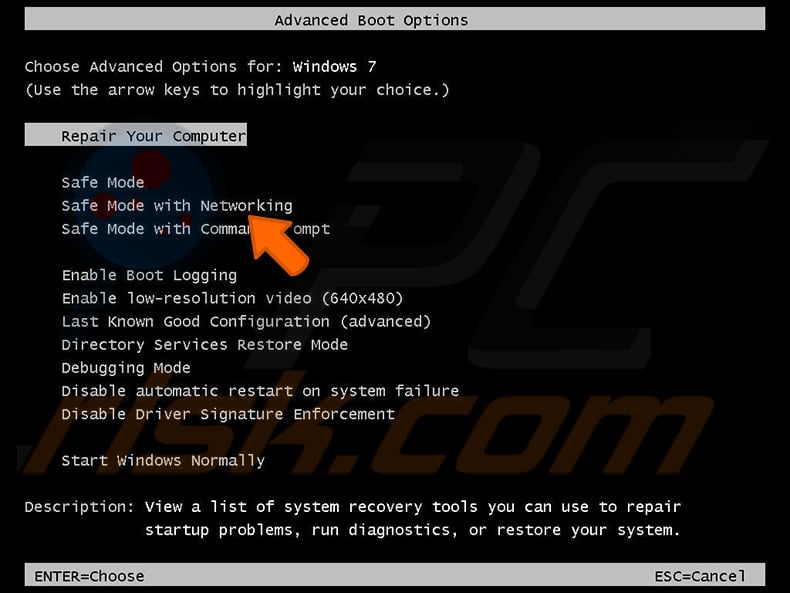

Reinicie el equipo en modo seguro:

Reinicie el equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie el equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del equipo, pulse varias veces la tecla F8 del teclado hasta que aparezca el menú Opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que muestra cómo iniciar Windows 7 en «Modo seguro con funciones de red»:

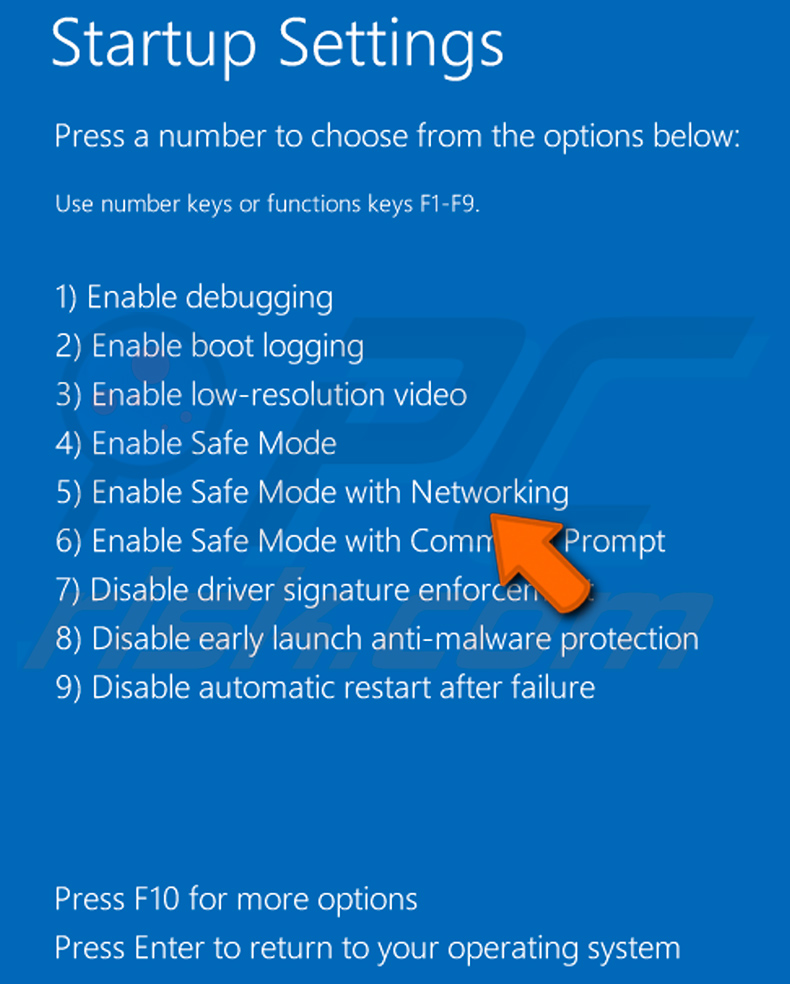

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red. Vaya a la pantalla de inicio de Windows 8, escriba «Avanzado» y, en los resultados de búsqueda, seleccione «Configuración». Haga clic en «Opciones de inicio avanzadas» y, en la ventana «Configuración general del PC» que se abre, seleccione «Inicio avanzado».

Haga clic en el botón «Reiniciar ahora». El equipo se reiniciará y aparecerá el «Menú de opciones de inicio avanzadas». Haga clic en el botón «Solucionar problemas» y, a continuación, haga clic en el botón «Opciones avanzadas». En la pantalla de opciones avanzadas, haga clic en «Configuración de inicio».

Haga clic en el botón «Reiniciar». El equipo se reiniciará y aparecerá la pantalla Configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en «Modo seguro con funciones de red»:

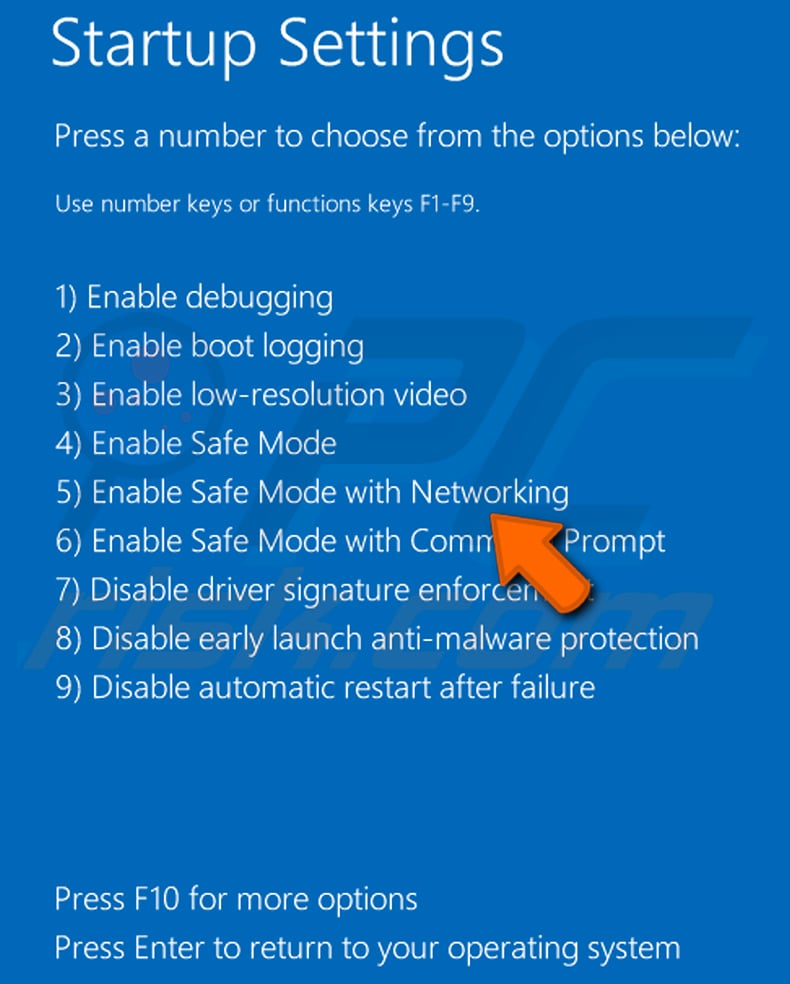

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haga clic en «Reiniciar» mientras mantiene pulsada la tecla «Mayús» del teclado. En la ventana «Elija una opción», haga clic en «Solucionar problemas» y, a continuación, seleccione «Opciones avanzadas».

En el menú de opciones avanzadas, seleccione «Configuración de inicio» y haga clic en el botón «Reiniciar». En la ventana siguiente, debe hacer clic en la tecla «F5» del teclado. Esto reiniciará el sistema operativo en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 10 en «Modo seguro con funciones de red»:

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

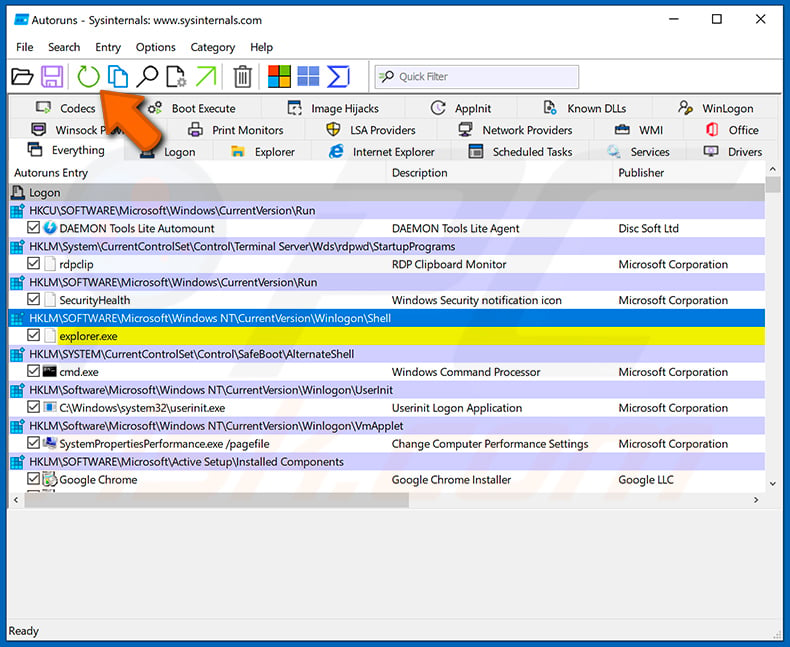

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

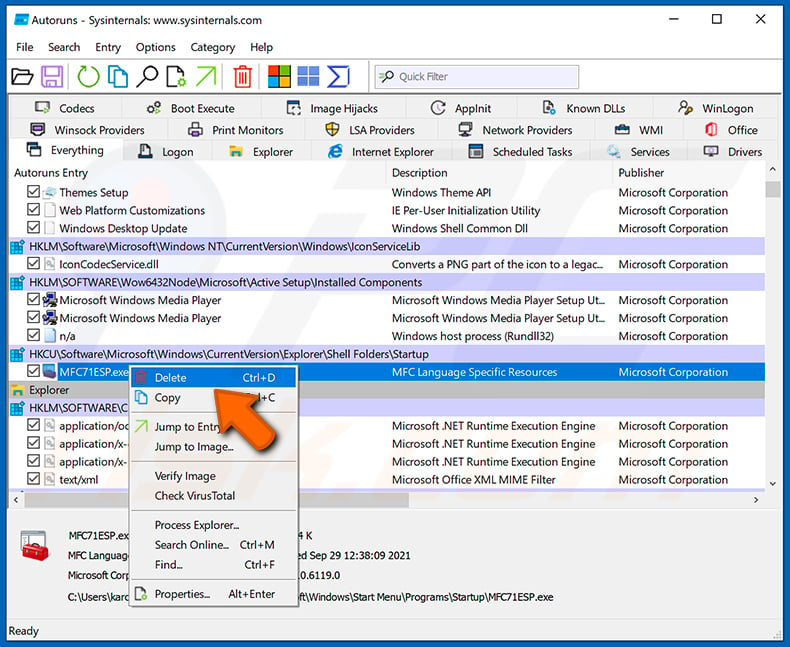

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione «Eliminar».

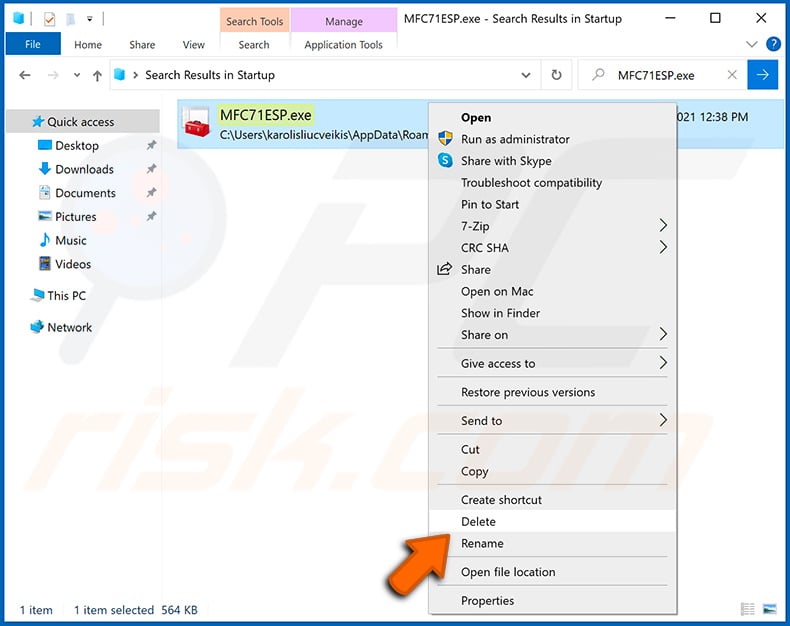

Después de eliminar el malware mediante la aplicación Autoruns (esto garantiza que el malware no se ejecute automáticamente la próxima vez que se inicie el sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre del archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Si sigue estos pasos, debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos avanzados de informática. Si no los tiene, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice un software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware MostereRAT, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

MostereRAT se puede eliminar borrando el almacenamiento, pero en la mayoría de los casos basta con realizar un análisis completo con una herramienta de confianza como Combo Cleaner para detectar y eliminar el malware sin necesidad de formatear el dispositivo, lo que borraría todos los datos.

¿Cuáles son los mayores problemas que puede causar el malware?

El malware se puede utilizar para secuestrar cuentas personales o empresariales, causar pérdidas económicas, robar identidades y filtrar datos. También puede abrir la puerta a más infecciones y causar daños al sistema, incluido el cifrado de archivos.

¿Cuál es el propósito de MostereRAT?

El propósito de MostereRAT es proporcionar a los atacantes un control remoto persistente sobre los sistemas infectados, lo que les permite robar datos, desplegar malware adicional y mucho más.

¿Cómo se infiltró MostereRAT en mi ordenador?

Los ciberdelincuentes utilizan correos electrónicos comerciales falsos para atraer a las víctimas a un sitio web malicioso, donde se descarga automáticamente un documento. El documento contiene un archivo con un ejecutable malicioso, que lleva las herramientas necesarias para que MostereRAT infecte el sistema.

¿Combo Cleaner me protegerá del malware?

Sí, Combo Cleaner puede detectar y eliminar casi todo el malware conocido. Sin embargo, el malware sofisticado a menudo se esconde en lo más profundo del sistema, por lo que es esencial realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión