Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es Lampion?

Lampion es un programa malicioso, un troyano bancario que los ciberdelincuentes propagan enviando correos electrónicos. Los mensajes contienen un enlace que descarga un archivo comprimido (ZIP) con archivos maliciosos. Dado que Lampion es un troyano bancario, los ciberdelincuentes lo han diseñado para robar información que pueda utilizarse para realizar transacciones fraudulentas, así como otros datos.

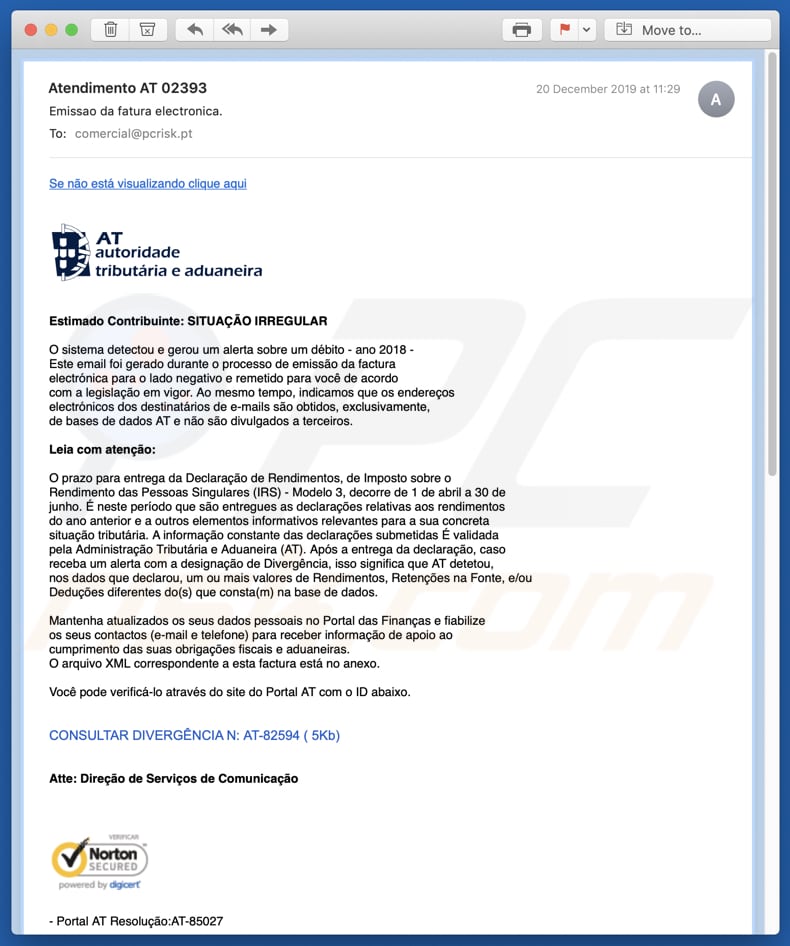

La imagen siguiente es una captura de pantalla de un correo electrónico que se utiliza para engañar a las personas y que infecten sus sistemas con Lampion, aunque también pueden utilizar otras plantillas. Recomendamos encarecidamente que ignore este correo electrónico y no abra los archivos que se descargan a través del enlace incluido.

Descripción general de Lampion

Si se hace clic en la URL maliciosa del correo electrónico enviado por los ciberdelincuentes, se descarga un archivo ZIP. Este contiene un documento PDF, archivos .vbs (Visual Basic Script) y .txt (texto). Si se ejecuta, el archivo .vbs descarga otros archivos denominados P-19-2.dll y 0.zip.

El archivo P-19-2.dll es el troyano Lampion, un archivo de biblioteca de vínculos dinámicos responsable de robar información confidencial y enviarla al servidor de comando y control controlado por los ciberdelincuentes o atacantes. Lampion recopila datos del portapapeles y los navegadores instalados del sistema infectado.

Los ciberdelincuentes también pueden acceder a información relacionada con las víctimas y sus sistemas, como la versión del sistema operativo, el nombre del ordenador, el antivirus instalado, el país y otros detalles. Al tener acceso al portapapeles de la víctima, los atacantes pueden utilizar Lampion para robar cualquier información que se haya guardado en él.

Los datos guardados podrían ser la contraseña de una cuenta personal u otros datos confidenciales. Además, este troyano bancario recopila datos de los navegadores, como nombres de usuario, contraseñas, datos de autocompletar y otra información confidencial. Estos datos pueden utilizarse indebidamente para robar diversas cuentas y clientes.

Por ejemplo, cuentas de redes sociales, clientes de correo electrónico, cuentas bancarias, etc. Por lo general, los ciberdelincuentes los utilizan para generar ingresos mediante transacciones fraudulentas, compras y la proliferación de otro malware (por ejemplo, ransomware), etc. Si cree que Lampion (u otro malware) ya está instalado en el sistema operativo, elimínelo inmediatamente.

| Nombre | Lampion virus |

| Tipo de amenaza | Trojan, virus ladrón de contraseñas, malware bancario, spyware. |

| Nombres de detección | Avast (Win32:BankerX-gen [Trj]), Avira (HEUR/AGEN.1038501), DrWeb (BackDoor.Banker.62), Microsoft (Trojan:Win32/Tiggre!plock), Lista completa (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no se observan síntomas particulares en una máquina infectada. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados. |

| Daños | Robo de contraseñas e información bancaria (pérdida de otra información confidencial), robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de malware similar

Otros ejemplos de troyanos bancarios son Mispadu, Bolik y Casbaneiro.

Por lo general, los ciberdelincuentes que intentan engañar a las personas para que infecten sus ordenadores con este tipo de programas tienen un objetivo principal: robar tanta información confidencial como sea posible. En muchos casos, las víctimas sufren pérdidas económicas, les roban la identidad, tienen problemas relacionados con la privacidad, la seguridad de la navegación, etc.

¿Cómo se infiltró Lampion en mi ordenador?

Este troyano en concreto se distribuye a través de correos electrónicos. Es decir, a través de enlaces web que descargan un archivo ZIP que contiene archivos maliciosos. Si se ejecuta, uno de estos archivos (Visual Basic Script) inicia la cadena de infección del malware Lampion. Los ciberdelincuentes suelen propagar software malicioso enviando correos electrónicos que contienen archivos maliciosos o enlaces web.

Otros ejemplos de archivos que suelen adjuntar son documentos de Microsoft Office, archivos JavaScript y archivos ejecutables (.exe). Ninguno de estos archivos adjuntos puede causar daños ni instalar malware si los destinatarios no los abren.

Cómo evitar la instalación de malware

Si se recibe un correo electrónico de una dirección web dudosa, que no es relevante y contiene un archivo adjunto (o un enlace a un sitio web), no se debe confiar en él. La mejor manera de evitar los daños causados por este tipo de correos electrónicos es ignorarlos y no abrir su contenido. Además, todo el software debe descargarse a través de enlaces directos y desde sitios web oficiales y fiables.

Desaconsejamos descargar archivos y programas de páginas no oficiales, a través de redes peer-to-peer (por ejemplo, clientes torrent, eMule), descargadores de terceros, etc. No se puede confiar en los instaladores de terceros. Los programas instalados deben actualizarse con herramientas o funciones diseñadas por desarrolladores oficiales.

No es seguro utilizar actualizadores falsos de terceros. Lo mismo se aplica a la activación de software con licencia. Tenga en cuenta también que es ilegal activar software con herramientas de «cracking» (no oficiales). Instale un antivirus o un paquete antispyware de confianza y analice el sistema operativo con él regularmente.

Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto de un correo electrónico utilizado para engañar a las personas y que instalen Lampion:

Se não está visualizando clique aqui

Estimado Contribuinte: SITUAÇÃO IRREGULAR

O sistema detectou e gerou um alerta sobre um débito - ano 2018 -

Este email foi gerado durante o processo de emissão da factura

electrónica para o lado negativo e remetido para você de acordo

com a legislação em vigor. Ao mesmo tempo, indicamos que os endereços

electrónicos dos destinatários de e-mails são obtidos, exclusivamente,

de bases de dados AT e não são divulgados a terceiros.Leia com atenção:

O prazo para entrega da Declaração de Rendimentos, de Imposto sobre o

Rendimento das Pessoas Singulares (IRS) - Modelo 3, decorre de 1 de abril a 30 de

junho. É neste período que são entregues as declarações relativas aos rendimentos

do ano anterior e a outros elementos informativos relevantes para a sua concreta

situação tributária. A informação constante das declarações submetidas É validada

pela Administração Tributária e Aduaneira (AT). Após a entrega da declaração, caso

receba um alerta com a designação de Divergência, isso significa que AT detetou,

nos dados que declarou, um ou mais valores de Rendimentos, Retenções na Fonte, e/ou

Deduções diferentes do(s) que consta(m) na base de dados.Mantenha atualizados os seus dados pessoais no Portal das Finanças e fiabilize

os seus contactos (e-mail e telefone) para receber informação de apoio ao

cumprimento das suas obrigações fiscais e aduaneiras.

O arquivo XML correspondente a esta factura está no anexo.

Você pode verificá-lo através do site do Portal AT com o ID abaixo.

CONSULTAR DIVERGÊNCIA N: AT-OBV5GJUO .( 5Kb)

Atte: Direção de Serviços de Comunicação17/01/2020 06:25:52 - Portal AT Resolução:AT-OBV5GJUO

1997 - 2019 AT © Todos os direitos reservados

Actualización del 12 de mayo de 2020: tras varios meses de inactividad, el troyano Lampion ha vuelto a la carga. Los ciberdelincuentes han puesto en marcha varias campañas de spam (la mayoría relacionadas con facturas bancarias, notificaciones, etc.) para animar a los usuarios a abrir archivos adjuntos o visitar determinados sitios web. También se han creado varios sitios web maliciosos para propagar este malware.

Lista de sitios web de criptomonedas y bancos atacados por Lampion:

- Aplicativo bradesco

- BANRITRAVAR

- BPI

- BPI Net

- Banco BPI

- Banco Original

- Banco Bradesco

- Banco do Brasil

- Banco Montepio

- Banking BNB

- Bankinter

- CA Empresas

- CGD

- Caixa Economica

- Caixadirecta

- Caixadirecta Empresas

- Citibank

- Crédito Agrícola

- EuroBic

- Página de inicio de sesión

- Mercado Bitcoin

- Millenniumbcp

- Montepio

- NOVO BANCO

- Navegador exclusivo

- Nercado bitcoin

- Santander

- TravaBB

- TravaBitco

Actualización del 30 de octubre de 2025: Las nuevas tácticas de distribución incluyen el uso de archivos ZIP adjuntos que contienen HTML con redireccionamientos, el empleo de un señuelo de ingeniería social ClickFix en el que se pide a las víctimas que peguen comandos y la adición de mecanismos de persistencia en Visual Basic Script (VBS) para que el malware sea más difícil de eliminar.

La carga útil final se entrega ahora como un único archivo DLL de gran tamaño (en lugar de varios archivos) para dificultar el análisis. La infraestructura utiliza diferentes hosts en la nube, redireccionamientos y listas negras de IP para evadir la detección y el análisis.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Lampion?

- PASO 1. Eliminación manual del malware Lampion.

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

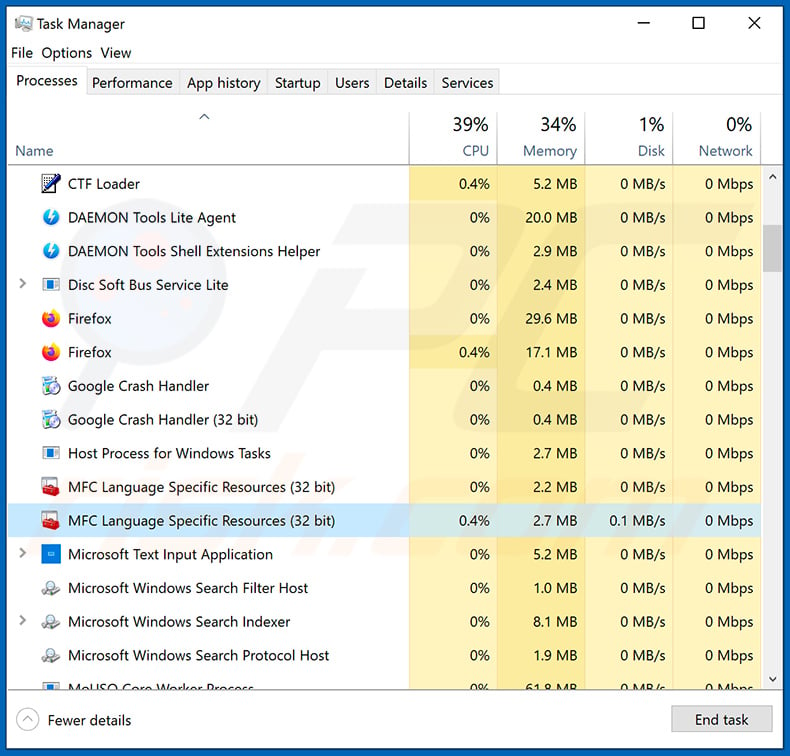

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, mediante el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

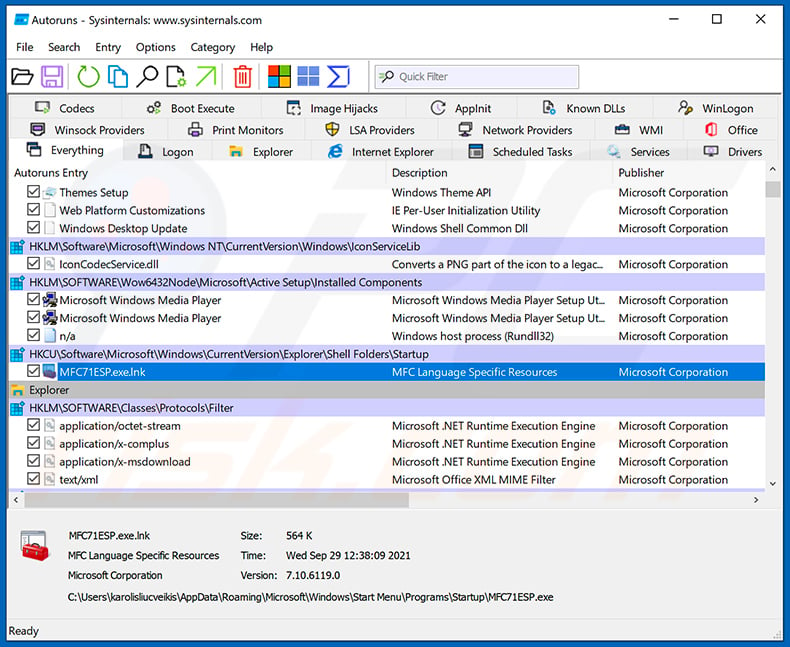

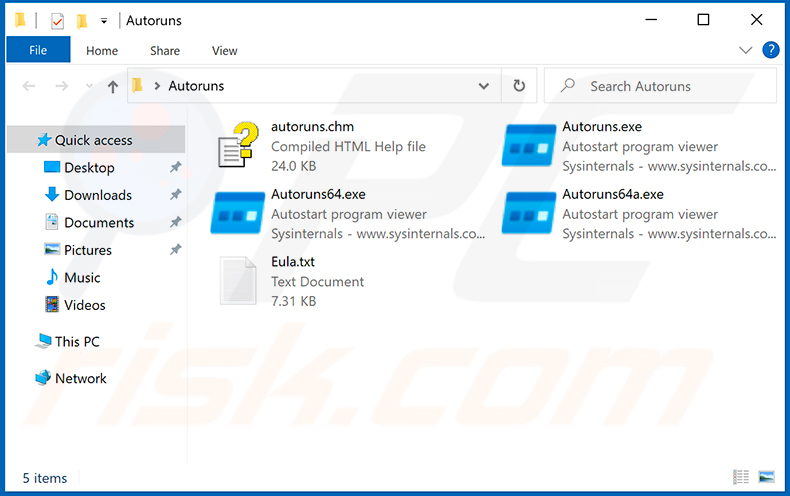

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

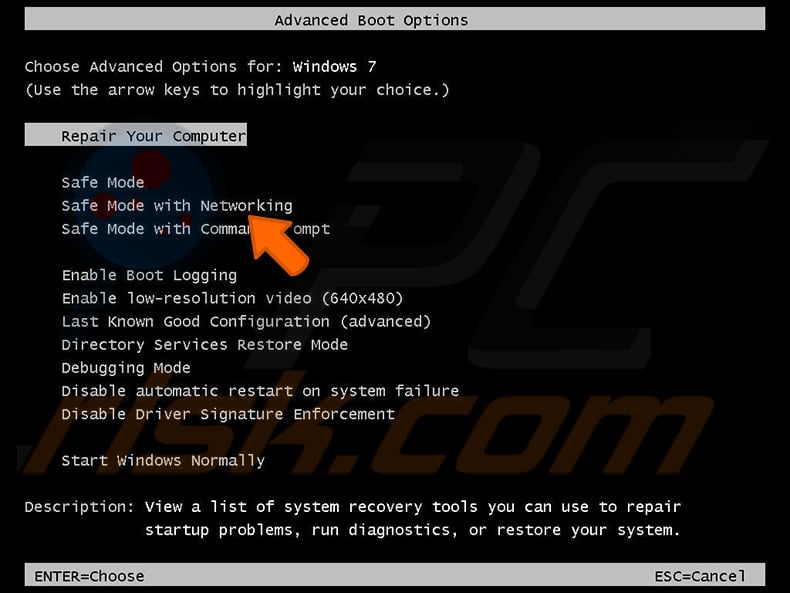

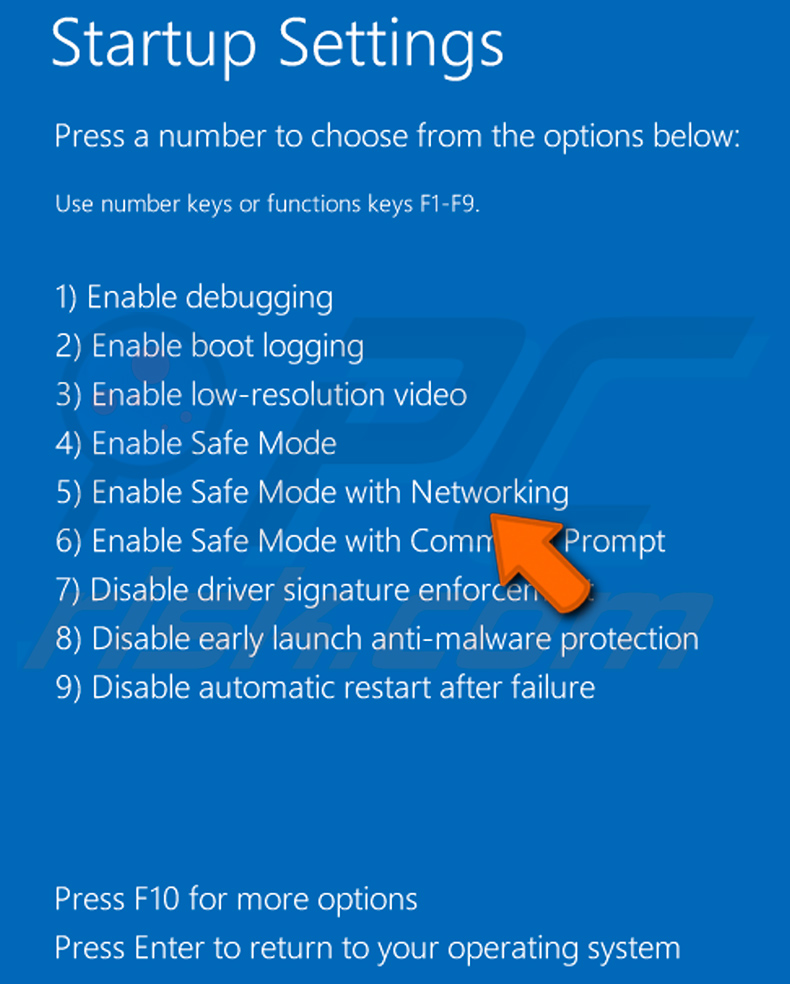

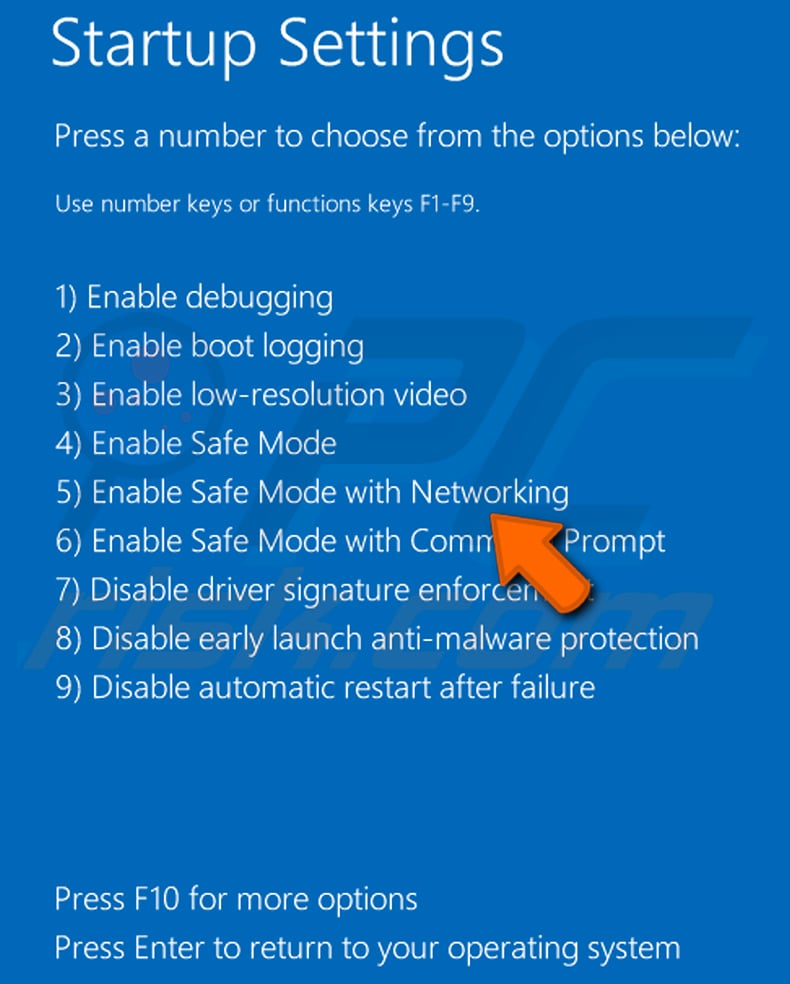

Reinicie su ordenador en Modo Seguro:

Reinicie su ordenador en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haz clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de arranque del ordenador, pulse la tecla F8 del teclado varias veces hasta que aparezca el menú de opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red de la lista.

Vídeo que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el "Menú de opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio".

Haz clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú que se abre, haz clic en "Reiniciar" mientras mantienes pulsada la tecla "Mayúsculas" del teclado. En la ventana "Elegir una opción", haga clic en "Solucionar problemas" y, a continuación, seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes pulsar la tecla "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con conexión en red.

Vídeo que muestra cómo iniciar Windows 10 en "Modo seguro con conexión en red":

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

Extrae el archivo descargado y ejecuta el archivo Autoruns.exe.

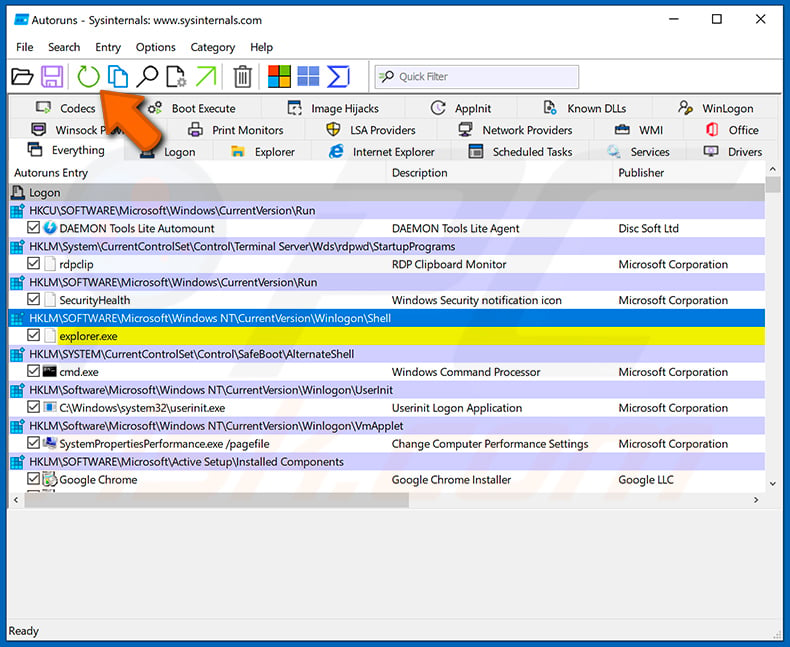

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desmarca las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Tras este procedimiento, haz clic en el icono "Actualizar".

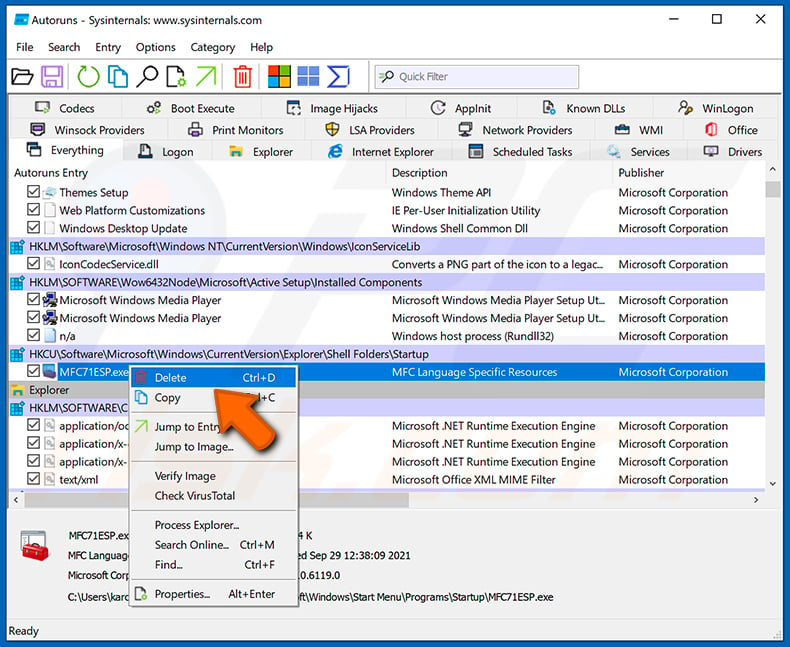

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo malicioso que desea eliminar.

Anota su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

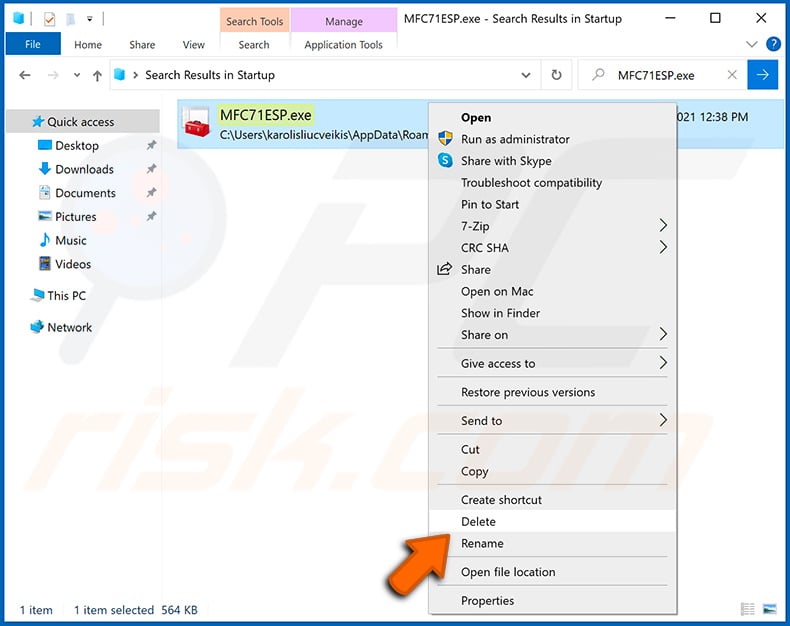

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrate de activar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicia el ordenador en modo normal. Siguiendo estos pasos debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación de programas maliciosos en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu ordenador seguro, instala las últimas actualizaciones del sistema operativo y utiliza software antivirus. Para asegurarte de que tu ordenador está libre de infecciones de malware, te recomendamos escanearlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión