Cómo detectar estafas como la falsa «Invitación para proveedores de Chevron»

EstafaConocido también como: Falso Chevron - Vendor Invitation

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es la estafa «Chevron - Invitación a proveedores»?

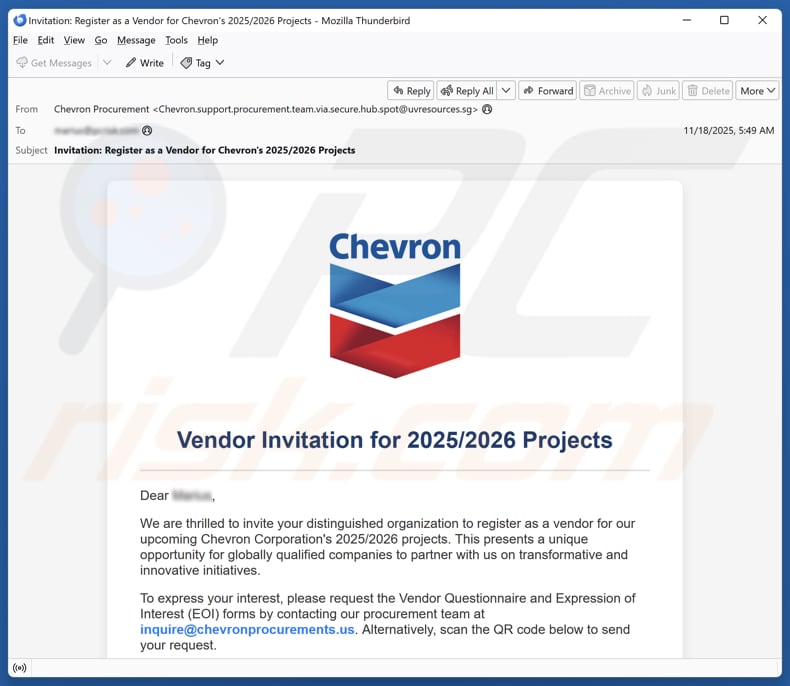

Hemos revisado el correo electrónico y hemos descubierto que se trata de un mensaje fraudulento que se hace pasar por una invitación de Chevron Corporation, una empresa energética legítima. Por lo general, este tipo de mensajes se crean con el fin de robar información personal y se clasifican como intentos de phishing. Los destinatarios de este tipo de correos electrónicos deben ignorarlos.

Más información sobre el correo electrónico falso «Chevron - Invitación para proveedores»

Este correo electrónico se presenta como una invitación oficial de Chevron Corporation para participar como proveedor en proyectos para 2025/2026. Invita a los destinatarios a registrarse como proveedores y les indica que soliciten un cuestionario para proveedores y formularios de expresión de interés, ya sea enviando un correo electrónico a la dirección proporcionada (inquire@chevronprocurements.us) o escaneando un código QR.

También incluye una fecha límite para el envío, la información de contacto de la empresa y afirma provenir de un coordinador de proveedores de Chevron. El objetivo de este correo electrónico parece ser engañar a los destinatarios para que compartan información confidencial, como credenciales de inicio de sesión, datos de tarjetas de crédito, números de identificación u otra información confidencial.

Los estafadores también pueden intentar robar dinero engañando a los destinatarios para que paguen tasas falsas (por ejemplo, tasas de tramitación, certificación o documentación). En general, es probable que los estafadores que están detrás de este correo electrónico tengan como objetivo robar información y (o) dinero. Sin embargo, su objetivo también puede ser distribuir malware.

En cualquier caso, los destinatarios deben ignorar este correo electrónico para evitar posibles problemas, como el robo de identidad, pérdidas económicas, la infiltración de malware u otras consecuencias negativas.

| Nombre | Chevron: estafa por correo electrónico con invitación a proveedores |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Reclamación falsa | El destinatario puede registrarse como proveedor por correo electrónico o mediante un código QR. |

| Disfraz | Invitación para proveedores de Chevron Corporation |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal al ordenador. |

| Métodos de distribución | Correos electrónicos engañosos, anuncios emergentes fraudulentos en línea, técnicas de envenenamiento de motores de búsqueda, dominios con errores ortográficos. |

| Daños | Pérdida de información privada confidencial, pérdidas económicas, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Conclusión

Este correo electrónico es una estafa de phishing disfrazada como una invitación oficial de un proveedor de Chevron. Su objetivo es robar información confidencial o dinero a través de formularios falsos, tarifas o distribuir malware. Los destinatarios deben ignorarlo para evitar posibles problemas. Ejemplos de estafas similares son «Interactive Brokers: estafa por correo electrónico de confirmación de revisión de cuenta», «Crypto Cash Back Reward: estafa por correo electrónico» y «First Abu Dhabi Bank: estafa por correo electrónico con documentos de transferencia de fondos».

¿Cómo infectan los ordenadores las campañas de spam?

Los ciberdelincuentes suelen utilizar el correo electrónico para distribuir malware, ocultándolo en archivos adjuntos. Los tipos de archivos que suelen utilizar son documentos de Word o Excel, PDF, scripts, archivos ejecutables y archivos comprimidos como ZIP o RAR. El malware se puede activar cuando el usuario abre el archivo o realiza pasos adicionales.

Además, el malware puede distribuirse a través de enlaces maliciosos que abren sitios web que descargan automáticamente el malware o engañan a los usuarios para que lo ejecuten ellos mismos.

¿Cómo evitar la instalación de malware?

Ten cuidado con los correos electrónicos o mensajes inesperados que contengan enlaces o archivos adjuntos. Descarga software y archivos solo de sitios web oficiales o tiendas de aplicaciones de confianza, y evita los programas pirateados, cracks o keygens. Evita hacer clic en anuncios o ventanas emergentes sospechosos, rechaza las solicitudes de notificación de sitios desconocidos y utiliza software de seguridad de confianza (y realiza análisis periódicos del sistema).

Además, mantén tu sistema operativo y tus aplicaciones actualizados.

Apariencia del correo electrónico fraudulento (GIF):

Texto presentado en la carta electrónica «Chevron - Invitación a proveedores»:

Subject: Invitation: Register as a Vendor for Chevron's 2025/2026 Projects

Company Letterhead

Vendor Invitation for 2025/2026 ProjectsDear,

We are thrilled to invite your distinguished organization to register as a vendor for our upcoming Chevron Corporation's 2025/2026 projects. This presents a unique opportunity for globally qualified companies to partner with us on transformative and innovative initiatives.

To express your interest, please request the Vendor Questionnaire and Expression of Interest (EOI) forms by contacting our procurement team at inquire@chevronprocurements.us. Alternatively, scan the QR code below to send your request.

QR Code for Vendor Questionnaire and EOI Request

Note: If images are not displaying properly, please enable image display in your email client to view the letterhead and QR code correctly.Please submit your request for the forms by 28 November.

We are enthusiastic about the prospect of collaborating with your organization and eagerly await your response.

Best regards,

Gregory J Goff

CVX Vendor Coordinator Group Procurement

Chevron Corporation | 1400 Smith Street Houston, TX 77002, USA | inquire@chevronprocurements.us

Disclaimer: If you are already in the process of registering as a vendor or have recently submitted your EOI, please disregard this email. This message was sent to you because your contact is listed in our vendor database. We respect your inbox and comply with anti-spam regulations.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Falso Chevron - Vendor Invitation?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

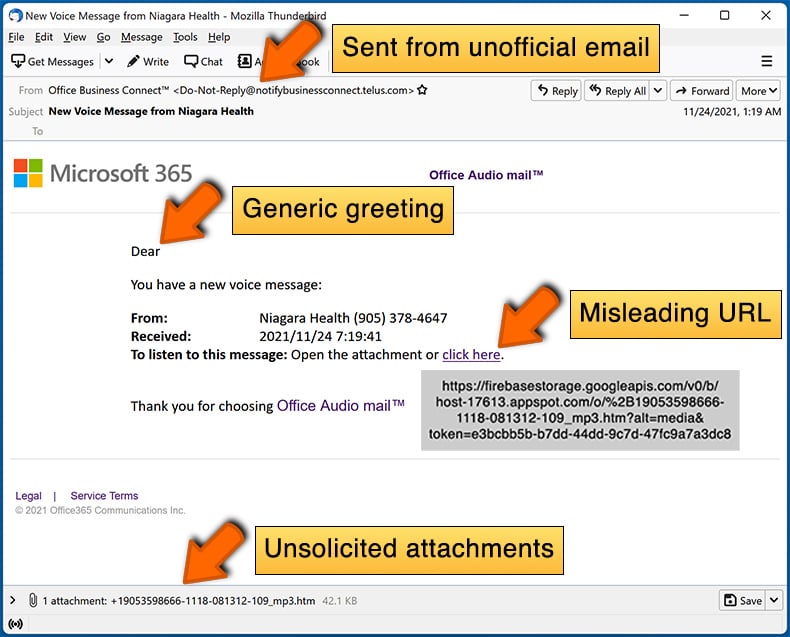

¿Cómo detectar un email malicioso?

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Preguntas frecuentes (FAQ)

¿Por qué he recibido este correo electrónico?

Los estafadores suelen enviar el mismo correo electrónico a muchas personas a la vez. Estos mensajes suelen ser genéricos, diseñados para engañar a cualquiera que responda (o realice otras acciones).

He facilitado mi información personal tras ser engañado por este correo electrónico, ¿qué debo hacer?

Cambie inmediatamente sus contraseñas si las ha compartido en respuesta a un correo electrónico fraudulento o en una página engañosa. Para cualquier información personal o financiera compartida, póngase en contacto con las autoridades competentes para informar de la posible violación.

He descargado y abierto un archivo malicioso adjunto a un correo electrónico, ¿mi ordenador está infectado?

Algunos archivos, como los ejecutables (por ejemplo, los archivos EXE), pueden activar malware tan pronto como se abren. Otros, como los documentos de Word o Excel, requieren acciones por parte del usuario, como habilitar macros, para resultar dañinos. La probabilidad de infección depende del tipo de archivo.

He leído el correo electrónico, pero no he abierto el archivo adjunto. ¿Mi ordenador está infectado?

El malware solo puede dañar un dispositivo si el usuario interactúa con archivos o enlaces maliciosos. El simple hecho de abrir o leer el mensaje no supone ningún riesgo.

¿Combo Cleaner eliminará las infecciones de malware que estaban presentes en los archivos adjuntos de correo electrónico?

Combo Cleaner puede detectar y eliminar la mayoría del malware conocido. Es esencial realizar un análisis completo del sistema para descubrir cualquier amenaza oculta.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión