Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Instrucciones para eliminar el virus de Bank Of America Email

¿Qué es el virus por e-mail de Bank Of America?

El virus por e-mail de "Bank Of America" es otra campaña de correo basura que propaga el troyano Emotet. Los desarrolladores envían miles de e-mails donde se dice que la transacción económica del usuario se ha demorado y se le pide confirmar dicha transacción en el documento MS Word adjunto. Sin embargo, se trata de una simple estafa; el documento infectará el sistema con el troyano Emotet.

Los ciberdelincuentes se hacen pasar por empleados de Bank of America y piden a los usuarios confirmar una transacción monetaria con la intención de engañarlos para que abran los adjuntos maliciosos. Esto es bastante normal entre los ciberdelincuentes. Registran direcciones de correo electrónico y dominios incluyendo nombres de empresas y organismos estatales conocidos. Todo esto se hace para generar más credibilidad; es más fácil engañar a los usuarios para que abran archivos recibidos por nombres conocidos. Ahora bien, Emotet ha sido diseñado para recabar información variada sensible, como por ejemplo, usuarios/contraseña y actividad del navegador. Los ciberdelincuentes podrían conseguir acceso a redes sociales, bancos y otras cuentas personales, y abusar del uso para obtener beneficio (transferencias de dinero, compras en línea, suplantación de la identidad, etc.). Por tanto, la existencia de un troyano de alto riesgo como Bank Of America puede dar lugar a graves problemas de privacidad y pérdidas económicas. Si acaba de abrir el virus Bank Of America por e-mail, es de suponer que su equipo está infectado. Por ello, debería analizarlo con un programa antivirus o antiespía legítimo y eliminar todas las amenazas.

| Nombre | el troyano Emotet |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Síntomas | Compras en internet no autorizadas, cambio de contraseñas en cuentas de internet, suplantación de la identidad, acceso ilegal al equipo de uno. |

| Formas de distribución | Correos electrónicos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento de buscadores, dominios mal escritos. |

| Daño | Pérdida de información sensible de tipo privado, pérdida económica, suplantación de la identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Hay muchos virus de tipo troyano que comparten similitudes con Emotet. La lista de ejemplos incluye (sin mencionarlos a todos) LokiBot, TrickBot, FormBook y Pony. La mayoría se distribuye a través de campañas de spam. El modus operandi apenas se distingue; en casi todos los casos, los troyanos recogen información personal variada. Aunque en algunos casos esos virus propagan también (o en su lugar) otro software malicioso (normalmente ransomware). En cualquier caso, los troyanos como Emotet representan una grave amenaza a la privacidad del usuario y la seguridad del equipo.

¿Cómo llegó el e-mail falso de Bank Of America a infectar mi equipo?

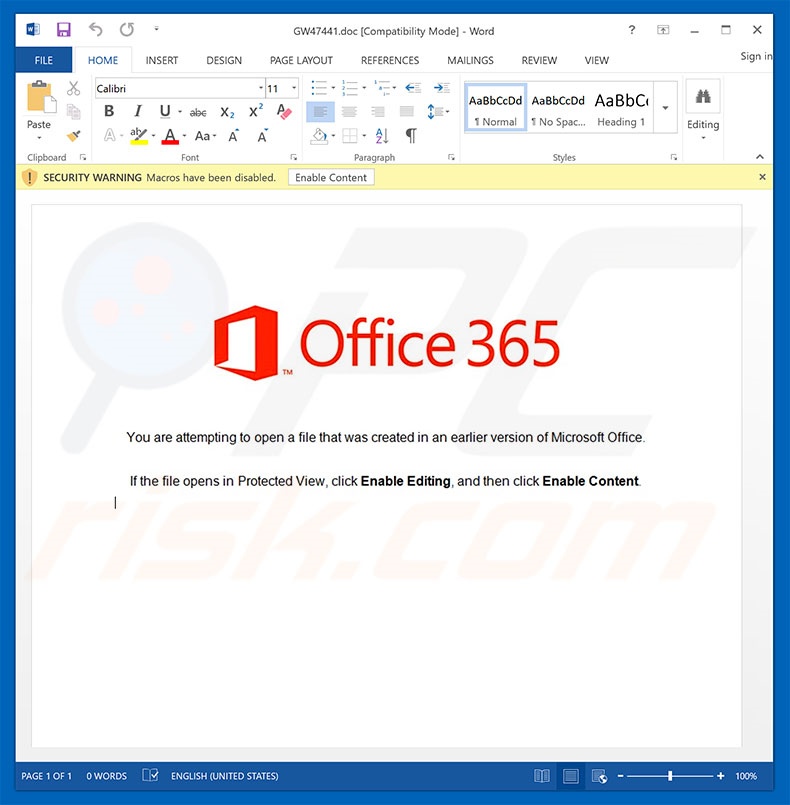

Como se ha indicado anteriormente, El virus del e-mail "Bank Of America" distribuye un adjunto malicioso MS Word. Tras abrir este archivo, se pide a los usuarios de inmediato habilitar los comandos macro. Una vez se habiliten las macros, los documentos ejecutarán comandos que descargan e instalan el malware. Aunque este método de distribución es bastante simple, tiene un fallo importante; el documento no es capaz de infectar el sistema si el usuario no está usando MS Word. Con otras palabras, si el archivo se abre con otra aplicación diferente a MS Word, no se descargará ningún software malicioso. Cabe también mencionar que Emotet afecta solo al sistema operativo Microsoft Windows. Por tanto, otros sistemas operativos están a salvo.

¿Cómo se puede evitar que se instalen programas maliciosos?

En primer lugar, es necesario saber que los dos motivos principales por las que se infecta el equipo son un conocimiento insuficiente y un comportamiento imprudente. La clave para la seguridad informática es la precaución; por tanto, preste siempre atención al navegar por internet. Piénseselo dos veces antes de abrir adjuntos en correos. Aquellos archivos que no sean interesantes o que hayan sido enviados por direcciones desconocidas o sospechosas no deberían abrirse nunca. Asimismo, asegúrese de tener instalado y en funcionamiento un programa antivirus o antiespía de confianza. Deberíamos apuntar que las versiones más recientes (2010 en adelante) de MS Office han sido diseñadas para abrir documentos recientes en modo "vista protegida". De esa forma, se evita la descarga de software malicioso por parte de adjuntos maliciosos. Por tanto, no se recomienda usar versiones antiguas. Si ya ha abierto el adjunto del e-mail infectado de Bank Of America, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

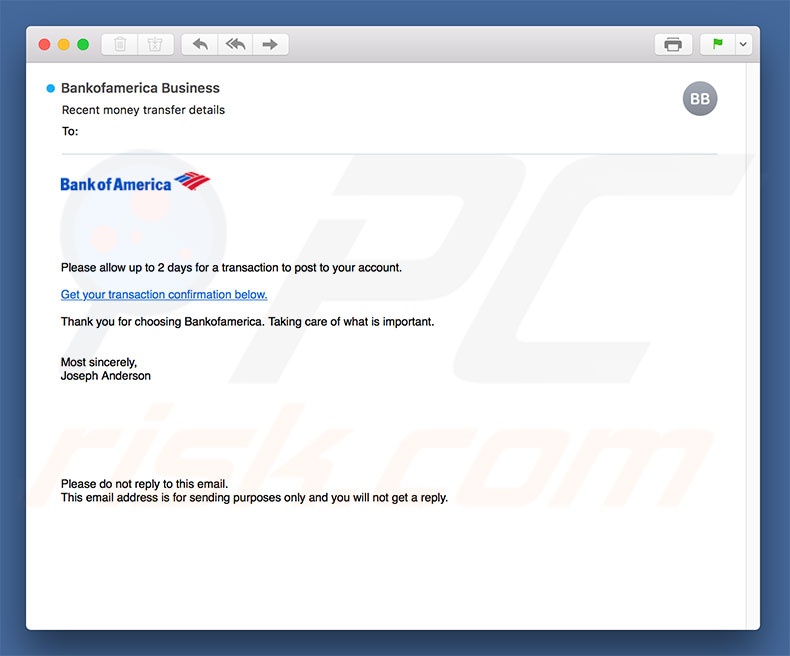

Texto mostrado en el e-mail malicioso tipo Bank Of America:

Subject: Recent money transfer details

Please allow up to 2 days for a transaction to post to your account.

Get your transaction confirmation below.

Thank you for choosing Bankofamerica. Taking care of what is important.

Most sincerely,

Joseph Anderson

Please do not reply to this email.

This email address is for sending purposes only and you will not get a reply.

Adjunto malicioso distribuido a través de la campaña de spam "Bank Of America":

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Bank Of America Email Virus?

- PASO 1. Eliminar manualmente el software malicioso del virus por e-mail de Bank Of America.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión