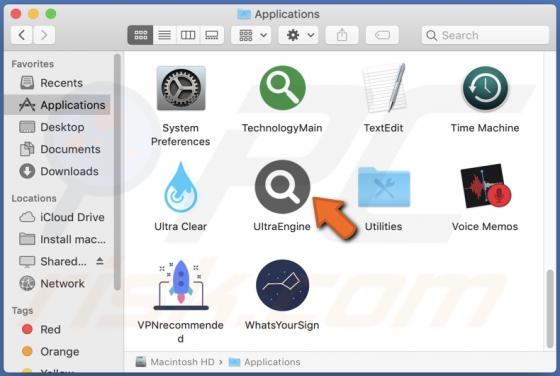

Adware UltraEngine (Mac)

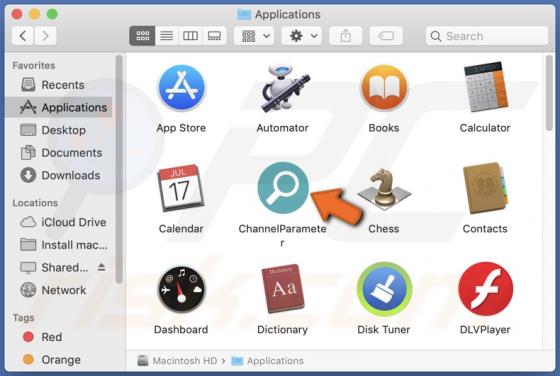

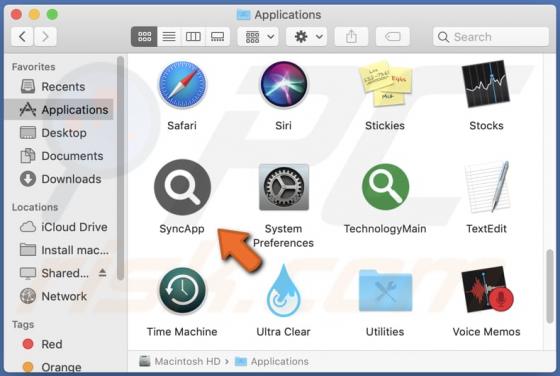

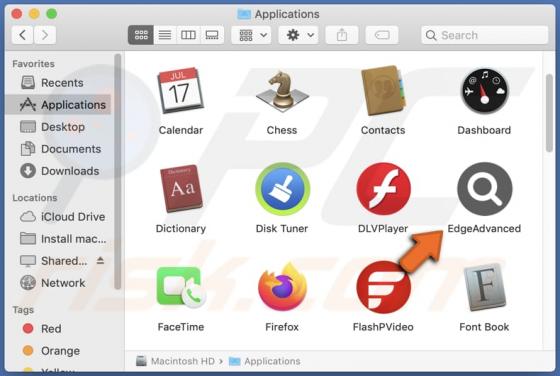

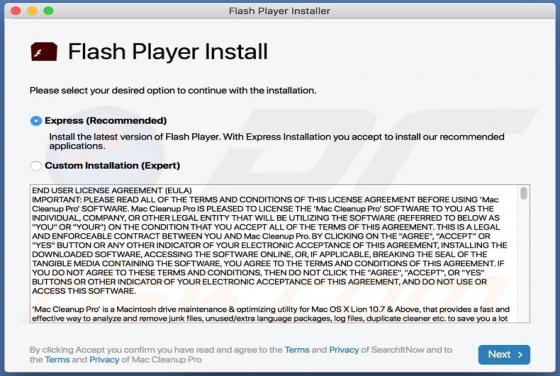

UltraEngine es un software malicioso clasificado como adware. También tiene cualidades de secuestrador de navegador. Debido a las técnicas cuestionables utilizadas para distribuir esta aplicación, también se clasifica como una PUA (Aplicación Potencialmente No Deseada, por sus siglas en inglés).