¿Cómo Infectó El Ransomware Mi Computador?

Introducción

A lo largo de los años, los piratas informáticos han utilizado varias formas diversas e innovadoras para infectar a los usuarios con una amplia variedad de cepas de malware. El ransomware no es diferente, en el sentido de que utiliza muchos de los mismos métodos empleados en otros ataques de malware. Todavía depende en gran medida de las mismas reglas y métodos para infectar PCs. Esto no significa que la amenaza planteada por el ransomware se reduzca de alguna manera porque sus operadores confían en tácticas similares, sino que estas tácticas continúan funcionando a pesar de que la comunidad de Seguridad Informática las conoce y los hábitos de seguridad débiles que se muestran del público en general.

Antes de profundizar en cómo el ransomware realiza la infección real de la máquina, se necesita una definición rápida del ransomware. El ransomware se puede definir como una familia de malware que impide o limita a los usuarios el acceso y uso de la máquina infectada. Esto normalmente se realiza de dos maneras: bloqueando la pantalla o encriptando archivos, lo que a su vez impide el acceso hasta que se descifre. El bloqueo de pantalla, evitando así la interacción del usuario, ha caído en desuso entre los hackers. Esto se debe a que los crypto-lockers, un término general dado al ransomware que encripta datos y archivos, es mucho más efectivo y más difícil de combatir. Ambos tipos de ransomware requerirán que la víctima pague un rescate para obtener acceso a los archivos cifrados o la eliminación de la pantalla bloqueada.

De todos los métodos de infección cubiertos a continuación, también se incluirá una lista de cómo prevenir dicha infección. Estas medidas no requieren un título en ciencias de la computación y, en general, los investigadores determinan que componen las mejores prácticas aceptadas con respecto a la seguridad de sus dispositivos.

Tabla de Contenido

- Introducción

- Anexos de Correo Electrónicos

- Protocolo de Escritorio Remoto (RDP)

- URL Maliciosas

- Publicidad Maliciosa (Malvertising)

- Descargas Automáticas/Manipuladas

- Apuntar a Proveedores de Servicios Gestionados (MSPs)

- Infecciones Laterales de Red

- Vectores de Infección Física

- Descargar de Contenido Pirateado

- Conclusión

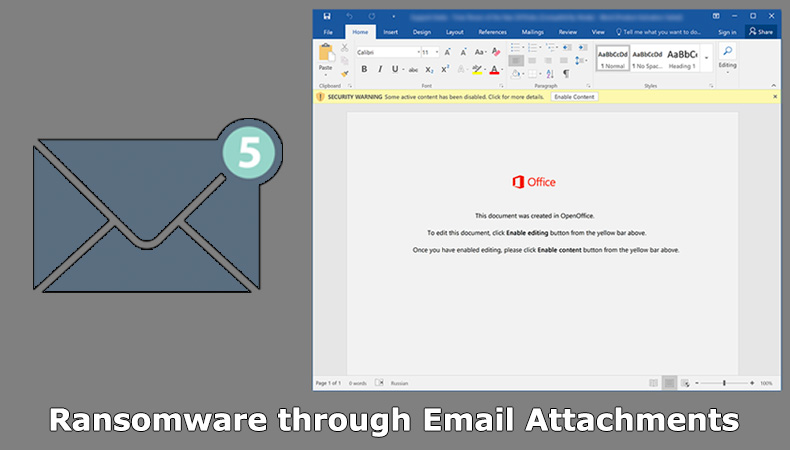

Anexos de Correo Electrónicos

El método más común y explotado para intentar la infección no solo con ransomware sino con la mayoría de las formas de malware. En muchos casos, el humilde correo electrónico falso es el primer puerto de entrada para usuarios personales y redes corporativas por igual. Cuando se usan correos electrónicos no deseados, los piratas informáticos utilizan una combinación de tácticas de ingeniería social para tratar de engañar al usuario final para que abra el archivo malicioso.

El archivo malicioso puede estar en una variedad de formatos, ya sea un archivo ZIP, PDF, documento de Word u hoja de cálculo de Excel. De ninguna manera es una lista exhaustiva. Incluso los archivos de imagen se pueden dañar para instalar troyanos que luego pueden descargar e instalar ransomware. Lo que hace que los correos electrónicos sigan siendo una amenaza válida e increíblemente efectiva es la medida en que los piratas informáticos redactarán correos electrónicos fraudulentos que se ven casi exactamente como si la compañía legítima los hubiera reflejado. Otros operadores modernos de ransomware investigarán minuciosamente sus objetivos para que sea más probable que un usuario final haga clic en el archivo malicioso.

Cómo prevenir las infecciones de ransomware por correo electrónico:

- No abra archivos adjuntos de direcciones sospechosas.

- Siempre verifique la dirección del remitente para detectar errores de ortografía sutiles. Esto puede sugerir que el correo electrónico ha sido falsificado.

- Una táctica preferida para los operadores de ransomware es enviar archivos maliciosos que requieren la habilitación de macros. Se recomienda que los usuarios finales no habiliten macros ya que esto puede permitir que se ejecuten scripts maliciosos a menudo sin el conocimiento del usuario final.

- Se recomienda además que las personas y las empresas instalen un software de filtrado antispam para evitar que el usuario o el empleado reciban correos electrónicos no deseados.

Protocolo de Escritorio Remoto (RDP)

Esta es una opción increíblemente popular para ser explotado por los operadores de ransomware. Las variantes de ransomware como Dharma y GandCrab son conocidos defensores de este método de ataque. El protocolo de escritorio remoto o RDP permite la conexión de una o más computadoras a través de una red. A través de esta conexión, las aplicaciones se pueden descargar e instalar. Si un pirata informático puede explotar esta conexión, puede ejecutar código malicioso que, a los efectos de este artículo, significaría la descarga e instalación de ransomware.

RDP surgió de la necesidad de que los administradores de TI hicieran su trabajo a largas distancias y es una herramienta conveniente. Lamentablemente, los piratas informáticos también se dieron cuenta rápidamente del potencial del protocolo. Normalmente, las solicitudes RDP se manejan a través del puerto 3389, lo que significa que los piratas informáticos pueden usar una herramienta conocida como escáner de puertos para detectar puertos expuestos. La siguiente fase comienza cuando el pirata informático intenta utilizar vulnerabilidades conocidas para obtener acceso o forzar una lista masiva de credenciales conocidas en un intento de darle la suerte. Una vez hecho esto, el software antivirus se puede deshabilitar, instalar ransomware y abrir una puerta trasera para futuros ataques.

Se puede asegurar su RDP siguiendo estas medidas de seguridad:

- Utilice siempre contraseñas seguras para las credenciales RDP.

- Además, se recomienda que se use la autenticación de dos factores para las sesiones RDP.

- Al usar una VPN, a los piratas informáticos les resulta mucho más difícil encontrar puertos abiertos.

- Cambie el puerto predeterminado RDP 3389.

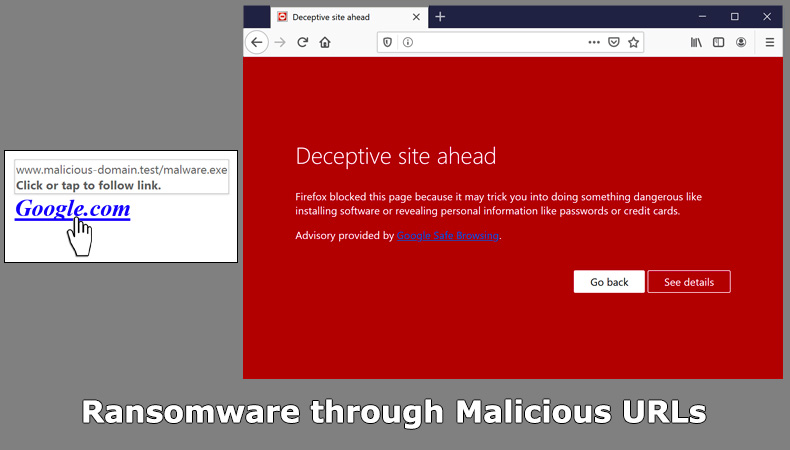

URL Maliciosas

Este método de infección está estrechamente relacionado con los correos electrónicos, ya que a menudo, en lugar de un archivo malicioso como un documento de Word, los piratas informáticos incluirán un enlace malicioso. El enlace redirigirá a una descarga que luego instalará el ransomware. No solo los correos electrónicos son susceptibles a las redes sociales y la mensajería instantánea también se puede utilizar para distribuir el enlace malicioso. Una vez más, los piratas informáticos emplearán tácticas de ingeniería social para atraer o asustar al destinatario para que haga clic en el enlace.

Puede protegerse contra enlaces maliciosos de las siguientes maneras:

- Pase el mouse sobre los enlaces en correos electrónicos y mensajes directos para verificar el destino antes de hacer clic. Si parece sospechoso, no haga clic.

- No confíe en ningún enlace incrustado enviado por correo electrónico o mensajería instantánea hasta que se haya verificado a fondo.

- En lugar de hacer clic en un enlace, un usuario puede ingresar la dirección web manualmente o buscar primero la dirección en un motor de búsqueda. Esto también puede ayudar a prevenir ataques de phishing.

Publicidad Maliciosa (Malvertising)

En el pasado, se vio a Sodinokibi ser distribuido junto con campañas de publicidad maliciosa. Malvertising, o publicidad maliciosa, es un ataque que involucra a los hackers que típicamente inyectan código malicioso en redes legítimas de publicidad en línea. El código generalmente redirige a los usuarios a sitios web maliciosos. El sitio web malicioso a su vez está vinculado a un kit de exploit que está diseñado para aprovechar una serie de vulnerabilidades conocidas en Internet Explorer o Flash para obtener acceso a la máquina del usuario. A partir de ahí, se puede instalar ransomware, o una gran cantidad de otras cepas de malware, en la máquina de la víctima.

Los Kits de exploits eran métodos increíblemente populares para infectar a los usuarios con malware cuando Internet Explorer y Flash dominaban el panorama de Internet. Su uso disminuyó junto a la popularidad de esos productos. Sin embargo, los kits de exploits han visto un resurgimiento en los últimos tiempos, ya que los operadores de ransomware expertos ahora se dirigen a grandes organizaciones que a menudo ejecutan software obsoleto.

Cómo evitar ser víctima de una campaña de publicidad maliciosa:

- Asegúrese de mantener actualizados su sistema operativo y los paquetes de software instalando regularmente actualizaciones si no se realiza automáticamente.

- Están disponibles varios grandes bloqueadores de anuncios que pueden ayudar en gran medida a evitar que los usuarios sean víctimas de campañas de publicidad maliciosa.

- Asegúrese de que los complementos como Flash y Java estén configurados para tener que hacer clic antes de reproducir, esto evita que se ejecuten automáticamente, que es lo que muchos hackers necesitan para establecerse en el sistema.

- Asegúrese de instalar y usar complementos verificados o confiables. Desactiva los complementos que no se usan regularmente.

Descargas Automáticas/Manipuladas

Las descargas automáticas/manipuladas generalmente se ven como una descarga maliciosa que ocurre sin el conocimiento del usuario final. Esto se puede hacer de manera similar a una campaña de publicidad maliciosa, ya que el hacker podría alojar un sitio web con descargas maliciosas y hacer que las víctimas lo descarguen del sitio web alojado. Otro método para realizar descargas automáticas es inyectar código malicioso en sitios web legítimos y luego usar un kit de explotación para comprometer las máquinas.

Lo que hace que las descargas automáticas sean una amenaza es que no necesitan ninguna entrada por parte del usuario final. A diferencia de habilitar macros en documentos de Word. Simplemente visitando un sitio web puede producirse una infección ya que el contenido malicioso analiza su dispositivo en busca de vulnerabilidades específicas y ejecuta automáticamente el ransomware en segundo plano.

Eso no significa que no pueda defenderse contra las descargas ocultas. Las siguientes medidas evitan que las descargas no autorizadas sean un problema:

- Al igual que con la defensa contra la publicidad maliciosa, es importante mantener actualizados los sistemas operativos y el software.

- Desinstalar complementos innecesarios.

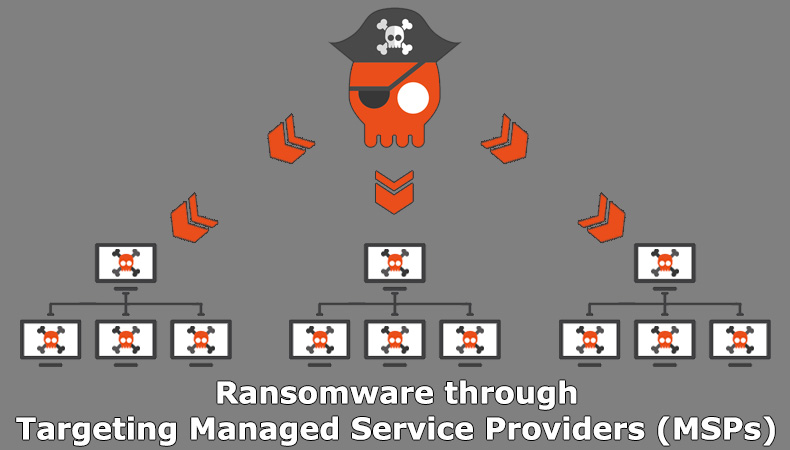

Apuntar a Proveedores de Servicios Gestionados (MSPs)

Los proveedores de servicios gestionados han permitido que muchas compañías independientes del tamaño ayuden a competir en una economía global increíblemente impulsada tecnológicamente. Los proveedores de servicios con el fin de brindar un servicio competitivo a menudo requieren un acceso incomparable a las redes de la empresa. Esto le ha dado a los piratas informáticos la oportunidad de comprometer al MSP y luego a los clientes del MSP. Es más difícil para el pirata informático, pero comprometer al MSP puede ser grave no solo para el MSP, sino para toda su base de clientes. Varias ciudades en Texas, incluida Keene cerca de Fort Work, fueron víctimas de este vector de infección cuando el MSP se vio comprometido por primera vez. El rescate exigido combinado fue de 2.5 millones de dólares

En general, los MSP y los MSSP (proveedores de servicios de seguridad gestionados) tienen políticas y medidas de seguridad amplias y confiables. Los clientes pueden insistir aún más en que se implemente la autenticación de dos factores siempre que sea posible. Además, el MSP y sus empleados deben estar al tanto de las últimas campañas de phishing, ya que este sigue siendo el método preferido de compromiso para muchos hackers.

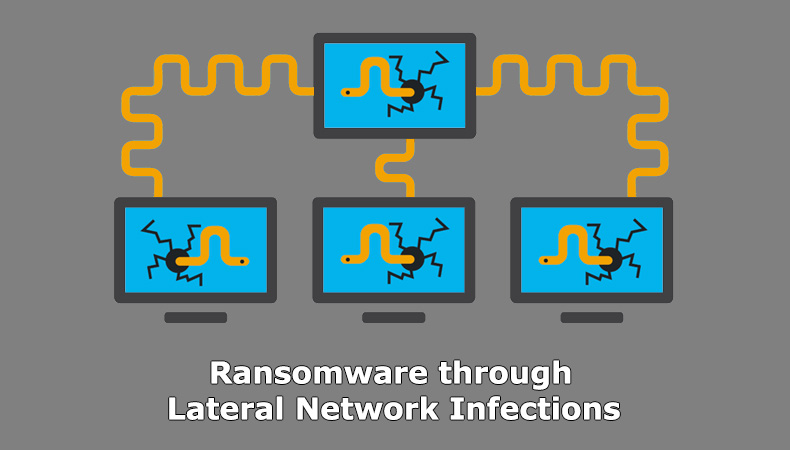

Infecciones Laterales de Red

A menudo, en las películas, los virus informáticos, ahora comúnmente conocidos como malware, se representan como capaces de replicarse e infectar máquina tras máquina como una plaga digital. Si bien las películas son propensas a una exageración excesiva para lograr un efecto dramático, la idea es muy cierta. Worms (Gusanos), un tipo de malware increíblemente popular a principios de la década de 2000 y que alcanzó su punto máximo con Stuxnet, pueden replicarse y extenderse a otras máquinas sin interacción humana.

No fue hasta que WannaCry llegó a los titulares internacionales que el ransomware tenía capacidades de gusano. Aprovechando el infame exploit EternalBlue, esta fue la primera vez que se vio un ransomware moviéndose lateralmente a través de las redes. Esta capacidad de propagarse a través de una red corporativa, por ejemplo, a otras máquinas vulnerables tiene la capacidad de detener las operaciones. Desde WannaCry, muchas de las variedades de ransomware más peligrosas y competentes tienen algunas características que permiten este movimiento lateral.

Se ha demostrado que las siguientes dos medidas son las formas más confiables para evitar dicho movimiento en una red:

- Segmente las redes y restrinja en gran medida los privilegios administrativos solo a quienes los necesiten.

- Implemente una estrategia y práctica integral de respaldo.

Vectores de Infección Física

Hasta ahora, solo hemos tratado con métodos de infección que dependen del atacante que depende de alguna forma de conexión a Internet para infectar una máquina. Esta transferencia física de datos, es decir, USB y otros dispositivos de almacenamiento portátiles, presenta otra oportunidad para que los piratas informáticos propaguen ransomware. El malware podría haber infectado el dispositivo sin el conocimiento del propietario y una vez insertado en una PC, el malware puede funcionar encriptando la PC ahora infectada.

Los siguientes consejos de seguridad también se aplican a otras formas de malware distribuidas a través de dispositivos físicos:

- Las empresas deben tener políticas estrictas cuando se trata de empleados que usan sus propios dispositivos.

- Nunca conecte un dispositivo desconocido a su computadora.

- Asegúrese de tener un paquete antivirus de buena reputación instalado en su computadora.

- Abstenerse de utilizar dispositivos públicos, como los quioscos de impresión de fotografías, ya que estos han sido atacados por hackers en el pasado.

Descargar de Contenido Pirateado

Para aquellos que buscan obtener un paquete de software o sus series de TV favoritas de forma gratuita, descargar versiones pirateadas siempre ha sido una opción. Una opción que viene con una elección moral, sin duda, pero una opción no obstante. Independientemente de las implicaciones morales, hay una muy buena razón por la que esta es una mala opción. Los hackers llevan mucho tiempo incluyendo malware en estas descargas. Los hackers también siguen las tendencias, cuando Game of Thrones estaba a punto de ser lanzado, los hackers usaban supuestas versiones filtradas pirateadas para difundir el ransomware Bad Rabbit.

Incluso los sitios web utilizados para facilitar las descargas piratas han sido más susceptibles a la explotación por parte de piratas informáticos que buscan iniciar descargas ocultas. A menudo, el software pirateado no incluye ninguna forma de recibir actualizaciones de seguridad importantes que permitan a los piratas informáticos explotar las vulnerabilidades ya parcheadas a voluntad. Independientemente de dónde se encuentre en el debate ético sobre el software pirateado, el hecho de que sea un objetivo activo para los piratas informáticos debería ser suficiente para no garantizar la descarga de versiones pirateadas.

Prevenir la infección a través de esta ruta implica simplemente no visitar o descargar desde sitios web que promueven contenido pirateado. Además, si un acuerdo de software es demasiado bueno para ser verdad, es mejor dejarlo solo.

Conclusión

El ransomware sigue siendo una gran amenaza para cualquiera que use una computadora o dispositivo móvil. Los hackers desarrollarán nuevas y novedosas formas de difundir las variantes de ransomware, sin embargo, a menudo confían en los ajustes de los ejemplos anteriores. Al defenderse contra el ransomware, los consejos proporcionados no solo defienden contra el ransomware sino también contra la gran mayoría de otras variantes de malware. Las buenas prácticas de seguridad a menudo implican desarrollar buenos hábitos de seguridad que complementan el software de seguridad. Esto puede ser un dolor al principio, pero puede ahorrar grandes cantidades de dinero a largo plazo, y mucho menos toda una vida de recuerdos familiares si se encriptan las fotos de su familia.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar