Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Instrucciones para eliminar el secuestrador de equipos Sodinokibi

¿Qué es Sodinokibi?

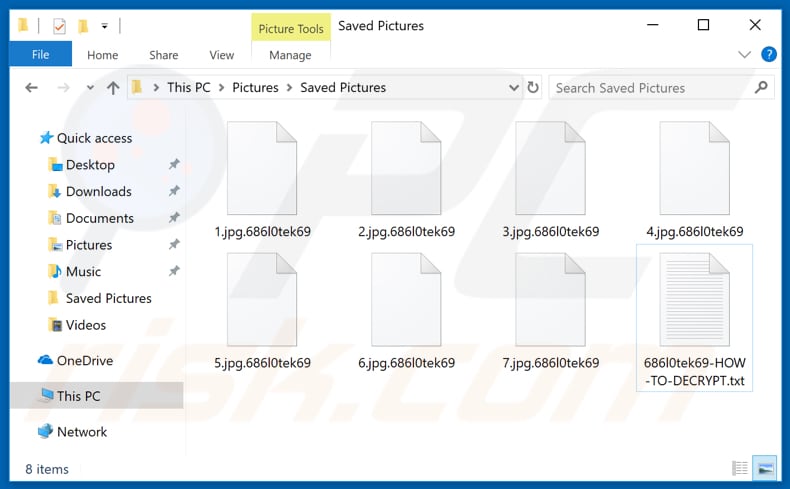

Sodinokibi es un programa de tipo ransomware creado por ciberdelincuentes. Lo usan para cifrar los archivos almacenados en el equipo de la víctima; en otras palabras, para evitar que los usuarios accedan a sus archivos hasta que hayan pagado un rescate. Este virus encriptador fue descubierto por primera vez por S!Ri. Los investigadores de malware lo llamaron Sodinokibi; sin embargo sus desarrolladores no le han dado ningún nombre oficial aún. Este virus encriptador almacena notas de rescate en las carpetas que contienen archivos encriptados. El nombre de un archivo de texto depende de la extensión añadida al archivo encriptado. Por ejemplo, si la extensión es ".686l0tek69" (y el archivo encriptado cambia su nombre, por ejemplo; "1.jpg" por "1.jpg.686l0tek69"), el mensaje de petición de rescate se llamará "686l0tek69-HOW-TO-DECRYPT.txt". Sodinokibi cambia también el fondo de escritorio de la víctima.

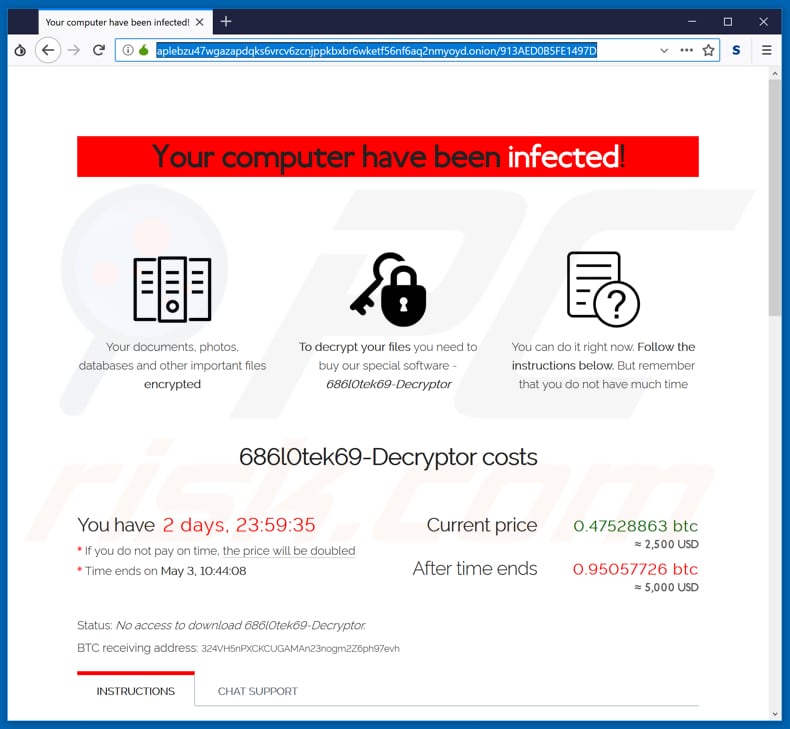

Como se explica en la nota de rescate, los usuarios que tengan infectados los equipos con este ransomware pueden desencriptar (recuperar) sus archivos solo si siguen las instrucciones facilitadas por los ciberdelincuentes que lo desarrollaron. Para descifrar los datos, se requiere visitar sus sitios web usando uno de los dos enlaces. Uno debe abrirse usando el navegador Tor, el otro con algún navegador como Google Chrome, Mozilla Firefox, Opera, Internet Explorer o Microsoft Edge. Se indica que el enlace o página web creada para los navegadores distintos a Tor podrían ser bloqueados por el propio navegador. De una forma u otra, una vez abierto, su sitio web pide copiar y pegar la clave facilitada en la nota de rescate (archivo .txt) e introducir el nombre de extensión (que se facilita en el propio archivo de texto). Luego se abre otra página donde se dice que las víctimas tienen dos días para pagar el rescate de 2500 USD. Luego el precio se duplicará hasta los 5000 USD. El rescate debe transferirise a la dirección del monedero Bitcoin facilitado (debe pagarse en criptomonedas). Según los ciberdelincuentes, cuando se realice el pago, las víctimas deberían recibir tres confirmaciones. Luego deberán recargar el sitio web que creará un enlace de descarga con una herramienta de descifrado. Se insta a las víctimas que no traten de descifrar sus archivos con otras herramientas de terceros; según los ciberdelincuentes, si se usan, podrían perderse los datos de forma permanente. Sin embargo, se desaconseja pagar a la gente que desarrolló este ransomware. Normalmente, los ciberdelincuentes colaboran solo hasta que han recibido el rescate. Luego casi todos ellos ignoran a sus víctimas y no envían las herramientas o claves necesarias para el descifrado. Con pocas palabras, los usuarios resultan estafados. Por desgracia, no hay ninguna herramienta que pueda descifrar los archivos encriptados por Sodinokibi de forma gratuita. Los ciberdelincuentes que desarrollaron un ransomware en particular son los únicos que pueden ofrecer esa herramienta de descifrado. Casi nunca es posible engañar a los algoritmos criptográficos que se usan para encriptar los archivos sin usar determinadas claves o herramientas de descifrado. La mejor opción en tales casos es restaurar los archivos usando una copia de seguridad (si hubiera una) creada antes de que todos los archivos resulten encriptados por un programa de tipo ransomware.

Captura de pantalla del mensaje donde se insta a los usuarios a pagar la recompensa para desencriptar los archivos afectados:

He aquí algunos ejemplos de programas de tipo ransomware: BellevueCollegeEncryptor, Hceem y Hrosas. Casi todos han sido creados para encriptar archivos y dejarlos bloqueados a no ser que se pague el rescate. Las diferencias más comunes están en la cuantía del rescate y el tipo de algoritmo usado para encriptar los archivos. Por desgracias, casi siempre es imposible crackearlos a no ser que no estén desarrollados al 100 % o tengan errores o fallos de seguridad. Para evitar la pérdida de datos (y económica) ocasionada por el cibersecuestro, recomendamos mantener copias de seguridad con regularidad y almacenarlas en un dispositivo de almacenamiento extraíble o servidores remoto

¿Cómo llegó el cibersecuestro a mi equipo?

Algunas de las formas más usadas para propagar ransomware y otros programas maliciosos varios son campañas de spam, troyano, falsos actualizadores de software, fuentes/herramientas no oficiales de descarga y herramientas de piratería de software. En el primer caso, los ciberdelincuentes envían correos que contienen adjuntos maliciosos; al darles a estos correos apariencia oficial e importante, tratan de engañar a los usuarios para que abran los archivos adjuntos. Esos adjuntos suelen ser documentos Microsoft Office, archivos como ZIP, RAR, JavaScript, ficheros PDF, ejecutables (.exe), etc. Una vez abiertos, descargan e instalan ransomware u otro programa malicioso de alto riesgo. Si ya hay un troyano instalado en el equipo, entonces es muy probable que esté diseñado para propagar varias amenazas. Los programas de este tipo suelen ocasionar infecciones en cadena. Los actualizadores de software falsos, si se usan, propagan software malicioso instalándolos en vez de las actualizaciones o parches esperados. Esas herramientas podrían usarse para aprovecharse de los fallos desactualizados de software, errores, etc. Las fuentes de descargas dudosas no oficiales como redes P2P (clientes torrent, eMule, etc.), portales de descargas gratuitas, sitios de alojamiento de archivos, etc. pueden ser usados por ciberdelincuentes también. Los ciberdelincuentes usan esos canales para presentan sus programas maliciosos como archivos inofensivos. Cuando los usuarios los descargan y abren, instalan programas maliciosos ellos mismos. Al usar varias herramientas para piratear software, los usuarios suelen poner en peligro a los programas maliciosos instalados también. Esas herramientas deberían saltarse las activaciones de pago; sin embargo, suelen ocasionar instalaciones no deseadas e infecciones en el equipo.

| Nombre | el virus Sodinokibi |

| Tipo de amenaza | Ransomware, virus criptográfico, bloqueador de archivos |

| Extensión de los archivos encriptados | Cadena aleatoria. |

| Mensaje de petición del rescate | Archivo de texto, fondo del escritorio, sitio web. |

| Cifra del rescate | $2500/$5000 |

| Contacto con el ciberdelincuentes | Chat en el sitio web. |

| Detectada como | Avast (Win32:Malware-gen), BitDefender (Trojan.GenericKD.31927370), ESET-NOD32 (una variante de Win32/GenKryptik.DGSJ), Kaspersky (Exploit.Win32.Nekto.lr), Lista Completa de Detecciones (VirusTotal) |

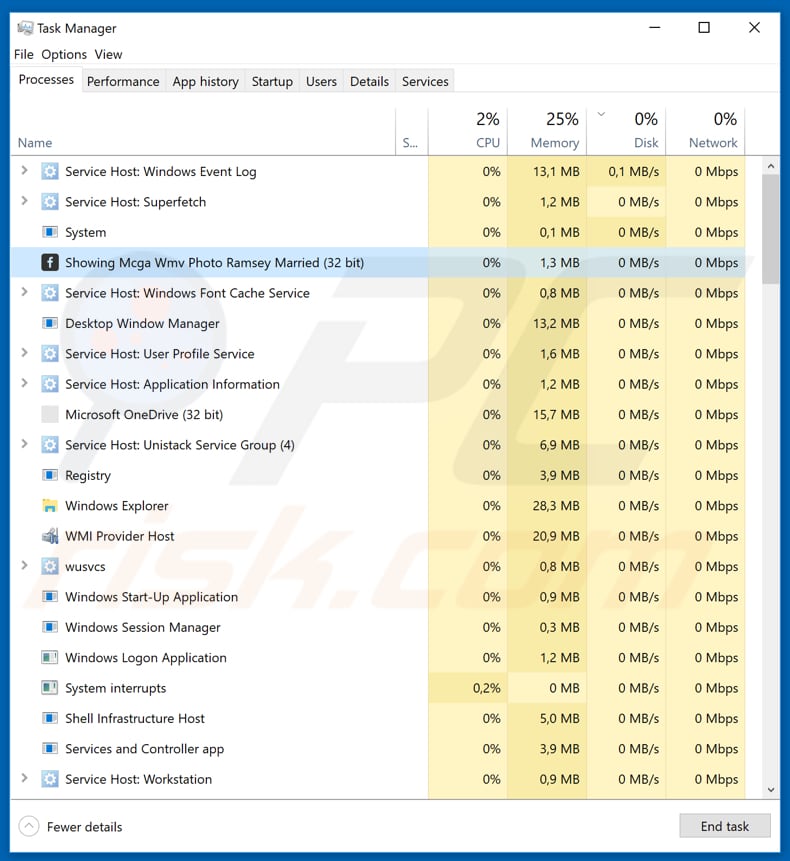

| Nombre del proceso malintencionado | Showing Mcga Wmv Photo Ramsey Married |

| Síntomas | No se pueden abrir los archivos almacenados en el equipo, los archivos que antes funcionaban tienen ahora una extensión diferente, por ejemplo my.docx.locked. Se muestra un mensaje en el escritorio para pedir un rescate. Los ciberdelincuentes solicitan el pago de una suma (normalmente en Bitcoins) para desbloquear los archivos. |

| Formas de distribución | Adjuntos por e-mail infectados (macros), sitios web torrent, anuncios maliciosos. |

| Daño | Todos los archivos están cifrados y no pueden abrirse si no se ha pagado un rescate. Se pueden instalar otros troyanos que roban contraseñas e infecciones de malware junto con una infección ransomware. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

¿Cómo protegerse de los cibersecuestros?

No abra adjuntos que están presentes en correos por parte de remitentes desconocidos o sospechosos. Lo mismo aplica a los enlaces web. Esos correos electrónicos suelen presentarse como oficiales e importantes; sin embargo, casi siempre son irrelevantes. Asimismo, le recomendamos usar los sitios web oficiales y de confianza al descargar el software y actualizarlo con las funciones o herramientas incorporadas facilitadas solo por desarrolladores oficiales. Sepa que las herramientas que permiten a los usuarios evitar el pago de software son ilegales y suelen ocasionar infecciones informáticas. Para evitar tener infectado el equipo, le recomendamos tener instalado (y activado) un software antivirus o antiespía de reputación. No se debería desactivar salvo que exista un motivo de peso. Si su equipo está infectado ya con Sodinokibi, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminarlos de forma automática.

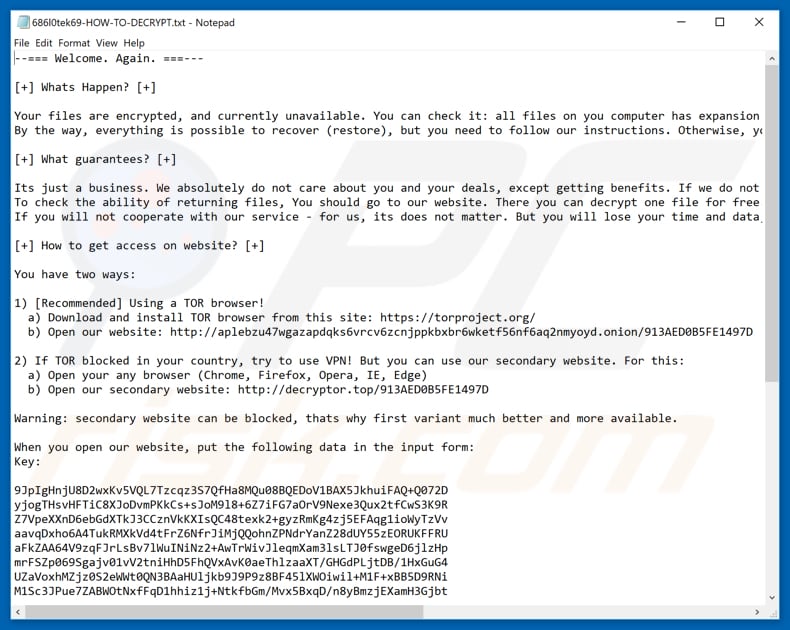

Texto mostrado en el archivo de texto del ransomware Sodinokibi (caracteres-aleatorios-HOW-TO-DECRYPT.txt):

--=== Welcome. Again. ===---

[+] Whats Happen? [+]

Your files are encrypted, and currently unavailable. You can check it: all files on you computer has expansion 686l0tek69.

By the way, everything is possible to recover (restore), but you need to follow our instructions. Otherwise, you cant return your data (NEVER).[+] What guarantees? [+]

Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will not cooperate with us. Its not in our interests.

To check the ability of returning files, You should go to our website. There you can decrypt one file for free. That is our guarantee.

If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause just we have the private key. In practise - time is much more valuable than money.[+] How to get access on website? [+]

You have two ways:

1) [Recommended] Using a TOR browser!

a) Download and install TOR browser from this site: hxxps://torproject.org/

b) Open our website: hxxp://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion/913AED0B5FE1497D2) If TOR blocked in your country, try to use VPN! But you can use our secondary website. For this:

a) Open your any browser (Chrome, Firefox, Opera, IE, Edge)

b) Open our secondary website: http://decryptor.top/913AED0B5FE1497DWarning: secondary website can be blocked, thats why first variant much better and more available.

When you open our website, put the following data in the input form:

Key:-

Extension name:

686l0tek69

-----------------------------------------------------------------------------------------

!!! DANGER !!!

DONT try to change files by yourself, DONT use any third party software for restoring your data or antivirus solutions - its may entail damge of the private key and, as result, The Loss all data.

!!! !!! !!!

ONE MORE TIME: Its in your interests to get your files back. From our side, we (the best specialists) make everything for restoring, but please should not interfere.

!!! !!! !!!

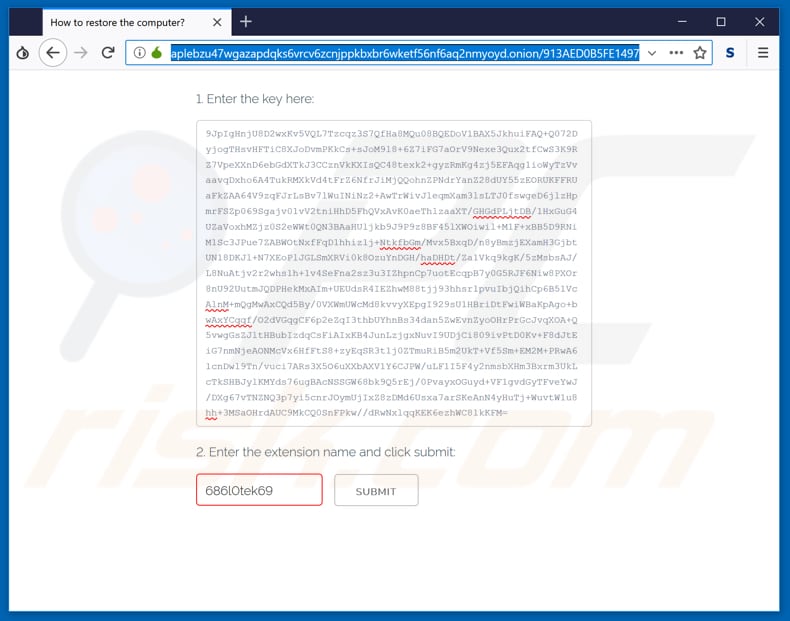

Captura de pantalla del sitio web de Sodinokibi (página de inicio):

Captura de pantalla del sitio web de Sodinokibi (segunda página):

Texto mostrado en el sitio web abierto con Tor (segunda página):

Your computer have been infected!

Your documents, photos, databases and other important files encrypted

To decrypt your files you need to buy our special software - 686l0tek69-Decryptor

You can do it right now. Follow the instructions below. But remember that you do not have much time

686l0tek69-Decryptor costsYou have 2 days, 23:59:17

* If you do not pay on time, the price will be doubled

* Time ends on May 3, 10:44:08

Current price

After time ends

0.47528863 btc

ò 2,500 USD

0.95057726 btc

ò 5,000 USDStatus: No access to download 686l0tek69-Decryptor.

BTC receiving address: 324VH5nPXCKCUGAMAn23nogm2Z6ph97evh

Instructions Chat support

How to buy 686l0tek69-Decryptor?Create a Bitcoin Wallet (we recommend Blockchain.info)

Buy necessary amount of Bitcoins. Current price for buying is 0.47528863 btc

Send 0.47528863 btc to the following Bitcoin address:

324VH5nPXCKCUGAMAn23nogm2Z6ph97evh* This receiving address was created for you, to identify your transactions

Wait for 3 confirmations

Reload current page after, and get a link to download 686l0tek69-DecryptorGuarantees?

Upload your file for test 686l0tek69-Decryptor.

* This file should be an encrypted image. Example

your-file-name.jpg.686l0tek69

your-file-name.png.686l0tek69

your-file-name.gif.686l0tek69

Aspecto del sitio web de Sodinokibi abierto con Tor (GIF):

Captura de pantalla del fondo de escritorio Sodinokibi:

Captura de pantalla de archivos cifrados por Sodinokibi (extensión aleatoria):

Captura de pantalla del proceso de ransomware Sodinokibi en el Administrador de tareas ("Showing Mcga Wmv Photo Ramsey Married"):

Capturas de pantalla de un chat con los ciberdelincuentes sobre el nombre del ransomware

Texto en el chat:

Researcher Tomas: Where are you from?

Researcher Tomas: What is the name of your ransomware?

Cyber criminal: We don't have name, don't write here.

Researcher Tomas: Researchers are calling this - "Sodinokibi" ransomware. That's not a very nice name, maybe you like to use something else?

Cyber criminal: show me

Researcher Tomas: hxxps://www.youtube.com/watch?v=MlfYEqAjXUE&feature=youtu.be

Researcher Tomas: You could think of some cooler name than "Sodinokibi".

Cyber criminal: Hm, why this name?

Researcher Tomas: I would guess this is from an executable file name (hxxps://twitter.com/GrujaRS/status/1122051853657739265/photo/1)

Researcher Tomas: What name would you like to use?

Cyber criminal: we don't have name, but give to us few days to think about it

Researcher Tomas: ok, great.

Actualización a 3 de mayo de 2019 - la investigación dio como resultado que los ciberdelincuentes han empezado a aprovecharse la vulnerabilidad de Oracle WebLogic Servers (CVE-2019-2725) para inyectar varios programas maliciosos, entre ellos, GANDCRAB, Sodinokibi, varios mineros, botnets, etc. Por suerte, Oracle ya ha lanzado un parche para solucionar esta vulnerabilidad. Por tanto, si tiene un servidor de ese tipo, descargue e instale el parche de inmediato. Podría encontrar información detallada y descargar el enlace del parche en este artículo.

Eliminar el virus encriptador Sodinokibi:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Video sugiriendo qué pasos deben tomarse en caso de una infección de ransomware:

Menú Rápido:

- ¿Qué es el virus Sodinokibi?

- PASO 1. Informar el ransomware a las autoridades.

- PASO 2. Aislar el dispositivo infectado.

- PASO 3. Identificar la infección del ransomware.

- PASO 4. Búsqueda de herramientas de desencriptado de ransomware.

- PASO 5. Restaurar archivos con herramientas de recuperación de datos.

- PASO 6. Crear copias de seguridad de datos.

Si es víctima de un ataque de ransomware, le recomendamos que informe de este incidente a las autoridades. Al proporcionar información a los organismos encargados de hacer cumplir la ley, ayudará a rastrear los delitos cibernéticos y potencialmente ayudará en el enjuiciamiento de los atacantes. Aquí hay una lista de autoridades a las que debe informar sobre un ataque de ransomware. Para obtener una lista completa de los centros de seguridad cibernética locales e información sobre por qué debe informar los ataques de ransomware, lea este artículo.

Lista de autoridades locales donde se deben informar los ataques de ransomware (elija una según su dirección de residencia):

Estados Unidos - Internet Crime Complaint Centre IC3

Reino Unido - Action Fraud

España - Policía Nacional

Francia - Ministère de l'Intérieur

Alemania - Polizei

Italia - Polizia di Stato

Países Bajos - Politie

Polonia - Policja

Portugal - Polícia Judiciária

Aislar el dispositivo infectado:

Algunas infecciones de tipo ransomware están diseñadas para encriptar archivos dentro de dispositivos de almacenamiento externos, infectarlos e incluso extenderse por toda la red local. Por esta razón, es muy importante aislar el dispositivo infectado (computadora) lo antes posible.

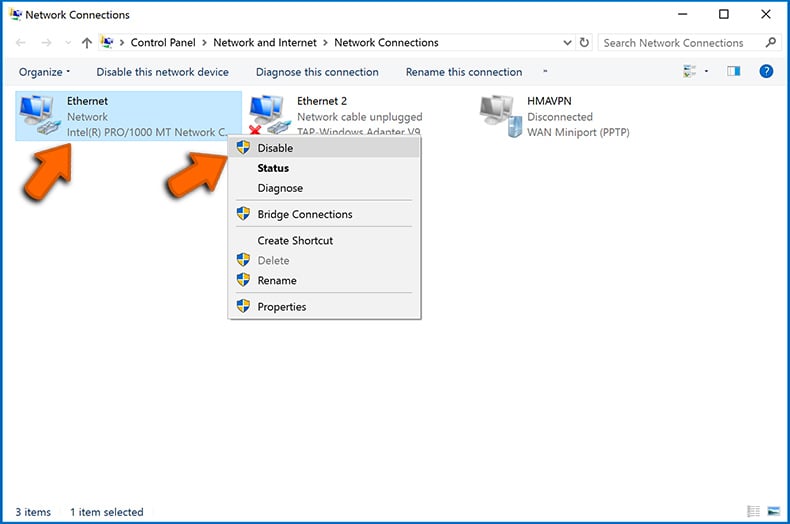

Paso 1: Desconectarse de Internet.

La forma más fácil de desconectar una computadora de Internet es desconectar el cable Ethernet de la placa base, sin embargo, algunos dispositivos están conectados a través de una red inalámbrica y para algunos usuarios (especialmente aquellos que no son particularmente expertos en tecnología), desconectar los cables puede parecer molesto. Por lo tanto, también puede desconectar el sistema manualmente a través del Panel de Control:

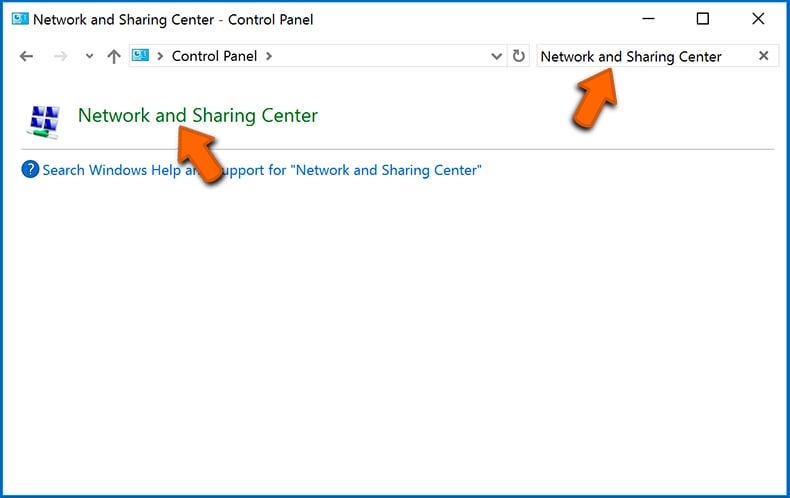

Navegue hasta el "Panel de Control", haga clic en la barra de búsqueda en la esquina superior derecha de la pantalla, ingrese "Centro de redes y recursos compartidos" y seleccione el resultado de la búsqueda:

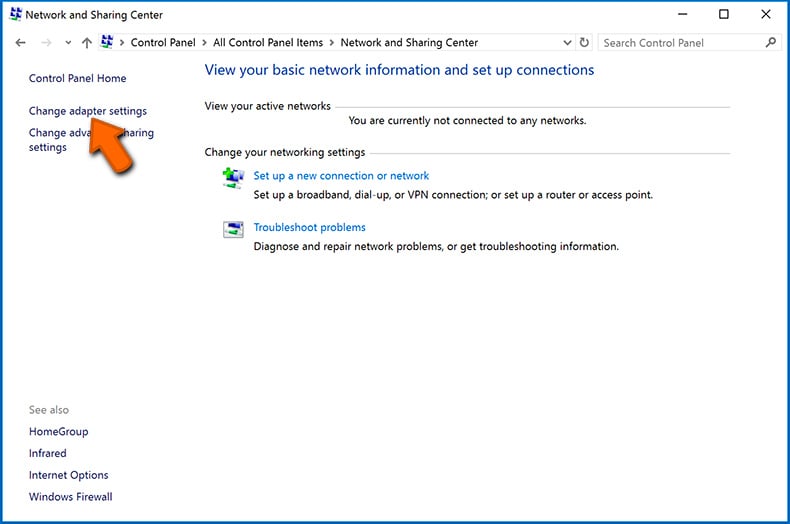

Haga clic en la opción "Cambiar la configuración del adaptador" en la esquina superior izquierda de la ventana:

Haga clic con el botón derecho en cada punto de conexión y seleccione "Desactivar". Una vez desactivado, el sistema ya no estará conectado a Internet. Para volver a habilitar los puntos de conexión, simplemente haga clic derecho nuevamente y seleccione "Habilitar".

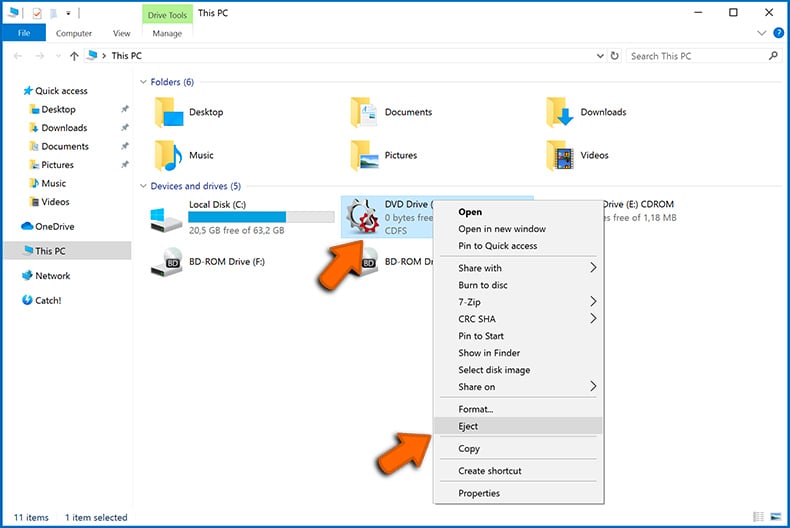

Paso 2: Desenchufe todos los dispositivos de almacenamiento.

Como se mencionó anteriormente, el ransomware puede encriptar datos e infiltrarse en todos los dispositivos de almacenamiento que están conectados a la computadora. Por esta razón, todos los dispositivos de almacenamiento externo (unidades flash, discos duros portátiles, etc.) deben desconectarse inmediatamente; sin embargo, le recomendamos encarecidamente que expulse cada dispositivo antes de desconectarlo para evitar la corrupción de datos:

Navegue a "Mi PC", haga clic con el botón derecho en cada dispositivo conectado y seleccione "Expulsar":

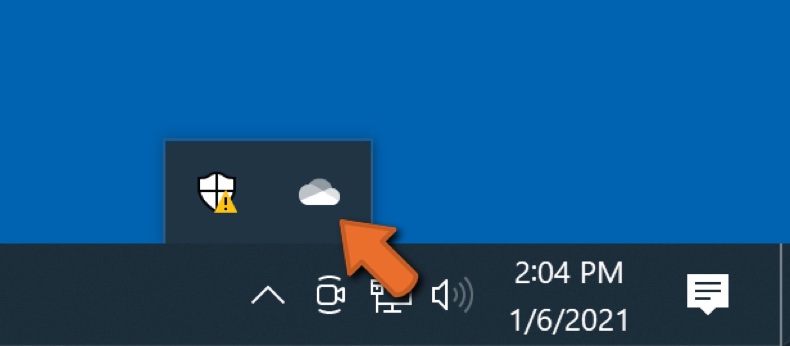

Paso 3: Cierre la sesión de las cuentas de almacenamiento en la nube.

Algunos tipos de ransomware podrían secuestrar el software que maneja los datos almacenados en "la Nube". Por lo tanto, los datos podrían estar corruptos/encriptados. Por esta razón, debe cerrar la sesión de todas las cuentas de almacenamiento en la nube dentro de los navegadores y otro software relacionado. También debe considerar desinstalar temporalmente el software de administración de la nube hasta que la infección se elimine por completo.

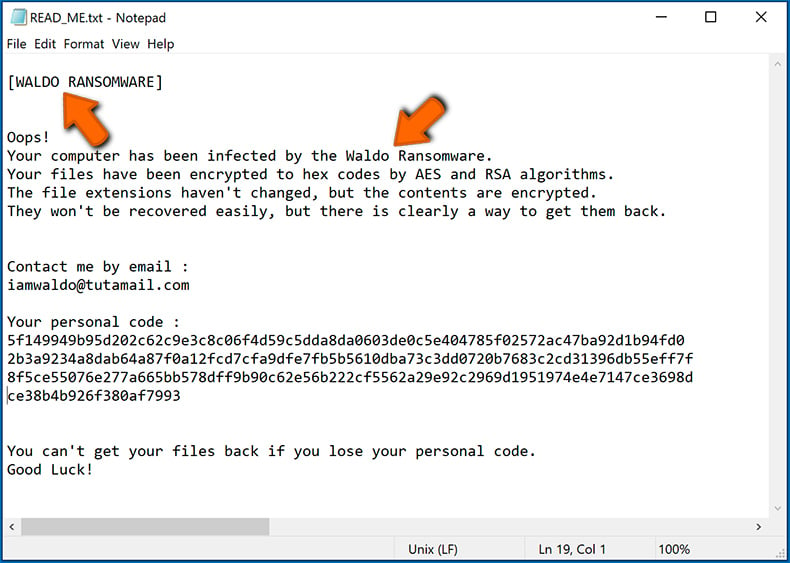

Identificar la infección del ransomware:

Para manejar adecuadamente una infección, primero hay que identificarla. Algunas infecciones de ransomware utilizan mensajes de solicitud de rescate como introducción (vea el archivo de texto del ransomware WALDO a continuación).

Sin embargo, esto es raro. En la mayoría de los casos, las infecciones de ransomware envían mensajes más directos simplemente indicando que los datos están encriptados y que las víctimas deben pagar algún tipo de rescate. Tenga en cuenta que las infecciones de tipo ransomware suelen generar mensajes con diferentes nombres de archivo (por ejemplo, "_readme.txt", "READ-ME.txt", "DECRYPTION_INSTRUCTIONS.txt", "DECRYPT_FILES.html", etc.). Por lo tanto, usar el nombre de un mensaje de rescate puede parecer una buena forma de identificar la infección. El problema es que la mayoría de estos nombres son genéricos y algunas infecciones usan los mismos nombres, aunque los mensajes entregados son diferentes y las infecciones en sí no están relacionadas. Por lo tanto, usar el nombre del archivo del mensaje solo puede ser ineficaz e incluso provocar la pérdida permanente de datos (por ejemplo, al intentar desencriptar datos con herramientas diseñadas para diferentes infecciones de ransomware, es probable que los usuarios terminen dañando archivos permanentemente y el desencriptado ya no será posible incluso con la herramienta correcta).

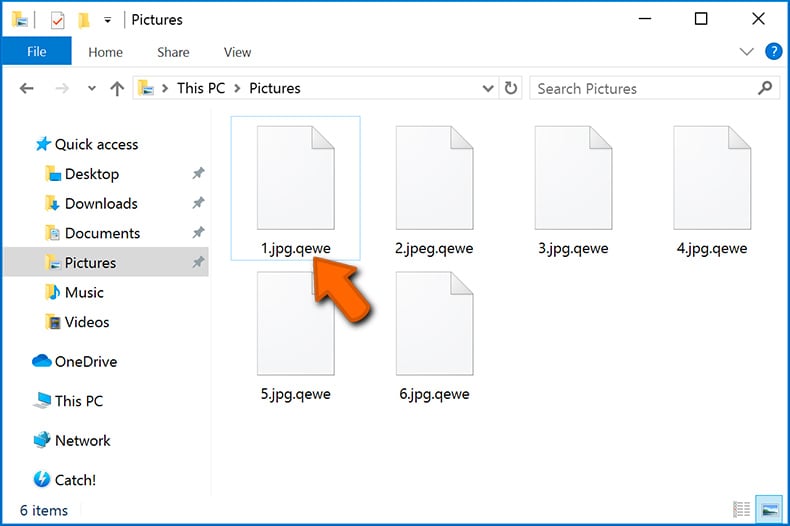

Otra forma de identificar una infección de ransomware es comprobar la extensión del archivo, que se adjunta a cada archivo encriptado. Las infecciones de ransomware a menudo se nombran por las extensiones que agregan (consulte los archivos encriptados por Qewe ransomware a continuación).

Sin embargo, este método solo es efectivo cuando la extensión adjunta es única; muchas infecciones de ransomware agregan una extensión genérica (por ejemplo, ".encrypted", ".enc", ".crypted", ".locked", etc.). En estos casos, resulta imposible identificar el ransomware por su extensión adjunta.

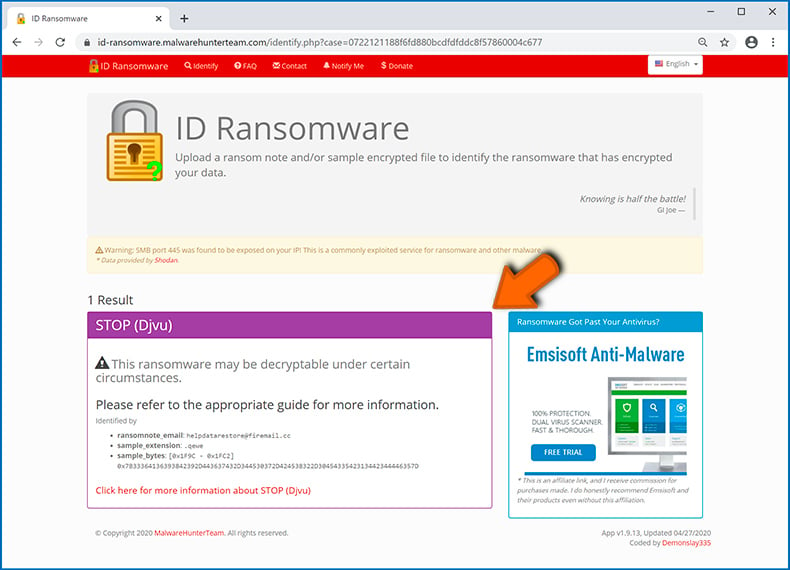

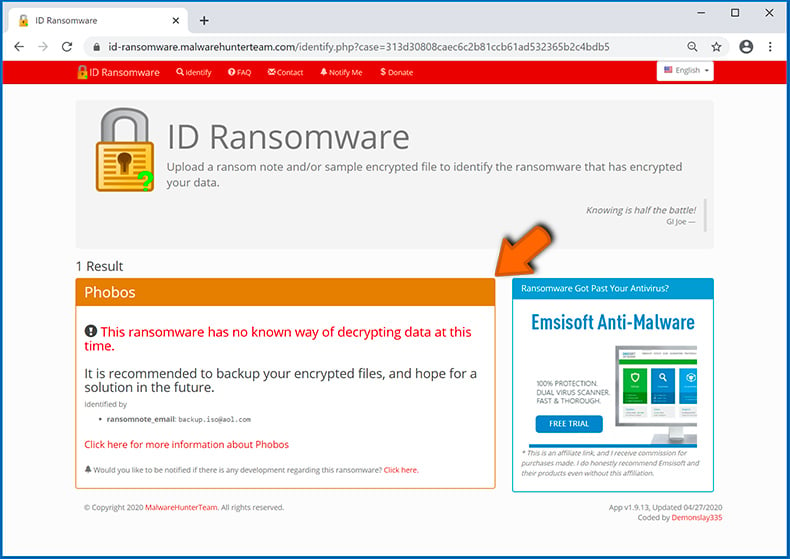

Una de las formas más fáciles y rápidas de identificar una infección de ransomware es utilizar el sitio web ID Ransomware. Este servicio es compatible con la mayoría de las infecciones de ransomware existentes. Las víctimas simplemente cargan un mensaje de rescate y/o un archivo encriptado (le recomendamos que cargue ambos si es posible).

El ransomware se identificará en segundos y se le proporcionarán varios detalles, como el nombre de la familia de malware a la que pertenece la infección, si es desencriptable, etc.

Ejemplo 1 (ransomware Qewe [Stop/Djvu]):

Ejemplo 2 (ransomware .iso [Phobos]):

Si sus datos están encriptados por un ransomware que no es compatible con ID Ransomware, siempre puede intentar buscar en Internet utilizando ciertas palabras clave (por ejemplo, título del mensaje de rescate, extensión de archivo, correos electrónicos de contacto proporcionados, direcciones de criptobilletera, etc.).

Búsqueda de herramientas de desencriptado de ransomware:

Los algoritmos de encriptado utilizados por la mayoría de las infecciones de tipo ransomware son extremadamente sofisticados y, si el encriptado se realiza correctamente, solo el desarrollador puede restaurar los datos. Esto se debe a que el desencriptado requiere una clave específica, que se genera durante el encriptado. Restaurar datos sin la clave es imposible. En la mayoría de los casos, los ciberdelincuentes almacenan las claves en un servidor remoto, en lugar de utilizar la máquina infectada como host. Dharma (CrySis), Phobos y otras familias de infecciones de ransomware de alta gama son prácticamente impecables y, por lo tanto, restaurar datos encriptados sin la participación de los desarrolladores es simplemente imposible. A pesar de esto, hay docenas de infecciones de tipo ransomware que están mal desarrolladas y contienen una serie de fallas (por ejemplo, el uso de claves de encriptado/desencriptado idénticas para cada víctima, claves almacenadas localmente, etc.). Por lo tanto, siempre verifique las herramientas de desencriptado disponibles para detectar cualquier ransomware que se infiltre en su computadora.

Encontrar la herramienta de desencriptado correcta en Internet puede resultar muy frustrante. Por este motivo, le recomendamos que utilice el Proyecto "No More Ransom" y aquí es donde resulta útil identificar la infección de ransomware. El sitio web del Proyecto "No More Ransom" contiene una sección de "Herramientas de Desencriptado" con una barra de búsqueda. Ingrese el nombre del ransomware identificado y se enumerarán todos los desencriptadores disponibles (si los hay).

Restaurar archivos con herramientas de recuperación de datos:

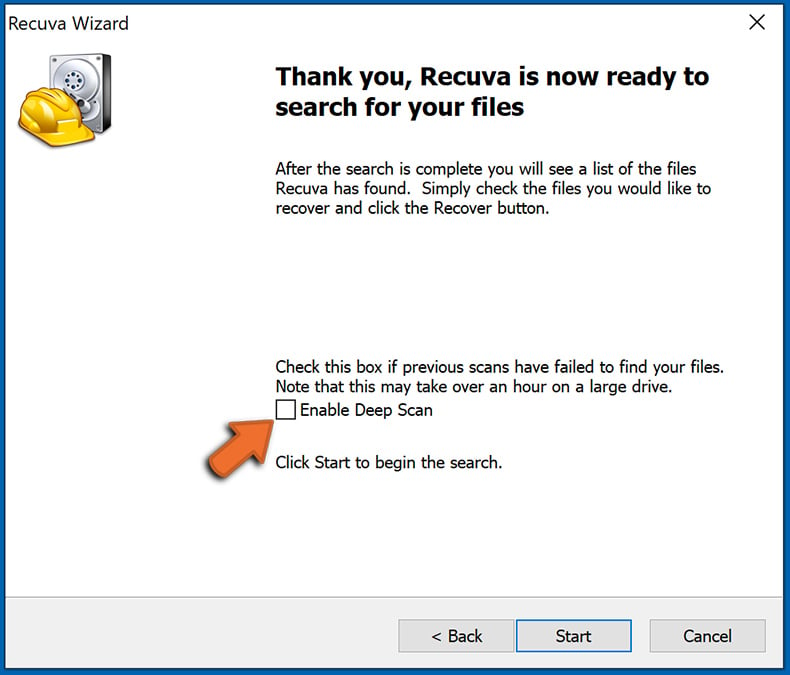

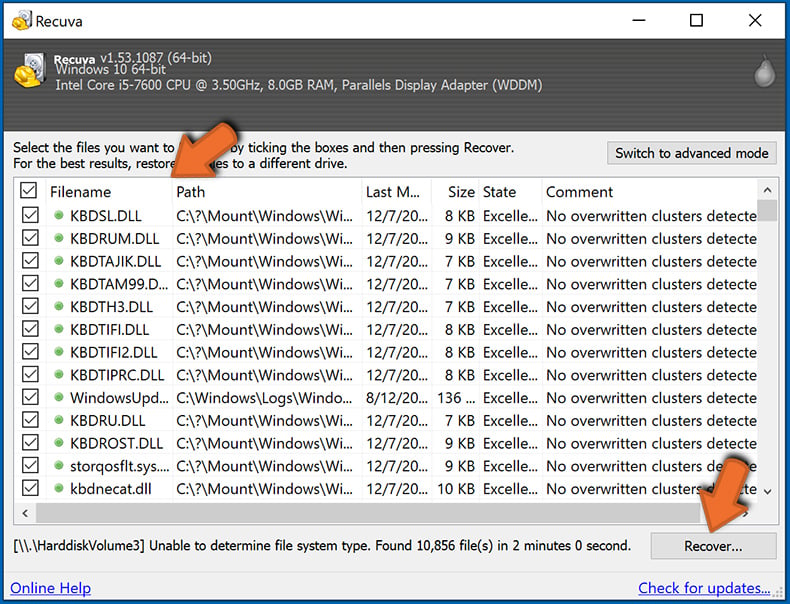

Dependiendo de la situación (calidad de la infección de ransomware, tipo de algoritmo de encriptado utilizado, etc.), es posible que sea posible restaurar los datos con ciertas herramientas de terceros. Por lo tanto, le recomendamos que utilice la herramienta Recuva desarrollada por CCleaner. Esta herramienta admite más de mil tipos de datos (gráficos, video, audio, documentos, etc.) y es muy intuitiva (se necesitan pocos conocimientos para recuperar datos). Además, la función de recuperación es completamente gratuita.

Paso 1: Realiza un escaneo.

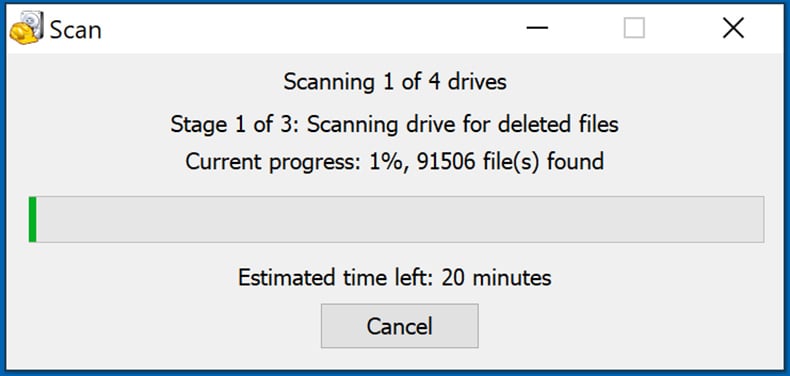

Ejecute la aplicación Recuva y siga el asistente. Se le mostrarán varias ventanas que le permitirán elegir qué tipo de archivo buscar, qué ubicaciones se deben escanear, etc. Todo lo que necesita hacer es seleccionar las opciones que está buscando e iniciar el escaneo. Le recomendamos que habilite el "Análisis Profundo" ("Deep Scan") antes de comenzar, de lo contrario, las capacidades de análisis de la aplicación estarán restringidas.

Espere a que Recuva complete el escaneo. La duración del análisis depende del volumen de archivos (tanto en cantidad como en tamaño) que está analizando (por ejemplo, varios cientos de gigabytes pueden tardar más de una hora en analizarse). Por lo tanto, tenga paciencia durante el proceso de escaneo. También desaconsejamos modificar o eliminar archivos existentes, ya que esto podría interferir con el análisis. Si agrega datos adicionales (por ejemplo, descarga de archivos/contenido) mientras escanea, esto prolongará el proceso:

Paso 2: Recuperar datos.

Una vez que se complete el proceso, seleccione las carpetas/archivos que desea restaurar y simplemente haga clic en "Recuperar". Tenga en cuenta que se necesita algo de espacio libre en su unidad de almacenamiento para restaurar los datos:

Crear copias de seguridad de datos:

La administración adecuada de archivos y la creación de copias de seguridad son esenciales para la seguridad de los datos. Por lo tanto, tenga siempre mucho cuidado y piense en el futuro.

Administracióon de Particiones: Le recomendamos que almacene sus datos en varias particiones y evite almacenar archivos importantes dentro de la partición que contiene todo el sistema operativo. Si cae en una situación en la que no puede iniciar el sistema y se ve obligado a formatear el disco en el que está instalado el sistema operativo (en la mayoría de los casos, aquí es donde se esconden las infecciones de malware), perderá todos los datos almacenados en esa unidad. Esta es la ventaja de tener múltiples particiones: si tiene todo el dispositivo de almacenamiento asignado a una sola partición, se verá obligado a eliminar todo, sin embargo, crear múltiples particiones y asignar los datos correctamente le permite prevenir tales problemas. Puede formatear fácilmente una sola partición sin afectar a las demás; por lo tanto, una se limpiará y las otras permanecerán intactas, y sus datos se guardarán. La administración de particiones es bastante simple y puede encontrar toda la información necesaria en la página web de documentación de Microsoft.

Copias de seguridad de datos: Uno de los métodos de copia de seguridad más fiables es utilizar un dispositivo de almacenamiento externo y mantenerlo desconectado. Copie sus datos en un disco duro externo, unidad flash (miniatura), SSD, HDD o cualquier otro dispositivo de almacenamiento, desconéctelo y guárdelo en un lugar seco lejos del sol y temperaturas extremas. Sin embargo, este método es bastante ineficaz, ya que las copias de seguridad y las actualizaciones de los datos deben realizarse con regularidad. También puede utilizar un servicio en la nube o un servidor remoto. Aquí, se requiere una conexión a Internet y siempre existe la posibilidad de una brecha de seguridad, aunque es una ocasión muy rara.

Recomendamos utilizar Microsoft OneDrive para realizar copias de seguridad de sus archivos. OneDrive le permite almacenar sus archivos y datos personales en la nube, sincronizar archivos entre computadoras y dispositivos móviles, lo que le permite acceder y editar sus archivos desde todos sus dispositivos Windows. OneDrive le permite guardar, compartir y obtener una vista previa de los archivos, acceder al historial de descargas, mover, eliminar y cambiar el nombre de los archivos, así como crear nuevas carpetas y mucho más.

Puede hacer una copia de seguridad de sus carpetas y archivos más importantes en su PC (las carpetas Escritorio, Documentos e Imágenes). Algunas de las características más notables de OneDrive incluyen el control de versiones de archivos, que conserva las versiones anteriores de los archivos hasta por 30 días. OneDrive cuenta con una papelera de reciclaje en la que todos sus archivos eliminados se almacenan por un tiempo limitado. Los archivos eliminados no se cuentan como parte de la asignación del usuario.

El servicio está construido con tecnologías HTML5 y le permite cargar archivos de hasta 300 MB mediante la función de arrastrar y soltar en el navegador web o hasta 10 GB mediante la aplicación de escritorio OneDrive. Con OneDrive, puede descargar carpetas enteras como un solo archivo ZIP con hasta 10,000 archivos, aunque no puede exceder los 15 GB por descarga única.

OneDrive viene con 5 GB de almacenamiento gratuito listo para usar, con opciones de almacenamiento adicionales de 100 GB, 1 TB y 6 TB disponibles por una tarifa basada en suscripción. Puede obtener uno de estos planes de almacenamiento comprando almacenamiento adicional por separado o con una suscripción a Office 365.

Crear una copia de seguridad de datos:

El proceso de copia de seguridad es el mismo para todos los tipos de archivos y carpetas. Así es como puede hacer una copia de seguridad de sus archivos con Microsoft OneDrive

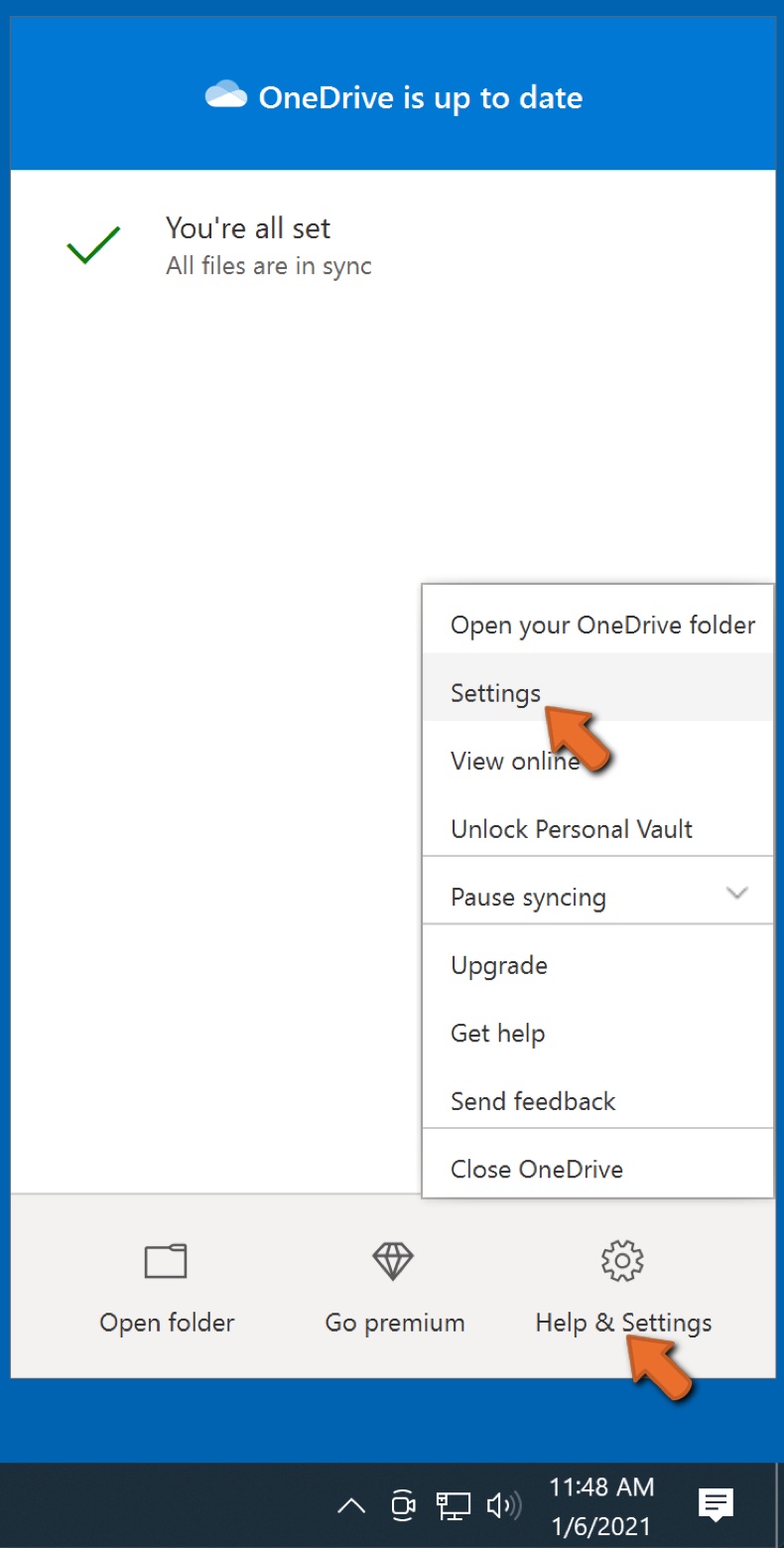

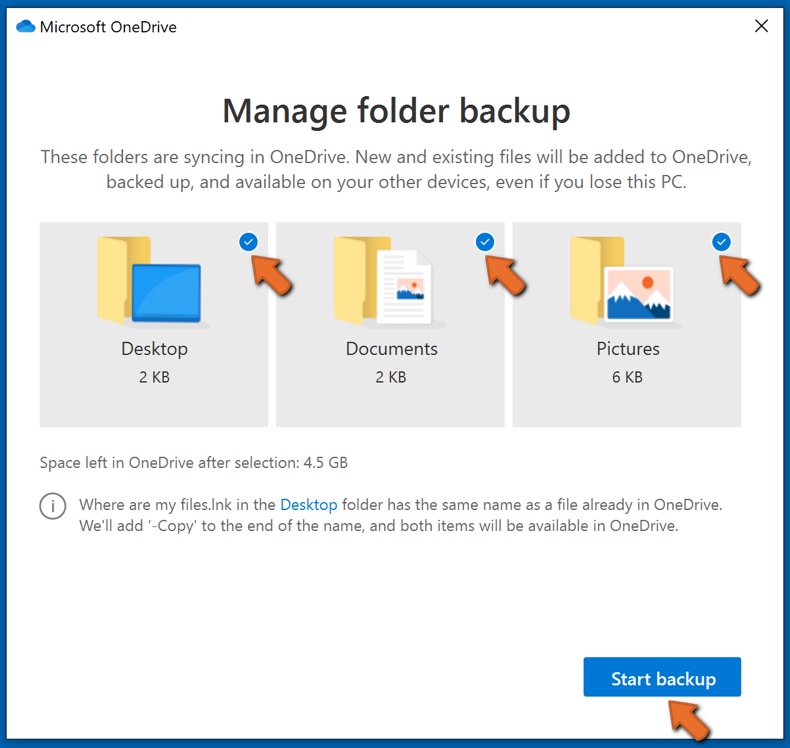

Paso 1: Elija los archivos/carpetas que desea respaldar.

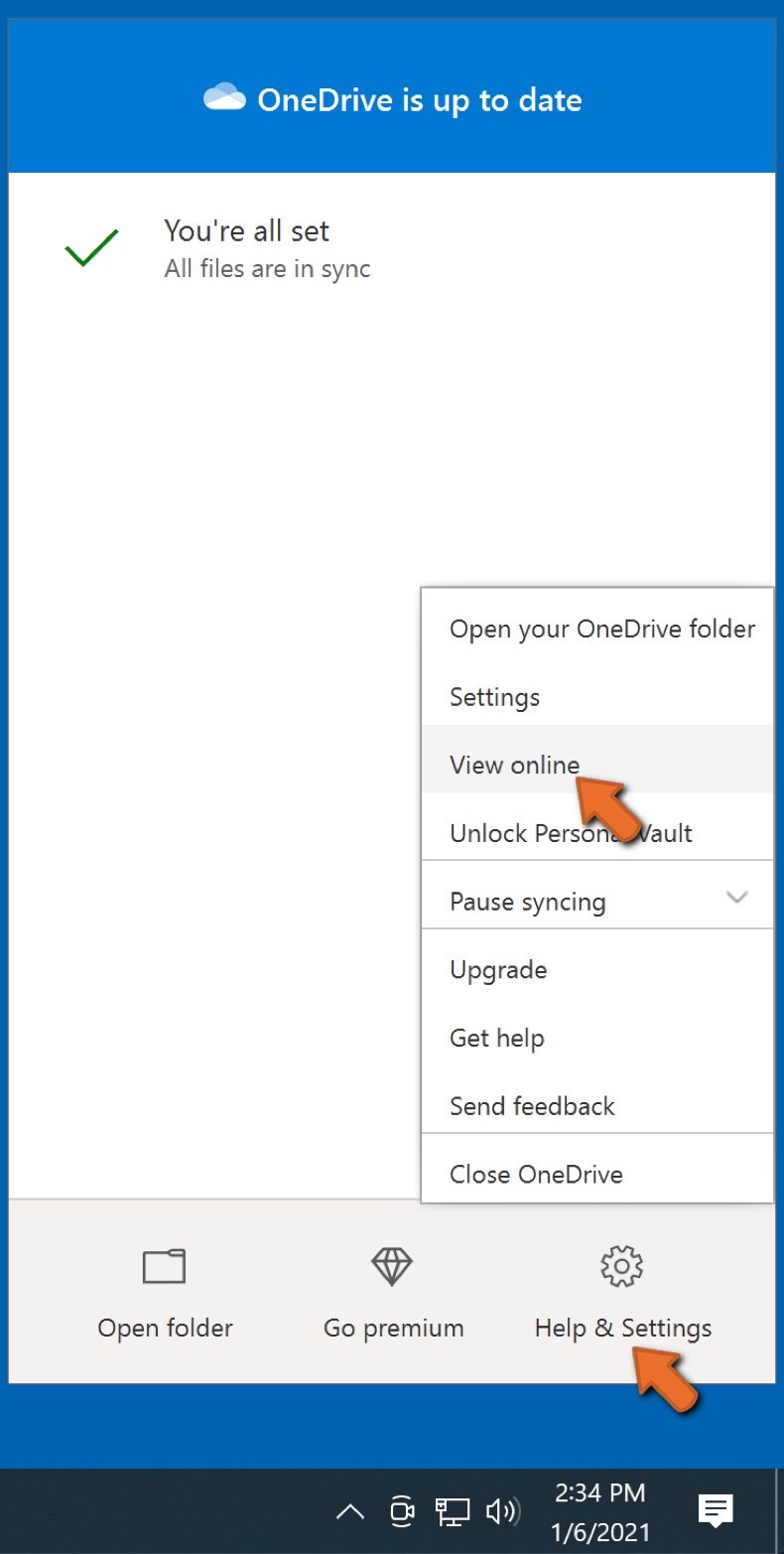

Haga clic en el icono de la nube de OneDrive para abrir el menú de OneDrive. Mientras está en este menú, puede personalizar la configuración de la copia de seguridad de sus archivos.

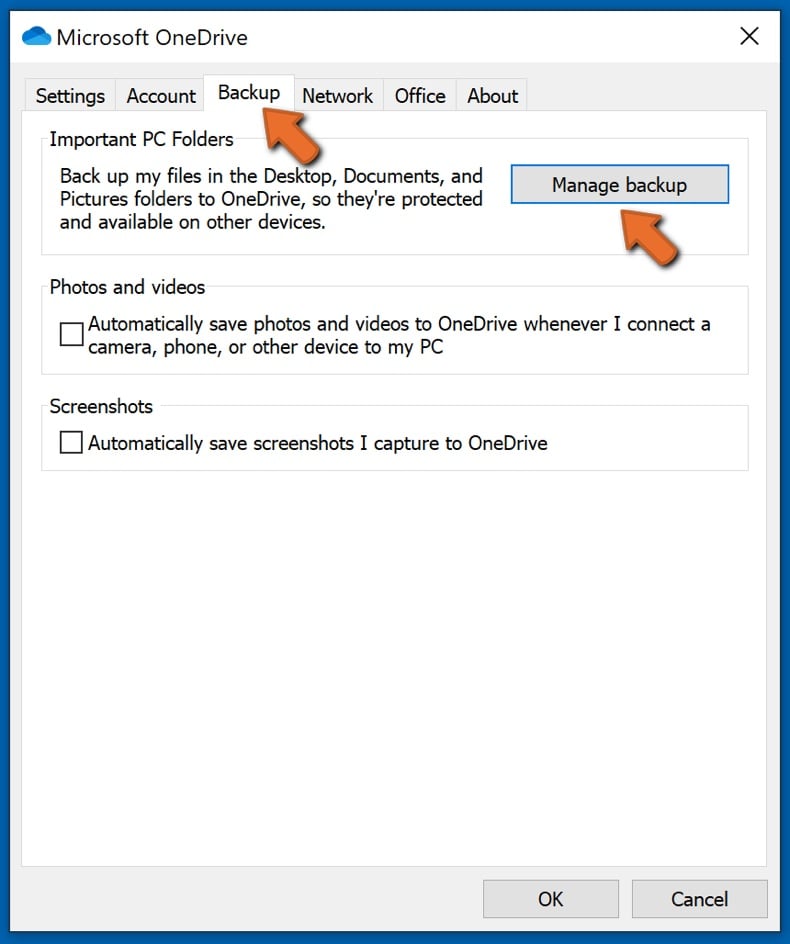

Haga clic en Ayuda y Configuración y luego seleccione Configuración en el menú desplegable.

Vaya a la pestaña Copia de Seguridad y haga clic en Administrar Copia de Seguridad.

En este menú, puede optar por hacer una copia de seguridad del Escritorio y de todos los archivos que contiene, y de las carpetas Documentos e Imágenes, nuevamente, con todos los archivos en ellos. Haga clic en Iniciar copia de seguridad.

Ahora, cuando agregue un archivo o carpeta en las carpetas Escritorio y Documentos e imágenes, se respaldará automáticamente en OneDrive.

Para agregar carpetas y archivos que no se encuentran en las ubicaciones que se muestran arriba, debe agregarlos manualmente.

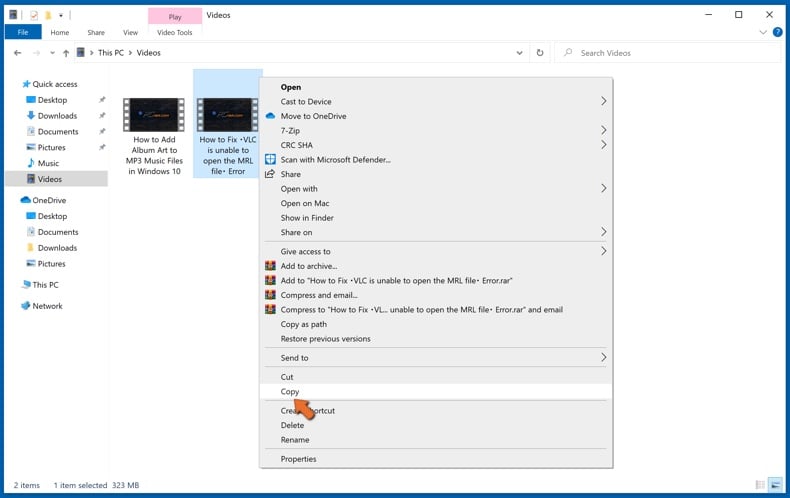

Abra el Explorador de Archivos y navegue hasta la ubicación de la carpeta/archivo que desea respaldar. Seleccione el elemento, haga clic con el botón derecho en él y haga clic en Copiar.

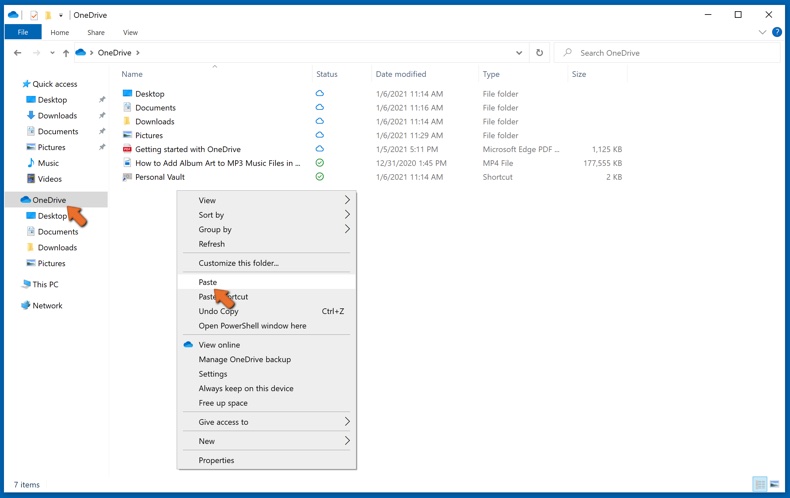

Luego, navegue hasta OneDrive, haga clic con el botón derecho en cualquier lugar de la ventana y haga clic en Pegar. Alternativamente, puede simplemente arrastrar y soltar un archivo en OneDrive. OneDrive creará automáticamente una copia de seguridad de la carpeta/archivo.

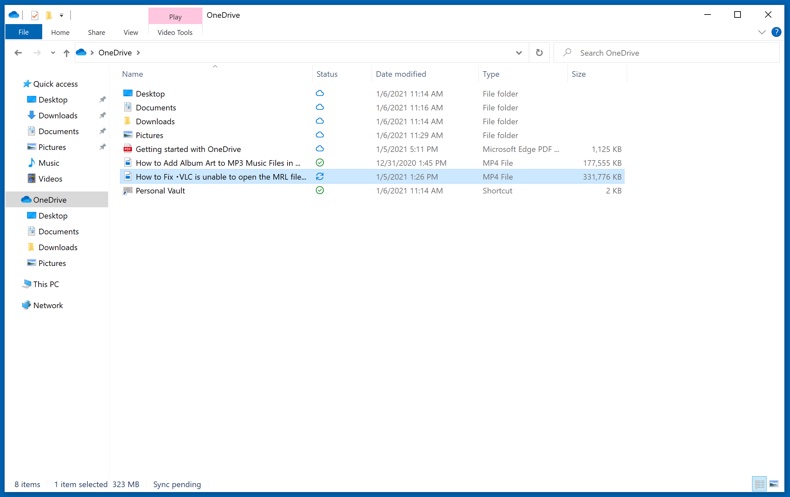

Todos los archivos agregados a la carpeta OneDrive se respaldan en la nube automáticamente. El círculo verde con la marca de verificación indica que el archivo está disponible tanto localmente como en OneDrive, y que la versión del archivo es la misma en ambos. El icono de la nube azul indica que el archivo no se ha sincronizado y está disponible solo en OneDrive. El icono de sincronización indica que el archivo se está sincronizando actualmente.

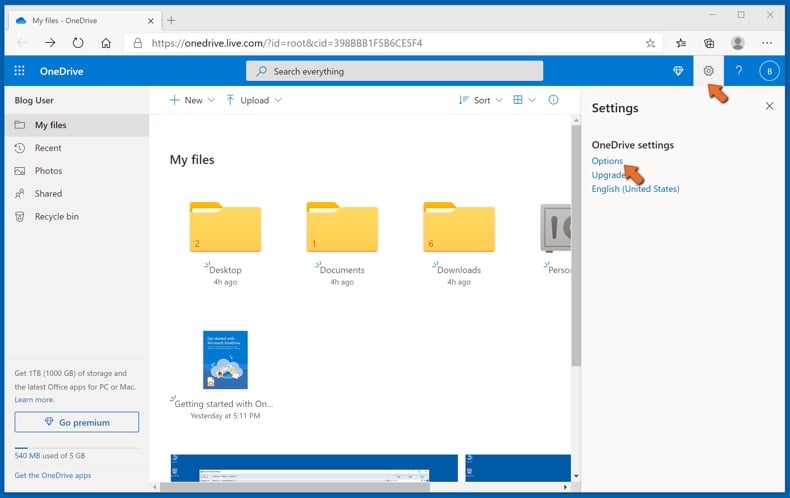

Para acceder a los archivos que solo se encuentran en OneDrive en línea, vaya al menú desplegable Ayuda y Configuración y seleccione Ver en línea.

Paso 2: Restaura los archivos dañados.

OneDrive se asegura de que los archivos permanezcan sincronizados, por lo que la versión del archivo en la computadora es la misma versión en la nube. Sin embargo, si el ransomware ha encriptado sus archivos, puede aprovechar la función de historial de versiones de OneDrive que le permitirá restaurar las versiones de los archivos antes del encriptado.

Microsoft 365 tiene una función de detección de ransomware que le notifica cuando sus archivos de OneDrive han sido atacados y lo guía a través del proceso de restauración de sus archivos. Sin embargo, debe tenerse en cuenta que si no tiene una suscripción paga de Microsoft 365, solo obtiene una detección y recuperación de archivos de forma gratuita.

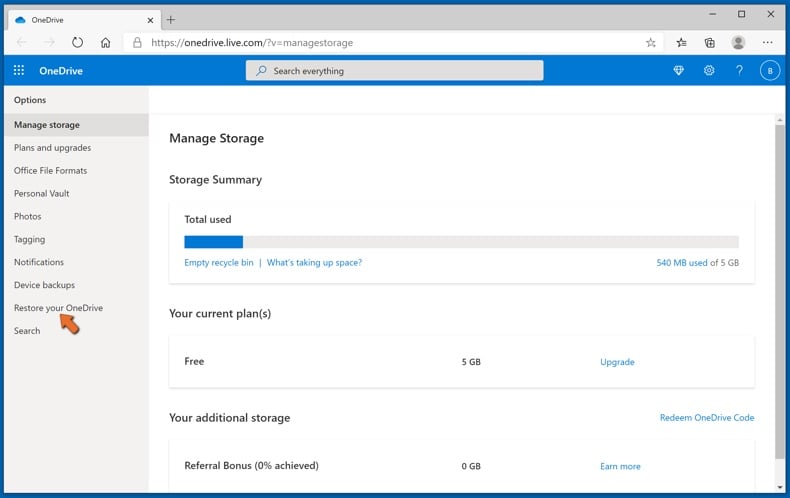

Si sus archivos de OneDrive se eliminan, corrompen o infectan con malware, puede restaurar todo su OneDrive a un estado anterior. Así es como puede restaurar su OneDrive completo:

1. Si ha iniciado sesión con una cuenta personal, haga clic en el engranaje de Configuración en la parte superior de la página. Luego, haga clic en Opciones y seleccione Restaurar su OneDrive.

Si ha iniciado sesión con una cuenta profesional o educativa, haga clic en el engranaje de Configuración en la parte superior de la página. Luego, haga clic en Restaurar su OneDrive.

2. En la página Restaurar su OneDrive, seleccione una fecha de la lista desplegable. Tenga en cuenta que si está restaurando sus archivos después de la detección automática de ransomware, se seleccionará una fecha de restauración.

3. Después de configurar todas las opciones de restauración de archivos, haga clic en Restaurar para deshacer todas las actividades que seleccionó.

La mejor manera de evitar daños por infecciones de ransomware es mantener copias de seguridad actualizadas periódicamente.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión