¿Cómo desinstalar el RAT Bella del sistema operativo?

Malware específico de MacConocido también como: Troyano de Acceso Remoto Bella

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Cómo eliminar el malware Bella de Mac?

¿Qué es Bella?

Bella es el nombre del programa malicioso que se puede utilizar para una variedad de propósitos maliciosos. Por ejemplo, para robar contraseñas, ejecutar varios comandos, transferir archivos maliciosos y realizar otras acciones. Dicho simplemente, este malware funciona como un Troyano de Administración Remota (RAT, por sus siglas en inglés), lo que significa que los ciberdelincuentes pueden realizar determinadas acciones en los equipos infectados de forma remota. Si una computadora Mac está infectada con Bella, entonces este malware debe desinstalarse lo antes posible.

Los ciberdelincuentes detrás de Bella pueden usarlo como una herramienta para acceder a los contactos de iCloud, encontrar mi iPhone, encontrar a mis amigos, copias de seguridad de iOS a través de tokens o contraseñas robadas a la víctima. Además, este malware es capaz de solicitar el ID y la contraseña de Apple a través de la aplicación iTunes, grabar audio con el micrófono de la computadora (si hay uno), desencriptar y extraer contraseñas en Keychain, robar el historial de navegación de los navegadores Chrome y Safari (y contraseñas de Chrome). navegadores), transferencia de archivos, solicitud de inicio de sesión y contraseñas de llavero a través de mensajes del sistema, extracción de tokens de autenticación de iCloud y chats de la aplicación macOS Chat. Además, Bella se puede utilizar como una herramienta para ejecutar varios comandos en las máquinas infectadas. En resumen, este malware se puede usar para robar información sensible que podría usarse indebidamente para robar cuentas, identidades, realizar compras fraudulentas, transacciones. Además, podría usarse para instalar otro malware en el sistema operativo (a través de comandos de shell), robar documentos personales y confidenciales y otros archivos almacenados en la computadora, cambiar varias contraseñas y luego chantajear a las víctimas (como por ejemplo, Pedir un rescate a cambio de el acceso a determinadas cuentas o incluso al sistema operativo), etc.

| Nombre | Troyano de Acceso Remoto Bella |

| Tipo de Amenaza | Mac malware, Mac virus |

| Tipo de Amenaza | Remote Administration Trojan, password-stealing virus |

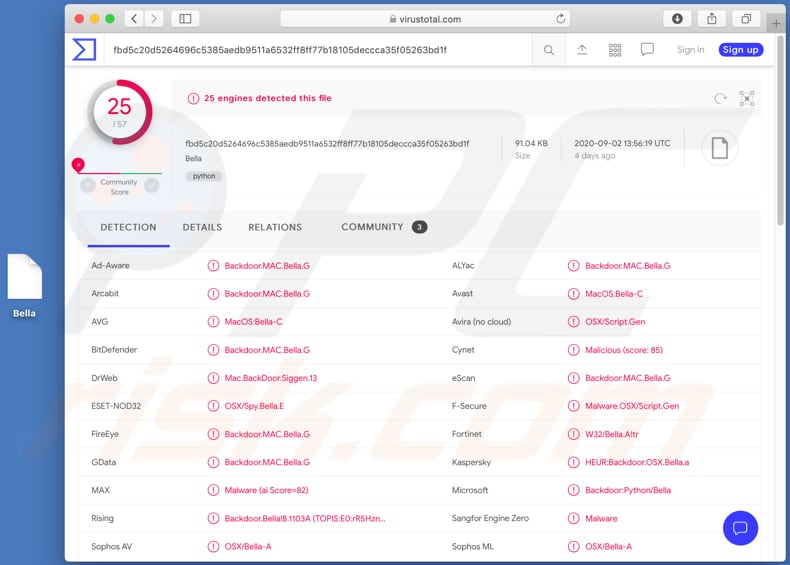

| Nombres de Detección | Avast (MacOS:Bella-C), BitDefender (Backdoor.MAC.Bella.G), ESET-NOD32 (OSX/Spy.Bella.E), Kaspersky (HEUR:Backdoor.OSX.Bella.a), Lista Completa (VirusTotal) |

| Síntomas | Los Troyanos de Acceso Remoto están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, instalación de otros malware, acceso restringido al sistema operativo |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Un par de otros ejemplos de malware que los ciberdelincuentes utilizan para fines similares son Eleanor, Proton, y XAgentOSX. Por lo general, utilizan RATs para robar información confidencial y/o infectar computadoras con algún otro malware. De una forma u otra, su principal objetivo es generar ingresos de forma maliciosa mediante el uso de capacidades/características de un determinado software malicioso.

¿Cómo se instaló el malware en mi computadora?

Es común que los delincuentes distribuyan malware enviando correos electrónicos (malspam) que contienen archivos adjuntos maliciosos o enlaces diseñados para descargar archivos maliciosos. Su objetivo es engañar a los destinatarios para que abran un archivo malicioso diseñado para infectar una computadora/sistema operativo con malware. Un par de ejemplos de archivos que los ciberdelincuentes adjuntan a sus correos electrónicos son Microsoft Office malicioso, documentos PDF, archivos ejecutables como .exe, archivos de almacenamiento como archivos ZIP, RAR y JavaScript. Los intentos de activar software con licencia con algunas herramientas de activación ("craqueo") no oficiales de terceros también pueden provocar la instalación de software malicioso. Se supone que estas herramientas eluden ilegalmente la activación de software con licencia, aunque a menudo infectan computadoras con algún malware. Los troyanos son programas maliciosos que a menudo pueden diseñarse para causar infecciones en cadena, para instalar otro malware. Sin embargo, para poder distribuir malware de esta manera, los ciberdelincuentes deben engañar a los usuarios para que instalen troyanos. Las redes peer-to-Peer (por ejemplo, clientes de torrents, eMule), descargadores de terceros, instaladores, sitios web de descarga de software gratuito, sitios web de alojamiento de archivos gratuitos, etc., también se pueden utilizar para distribuir programas maliciosos. Normalmente, se hace disfrazando archivos maliciosos como legítimos e inofensivos. Cuando los usuarios los descargan y abren, instalan malware. Una forma más popular de distribuir software malicioso es a través de herramientas de actualización de software falsas de terceros. Infectan las computadoras explotando errores, fallas de software desactualizado que está instalado en el sistema operativo, o instalando programas maliciosos en lugar de actualizaciones, arreglos para los instalados.

¿Cómo evitar la instalación de malware?

No se debe confiar en ningún correo electrónico irrelevante que se reciba de una dirección desconocida o sospechosa y que contenga algún archivo adjunto o enlace a un sitio web: es común que este tipo de correos electrónicos sean enviados por ciberdelincuentes que intentan engañar a los destinatarios para que infecten las computadoras con malware. El software y los archivos deben descargarse de las páginas web oficiales y mediante enlaces de descarga directa. Las redes peer-to-Peer, los descargadores (e instaladores) de terceros, las páginas no oficiales (y otras fuentes de descarga) a menudo son utilizadas por los ciberdelincuentes como herramientas para distribuir archivos y programas maliciosos. El software instalado debe actualizarse y/o activarse solo con funciones implementadas y/o herramientas diseñadas por sus desarrolladores oficiales. Otras herramientas (no oficiales, de terceros) nunca deben usarse para eso. Además, es ilegal usarlos para activar software con licencia. Además, el sistema operativo debe escanearse periódicamente con un antivirus o una suite anti-spyware de buena reputación. Si su computadora ya está infectada con malware, le recomendamos ejecutar un escaneo Combo Cleaner Antivirus para Windows para eliminarlos automáticamente.

Lista de características de Bella:

- Extracción de tokens y contraseñas de contactos de iCloud, Find my iPhone, Find my Friends, iOS Backups

- Phishing de contraseña de Apple ID a través de solicitudes de iTunes

- Grabación de audio

- Desencriptado y extracción automáticos de llaveros una vez que se detectan las contraseñas de llaveros

- Extracción del historial de Chrome y Safari

- Transferencia de archivos

- Extracción de contraseñas de Google Chrome

- Phishing para contraseñas de inicio de sesión/llavero a través de solicitudes de sistema operativo

- Persistencia

- Ejecución de comandos de shell

- VNC reverso

- Extracción de Token de iCloud

- Enumeración de copia de seguridad de iTunes iOS

- Extracción del historial de chat de macOS

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Bella?

- PASO 1. Eliminar los archivos y carpetas relacionados con la PUA de OSX.

- PASO 2. Eliminar extensiones falsas de Safari.

- PASO 3. Eliminar add-ons falsos Google Chrome.

- PASO 4. Eliminar plug-ins potencialmente no deseados Mozilla Firefox.

Video que muestra cómo eliminar adware y secuestradores de navegador de una computadora Mac:

Eliminación de aplicaciones potencialmente no deseadas

Eliminar aplicaciones potencialmente no deseadas relacionadas a Bella de su carpeta "Aplicaciones":

Haga clic en el ícono Finder. En la ventana de Finder, seleccione "Aplicaciones". En la carpeta de aplicaciones, busque "MPlayerX", "NicePlayer", u otras aplicaciones sospechosas y arrástrelas a la Papelera. Después de eliminar las aplicaciones potencialmente no deseadas que causan anuncios en línea, escanee su Mac en busca de componentes restantes no deseados.

DESCARGAR eliminador de infecciones de malware

Combo Cleaner verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Elimine los archivos y carpetas vinculados al troyano de acceso remoto bella:

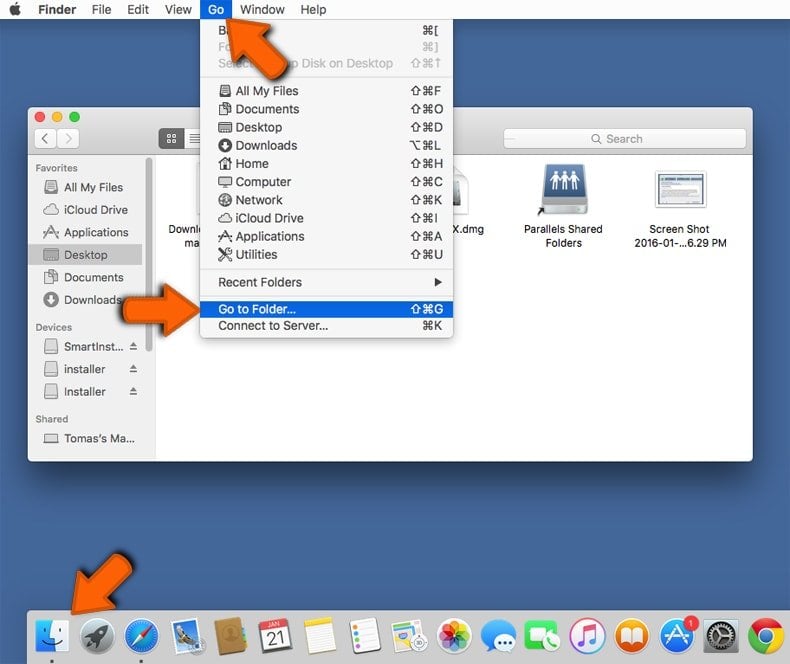

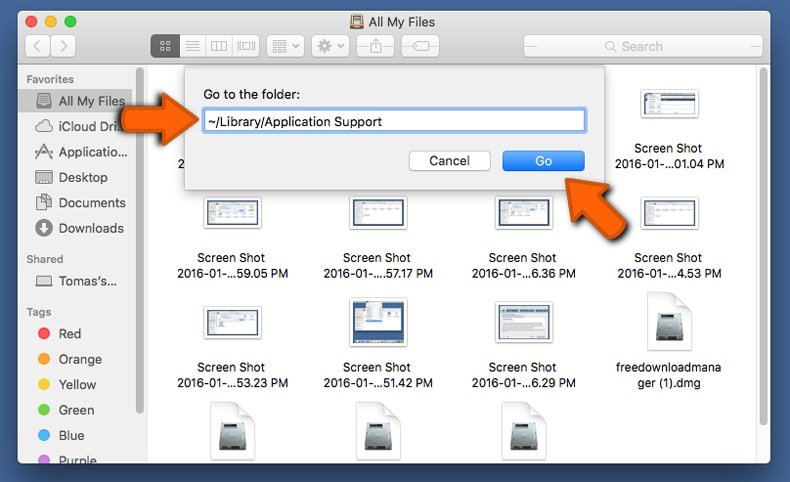

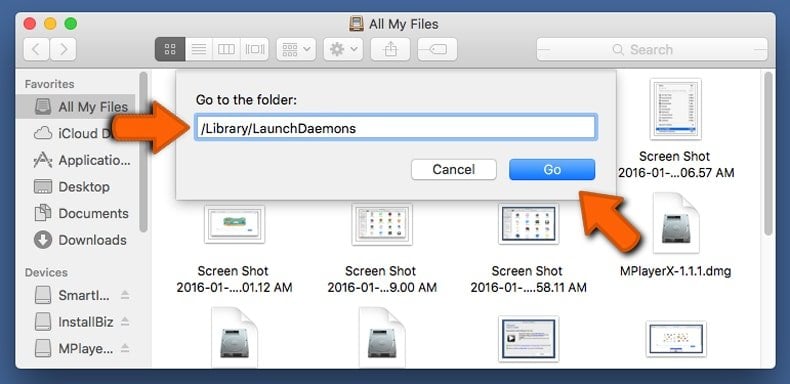

Haga clic en el icono del Finder: en el menú superior. Seleccione "Ir" y haga clic en "Ir a la carpeta...".

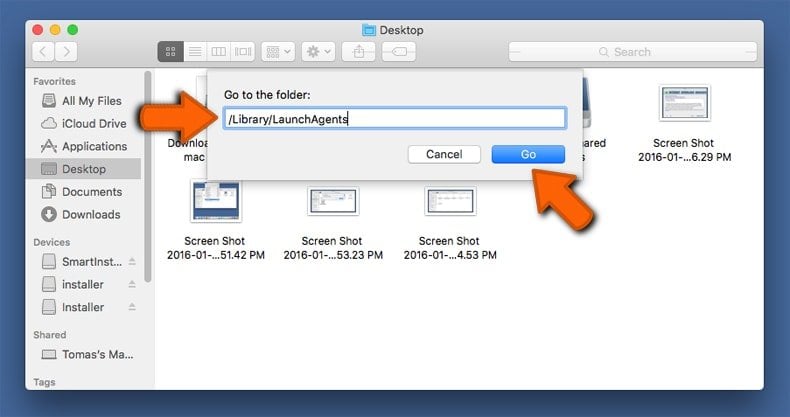

Compruebe si hay archivos generados por adware en la carpeta /Library/LaunchAgents:

Compruebe si hay archivos generados por adware en la carpeta /Library/LaunchAgents:

En el campo de texto de "Ir a la carpeta...", introduzca: /Library/LaunchAgents

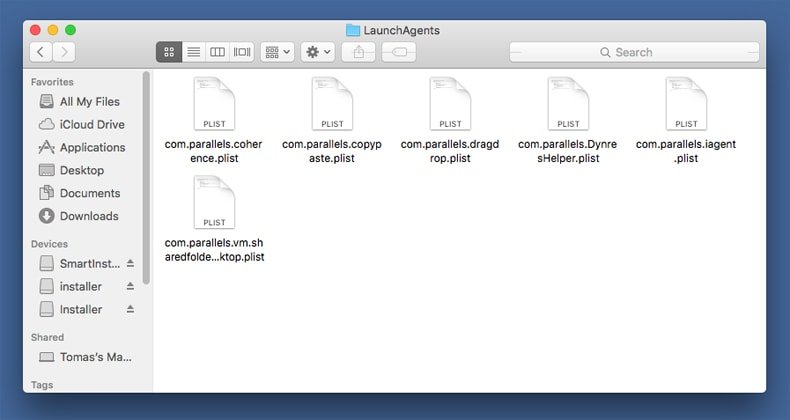

En la carpeta “LaunchAgents”, revise si hay cualquier tipo de archivo sospechoso que se haya instalado recientemente y envíelo a la Papelera. Ejemplos de archivos generados por adware: “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. El software publicitario suele instalar varios archivos siguiendo el mismo patrón.

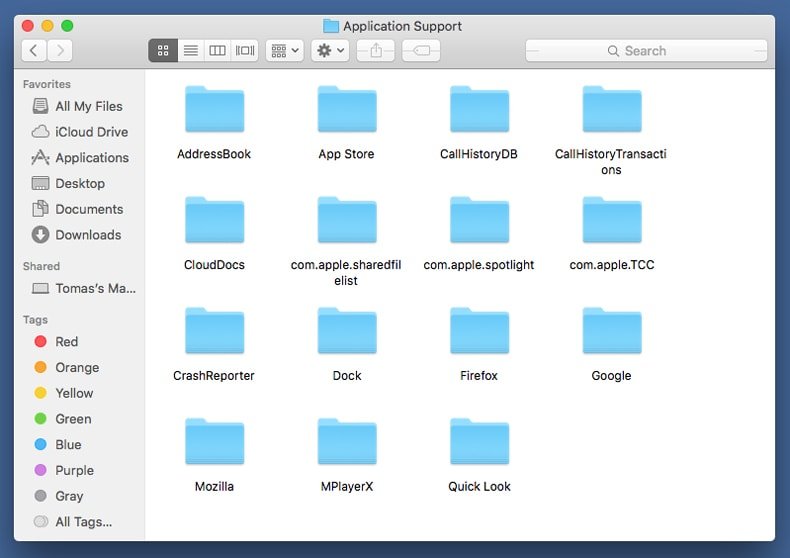

Revise si hay archivos generados por el adware en la carpeta /Library/Application Support:

Revise si hay archivos generados por el adware en la carpeta /Library/Application Support:

En el campo de texto de "Ir a la carpeta...", introduzca: /Library/Application Support

En la carpeta “Application Support”, mire si hay carpetas sospechosas que se hayan añadido recientemente. Por ejemplo, “MplayerX” o “NicePlayer” y, en tal caso, envíe esas carpetas a la Papelera.

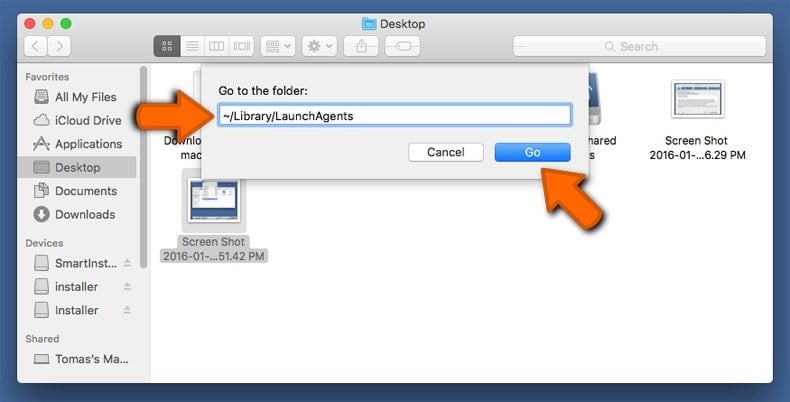

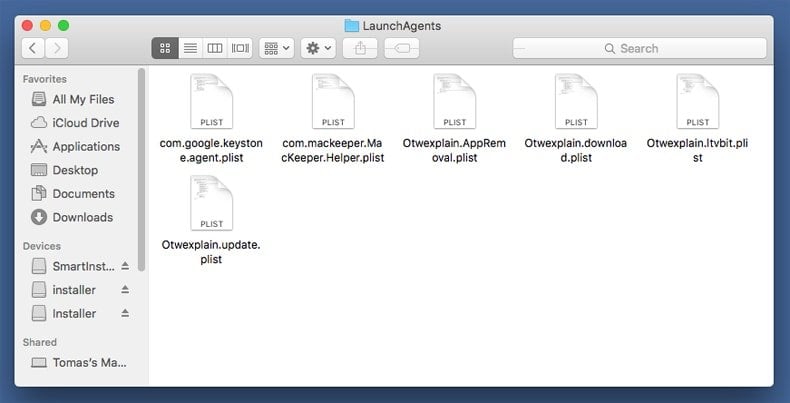

Revise si hay archivos vinculados al software publicitario en la carpeta ~/Library/LaunchAgents:

Revise si hay archivos vinculados al software publicitario en la carpeta ~/Library/LaunchAgents:

En el campo de texto de "Ir a la carpeta...", introduzca: ~/Library/LaunchAgents

En la carpeta “LaunchAgents”, revise si hay cualquier tipo de archivo sospechoso que se haya instalado recientemente y envíelo a la Papelera. Ejemplos de archivos generados por adware: “installmac.AppRemoval.plist”, “myppes.download.plist”, “mykotlerino.ltvbit.plist”, “kuklorest.update.plist”, etc. El software publicitario suele instalar varios archivos siguiendo el mismo patrón.

Compruebe si hay archivos generados por adware en la carpeta /Library/LaunchDaemons:

Compruebe si hay archivos generados por adware en la carpeta /Library/LaunchDaemons:

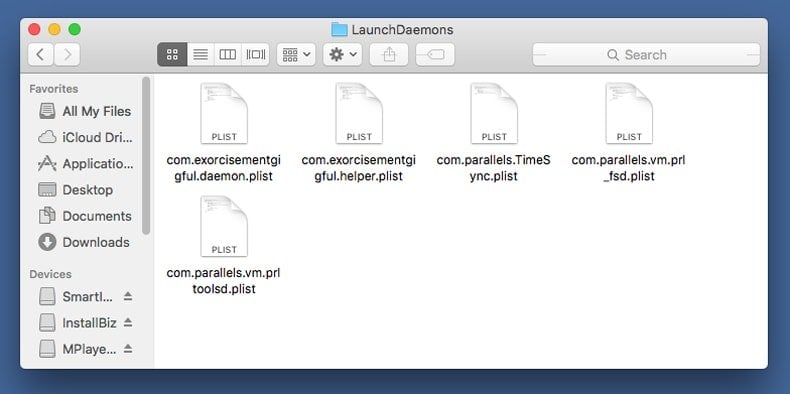

En el campo de texto de "Ir a la carpeta...", introduzca: /Library/LaunchDaemons

En la carpeta “LaunchDaemons”, mire si se han añadido recientemente archivos sospechosos. Por ejemplo, “com.aoudad.net-preferences.plist”, “com.myppes.net-preferences.plist”, "com.kuklorest.net-preferences.plist”, “com.avickUpd.plist”, etc., y, en tal caso, envíelos a la Papelera.

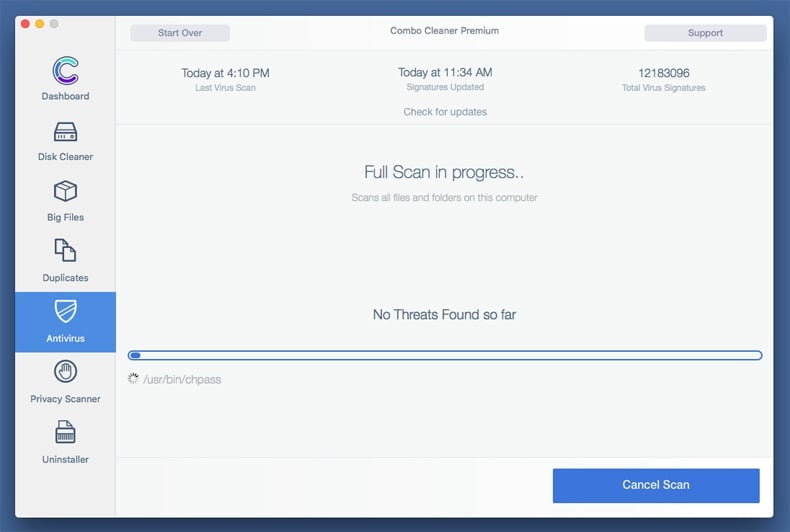

Analice su equipo Mac con Combo Cleaner:

Analice su equipo Mac con Combo Cleaner:

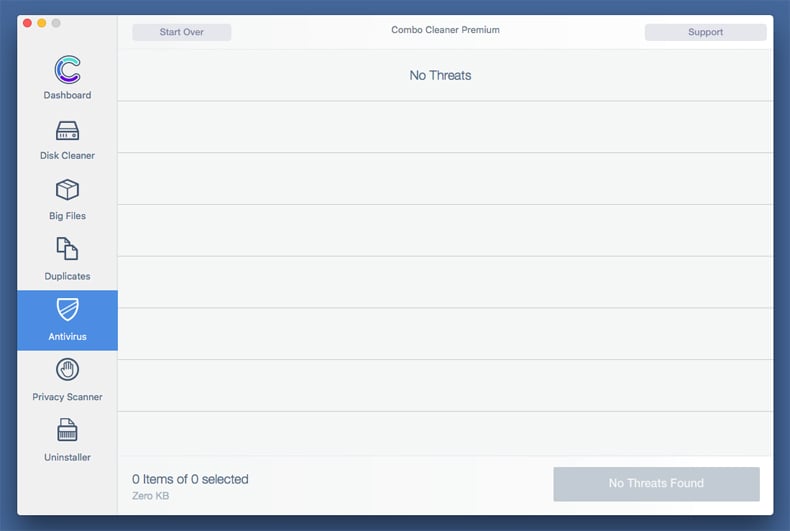

Si ha seguido todos los pasos siguiendo el orden correcto, su equipo Mac debería encontrarse libre de infecciones. Para asegurarse de que su sistema no está infectado, analícelo con el antivirus Combo Cleaner. Descárguelo AQUÍ. Tras descargar el archivo, haga doble clic sobre el instalador combocleaner.dmg; en la nueva ventana, arrastre el icono de Combo Cleaner hasta el icono de Aplicaciones. Seguidamente, abra el launchpad y haga clic en el icono de Combo Cleaner. Espere a que Combo Cleaner actualice la base de datos de definiciones de viru y haga clic en el botón "Start Combo Scan".

Combo Cleaner bucará infecciones de software malicioso en su equipo. Si el resultado del análisis antivirus es "no threats found", quiere decir que puede continuar con la guía de desinfección; de lo contrario, se recomineda eliminar las infecciones encontradas antes de continuar.

Tras eliminar los archivos y carpetas generados por el software publicitario, siga eliminando las extensiones dudosas de sus navegadores web.

Eliminar el troyano de acceso remoto bella de los navegadores web:

Eliminar extensiones maliciosas de Safari:

Eliminar extensiones maliciosas de Safari:

Eliminar las extensiones vinculadas a troyano de acceso remoto bella de Safari:

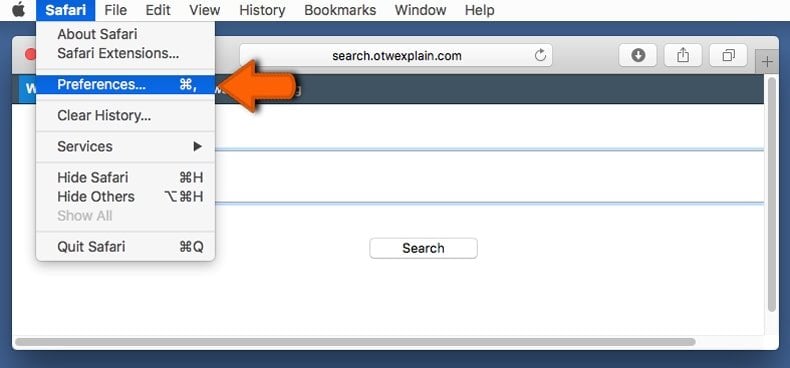

Abra el navegador Safari; desde la barra de menú, seleccione "Safari" y haga clic en "Preferencias...".

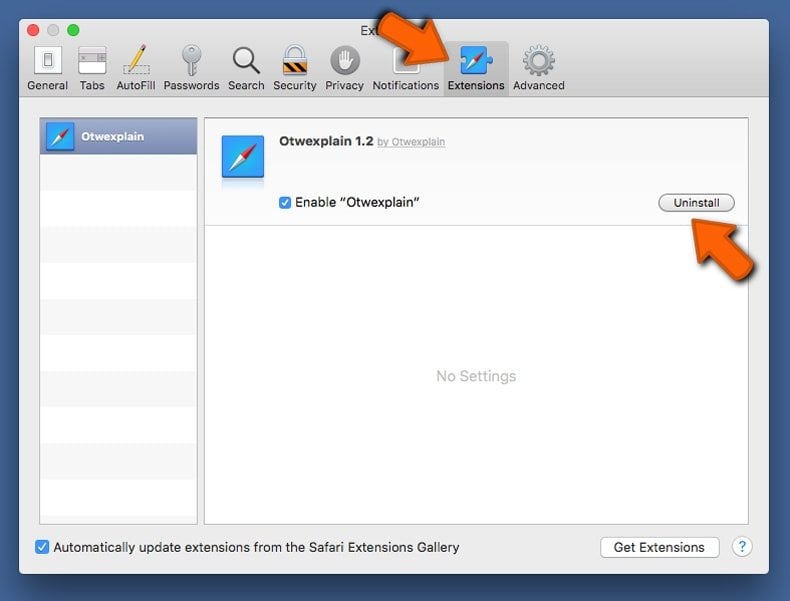

En la ventana de preferencias, seleccione "Extensiones" y revise si se han añadido recientemente extensiones sospechosas. Si las encuentra, haga clic en el botón "Desinstalar" junto a ellas. Tenga en cuenta que puede desinstalar de forma segura todas las extensiones de su navegador Safari, ya que ninguna de ellas es imprescindible para el normal funcionamiento del navegador.

- Si sigue teniendo problemas con los redireccionamientos de navegador y anuncios no deseados, restaure Safari.

Eliminar complementos maliciosos de Mozilla Firefox:

Eliminar complementos maliciosos de Mozilla Firefox:

Eliminar los complementos vinculados a troyano de acceso remoto bella de Mozilla Firefox:

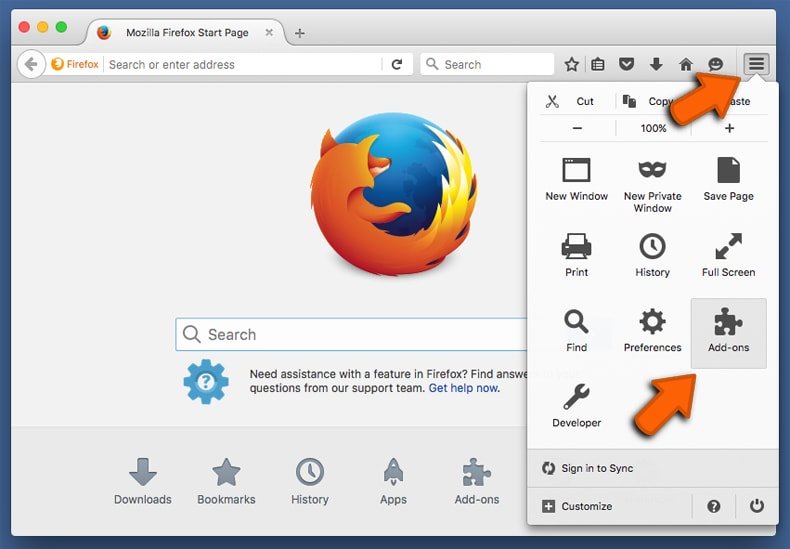

Abra su navegador Mozilla Firefox. En la parte superior derecha de la pantalla, haga clic en "Abrir Menú" (tres líneas horizontales). Del menú desplegado, elija "Complementos".

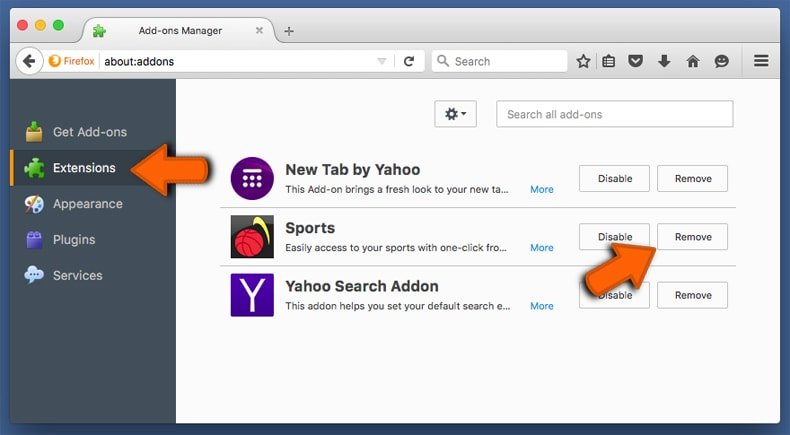

Seleccione la pestaña "Extensiones" y mire si se han añadido recientemente complementos sospechosos. Si las encuentra, haga clic en el botón "Eliminar" junto a ellas. Tenga en cuenta que puede desinstalar de forma segura todas las extensiones de su navegador Mozilla Firefox, ya que ninguna de ellas es imprescindible para el normal funcionamiento del navegador.

- Si sigue teniendo problemas con los redireccionamientos de navegador y anuncios no deseados, restablezca Mozilla Firefox.

Eliminar extensiones maliciosas de Google Chrome:

Eliminar extensiones maliciosas de Google Chrome:

Eliminar los complementos vinculados a troyano de acceso remoto bella en Google Chrome:

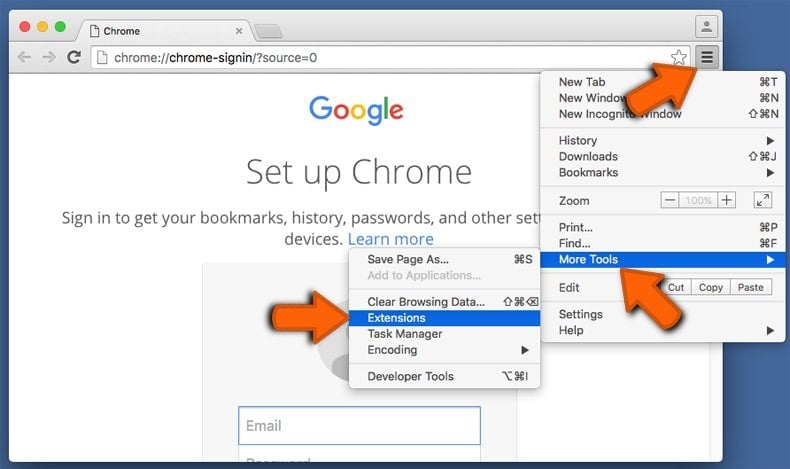

Abra Google Chrome y haga clic en el botón "menú de Chrome" (tres barras horizontales) ubicado en la parte superior derecha de la pantalla del navegador. Del menú desplegable, seleccione "Más herramientas" y haga clic en "Extensiones".

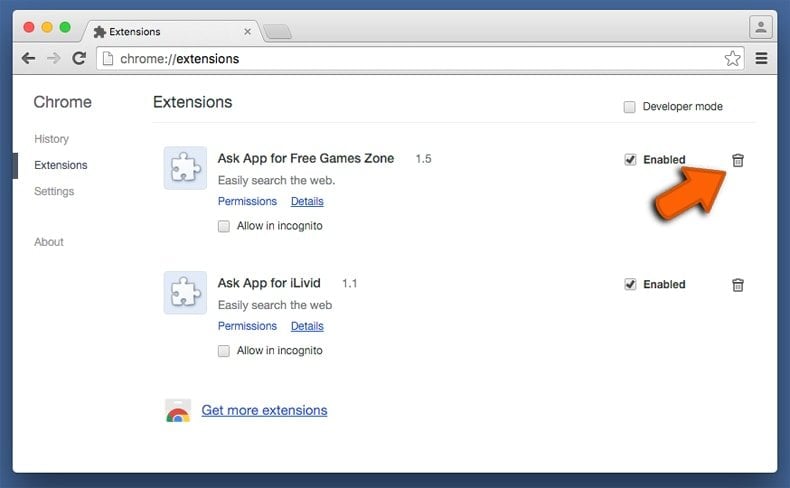

En la pantalla "Extensiones", mire si se han añadido recientemente complementos sospechosos. Si los encuentra, haga clic en el botón de la papelera junto a ellos. Tenga en cuenta que puede desinstalar de forma segura todas las extensiones de su navegador Google Chrome, ya que ninguna de ellas es imprescindible para el normal funcionamiento del navegador.

- Si sigue teniendo problemas con los redireccionamientos de navegador y anuncios no deseados, restablezca Google Chrome.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión