Email "Ignore the You have used Zoom recently - I have very unfortunate news"

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación de la estafa por email "You have used Zoom recently - I have very unfortunate news"

¿Qué es la estafa por email "You have used Zoom recently - I have very unfortunate news"?

Los ciberdelincuentes detrás de las estafas por correo electrónico de sextorsión como esta intentan extraer dinero (generalmente, criptomonedas) de los destinatarios amenazando con publicar imágenes o videos íntimos y explícitos de ellos. Por lo general, afirman que han grabado esos videos (o tomado fotos) usando la cámara web de la computadora que está conectada/instalada en las computadoras de los destinatarios. Aunque, estos correos electrónicos de sextorsión son falsos y nunca se debe confiar en ellos.

Los estafadores detrás de esta estafa de sextortion en particular afirman que había una vulnerabilidad de seguridad de día cero en la aplicación Zoom que les permitía acceder por completo a la cámara web del destinatario y grabar a un destinatario realizando un acto sexual. Amenazan con enviar el video grabado a todos los contactos del destinatario si no se les paga $2000 en Bitcoins dentro de los dos días posteriores a la recepción de este correo electrónico. El pago debe realizarse utilizando una de las direcciones de billetera BTC proporcionadas. Sin embargo, cualquier persona que haya recibido este tipo de correo de estafa de sextortion debe saber que los estafadores detrás de él no tienen ningún video de ellos haciendo nada, comprometiendo información, etc. Por lo tanto, estos correos electrónicos nunca deben tomarse en serio, la mejor opción es simplemente ignorarlos. Además, se recomienda informar dichos correos electrónicos a las autoridades.

| Nombre | You have used Zoom recently - I have very unfortunate news Email Scam |

| Tipo de Amenaza | Sextortion Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los ciberdelincuentes han grabado un video explícito de un destinatario |

| Dirección de la Criptobilletera del Cibercriminal | 1DbsZi3gMgnGVW4e9ytZwD1CodjRj5nC5h, 15AKuZPGMkdrpTGJwb87tnaqSyp91JSeeB |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Más ejemplos de estafas por correo electrónico de sextorsión en las que los estafadores intentan engañar a los destinatarios para que les envíen dinero son "I Infected Your Computer With My Private Trojan", "I Know A Lot More Things About You" y "You Have 46 Hours In Order To Make The Payment". Vale la pena mencionar que los correos electrónicos se pueden utilizar no solo para engañar a los usuarios para que realicen transacciones monetarias, proporcionando información confidencial, sino también para otros fines maliciosos. Por ejemplo, para entregar malware: engañar a los destinatarios para que instalen malware en sus equipos (como por ejemplo, ransomware, troyanos).

¿Cómo infectan las computadoras las campañas de spam?

Los usuarios infectan sus computadoras con malware a través de correos electrónicos (malspam) cuando descargan y abren los archivos maliciosos adjuntos, o abren archivos que descargaron a través de enlaces a sitios web que se incluyeron en esos correos electrónicos. Un par de ejemplos de archivos que los ciberdelincuentes utilizan para enviar malware a través de correos electrónicos son archivos ejecutables maliciosos (como .exe), archivos JavaScript, PDF, documentos de Microsoft Office, archivos de almacenamiento (como ZIP, RAR). Por lo general, esos archivos infectan sistemas/instalan malware una vez que se abren. Sin embargo, los documentos maliciosos de Microsoft Office infectan las computadoras solo si los destinatarios habilitan la edición/contenido (comandos de macros) en ellos. Aunque, solo se aplica a los documentos que los destinatarios abren con versiones de Microsoft Office que se publicaron después del año 2010. Los documentos que se abren con versiones anteriores instalan malware automáticamente. Es porque las versiones antes mencionadas no incluyen el modo "Vista protegida".

¿Cómo evitar la instalación de malware?

El software debe descargarse en páginas oficiales legítimas y mediante enlaces de descarga directa. No se deben utilizar otras fuentes como redes Peer-to-Peer, sitios no oficiales, descargadores de terceros, etc. Lo mismo se aplica a los instaladores de terceros. El sistema operativo y los programas instalados deben actualizarse con las funciones implementadas y/o herramientas proporcionadas por sus desarrolladores oficiales. Las herramientas no oficiales de terceros tienden a estar diseñadas para instalar malware. Además, no es legal utilizar herramientas de terceros para activar software con licencia o utilizar instaladores para software pirateado. No se deben abrir archivos adjuntos y/o enlaces en correos electrónicos irrelevantes que se envían desde direcciones desconocidas o sospechosas. Muy a menudo, estos correos electrónicos son enviados por ciberdelincuentes que intentan engañar a los destinatarios para que instalen malware en sus computadoras. Además, las computadoras pueden protegerse analizándolas regularmente en busca de amenazas con un software antivirus o anti-spyware actualizado. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que realice un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

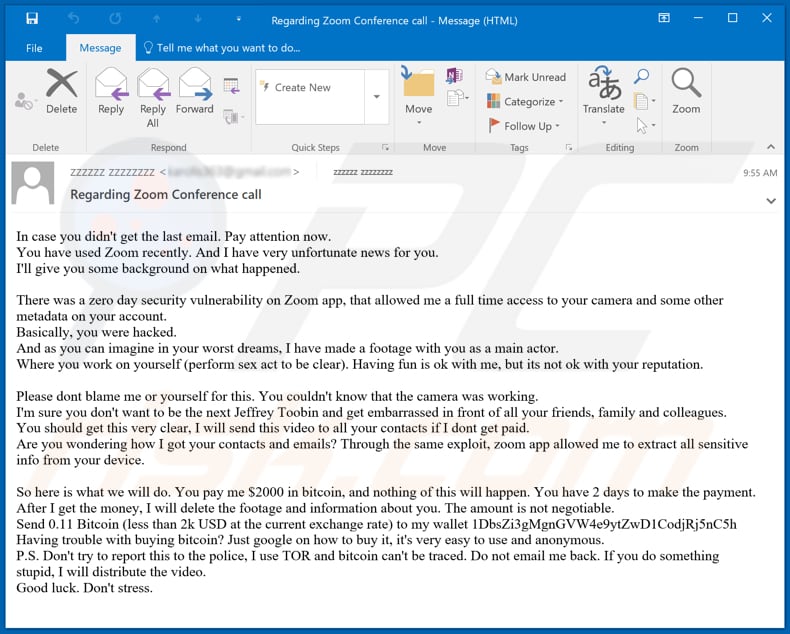

Texto presentado en la correo electrónico de correo electrónico "You have used Zoom recently - I have very unfortunate news":

Subject: Regarding Zoom Conference call

In case you didn't get the last email. Pay attention now.

You have used Zoom recently. And I have very unfortunate news for you.

I'll give you some background on what happened.There was a zero day security vulnerability on Zoom app, that allowed me a full time access to your camera and some other metadata on your account.

Basically, you were hacked.

And as you can imagine in your worst dreams, I have made a footage with you as a main actor.

Where you work on yourself (perform sex act to be clear). Having fun is ok with me, but its not ok with your reputation.Please dont blame me or yourself for this. You couldn't know that the camera was working.

I'm sure you don't want to be the next Jeffrey Toobin and get embarrassed in front of all your friends, family and colleagues.

You shouldget this very clear, I will send this video to all your contacts if I dont get paid.

Are you wondering how I got your contacts and emails? Through the same exploit, zoom app allowed me to extract all sensitive info from your device.So here is what we will do. You pay me $2000 in bitcoin, and nothing of this will happen. You have 2 days to make the payment.

After I get the money, I will delete the footage and information about you. The amount is not negotiable.

Send 0.11 Bitcoin (less than 2k USD at the current exchange rate) to my wallet 1DbsZi3gMgnGVW4e9ytZwD1CodjRj5nC5h, 15AKuZPGMkdrpTGJwb87tnaqSyp91JSeeB

Having trouble with buying bitcoin? Just google on how to buy it, it's very easy to use and anonymous.

P.S. Don't try to report this to the police, I use TOR and bitcoin can't be traced. Do not email me back. If you do something stupid, I will distribute the video.

Good luck. Don't stress.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es la estafa por email "You have used Zoom recently - I have very unfortunate news"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión