¿Cómo desinstalar la RAT WebMonitor?

TroyanoConocido también como: Herramienta de Administración Remota (RAT) WebMonitor

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación de WebMonitor

¿Qué es WebMonitor?

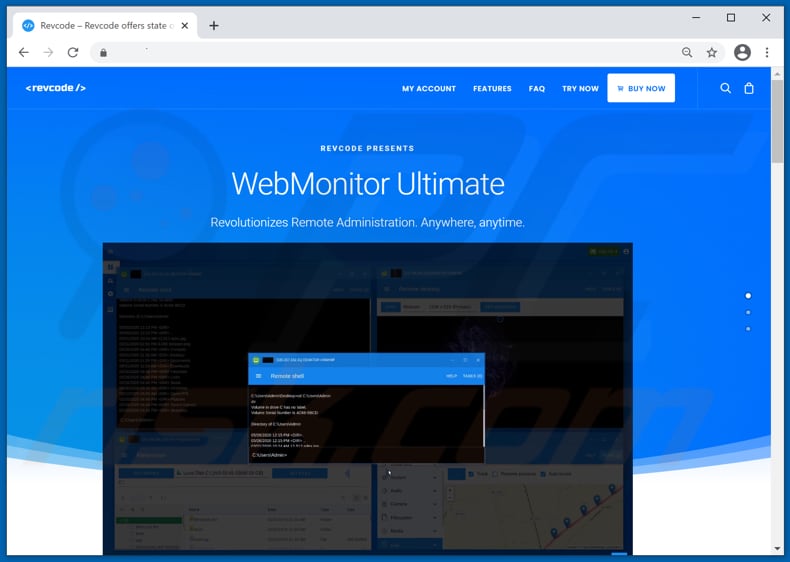

La herramienta de administración/acceso remoto (RAT) es un tipo de software que permite a los usuarios controlar otras computadoras (que tienen una RAT instalada) de forma remota. El software de este tipo se puede utilizar legítimamente (por ejemplo, para proporcionar soporte técnico remoto). Sin embargo, es común que los ciberdelincuentes también utilicen RATs. Utilizan RATs para acceder a información confidencial, instalar malware y para otros fines maliciosos. WebMonitor es una RAT desarrollada por una empresa llamada Revcode. Se anuncia como una herramienta legítima de administración remota que permite a los usuarios controlar de forma remota las computadoras a través de un navegador web. Aunque, se sabe que WebMonitor está clasificado como software malicioso por varias compañías antivirus porque tiene características utilizadas principalmente por los ciberdelincuentes. Además, se sabe que WebMonitor se anuncia en foros de piratas informáticos. Esta RAT es compatible con los sistemas operativos Windows y Android.

WebMonitor está a la venta en su sitio web oficial. Tiene tres planes de suscripción: 149,99 € al año, 99,99 € por seis meses y 64,99 € por tres meses. WebMonitor es popular entre los ciberdelincuentes porque es compatible con software que puede encriptar, ofuscar y manipular malware para aumentar la posibilidad de que los programas antivirus no lo detecten. Además, WebMonitor puede evitar que el sistema operativo o el software instalado en él (por ejemplo, antivirus) notifique a los usuarios sobre su presencia. Además, se sabe que WebMonitor se ha incluido con el instalador de Zoom. En otras palabras, los ciberdelincuentes utilizaron el instalador de Zoom para engañar a los usuarios para que instalen WebMonitor en sus computadoras. Es importante mencionar que WebMonitor no es el único software que se distribuyó (o todavía se distribuye) a través de instaladores para la aplicación Zoom. De cualquier manera, los instaladores de Zoom incluidos con WebMonitor o cualquier otro software no provienen de las fuentes de descarga oficiales de la aplicación Zoom (como el Centro de descargas de Zoom, Apple App Store o Google Play Store).

Se sabe que la RAT WebMonitor se puede utilizar para registrar pulsaciones de teclas (grabar entrada de teclado), acceder y ver la pantalla y la cámara web, el micrófono, explorar y administrar discos duros, descargar, cargar, ejecutar, eliminar, renombrar y editar archivos (y hacer lo mismo en cualquier dispositivo externo conectado). También se puede usar para recuperar contraseñas de clientes de correo, mensajeros, red y el sistema, rastrear actividades de navegación web, recopilar historial de navegación, caché de imágenes, lista de complementos instalados, obtener la lista de programas instalados en el sistema operativo y eliminar esos programas. Al igual que muchas otras RATs, WebMonitor también se puede usar para ejecutar comandos a través del símbolo del sistema y PowerShell, administrar los procesos del sistema, agregar, editar o eliminar entradas de registro y controlar o monitorear el sistema de otras maneras. Como se mencionó en el primer párrafo, la mayoría de los ciberdelincuentes usan RATs para infectar computadoras con otro malware (por ejemplo, ransomware, troyanos), o para robar información personal. La RAT WebMonitor se puede utilizar para hacer esto y más. Es importante mencionar que las RATs se utilizan principalmente para robar datos como datos de tarjetas de crédito y otra información relacionada con la banca, credenciales de inicio de sesión (nombres de usuario, direcciones de email, contraseñas), números de seguridad social y otros datos personales. Por lo tanto, si existe alguna razón para sospechar que WebMonitor está instalado en el sistema operativo (y no se instaló a propósito), debe eliminarse lo antes posible.

| Nombre | Herramienta de Administración Remota (RAT) WebMonitor |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

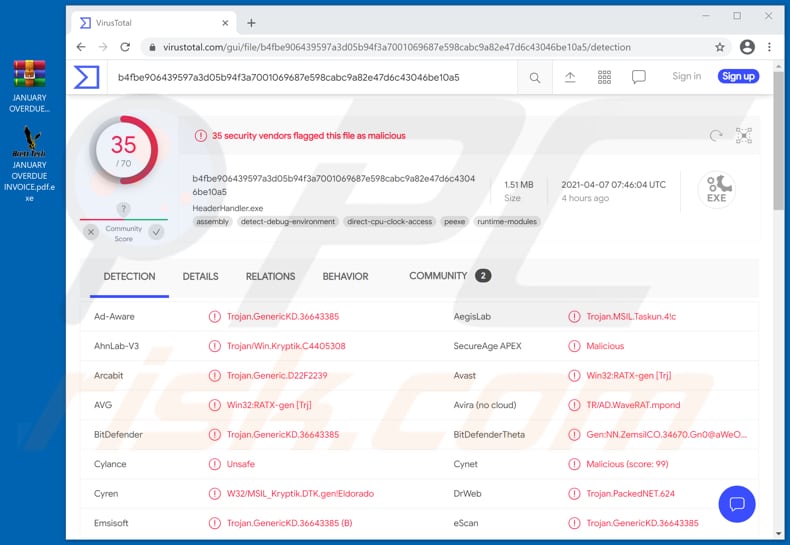

| Nombres de Detección | Avast (Win32:RATX-gen [Trj]), BitDefender (Trojan.GenericKD.36643385), ESET-NOD32 (una variante de MSIL/Kryptik.AAHN), Kaspersky (HEUR:Trojan.MSIL.Taskun.gen), Microsoft (Trojan:MSIL/Stealer.MS!MTB), Lista Completa (VirusTotal) |

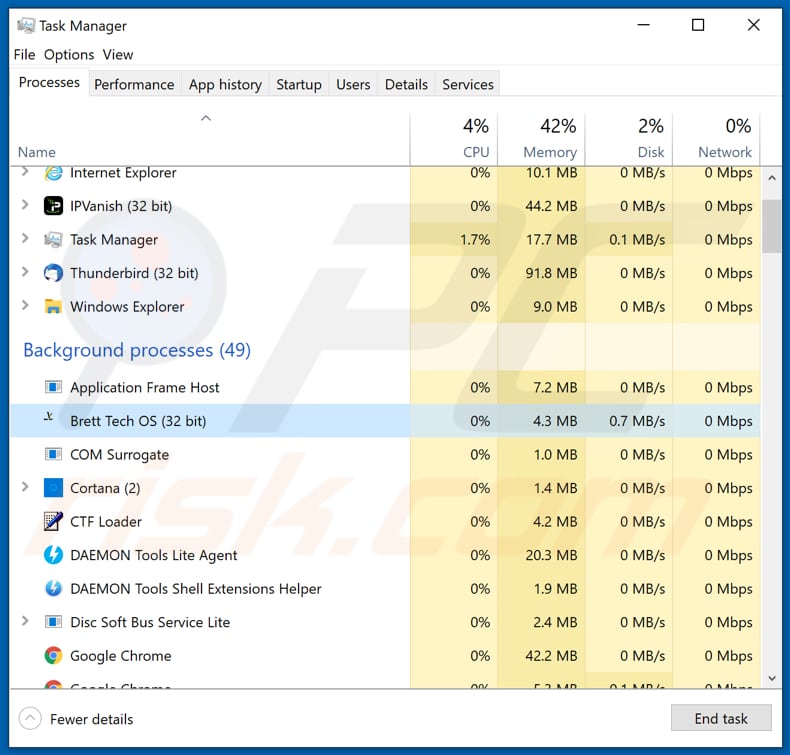

| Nombre(s) del Proceso Malicioso | Brett Tech OS (el nombre puede variar) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de email infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

En conclusión, los ciberdelincuentes podrían monetizar WebMonitor instalando un minero de criptomonedas, ransomware, algún troyano bancario u otro malware, robando cuentas personales, identidades, utilizando datos robados para realizar transacciones fraudulentas, compras, propagando malware en otros dispositivos, etc. Vale la pena mencionar que no todas las RATs son legítimas (o al menos se anuncian como tales). Las RATs maliciosas se denominan troyanos de administración remota. Aquí hay ejemplos de RATs maliciosas: Xtreme, Spectre y DarkCrystal.

¿Cómo se infiltró WebMonitor en mi computadora?

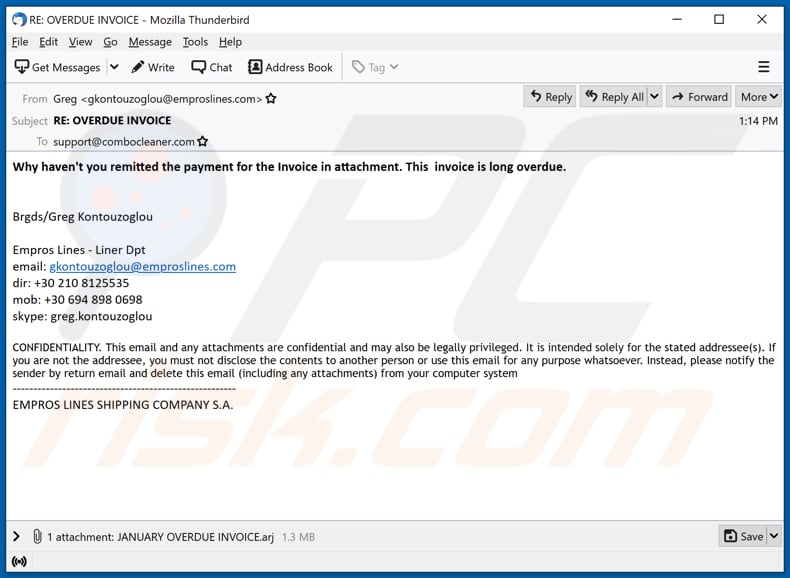

Se sabe que los ciberdelincuentes han utilizado o siguen utilizando un instalador de Zoom no oficial para distribuir WebMonitor. Como regla general, los instaladores no oficiales se distribuyen utilizando sitios web no oficiales, redes Peer-to-Peer (por ejemplo, clientes torrent, eMule), ciertas páginas de descarga de software gratuito, sitios de alojamiento de archivos gratuitos y otras fuentes sospechosas para descargar programas de archivos. También se sabe que los ciberdelincuentes envían WebMonitor mediante emails de phishing. La investigación muestra que usan emails disfrazados de emails de Empros Lines Shipping Company con respecto a una factura vencida. Esos emails tienen un archivo de almacenamiento adjunto que contiene un archivo ejecutable diseñado para instalar WebMonitor. Sin embargo, es probable que se utilicen diferentes emails de phishing para distribuir WebMonitor. Otras variantes pueden disfrazarse como emails de diferentes compañías sobre diferentes asuntos y contener algún documento de Microsoft Office, PDF, archivo JavaScript u otro archivo.

¿Cómo evitar la instalación de malware?

No se deben abrir archivos adjuntos y enlaces a sitios web en emails irrelevantes recibidos de direcciones/remitentes desconocidos o sospechosos. Es común que los emails de este tipo contengan enlaces o archivos adjuntos maliciosos. El software y los archivos deben descargarse de los sitios web oficiales y mediante enlaces directos. Se pueden utilizar otras fuentes y herramientas, ya menudo se utilizan, para distribuir archivos/programas maliciosos. El software instalado debe actualizarse con las herramientas o funciones que proporcionan los desarrolladores oficiales. Si un programa instalado no es gratuito y debe activarse, debe activarse correctamente. Nunca se guarda para actualizar o activar software con herramientas de terceros, tienden a ser maliciosas. Además, no es legal activar software con licencia con herramientas de este tipo (herramientas de 'craqueo'), ni es legal usar software pirateado. Una forma más de proteger las computadoras es escanearlas regularmente con un antivirus o un paquete anti-spyware de buena reputación y siempre eliminar las amenazas detectadas lo antes posible. La solución de seguridad instalada debe estar actualizada. Si cree que su equipo ya está infectado, le recomendamos ejecutar un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Email de suplantación de identidad utilizado para enviar WebMonitor:

Texto en este email:

Subject: RE: OVERDUE INVOICE

Why haven't you remitted the payment for the Invoice in attachment. This invoice is long overdue.

Brgds/Greg Kontouzoglou

Empros Lines - Liner Dpt

email: gkontouzoglou@emproslines.com

dir: +30 210 8125535

mob: +30 694 898 0698

skype: greg.kontouzoglou

CONFIDENTIALITY. This email and any attachments are confidential and may also be legally privileged. It is intended solely for the stated addressee(s). If you are not the addressee, you must not disclose the contents to another person or use this email for any purpose whatsoever. Instead, please notify the sender by return email and delete this email (including any attachments) from your computer system------------------------------------------------------

EMPROS LINES SHIPPING COMPANY S.A.

Captura de pantalla de la página de promoción de WebMonitor:

Captura de pantalla de WebMonitor ejecutándose como "Brett Tech OS" (su nombre puede variar) en el Administrador de Tareas:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es WebMonitor?

- PASO 1. Eliminación manual del malware WebMonitor.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión