¿Cómo desinstalar el troyano de acceso remoto Xtreme?

TroyanoConocido también como: Troyano de acceso remoto Xtreme

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del virus Xtreme

¿Qué es Xtreme?

Xtreme es un troyano de acceso remoto (RAT, por sus siglas en inglés), que otorga acceso y control de las máquinas infectadas para facilitar diversas acciones maliciosas. Este malware se ha utilizado a nivel mundial, dirigido a gobiernos y organizaciones gubernamentales, instituciones financieras, grandes corporaciones privadas, empresas de telecomunicaciones y medios de comunicación, sin embargo, aunque se dirigió principalmente a representantes y empleados de las entidades antes mencionadas, a menudo se apunta a empresas más pequeñas o usuarios promedio.

Xtreme puede interactuar con el Registro de Windows, que contiene información, parámetros, configuraciones, opciones y otros valores de software y hardware instalados en el sistema. Este malware puede exfiltrar e infiltrar datos (es decir, descargar y cargar archivos). La amenaza que representa esta función depende de la información almacenada en el sistema infectado. Sin embargo, sin duda, esto puede dar lugar a problemas graves. El RAT Xtreme también puede monitorear y registrar (tomar capturas de pantalla) las pantallas de los dispositivos infectados. Además, puede controlar el hardware conectado, como micrófonos y cámaras, y luego usarlos para grabar audio y video. Por ejemplo, este material grabado sigilosamente se puede utilizar con fines de chantaje. Estas características hacen que Xtreme sea un trozo de malware muy peligrosa, que puede generar problemas y preocupaciones de privacidad graves, pérdidas financieras significativas e incluso robo de identidad. Por lo tanto, si sospecha que el sistema podría estar infectado con Xtreme, elimínelo de inmediato.

| Nombre | Troyano de acceso remoto Xtreme |

| Tipo de Amenaza | Troyano de Acceso Remoto (RAT), password-stealing virus, banking malware, spyware. |

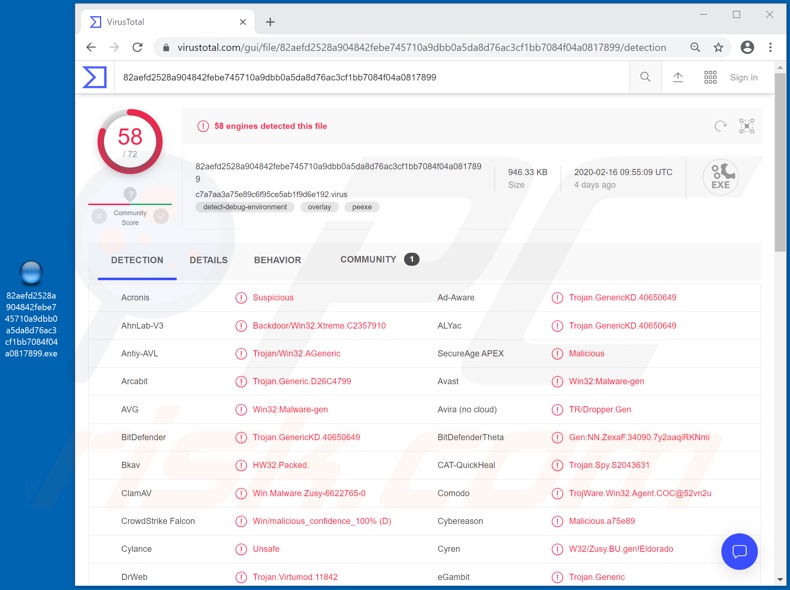

| Nombres de Detección | Avast (Win32:Malware-gen), BitDefender (Trojan.GenericKD.40650649), ESET-NOD32 (Win32/Remtasu.S), Kaspersky (HEUR:Trojan.Win32.Generic), Lista Completa (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos online, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

ShadowTechRAT, Dacls, Bandook y Orcus son algunos ejemplos de otros troyanos dentro de esta categoría, sin embargo, el software malicioso puede tener diferentes capacidades/propósitos, como encriptado de datos (con fines de rescate), descarga/instalación de malware adicional, minería de criptomonedas y muchos otros. Independientemente de cómo operen, todos los programas maliciosos tienen un solo propósito: generar ingresos para los ciberdelincuentes detrás de ellos. Por lo tanto, todas las infecciones de malware necesitan una eliminación inmediata para garantizar la salud del sistema y la seguridad del usuario.

¿Cómo se infiltró Xtreme en mi computadora?

Se ha observado la proliferación del RAT Xtreme a través de campañas de spam. El término "campaña de spam" define la operación de envío de correos electrónicos engañosos a gran escala. Estos mensajes suelen presentarse como "oficiales", "importantes", "prioritarios", etc. Una de esas campañas anteriores, que promovió Xtreme, se dirigió a hispanohablantes y los correos electrónicos se disfrazaron como correo financiero y relacionado con impuestos. Las infecciones se producen a través de archivos infecciosos adjuntos o vinculados dentro de estos correos electrónicos. Los archivos infecciosos vienen en una variedad de formatos (por ejemplo, documentos PDF y Microsoft Office, archivos de archivo y ejecutables, JavaScript, etc.). Cuando se abren, se inicia la infección, sin embargo, las campañas de spam son solo un modo de proliferación de malware. El software también se propaga a través de troyanos, herramientas de activación ilegales ("cracks"), actualizadores falsos y fuentes de descarga que no son de confianza. Como se mencionó anteriormente, el malware puede causar infecciones en cadena; esta capacidad la poseen algunos programas de tipo troyano. En lugar de activar productos con licencia, las herramientas de activación ilegal ("craqueo") pueden descargar/instalar programas maliciosos. Los actualizadores falsos infectan los sistemas al abusar de las debilidades del software obsoleto o simplemente al instalar malware en lugar de las actualizaciones prometidas. Los sitios de alojamiento de archivos no oficiales y gratuitos, las redes de intercambio de igual a igual (BItTorrent, Gnutella, eMule, etc.) y otros descargadores de terceros no son de confianza y pueden ofrecer software malicioso para descargar bajo la apariencia de productos normales o empaquetados con ellos.

Cómo evitar la instalación de malware

No abra correos electrónicos dudosos o irrelevantes, especialmente los recibidos de remitentes desconocidos o sospechosos. Todos los archivos adjuntos o enlaces presentes en este correo no deben abrirse, ya que hacerlo puede resultar en una infección de alto riesgo. Utilice solo canales de descarga oficiales y verificados. Active y actualice programas utilizando funciones/herramientas proporcionadas por desarrolladores genuinos. No utilice herramientas de activación ilegales ("cracks") o actualizadores de terceros debido al riesgo de posibles infecciones de malware. Tenga instalado y actualizado un paquete antivirus/antiespía de buena reputación. Además, este software debe utilizarse para realizar análisis regulares del sistema y para eliminar las amenazas/problemas detectados. Si cree que su equipo ya está infectado, le recomendamos ejecutar un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Actualización 2 de abril de 2021 - Hay muchas variantes del RAT Xtreme con diferentes capacidades. Las características comunes en todas las versiones incluyen: administración de registro de Windows, manipulación de procesos/servicios en ejecución, carga/descarga de archivos, grabación de audio/video, captura de capturas de pantalla, registro de teclas e infección de dispositivos de almacenamiento externos conectados (por ejemplo, USB). El troyano Xtreme está disponible públicamente, tanto de forma gratuita como para la compra, según lo ofrecen varias fuentes. Por lo tanto, los métodos de proliferación y el modus operandi del programa malicioso varían mucho, dependiendo de los individuos/grupos que lo utilicen. Por ejemplo, este troyano se ha utilizado para atacar a los gobiernos israelí y palestino y las esferas de energía, servicios públicos, refinación de petróleo, alta tecnología y banca/financiera. Se ha observado una actividad significativa de Xtreme en la distribución de variantes de Zeus y otro malware bancario. Se puede encontrar más información sobre las funcionalidades del troyano y los ataques pasados en un artículo de Nart Villeneuve y James T. Bennett en el blog FireEye.

Se ha observado que el RAT Xtreme, muy ofuscado, se distribuye a través de herramientas de modificación de videojuegos y motores de trampa. Está disfrazado u oculto dentro de archivos genuinos relacionados con parches de juegos, ajustes, modificaciones visuales o del juego, códigos de trampas, etc. Este contenido virulento se promociona a través de varios anuncios y canales de redes sociales centrados en videojuegos (por ejemplo, YouTube).

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Xtreme?

- PASO 1. Eliminación manual del malware Xtreme.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión