Evitar infectar el dispositivo a través de los correos electrónicos de estafa "Copia del pago bancario"

EstafaConocido también como: Spam de copia del pago bancario

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el correo electrónico fraudulento "Copia del pago bancario"?

"Virus por correo electrónico de copia del pago bancario" se refiere a una campaña de spam de propagación de malware. Este término define una operación a escala masiva durante la cual se envían miles de correos electrónicos engañosos/estafadores.

Los correos distribuidos a través de esta operación solicitan a los destinatarios que revisen el pago realizado a ellos y que lo confirmen. Cuando se abren, el archivo adjunto del correo electrónico que supuestamente contiene la copia del pago bancario desencadena la descarga/instalación del RAT (troyano de acceso remoto) NanoCore.

Este tipo de malware está diseñado para permitir el acceso y el control remotos de los dispositivos infectados.

Resumen del virus por correo electrónico "Copia del pago bancario"

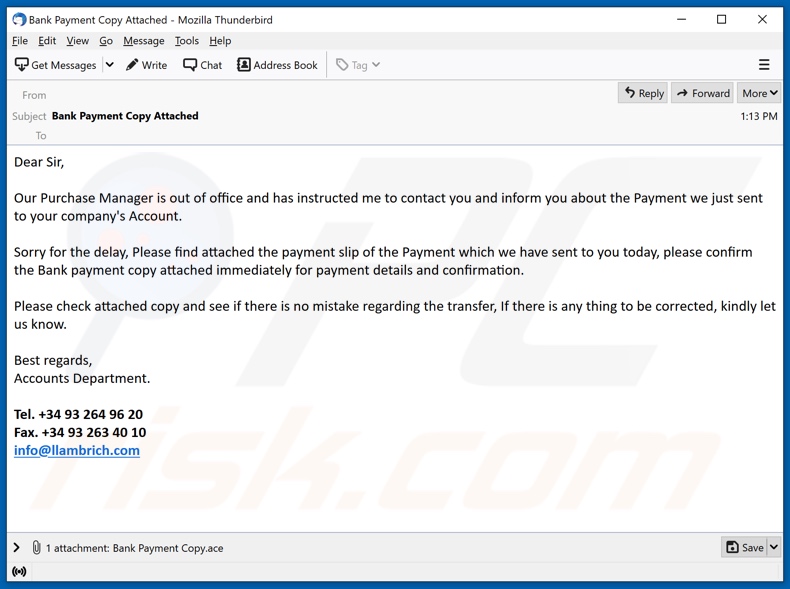

Los correos electrónicos fraudulentos con el asunto/título "Copia del pago bancario adjunta" afirman que el Director de Compras del remitente está actualmente fuera de la oficina y les ha dado instrucciones para que se pongan en contacto con el destinatario. A continuación, los correos electrónicos informan de que se ha enviado un pago a la cuenta de la empresa del destinatario.

Se les pide que revisen la copia del pago bancario falso y confirmen su recepción. Además, si hay algún error, los correos piden que se notifique al remitente.

Una vez abierto el archivo adjunto, se pone en marcha la cadena de infección del troyano NanoCore. Como se ha mencionado en la introducción, el RAT NanoCore puede permitir a los ciberdelincuentes el acceso y el control de las máquinas infectadas. Los troyanos de acceso remoto pueden tener una gran variedad de funcionalidades maliciosas.

Este malware puede tener un cierto nivel de control sobre el hardware, el software y el contenido almacenado o accedido a través del dispositivo comprometido. Estos troyanos pueden obtener datos descargándolos del sistema o utilizando capacidades de espionaje, por ejemplo, tomando capturas de pantalla, grabando las pulsaciones de las teclas (keylogging) y/o audio/vídeo a través de micrófonos y cámaras.

Además, los programas maliciosos pueden extraer información de los navegadores y otras aplicaciones instaladas. Entre los datos de interés se encuentran: la actividad de navegación, las cookies de Internet, las direcciones IP, los detalles de identificación personal, las credenciales de inicio de sesión de cuentas/plataformas (es decir, identificaciones, direcciones de correo electrónico, nombres de usuario, contraseñas) y los datos financieros (por ejemplo, detalles de cuentas bancarias, números de tarjetas de crédito, etc.).

Causar infecciones en cadena es otra característica común de los RAT. Por lo tanto, este software puede ser utilizado para descargar/instalar troyanos adicionales, ransomware, mineros de criptomonedas y otro malware. En resumen, al confiar en los correos electrónicos de la estafa "Copia del pago bancario", los usuarios pueden experimentar infecciones del sistema, graves problemas de privacidad, pérdidas financieras e incluso el robo de identidad.

Si se sabe o se sospecha que NanoCore RAT (u otro malware) ya ha infectado el sistema, se debe utilizar un antivirus para eliminarlo sin demora.

| Nombre | Spam de copia del pago bancario |

| Tipo de amenaza | Troyano, virus que roba contraseñas, malware bancario, spyware |

| Estafa | Los correos electrónicos afirman contener una copia de un pago bancario. |

| Adjunto(s) | Bank Payment Copy.exe (el nombre del archivo puede variar) |

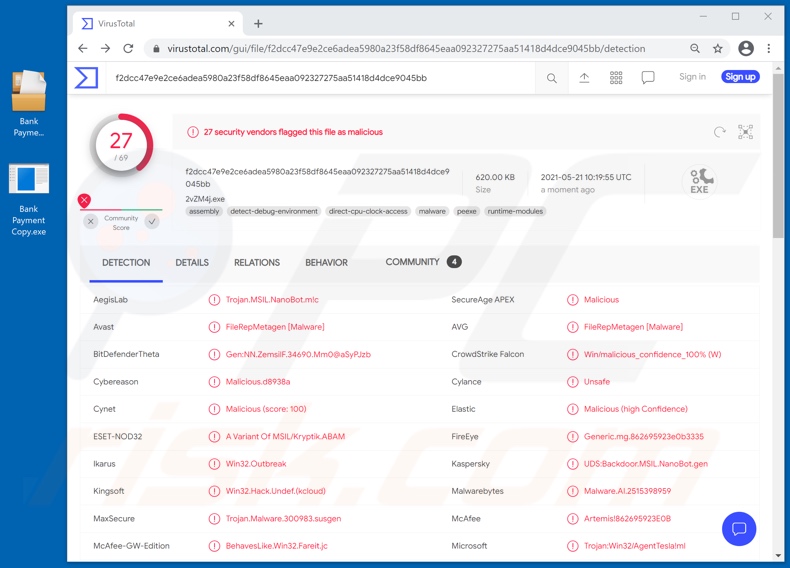

| Nombres de detección | Avast (Win32:PWSX-gen [Trj]), ESET-NOD32 (Una variante de MSIL/Kryptik.ABAM), Fortinet (Malicious_Behavior.SB), Kaspersky (UDS:Backdoor.MSIL.NanoBot.gen), Microsoft (Trojan:Win32/AgentTesla!ml), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no hay síntomas concretos claramente visibles en un ordenador infectado. |

| Carga útil | NanoCore |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daño | Robo de contraseñas e información bancaria, robo de identidad, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de campañas de Malspam

"AVISO DE CIERRE DE CUENTA PARA LA AUDITORÍA", "Virus por correo electrónico SGBM", "Virus por correo electrónico OCEANIC PROJECTS" y "Transportista internacional de carga aérea y marítima" son algunos ejemplos de campañas de spam que proliferan el malware.

Los correos electrónicos que se distribuyen a través de estas operaciones a gran escala suelen disfrazarse de "oficiales", "urgentes", "prioritarios", "importantes" y similares. Los correos pueden incluso presentarse como mensajes de empresas, corporaciones, instituciones, organizaciones o diferentes entidades legítimas.

Además de la distribución de software malicioso, las campañas de spam también se utilizan para el phishing y otras estafas. Debido a la prevalencia del correo engañoso, se recomienda encarecidamente tener precaución con los correos electrónicos entrantes.

¿Cómo ha infectado mi ordenador el "virus por correo electrónico de copia del pago bancario"?

Las campañas de spam propagan el malware a través de archivos infecciosos que se distribuyen en ellas. Los archivos virulentos pueden estar adjuntos y/o enlazados dentro de los correos electrónicos.

Estos archivos pueden tener varios formatos, por ejemplo, archivos comprimidos (ZIP, RAR, etc.), ejecutables (.exe, .run, etc.), documentos de Microsoft Office y PDF, JavaScript, etc. Cuando los archivos se ejecutan, se ejecutan o se abren de otra manera, se inicia la cadena de infección. Por ejemplo, los documentos de Microsoft Office infectan los sistemas mediante la ejecución de macrocomandos maliciosos.

Este proceso se inicia en el momento en que se abre un documento, en las versiones de Microsoft Office anteriores a 2010. Las versiones posteriores cuentan con el modo "Vista protegida" que impide la ejecución automática de los macros. En su lugar, los usuarios pueden habilitar manualmente la edición/contenido (es decir, los comandos de las macros), y se les advierte de los riesgos potenciales.

¿Cómo evitar la instalación de malware?

No se deben abrir los correos electrónicos sospechosos e irrelevantes, especialmente los archivos adjuntos o los enlaces presentes en ellos. Se recomienda utilizar las versiones de Microsoft Office lanzadas después de 2010.

Sin embargo, las campañas de spam no se utilizan exclusivamente en la proliferación de malware. Los programas maliciosos también se distribuyen habitualmente a través de canales de descarga dudosos (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio Peer-to-Peer, etc.), herramientas de activación ilegal ("cracking") y falsos actualizadores.

Por lo tanto, se aconseja realizar las descargas sólo desde fuentes oficiales y verificadas. Además, todos los programas deben ser activados y actualizados con herramientas/funciones proporcionadas por desarrolladores legítimos.

Es primordial tener instalado y actualizado un antivirus/antispyware de confianza. Además, este software debe utilizarse para ejecutar análisis regulares del sistema y eliminar las amenazas y problemas detectados.

Si ya ha abierto el archivo adjunto "virus de la copia del pago bancario", le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto que aparece en el correo electrónico de estafa "Copia del pago bancario":

Subject: Bank Payment Copy Attached

Dear Sir,

Our Purchase Manager is out of office and has instructed me to contact you and inform you about the Payment we just sent to your company's Account.

Sorry for the delay, Please find attached the payment slip of the Payment which we have sent to you today, please confirm the Bank payment copy attached immediately for payment details and confirmation.

Please check attached copy and see if there is no mistake regarding the transfer, If there is any thing to be corrected,, kindly let us know.

Best regards,

Accounts Department.

Tel. +34 93 264 96 20

Fax. +34 93 263 40 10

info@llambrich.com

Captura de pantalla de las detecciones de VirusTotal del archivo adjunto malicioso distribuido a través de la campaña de spam "Copia del pago bancario" (nombre de archivo "Bank Payment Copy.exe"):

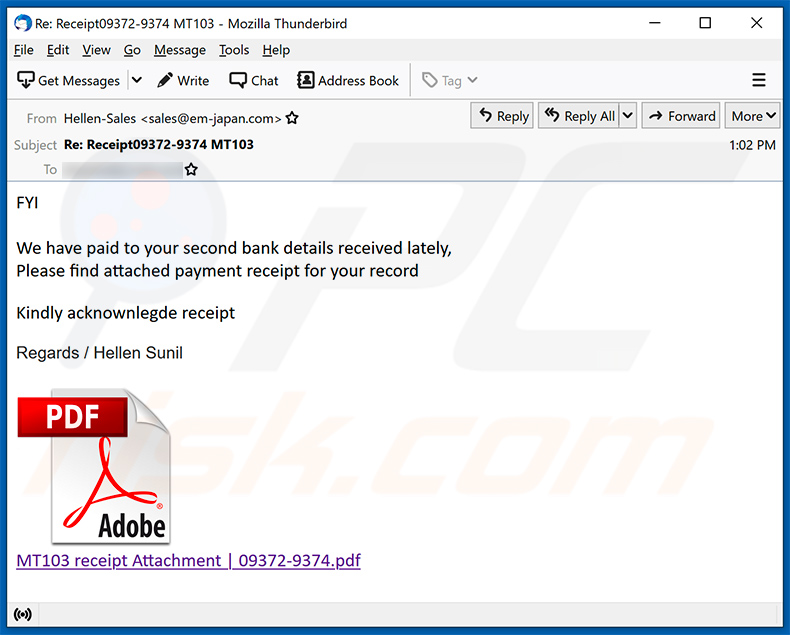

Un ejemplo de correo electrónico de spam con temática de pagos bancarios que promociona un sitio web de phishing:

Texto que aparece en el mensaje:

Subject: Re: Receipt09372-9374 MT103

FYI

We have paid to your second bank details received lately,

Please find attached payment receipt for your recordKindly acknownlegde receipt

Regards / Hellen Sunil

MT103 receipt Attachment | 09372-9374.pdf

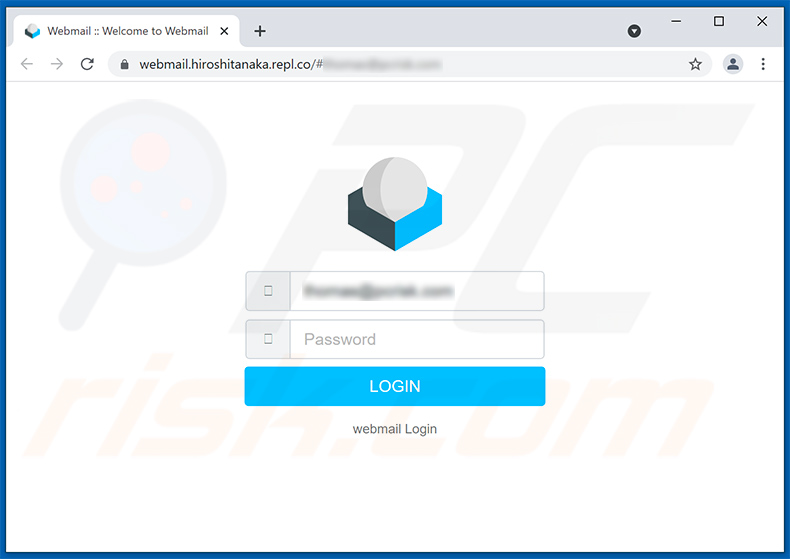

Captura de pantalla del sitio de phishing promovido:

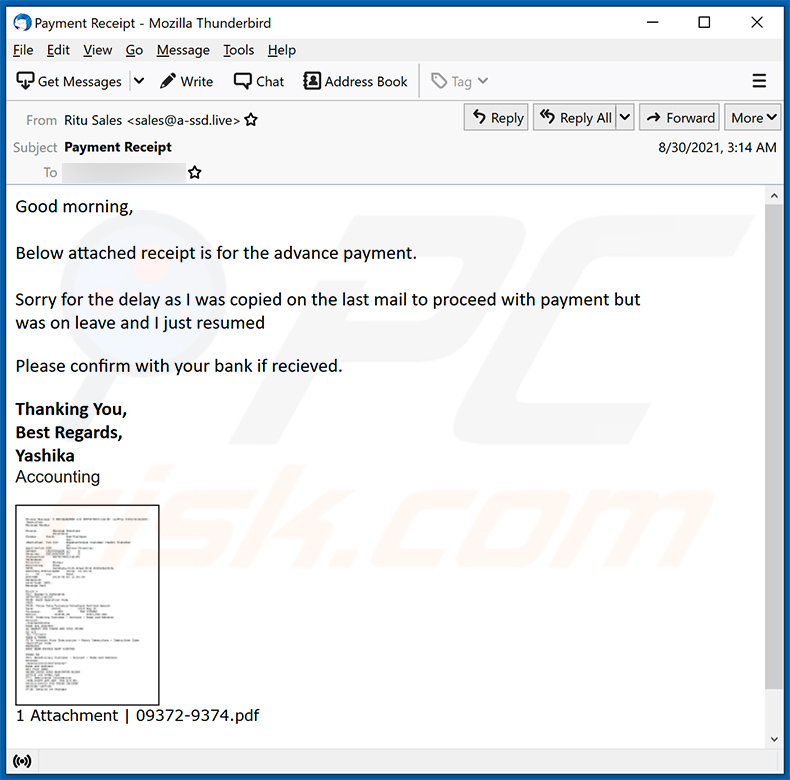

Otro ejemplo de correo electrónico de spam con temática de pagos bancarios utilizado para promocionar un sitio idéntico:

Texto que aparece en el mensaje:

Subject: Payment Receipt

Good morning,

Below attached receipt is for the advance payment.

Sorry for the delay as I was copied on the last mail to proceed with payment but

was on leave and I just resumedPlease confirm with your bank if recieved.

Thanking You,

Best Regards,

Yashika

Accounting

1 Attachment | 09372-9374.pdf

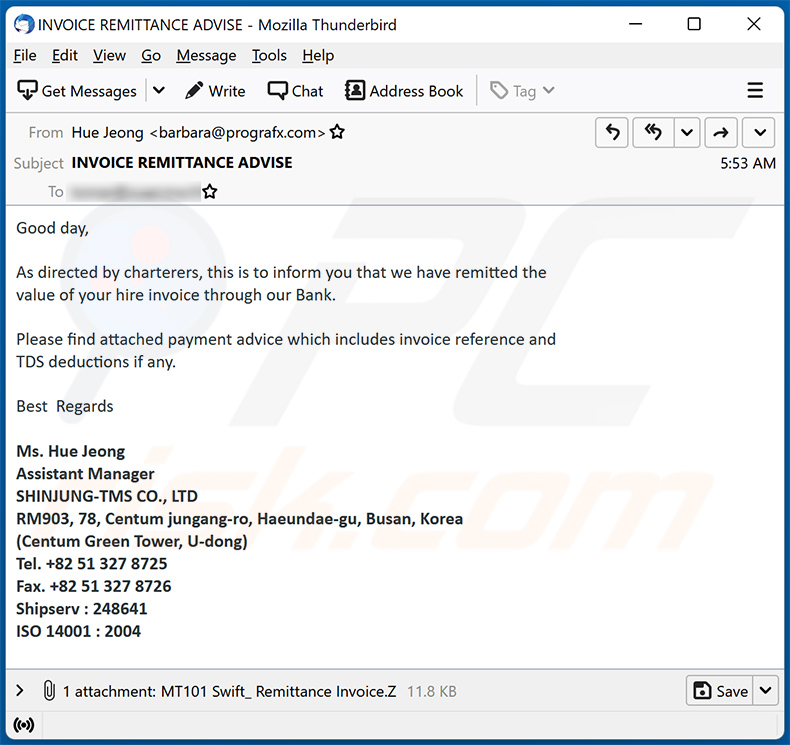

Un ejemplo de correo electrónico de spam con temática de pagos bancarios utilizado para propagar el troyano FormBook:

Texto que aparece en el mensaje:

Subject: INVOICE REMITTANCE ADVISE

Good day,As directed by charterers, this is to inform you that we have remitted the

value of your hire invoice through our Bank.Please find attached payment advice which includes invoice reference and

TDS deductions if any.Regards

Ms. Hue Jeong

Assistant Manager

SHINJUNG-TMS CO., LTD

RM903, 78, Centum jungang-ro, Haeundae-gu, Busan, Korea

(Centum Green Tower, U-dong)

Tel. +82 51 327 8725

Fax. +82 51 327 8726

Shipserv : 248641

ISO 14001 : 2004

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Spam de copia del pago bancario?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

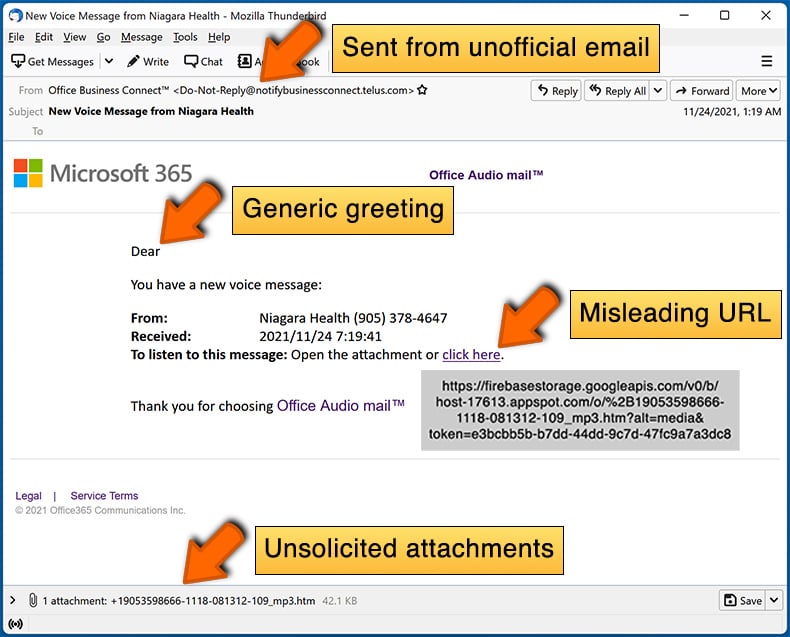

¿Cómo detectar un email malicioso?

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Preguntas frecuentes (FAQ)

¿Por qué he recibido este correo electrónico?

Los ciberdelincuentes envían correos electrónicos de spam en campañas masivas. Por lo tanto, miles de usuarios reciben las mismas cartas; este correo no es personal.

He proporcionado mi información personal al ser engañado por un correo electrónico de spam, ¿qué debo hacer?

Si ha introducido las credenciales de una cuenta, cambie sin demora las contraseñas de todas las cuentas potencialmente expuestas. Y si ha revelado otra información privada (por ejemplo, datos del DNI, números de tarjetas de crédito, etc.) - póngase inmediatamente en contacto con las autoridades correspondientes.

He leído un correo electrónico de spam pero no he abierto el archivo adjunto, ¿está mi ordenador infectado?

No, abrir/leer un correo electrónico no iniciará ninguna cadena de infección del sistema. Los procesos de descarga/instalación de malware se ponen en marcha cuando se abren/hacen clic en los archivos adjuntos o en los enlaces presentes en estos correos.

He descargado y abierto un archivo adjunto a un correo electrónico de spam, ¿está mi ordenador infectado?

El hecho de que se haya desencadenado una infección puede depender del formato del archivo abierto. Si se trata de un ejecutable (.exe, .run, etc.), lo más probable es que sí, que su dispositivo esté infectado. Sin embargo, podría haber evitado una infección si se tratara de un documento (.doc, .xls, .pdf, etc.). Estos formatos pueden requerir una interacción adicional del usuario (por ejemplo, habilitar macrocomandos) para comenzar a descargar/instalar el malware.

¿Eliminará Combo Cleaner las infecciones de malware presentes en los archivos adjuntos de los correos electrónicos?

Sí, Combo Cleaner es capaz de detectar y eliminar prácticamente todas las infecciones de malware conocidas. Hay que destacar que es primordial realizar un análisis completo del sistema, ya que los programas maliciosos suelen esconderse en lo más profundo de los sistemas.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión