Cómo eliminar el malware ApolloRAT de su sistema operativo

TroyanoConocido también como: Troyano de acceso remoto ApolloRAT

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es ApolloRAT?

ApolloRAT es un software malicioso clasificado como RAT (troyano de acceso remoto). Este tipo de malware permite el acceso y el control remotos de los dispositivos infectados.

ApolloRAT está escrito en Python. Los lenguajes de programación como Python suelen depender de los compiladores. Los desarrolladores de este RAT utilizaron el compilador fuente a fuente Nuitka lo cual es poco común, pero su complejidad hace que ApolloRAT sea difícil de revertir.

También cabe destacar que este malware utiliza la plataforma de mensajería Discord como servidor de C&C, lo que añade otra capa a las cualidades de ApolloRAT que dificulta su detección.

Resumen del malware ApolloRAT

ApolloRAT puede detectar si se ejecuta en una máquina virtual, lo que complica su análisis. Además, este troyano puede desactivar el Microsoft Defender y el Firewall.

Como se mencionó en la introducción, este programa es un troyano de acceso remoto (RAT) y, como tal, está diseñado para permitir el acceso/control remoto sobre las máquinas comprometidas. ApolloRAT puede ejecutar comandos de shell. Este RAT puede manipular el sistema operativo reiniciándolo y apagándolo. Incluso puede provocar un error de pantalla azul (es decir, bloquear el sistema). Asimismo, el programa puede desactivar el administrador de tareas de Windows.

ApolloRAT también es capaz de mostrar interfaces y documentos PDF falsos, así como forzar la apertura de varios sitios web; normalmente, estas funciones se utilizan para facilitar las estafas de phishing. Otras funcionalidades de este troyano incluyen la realización de capturas de pantalla, la reproducción de audio de texto a voz, la visualización de mensajes y el Rickrolling de la víctima.

ApolloRAT tiene como objetivo una gran variedad de datos, por ejemplo, direcciones IP, historiales de navegación, contraseñas de Wi-Fi, contraseñas almacenadas en el navegador (por ejemplo, Google Chrome), etc. Este RAT también puede descargar y cargar archivos. En teoría, el malware capaz de infiltrarse en los archivos y ejecutarlos puede ser utilizado para causar infecciones en cadena del sistema (por ejemplo, descargar/instalar troyanos, ransomware, criptomineros, etc.).

En resumen, las infecciones de ApolloRAT pueden provocar graves problemas de privacidad, pérdidas económicas y robo de identidad. Si sospecha que su sistema está infectado con este u otro malware, le recomendamos encarecidamente que utilice un antivirus para eliminarlo sin demora.

| Nombre | Troyano de acceso remoto ApolloRAT |

| Tipo de amenaza | RAT (troyano de acceso remoto), troyano, virus que roba contraseñas, malware bancario, spyware. |

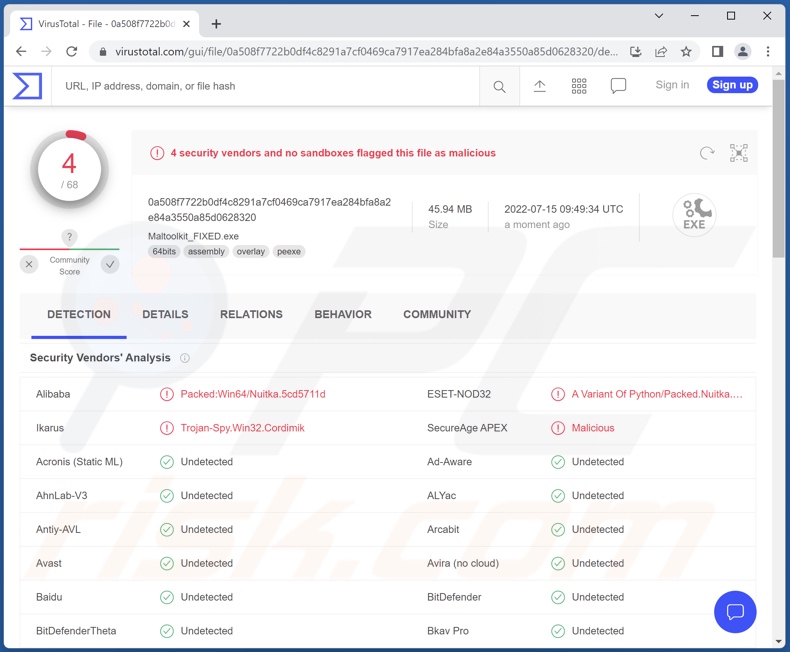

| Nombres de detección | Alibaba (Packed:Win64/Nuitka.5cd5711d), ESET-NOD32 (Una variante de Python/Packed.Nuitka.F Sospechoso), Ikarus (Trojan-Spy.Win32.Cordimik), SecureAge APEX (Malicioso), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios online maliciosos, ingeniería social, "cracks" de software. |

| Daño | Robo de contraseñas e información bancaria, robo de identidad, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de troyanos de acceso remoto

PingPull, PowerShell, Nerbian, NetDooka, y Eagle Monitor son sólo algunos ejemplos de RAT que hemos analizado recientemente.

Estos troyanos suelen ser multifuncionales y a menudo son capaces de causar infecciones en cadena. Sin embargo, independientemente de cómo opere el malware, su presencia en un sistema pone en peligro la integridad del dispositivo y la seguridad del usuario. Por lo tanto, recomendamos encarecidamente eliminar todas las amenazas inmediatamente después de su detección.

¿Cómo se infiltró ApolloRAT en mi ordenador?

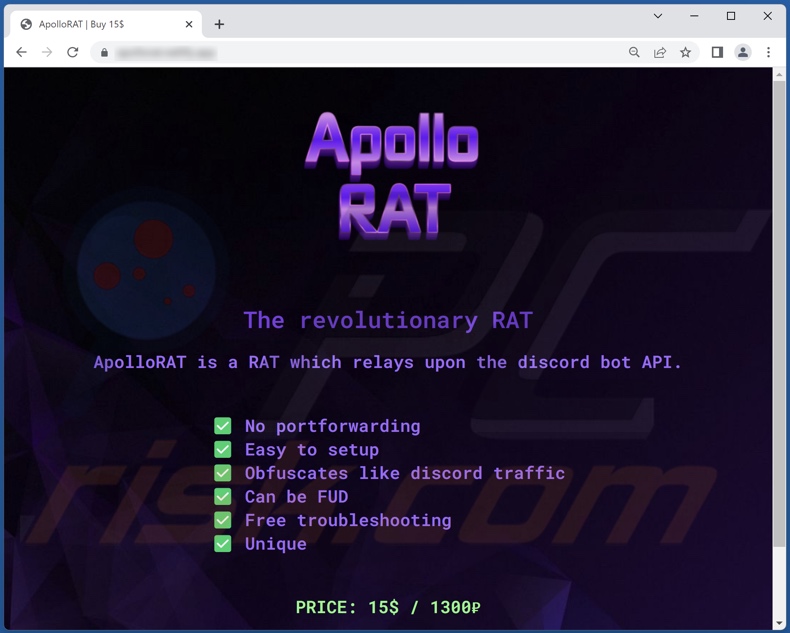

Cyble Research Labs descubrió que ApolloRAT se ofrecía a la venta en la plataforma de mensajería Telegram y en el sitio web de los desarrolladores del programa. Por tanto, la forma de distribución de esta RAT depende de los ciberdelincuentes que la utilicen en ese momento.

Normalmente, el software malicioso se propaga utilizando tácticas de phishing e ingeniería social. Los archivos maliciosos pueden estar en varios formatos, por ejemplo, archivos comprimidos, ejecutables, documentos PDF y de Microsoft Office documents, JavaScript, etc. Cuando un archivo malicioso se ejecuta, se ejecuta o se abre de alguna manera, se activa la descarga/instalación del malware.

Los métodos de distribución más comunes son: descargas "drive-by" (sigilosas y engañosas), archivos adjuntos y enlaces maliciosos en correos electrónicos y mensajes de spam, estafas en línea, canales de descarga dudosos (por ejemplo, sitios web de programas gratuitos y de terceros, redes de intercambio Peer-to-Peer, etc.), herramientas ilegales de activación de software ("cracks") y actualizaciones falsas.

¿Cómo evitar la instalación de programas maliciosos?

Aconsejamos encarecidamente no abrir los archivos adjuntos y los enlaces presentes en los correos electrónicos y mensajes sospechosos/irrelevantes, ya que ello puede conducir a una infección del sistema.

Además, todas las descargas deben realizarse desde fuentes oficiales y verificadas. El software debe activarse y actualizarse con herramientas proporcionadas por desarrolladores genuinos, ya que las herramientas de activación ilegales ("cracking") y las actualizaciones falsas pueden contener malware.

Hay que insistir en la importancia de tener instalado y actualizado un antivirus de confianza. Este software debe utilizarse para realizar análisis regulares del sistema y eliminar amenazas y problemas. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Captura de pantalla de una página web utilizada para promocionar el malware ApolloRAT:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es ApolloRAT?

- PASO 1. Eliminación manual del malware ApolloRAT.

- PASO 2. Comprobar si su ordenador está libre de malware.

¿Cómo eliminar el malware manualmente?

La eliminación manual del malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

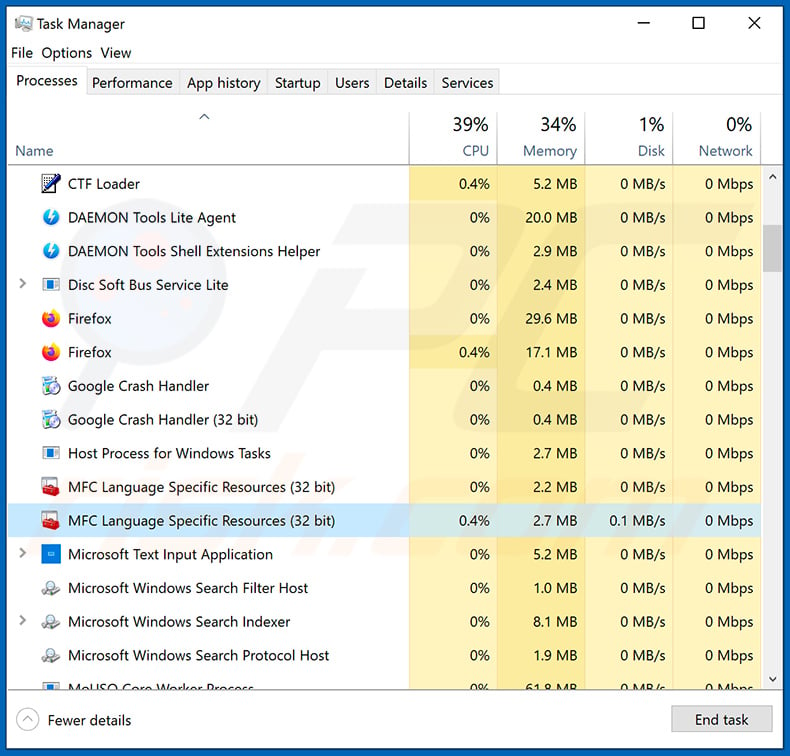

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Este es un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe seguir los siguientes pasos:

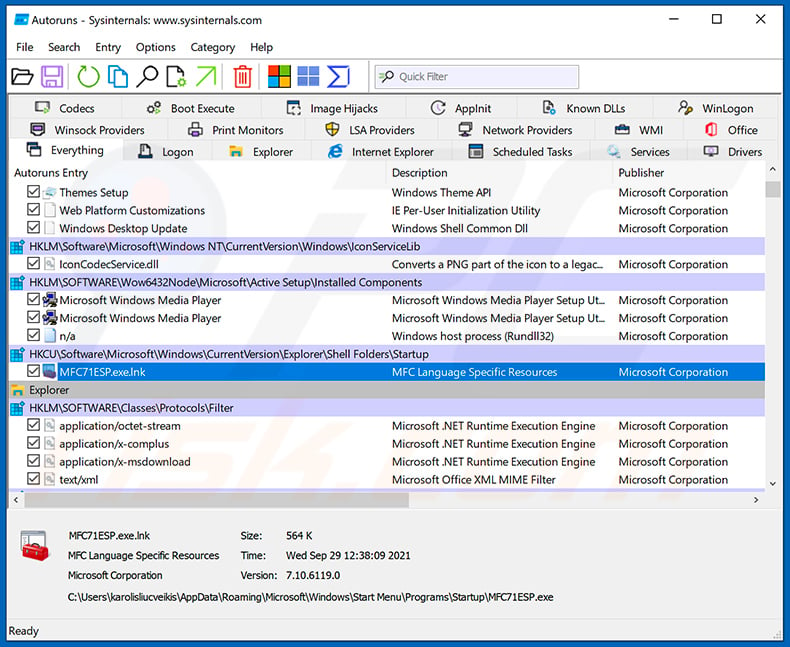

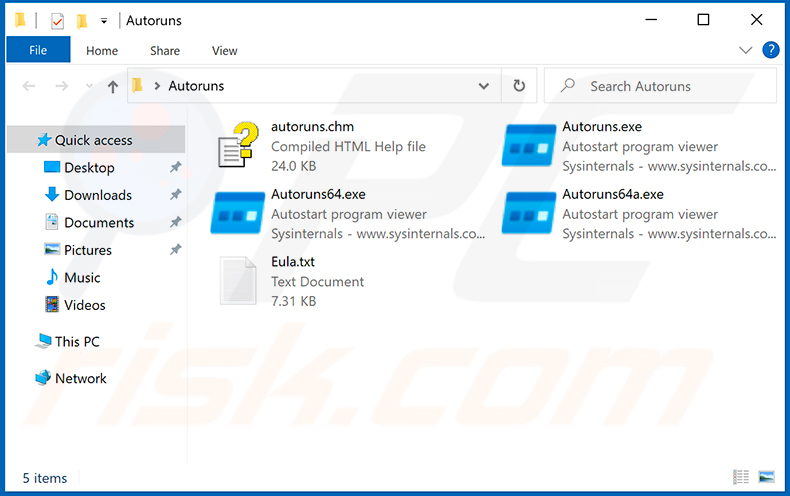

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Reiniciar su ordenador en Modo seguroe:

Reiniciar su ordenador en Modo seguroe:

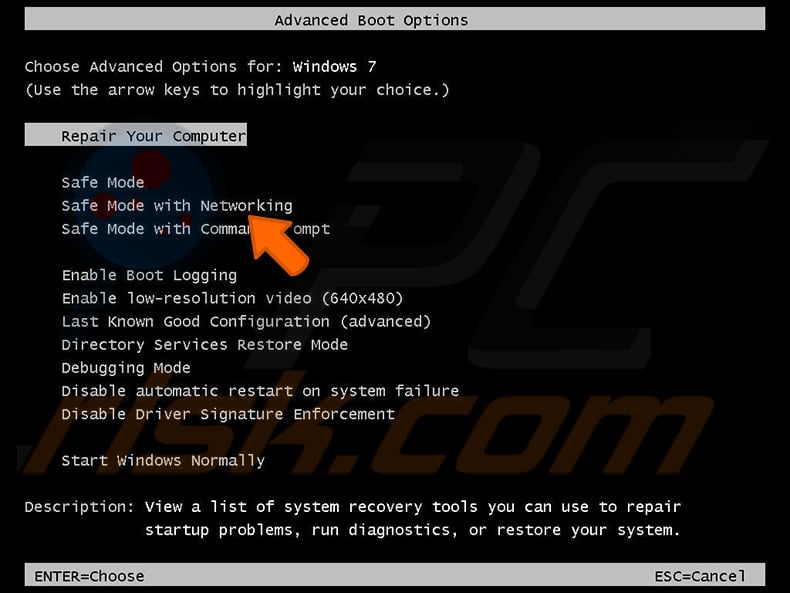

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo Seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de inicio de su ordenador, pulse la tecla F8 de su teclado varias veces hasta que vea el menú de opciones avanzadas de Windows y, a continuación, seleccione el Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

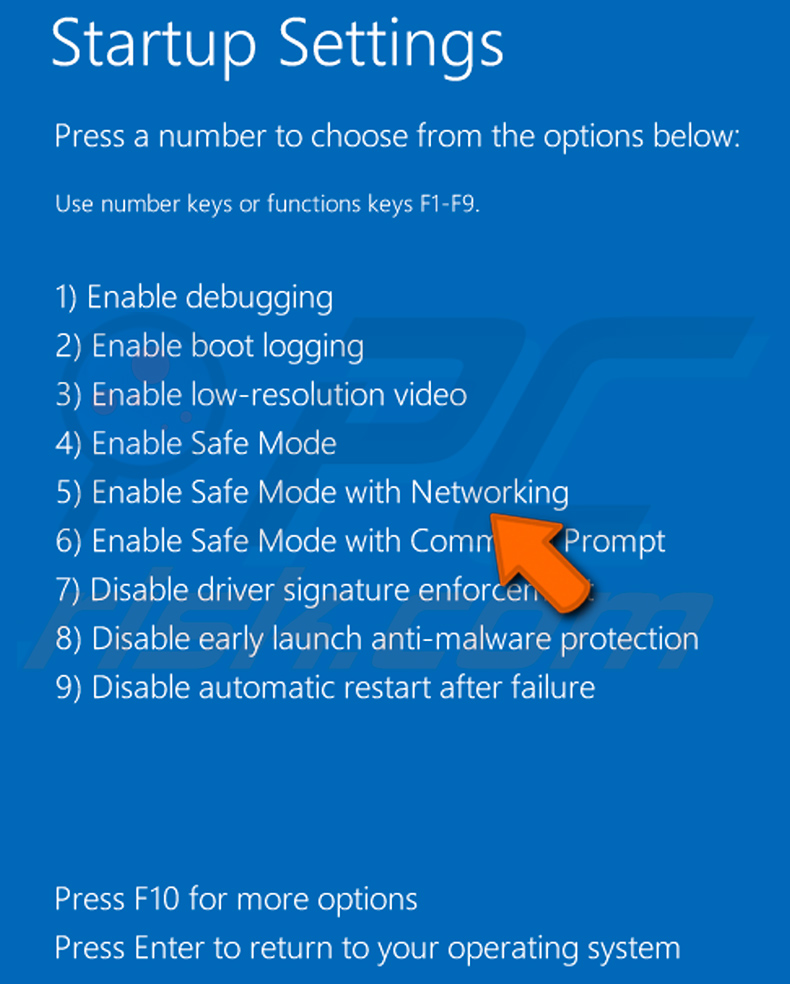

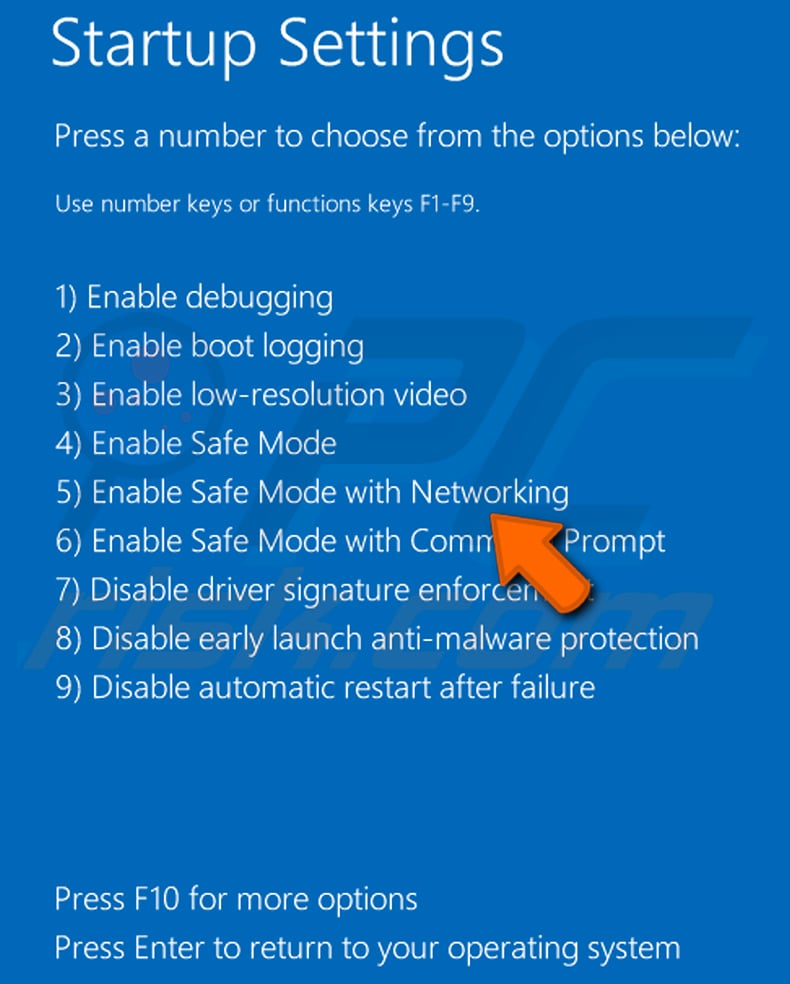

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Shift" del teclado. En la ventana "elegir una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana deberá pulsar la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

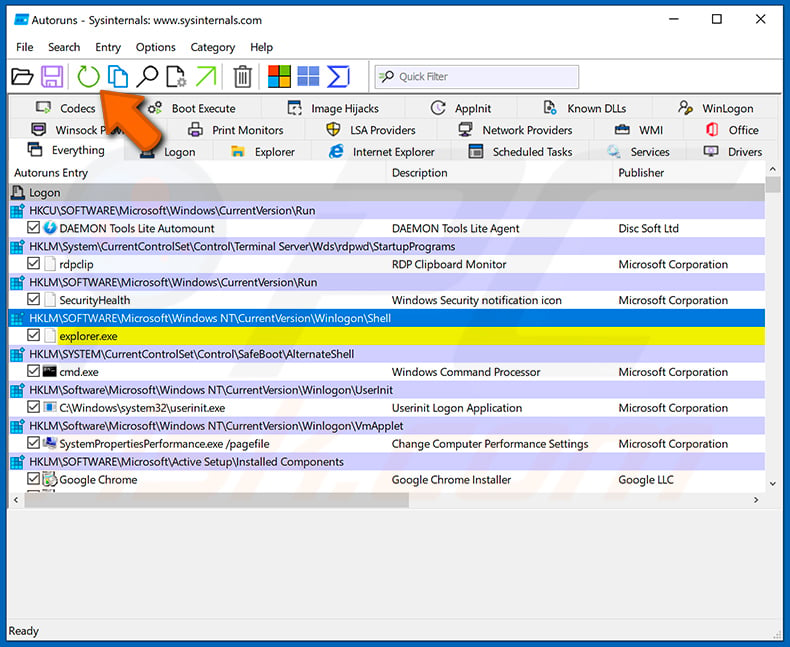

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

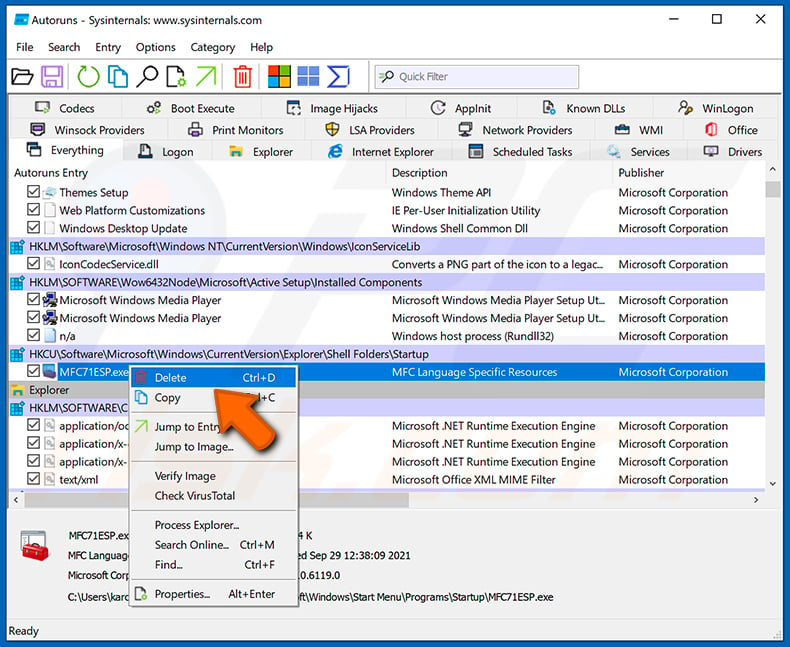

Deberá anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo los nombres legítimos de los procesos de Windows. En esta fase, es muy importante evitar la eliminación de archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

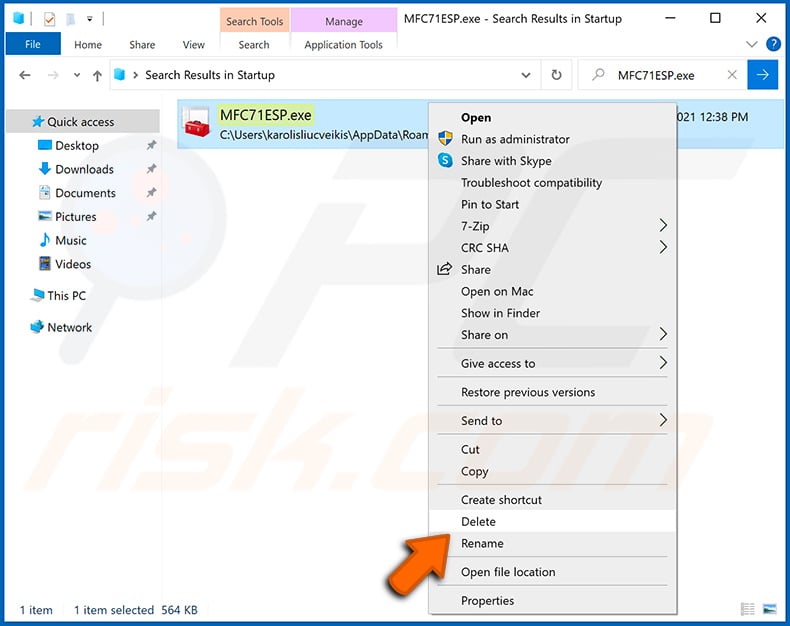

Tras eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de proceder. Si encuentra el nombre del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación del malware en manos de los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware después. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware ApolloRAT, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, la eliminación de ApolloRAT no requiere el formateo.

¿Cuáles son los principales problemas que puede causar el malware ApolloRAT?

Las amenazas que plantea un programa malicioso dependen de sus capacidades y del modus operandi de los ciberdelincuentes. ApolloRAT es un troyano de acceso remoto (RAT), un tipo de malware que permite el acceso/control remoto de dispositivos. Este troyano puede ejecutar varios comandos maliciosos y recoger una amplia variedad de datos vulnerables. Por lo tanto, las infecciones de ApolloRAT pueden conducir a graves problemas de privacidad, pérdidas financieras y robo de identidad.

¿Cuál es el propósito del malware ApolloRAT?

Normalmente, el malware se emplea para generar ingresos. Sin embargo, los ciberdelincuentes también pueden utilizar el software malicioso para divertirse, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, instituciones, etc.), llevar a cabo venganzas personales e incluso lanzar un ataque con motivación política/geopolítica.

¿Cómo se ha infiltrado el malware ApolloRAT en mi ordenador?

Los programas maliciosos se distribuyen principalmente a través de descargas no autorizadas, estafas en línea, correos electrónicos y mensajes de spam, canales de descarga poco fiables (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio Peer-to-Peer, etc.), herramientas ilegales de activación de software ("cracks") y actualizaciones falsas. Además, algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner es capaz de detectar y eliminar prácticamente todas las infecciones de malware conocidas. Cabe destacar que los programas maliciosos sofisticados suelen esconderse en lo más profundo de los sistemas, por lo que es fundamental realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión