Cómo eliminar el malware RatOn de tu dispositivo Android

TroyanoConocido también como: Troyano de acceso remoto RatOn

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es RatOn?

RatOn es un software malicioso que ataca a dispositivos Android. Se clasifica como un troyano de acceso remoto (RAT). RatOn existe desde al menos el verano de 2025.

Este troyano es capaz de controlar dispositivos de forma remota, realizar transferencias de dinero automatizadas y ataques de retransmisión NFC, robar carteras criptográficas y funcionar como ransomware. RatOn se ha utilizado en campañas dirigidas a usuarios checos y eslovacos.

Descripción general del malware RatOn

RatOn se infiltra en los sistemas a través de una cadena de infección de varias etapas y requiere varios permisos. Para ampliar un poco la cadena de infección, la primera etapa implica un dropper que actúa como instalador de software de terceros. Solicita permiso para instalar aplicaciones de terceros.

Durante el proceso de infiltración, se obtienen dos permisos clave: acceso a los privilegios de administrador del dispositivo y a los servicios de accesibilidad de Android. Este último es un servicio destinado a proporcionar ayuda adicional con la interacción del dispositivo a los usuarios que lo necesitan. Los servicios de accesibilidad tienen una variedad de funciones, como leer la pantalla, realizar gestos (por ejemplo, deslizamientos, toques largos/cortos, etc.), simular la pantalla táctil, interactuar con el teclado, etc.

Otro conjunto de permisos que necesita la cadena incluye: gestionar la configuración del sistema y leer/escribir contactos. Sin embargo, cualquier permiso posterior que se solicite se concede automáticamente mediante el abuso de los servicios de accesibilidad de Android.

Las infecciones de RatOn también pueden tener una tercera fase en la que se introduce en el sistema otra carga útil: el malware NFSkate. NFSkate es capaz de llevar a cabo ataques de retransmisión NFC.

RatOn es un RAT (trojan de acceso remoto), un tipo de malware que permite a los atacantes acceder y controlar de forma remota las máquinas infectadas. También puede realizar ataques de retransmisión NFC, que suelen implicar una amplia ingeniería social. Los ataques requieren que las víctimas interactúen con sus tarjetas de crédito/débito y proporcionen sus códigos PIN.

El malware prepara el sistema para enviar NFC (Near-Field Communication) al dispositivo de los atacantes, estableciendo así un canal entre los dispositivos. El objetivo es permitir a los ciberdelincuentes utilizar las tarjetas de las víctimas para retirar dinero en efectivo de cajeros automáticos o realizar pagos sin contacto en terminales de pago.

RatOn puede realizar dos tipos de ataques de superposición a través de WebView: utilizando contenido escrito en el lenguaje de marcado HTML o una URL que aloja una página HTML que incluye JavaScript. Básicamente, estos ataques consisten en superponer aplicaciones auténticas con falsas phishing que registran los datos proporcionados. Las superposiciones pueden aparecer como copias idénticas de páginas de inicio de sesión, formularios de registro, páginas de pago, etc.

La única plantilla de superposición conocida utilizada por RatOn es una nota de rescate en checo e inglés. Se cree que podría utilizarse para bloquear pantallas ransomware o para obtener datos confidenciales (como las credenciales de inicio de sesión de monederos de criptomonedas) obligando a los usuarios a abrir aplicaciones relacionadas.

Este RAT se dirige a monederos digitales: Blockchain Android Wallet, MetaMask, Phantom y Trust (y posiblemente otros). En el momento de redactar este artículo, el malware está configurado para robar cuatro versiones lingüísticas de los monederos: inglés, checo, eslovaco y ruso. El proceso puede funcionar de la siguiente manera: RatOn inicia la aplicación de la cartera, accede a ella con las credenciales obtenidas previamente, realiza cambios en la configuración de seguridad de la criptocartera y, finalmente, adquiere su contraseña (normalmente mediante keylogging, es decir, el registro de las pulsaciones del teclado).

Además, este troyano puede realizar transferencias de dinero automatizadas mediante el abuso de los servicios de accesibilidad. Se ha observado que realiza dichas transferencias a través de George, la aplicación de Česká spořitelna (Caja de Ahorros Checa) . RatOn puede abrir la aplicación, realizar clics y otras interacciones, comprobar/cambiar el límite diario de transferencias, proporcionar códigos PIN e introducir los datos del destinatario, llevando a cabo así transacciones sin ninguna interacción por parte del usuario.

Además de las funciones mencionadas, RatOn puede realizar los siguientes comandos: obtener la lista de aplicaciones instaladas, cambiar la lista de aplicaciones objetivo, transmitir en directo/grabar la pantalla del dispositivo, abrir una aplicación específica, activar el dispositivo, modificar cuándo se apaga el dispositivo, bloquear el dispositivo (abusando del acceso de administrador del dispositivo), desactivar el desbloqueo del dispositivo mediante datos biométricos (para forzar el uso de un método diferente), establecer el método de desbloqueo del dispositivo como «caducado» (para presionar a los usuarios a cambiarlo y luego grabar el nuevo patrón/PIN/contraseña), obtener el nombre de la víctima (extrayéndolo de la cuenta de Google asociada), crear nuevos contactos, descargar/reproducir archivos MP3, cambiar el tono de llamada, mostrar notificaciones falsas, enviar SMS (que podrían utilizarse como malware de Toll fraud), reemplazar el contenido del portapapeles (podría utilizarse como un clipper), abrir URL benignas y aumentar/disminuir el brillo de la pantalla.

En resumen, la presencia de software malicioso como RatOn en los dispositivos puede provocar graves problemas de privacidad, pérdidas económicas significativas y robo de identidad.

| Nombre | Troyano de acceso remoto RatOn |

| Tipo de amenaza | Malware para Android, aplicación maliciosa, troyano de acceso remoto, herramienta de administración remota, RAT, troyano. |

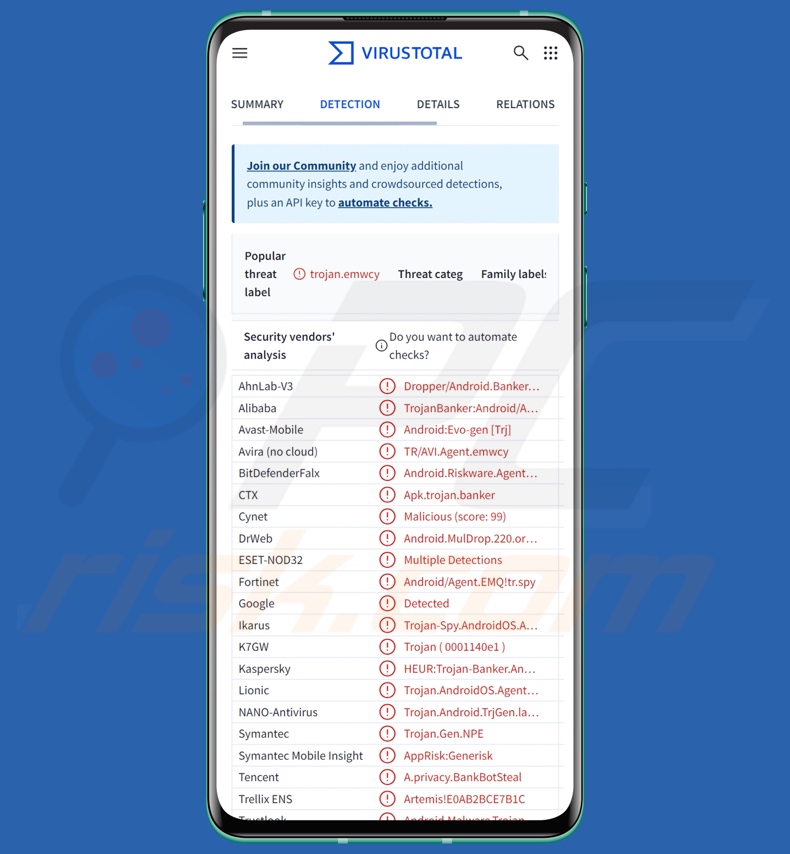

| Nombres de detección | Avast-Mobile (Android:Evo-gen [Trj]), Combo Cleaner (Android.Riskware.Agent.aKPS), ESET-NOD32 (detecciones múltiples), Kaspersky (HEUR:Trojan-Banker.AndroidOS.Agent.we), lista completa (VirusTotal) |

| Síntomas | El dispositivo funciona con lentitud, la configuración del sistema se modifica sin el permiso del usuario, aparecen aplicaciones sospechosas, el uso de datos y batería aumenta significativamente, los navegadores redirigen a sitios web sospechosos. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, aplicaciones engañosas, sitios web fraudulentos. |

| Daños | Robo de información personal (mensajes privados, nombres de usuario/contraseñas, etc.), disminución del rendimiento del dispositivo, agotamiento rápido de la batería, disminución de la velocidad de Internet, pérdidas enormes de datos, pérdidas monetarias, robo de identidad (las aplicaciones maliciosas pueden hacer un uso indebido de las aplicaciones de comunicación). |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de troyanos de acceso remoto específicos para Android

Hemos escrito sobre numerosos programas maliciosos; RedHook, Asur, Crocodilus y G700 son solo algunos de nuestros artículos más recientes sobre RAT dirigidos a Android.

Los troyanos de acceso remoto suelen ser increíblemente multifuncionales y pueden utilizarse para diversos fines maliciosos. Sin embargo, independientemente de la versatilidad de un software malicioso, su presencia en un sistema pone en peligro la seguridad del dispositivo y del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró RatOn en mi dispositivo?

Las campañas de RatOn dirigidas a hablantes de checo y eslovaco se facilitaron a través de sitios web orientados a adultos. Entre los dominios conocidos se encontraba «TikTok18+», pero es posible que existan otras variantes. Las páginas web maliciosas alojaban el dropper utilizado en la primera fase de las infecciones de RatOn.

Actualmente se desconoce cómo se promocionaron los sitios web. Por lo general, estas páginas se promocionan a través de publicidad maliciosa (anuncios intrusivos), sitios web que utilizan redes publicitarias fraudulentas (redireccionamientos), spam (por ejemplo, correos electrónicos, publicaciones en redes sociales/foros, mensajes privados, notificaciones del navegador, SMS, etc.), typosquatting (URL mal escritas) y adware.

No es improbable que existan otras técnicas de distribución. El phishing y la ingeniería social son métodos habituales en la proliferación de malware. El software malicioso suele disfrazarse o incluirse en programas o medios normales.

Los métodos de distribución más extendidos son: descargas drive-by (sigilosas/engañosas), canales de descarga poco fiables (por ejemplo, sitios de software gratuito y alojamiento de archivos gratuito, redes de intercambio peer-to-peer, tiendas de aplicaciones de terceros, etc.), publicidad maliciosa, estafas en línea, archivos adjuntos o enlaces maliciosos en correos electrónicos/mensajes spam, contenido pirateado, herramientas de activación de software ilegal («cracks») y actualizaciones falsas.

Además, algunos programas maliciosos pueden propagarse por sí mismos a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, memorias USB, etc.).

¿Cómo evitar la instalación de malware?

Recomendamos encarecidamente estar atento al navegar, ya que Internet está lleno de contenido engañoso y malicioso. Los correos electrónicos entrantes y otros mensajes deben tratarse con precaución. No se deben abrir los archivos adjuntos o enlaces que se encuentren en correos sospechosos o irrelevantes, ya que pueden ser infecciosos.

Otra recomendación es descargar solo contenido bien documentado de fuentes oficiales y verificadas. Los programas deben activarse y actualizarse utilizando funciones o herramientas legítimas, ya que las obtenidas de terceros pueden contener malware.

Es fundamental tener instalado un antivirus fiable y mantenerlo actualizado. Se debe utilizar software de seguridad para realizar análisis periódicos del sistema y eliminar las amenazas y los problemas detectados.

Menú rápido:

- Introducción

- ¿Cómo eliminar el historial de navegación del navegador web Chrome?

- ¿Cómo desactivar las notificaciones del navegador Chrome?

- ¿Cómo reiniciar el navegador web Chrome?

- ¿Cómo borrar el historial de navegación del navegador web Firefox?

- ¿Cómo desactivar las notificaciones del navegador Firefox?

- ¿Cómo reiniciar el navegador web Firefox?

- ¿Cómo desinstalar aplicaciones potencialmente no deseadas y/o maliciosas?

- ¿Cómo arrancar el dispositivo Android en "Modo Seguro"?

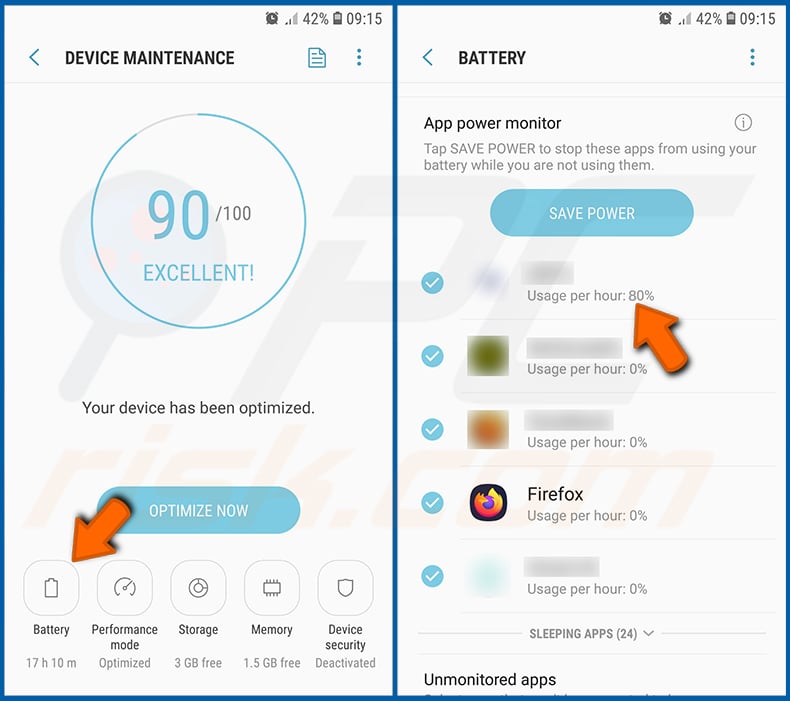

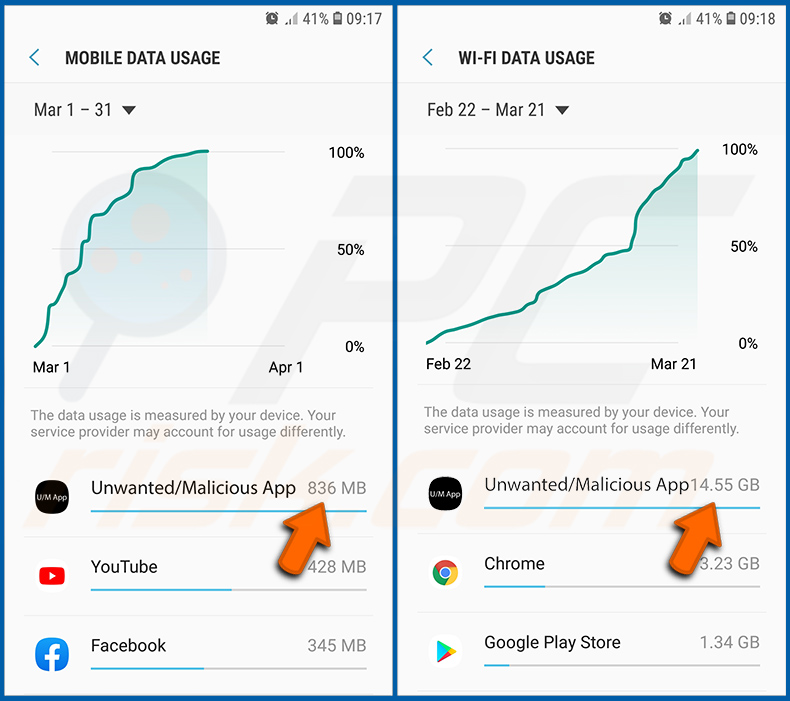

- ¿Cómo comprobar el uso de la batería de varias aplicaciones?

- ¿Cómo comprobar el uso de datos de varias aplicaciones?

- ¿Cómo instalar las últimas actualizaciones de software?

- ¿Cómo restablecer el sistema a su estado por defecto?

- ¿Cómo desactivar las aplicaciones que tienen privilegios de administrador?

Elimina el historial de navegación del navegador web Chrome:

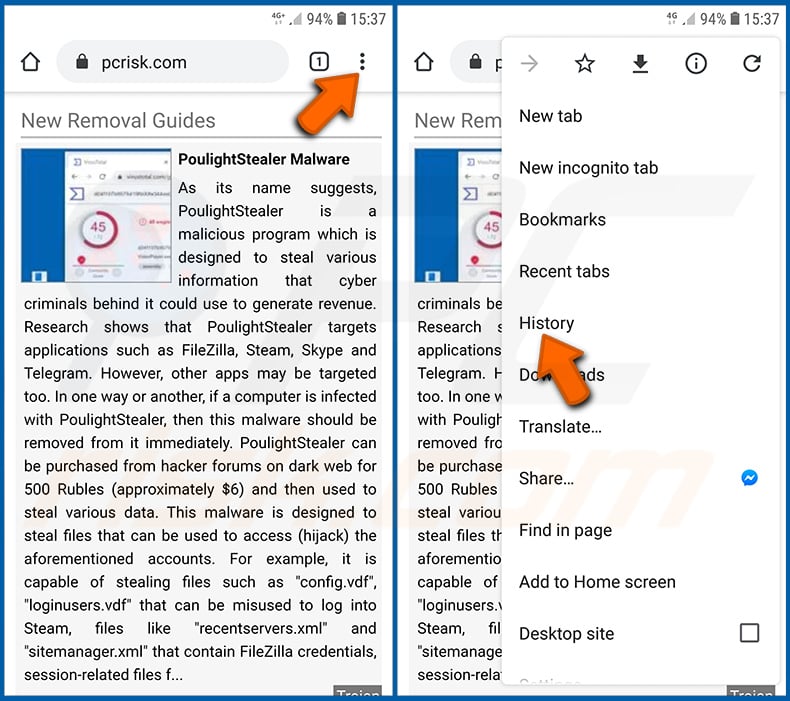

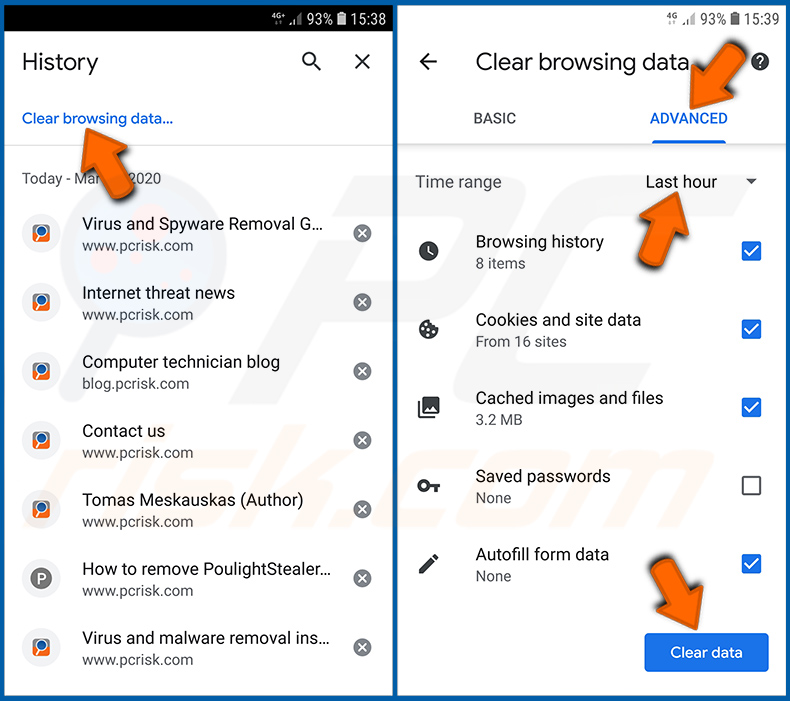

Pulsa el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y selecciona "Historial" en el menú desplegable que se abre.

Toca "Borrar datos de navegación", selecciona la pestaña "AVANZADO", elige el intervalo de tiempo y los tipos de datos que deseas eliminar y toca "Borrar datos".

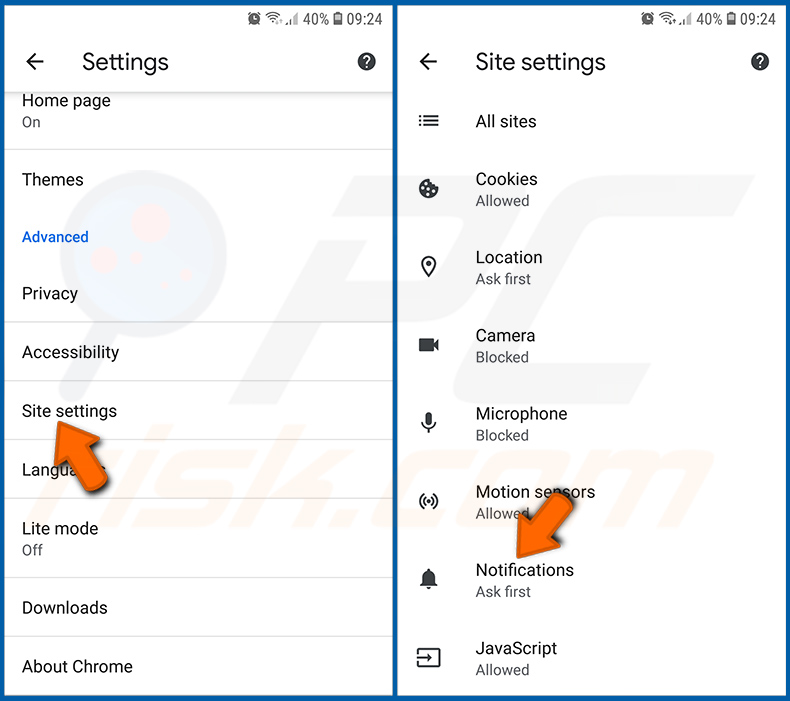

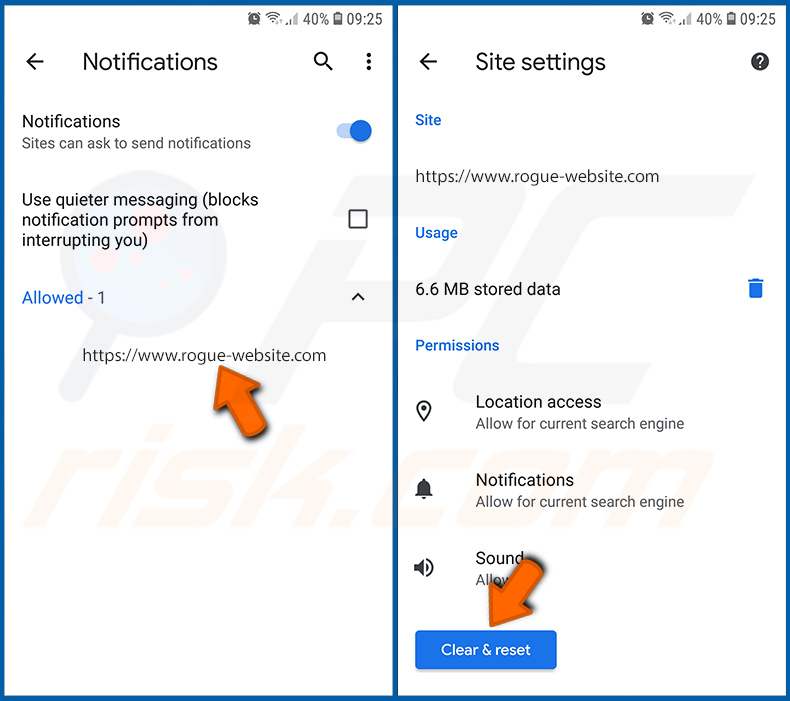

Desactivar las notificaciones del navegador en el navegador web Chrome:

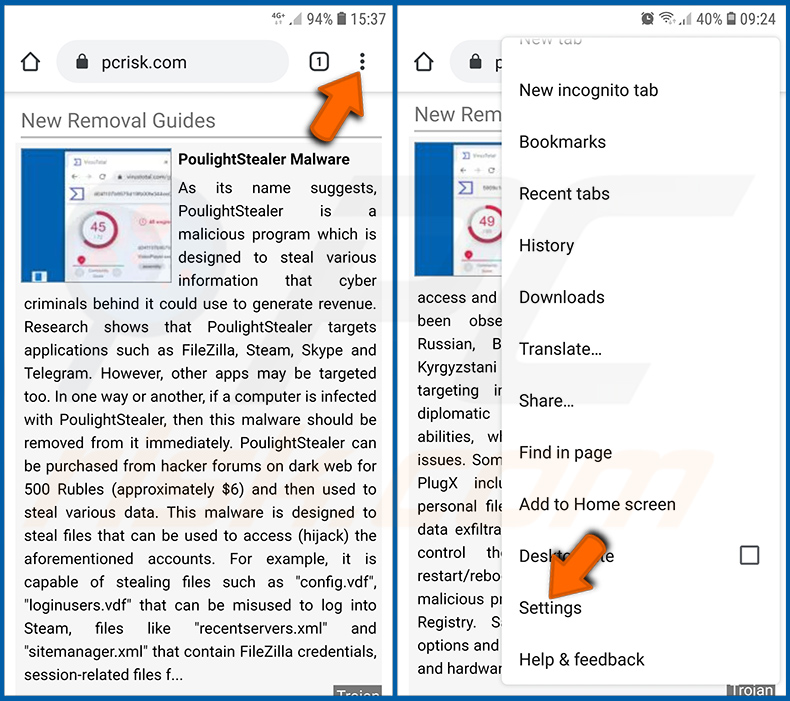

Pulse el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y seleccione "Configuración" en el menú desplegable que se abre.

Desplácese hacia abajo hasta que vea la opción "Configuración del sitio" y tóquela. Desplácese hacia abajo hasta que vea la opción "Notificaciones" y púlsela.

Busque los sitios web que envían notificaciones al navegador, pulse sobre ellos y haga clic en "Borrar y restablecer". Esto eliminará los permisos concedidos a estos sitios web para enviar notificaciones. Sin embargo, si vuelves a visitar el mismo sitio, es posible que te vuelva a pedir permiso. Puede elegir si desea conceder estos permisos o no (si decide rechazarlos, el sitio web pasará a la sección "Bloqueado" y ya no le pedirá el permiso).

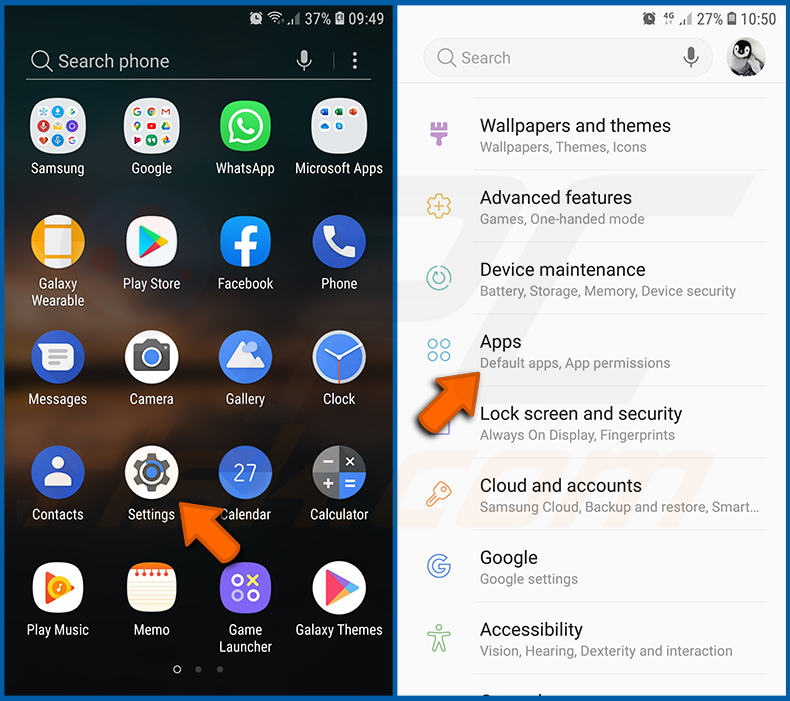

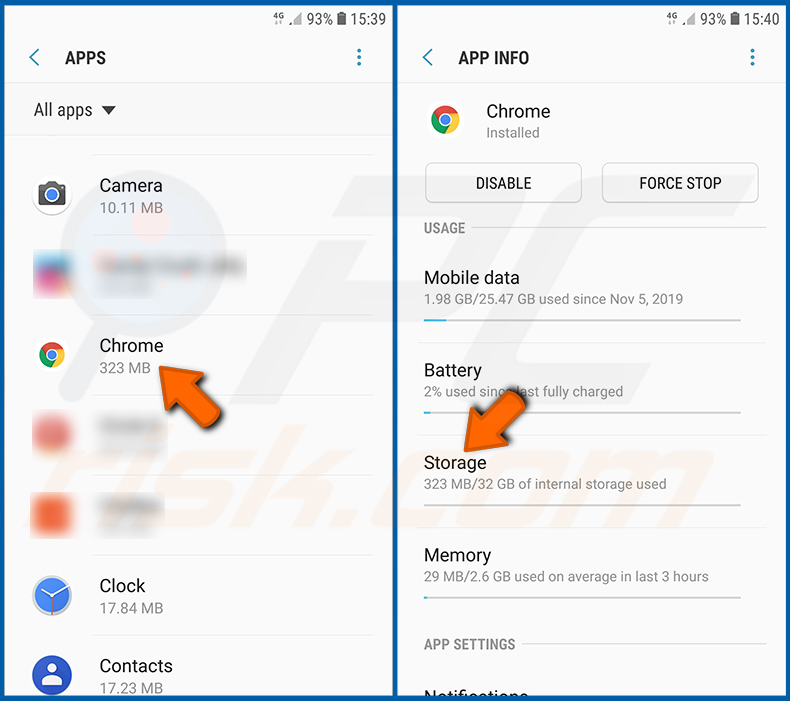

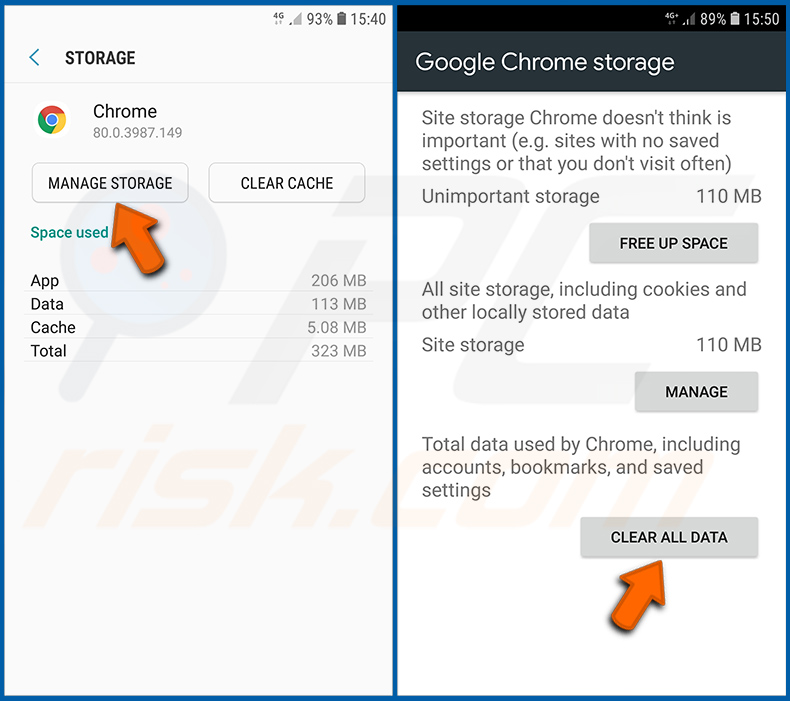

Reinicia el navegador web Chrome:

Vaya a "Configuración", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Desplácese hacia abajo hasta que encuentre la aplicación "Chrome", selecciónela y pulse la opción "Almacenamiento".

Pulse "ADMINISTRAR ALMACENAMIENTO", luego "BORRAR TODOS LOS DATOS" y confirme la acción pulsando "OK". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrás que volver a iniciar sesión en todos los sitios web.

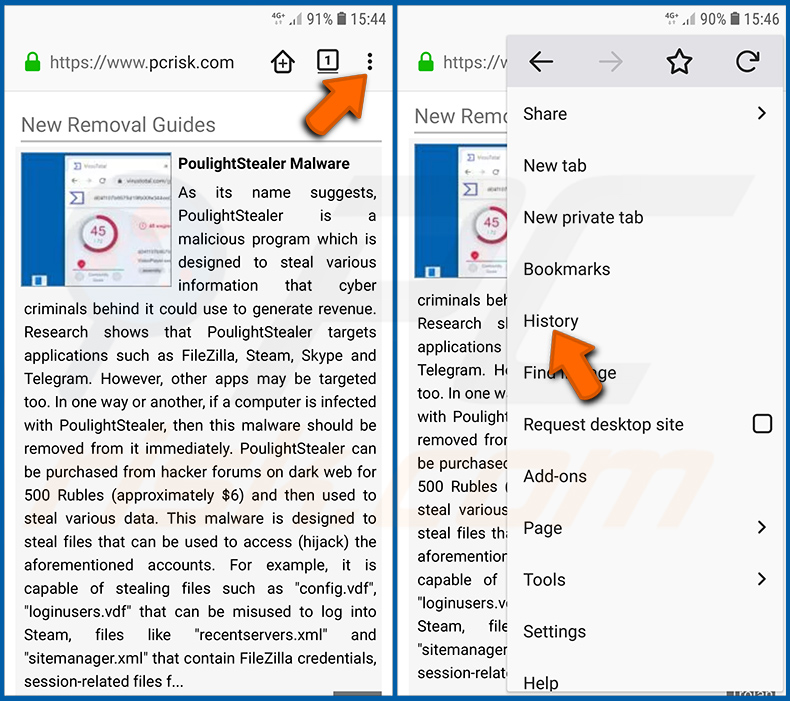

Eliminar el historial de navegación del navegador web Firefox:

Pulsa el botón "Menú" (tres puntos en la esquina superior derecha de la pantalla) y selecciona "Historial" en el menú desplegable que se abre.

Desplázate hacia abajo hasta que veas "Borrar datos privados" y tócalo. Seleccione los tipos de datos que desea eliminar y pulse "BORRARDATOS".

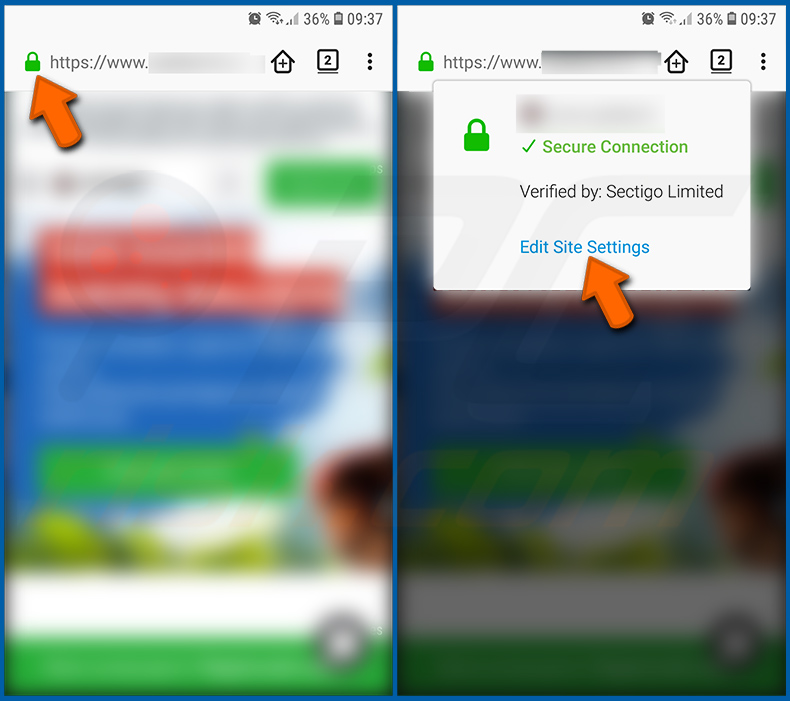

Desactivar las notificaciones del navegador en el navegador web Firefox:

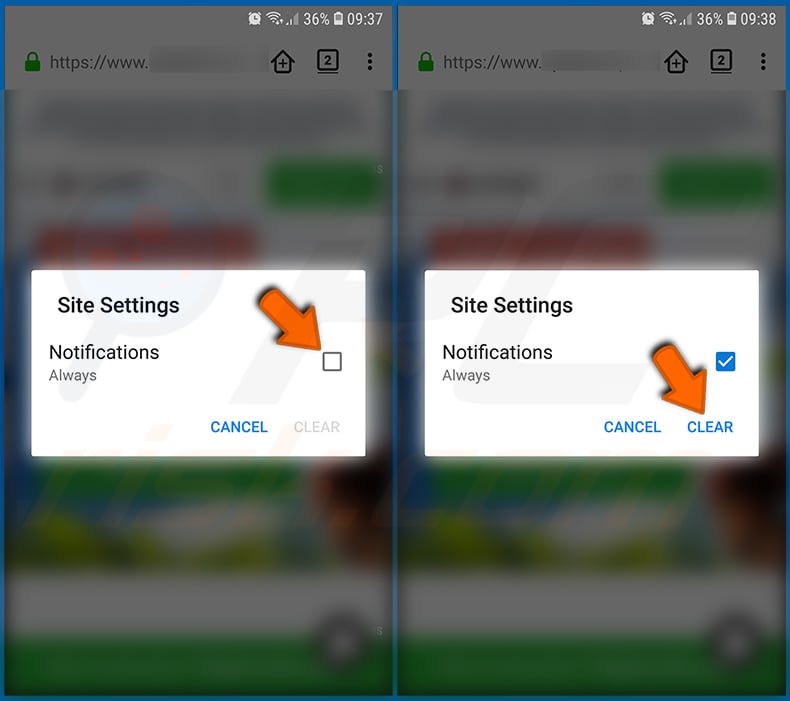

Visite el sitio web que envía las notificaciones del navegador, pulse el icono que aparece a la izquierda de la barra de URL (el icono no será necesariamente un "candado") y seleccione "Editar configuración del sitio".

En la ventana emergente que se abre, seleccione la opción "Notificaciones" y pulse "BORRAR".

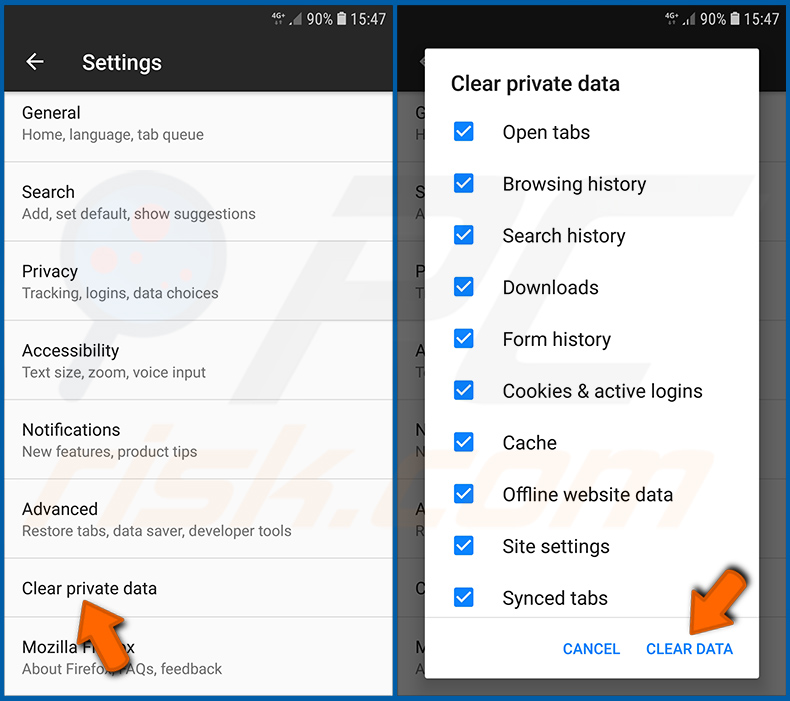

Reinicia el navegador web Firefox:

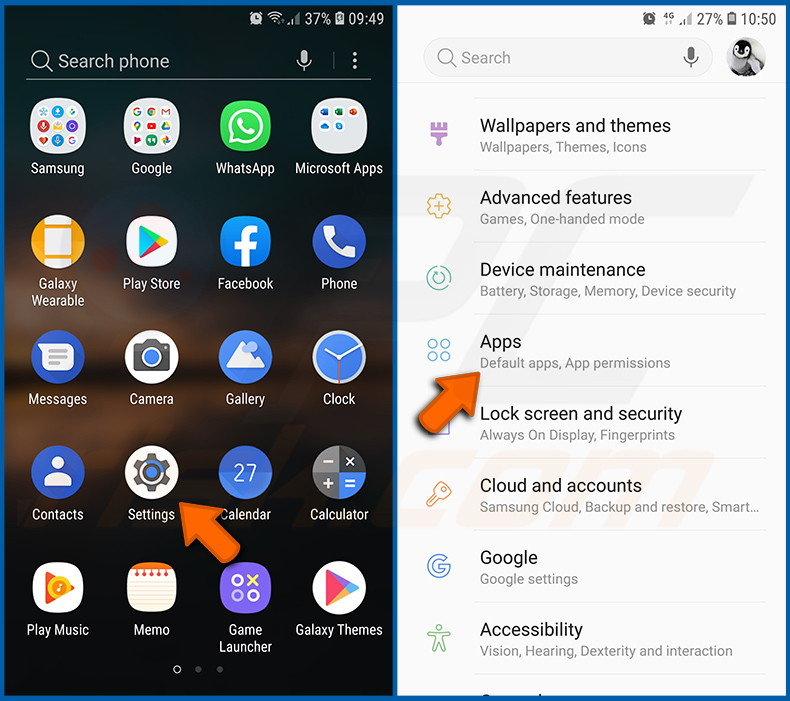

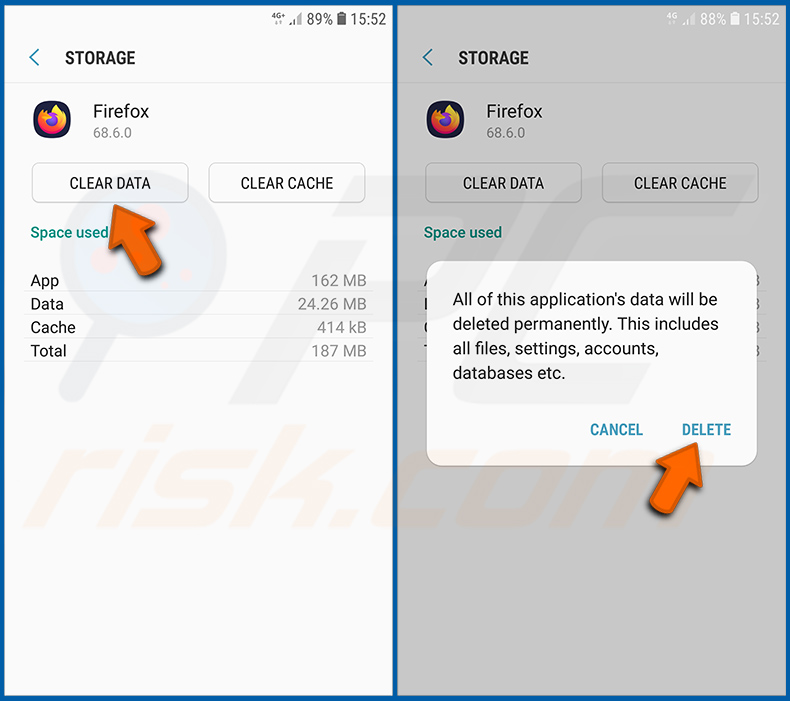

Ve a "Configuración", desplázate hacia abajo hasta que veas "Aplicaciones" y tócalo.

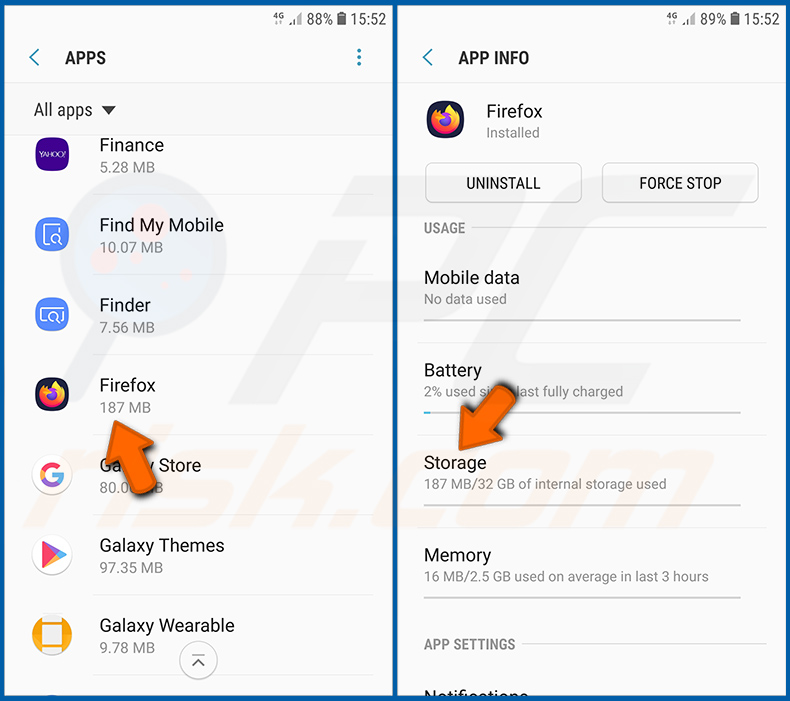

Desplázate hacia abajo hasta que encuentres la aplicación "Firefox", selecciónala y pulsa la opción "Almacenamiento".

Pulse "BORRAR DATOS" y confirme la acción pulsando "BORRAR". Tenga en cuenta que al restablecer el navegador se eliminarán todos los datos almacenados en él. Esto significa que se eliminarán todos los inicios de sesión/contraseñas guardados, el historial de navegación, los ajustes no predeterminados y otros datos. También tendrás que volver a iniciar sesión en todos los sitios web.

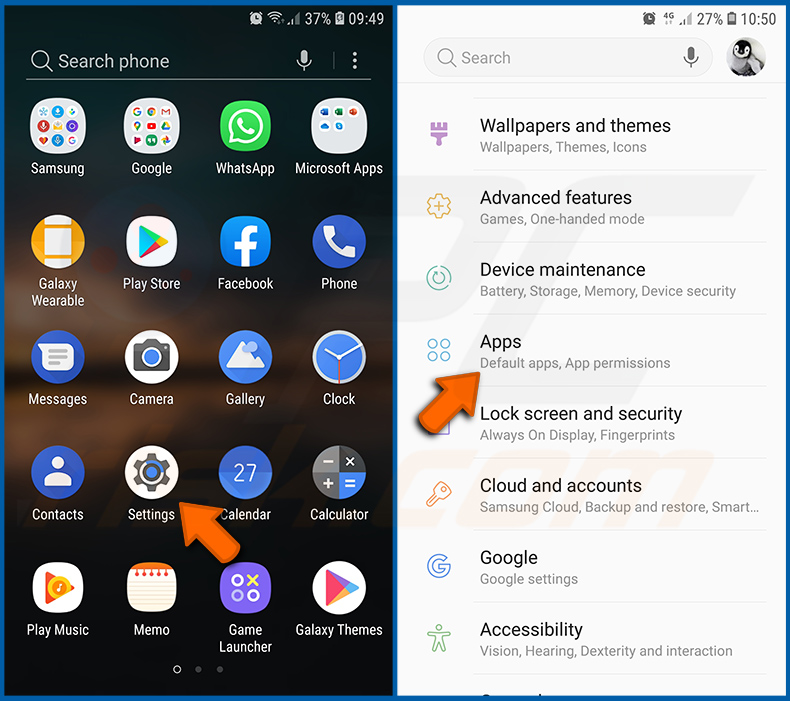

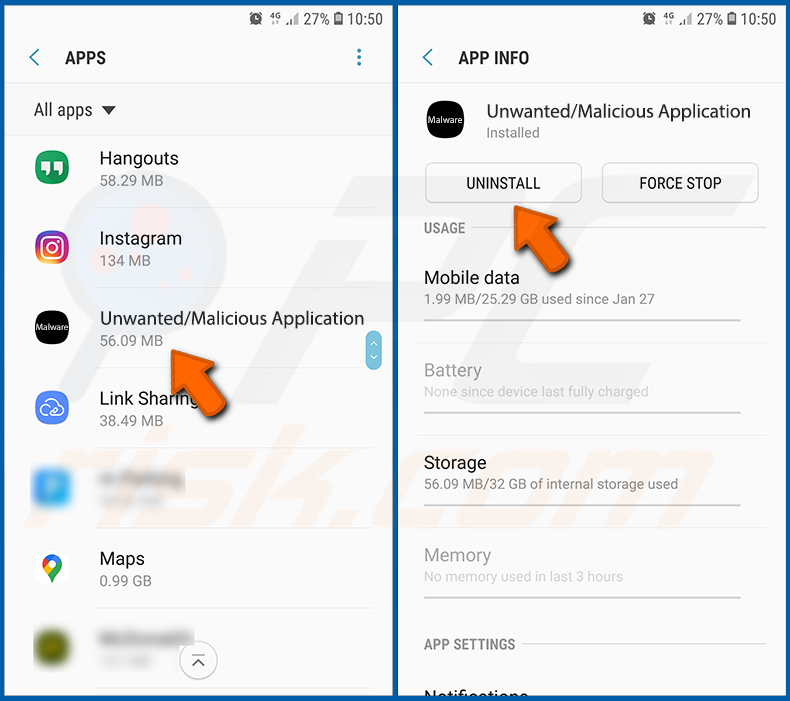

Desinstale las aplicaciones potencialmente no deseadas y/o maliciosas:

Vaya a "Ajustes", desplácese hacia abajo hasta que vea "Aplicaciones" y pulse sobre ella.

Desplácese hacia abajo hasta que vea una aplicación potencialmente no deseada y/o maliciosa, selecciónela y pulse "Desinstalar". Si, por alguna razón, no puede eliminar la aplicación seleccionada (por ejemplo, aparece un mensaje de error), pruebe a utilizar el "Modo seguro".

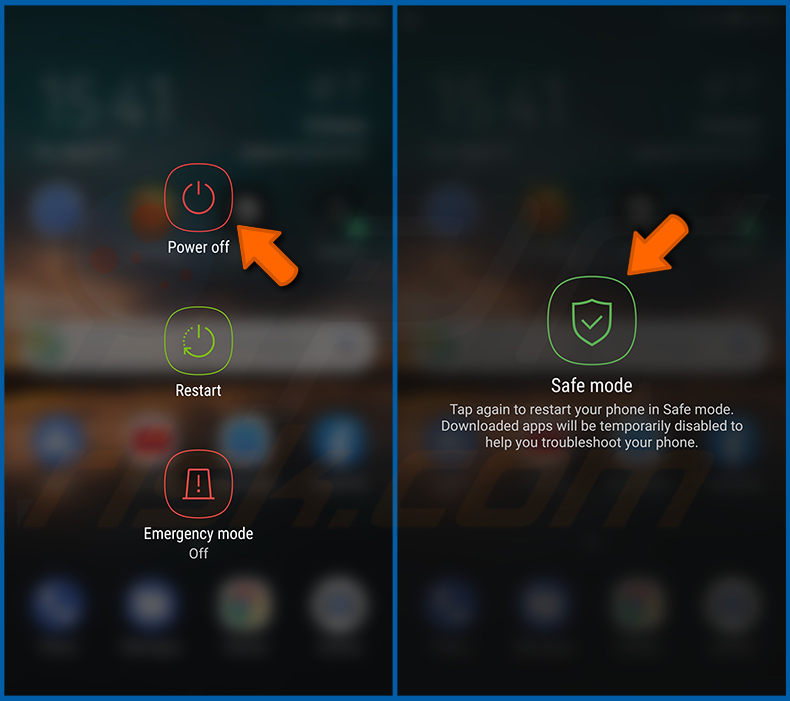

Arrancar el dispositivo Android en "Modo Seguro":

El "Modo Seguro" en el sistema operativo Android desactiva temporalmente la ejecución de todas las aplicaciones de terceros. Utilizar este modo es una buena forma de diagnosticar y solucionar diversos problemas (por ejemplo, eliminar aplicaciones maliciosas que impiden a los usuarios hacerlo cuando el dispositivo funciona "normalmente").

Pulse el botón "Encendido" y manténgalo pulsado hasta que aparezca la pantalla "Apagado". Pulsa el icono "Apagar" y mantenlo pulsado. Después de unos segundos aparecerá la opción "Modo Seguro" y podrás ejecutarlo reiniciando el dispositivo.

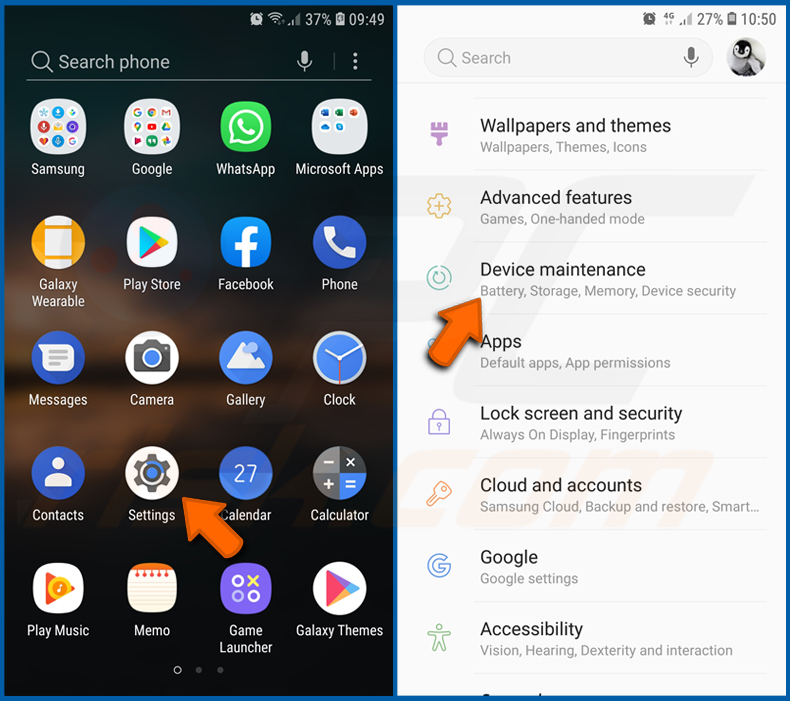

Comprueba el uso de la batería de varias aplicaciones:

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Mantenimiento del dispositivo" y tócalo.

Toca "Batería" y comprueba el uso de cada aplicación. Las aplicaciones legítimas/genuinas están diseñadas para utilizar la menor energía posible con el fin de ofrecer la mejor experiencia de usuario y ahorrar energía. Por lo tanto, un uso elevado de la batería puede indicar que la aplicación es maliciosa.

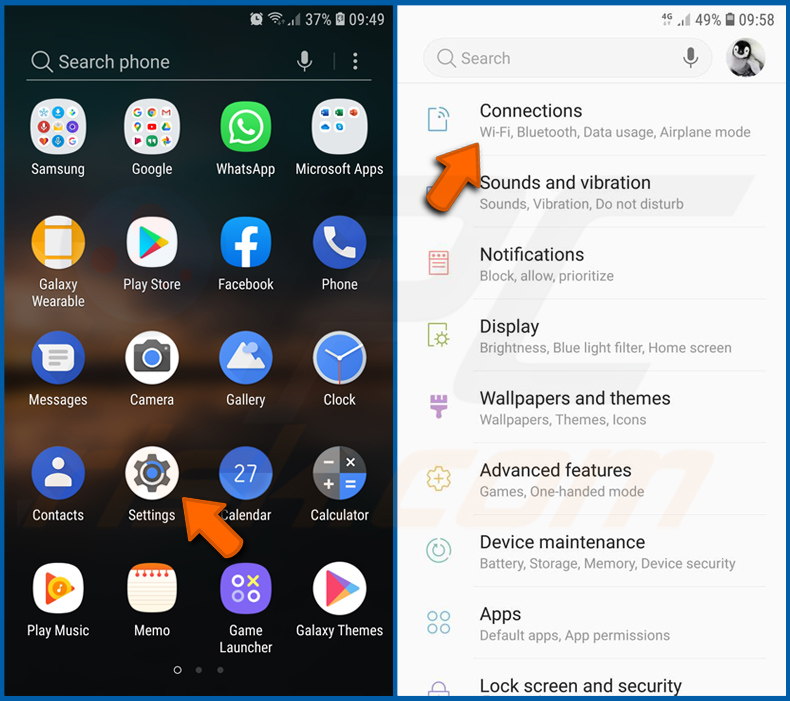

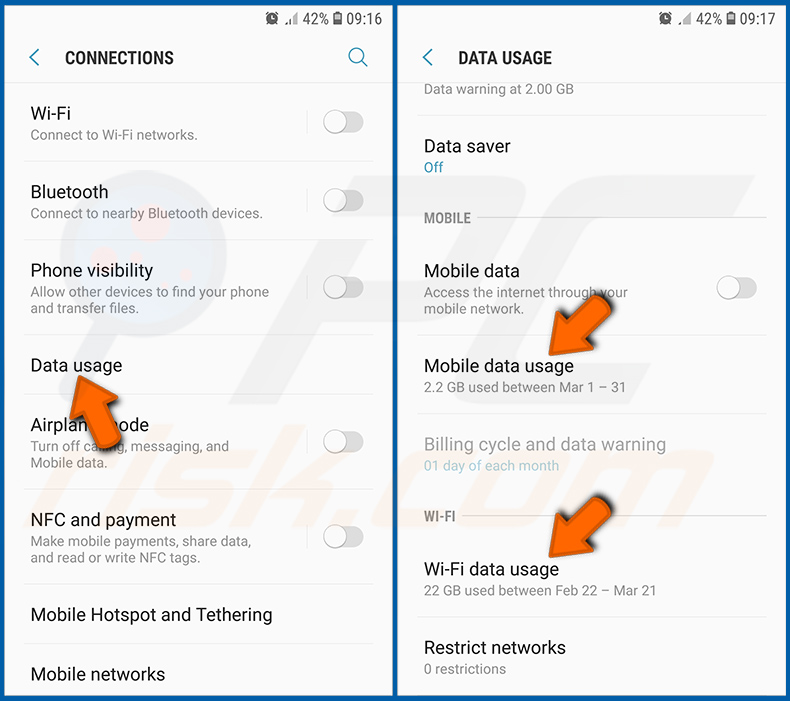

Comprueba el uso de datos de varias aplicaciones:

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Conexiones" y tócalo.

Desplácese hacia abajo hasta que vea "Uso de datos" y seleccione esta opción. Al igual que con la batería, las aplicaciones legítimas/genuinas están diseñadas para minimizar el uso de datos tanto como sea posible. Esto significa que un uso excesivo de datos puede indicar la presencia de una aplicación maliciosa. Tenga en cuenta que algunas aplicaciones maliciosas pueden estar diseñadas para funcionar únicamente cuando el dispositivo está conectado a una red inalámbrica. Por este motivo, debes comprobar el uso de datos tanto en el móvil como en la red Wi-Fi.

Si encuentras una aplicación que consume muchos datos aunque nunca la utilices, te recomendamos encarecidamente que la desinstales lo antes posible.

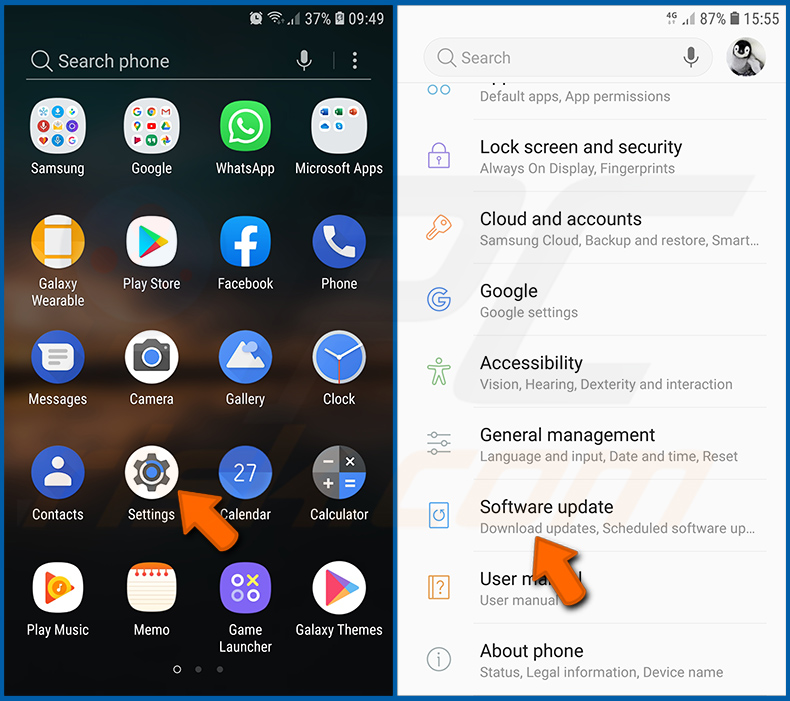

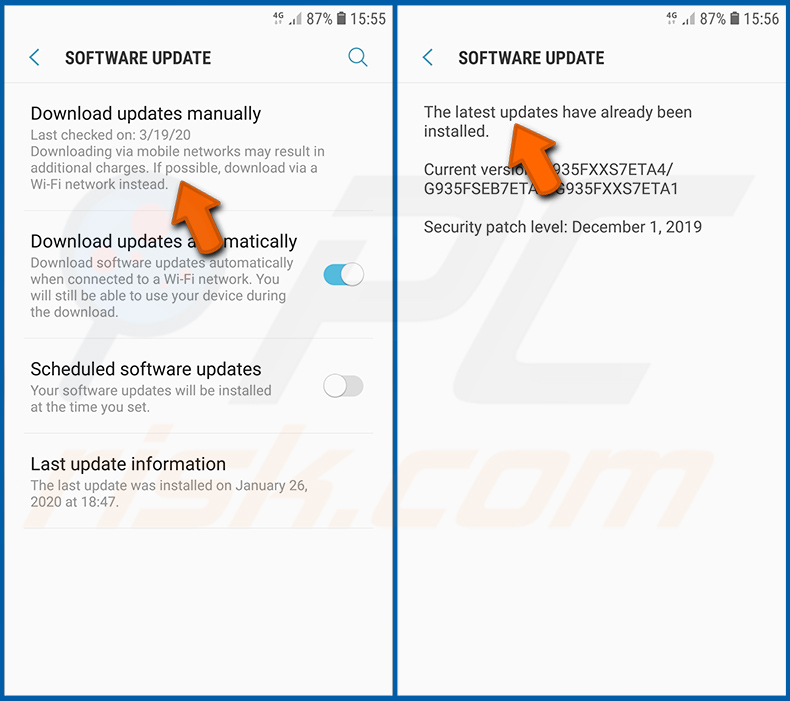

Instale las últimas actualizaciones de software:

Mantener el software actualizado es una buena práctica cuando se trata de la seguridad del dispositivo. Los fabricantes de dispositivos lanzan continuamente varios parches de seguridad y actualizaciones de Android para corregir errores y fallos de los que pueden aprovecharse los ciberdelincuentes. Un sistema obsoleto es mucho más vulnerable, por lo que siempre debes asegurarte de que el software de tu dispositivo está actualizado.

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Actualización de software" y tócalo.

Pulsa "Descargar actualizaciones manualmente" y comprueba si hay actualizaciones disponibles. Si es así, instálalas inmediatamente. También le recomendamos que active la opción "Descargar actualizaciones automáticamente" para que el sistema le avise cuando se publique una actualización y/o la instale automáticamente.

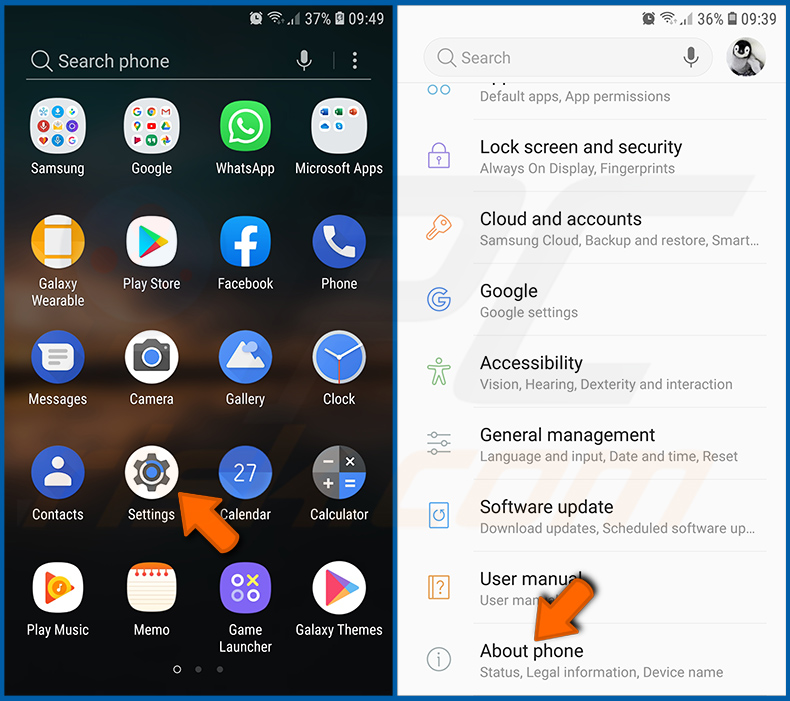

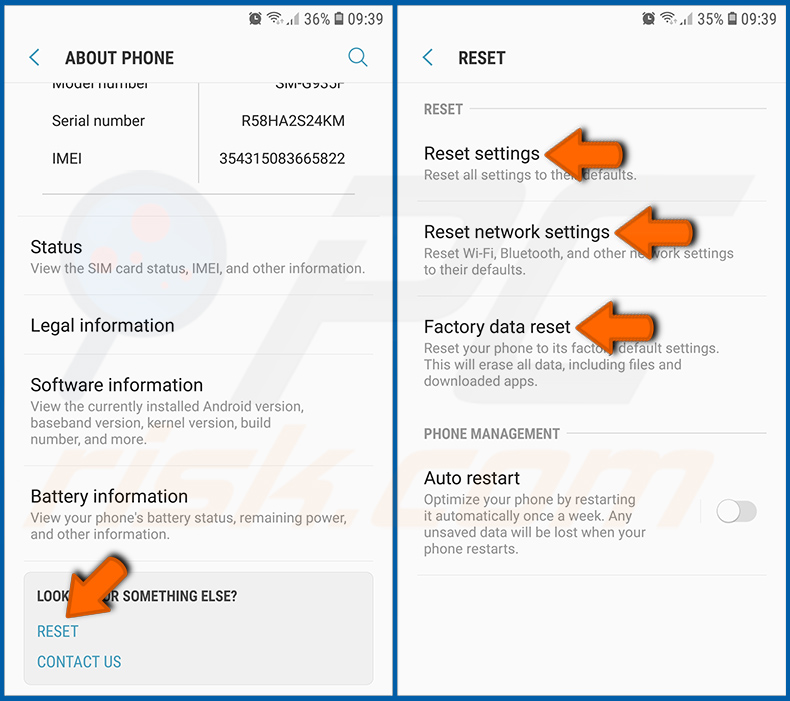

Restablecer el sistema a su estado por defecto:

Realizar un "Factory Reset" es una buena manera de eliminar todas las aplicaciones no deseadas, restaurar la configuración del sistema a su estado por defecto y limpiar el dispositivo en general. Sin embargo, debe tener en cuenta que se eliminarán todos los datos del dispositivo, incluidas las fotos, los archivos de vídeo/audio, los números de teléfono (almacenados en el dispositivo, no en la tarjeta SIM), los mensajes SMS, etcétera. En otras palabras, el dispositivo se restaurará a su estado primitivo.

También puedes restaurar los ajustes básicos del sistema y/o simplemente los ajustes de red.

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Acerca del teléfono" y tócalo.

Desplázate hacia abajo hasta que veas "Restablecer" y tócalo. Ahora elija la acción que desee realizar:

"Restablecer ajustes" - restablece todos los ajustes del sistema a los valores predeterminados;

"Restablecer ajustes de red" - restablece todos los ajustes relacionados con la red a los valores predeterminados;

"Restablecer datos de fábrica" - restablece todo el sistema y borra completamente todos los datos almacenados;

Desactive las aplicaciones que tengan privilegios de administrador:

Si una aplicación maliciosa obtiene privilegios de administrador puede dañar gravemente el sistema. Para mantener el dispositivo lo más seguro posible deberías comprobar siempre qué aplicaciones tienen esos privilegios y desactivar las que no deberían.

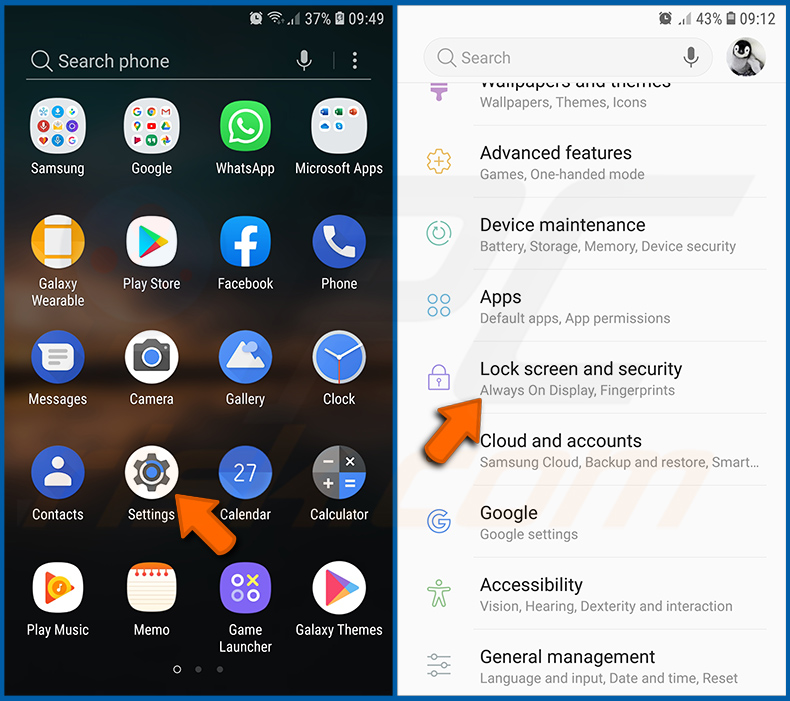

Ve a "Ajustes", desplázate hacia abajo hasta que veas "Pantalla de bloqueo y seguridad" y tócalo.

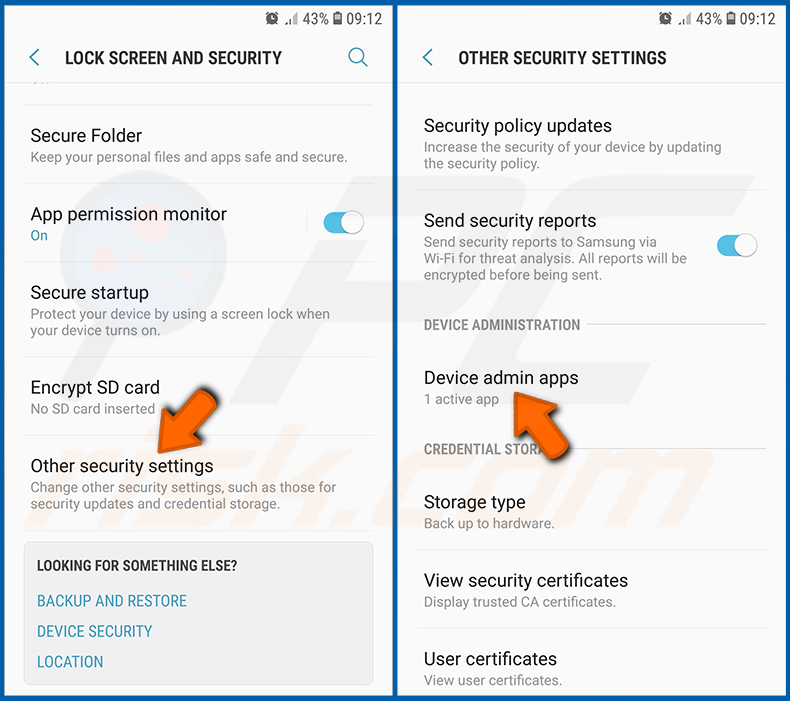

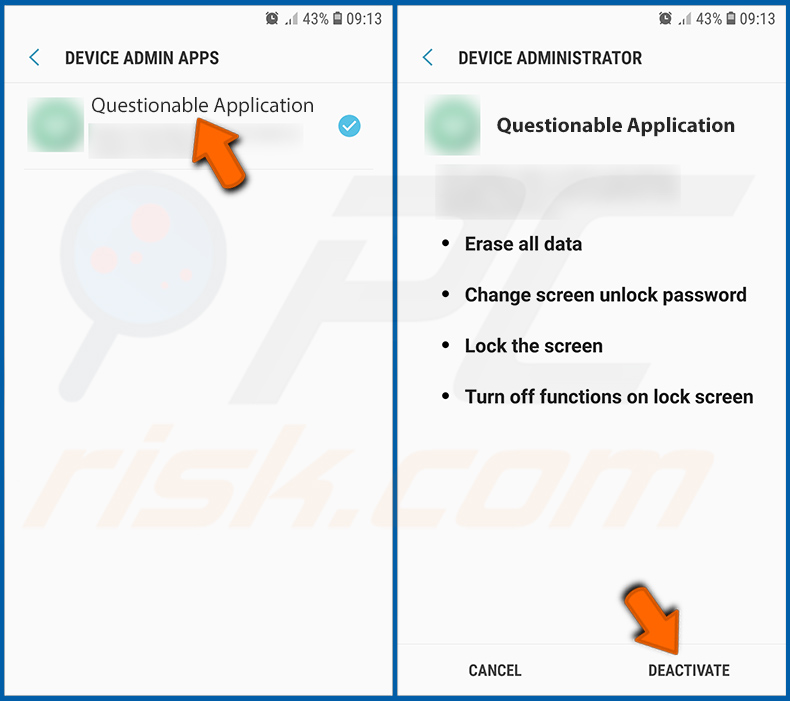

Desplácese hacia abajo hasta que vea "Otros ajustes de seguridad", tóquelo y, a continuación, toque "Aplicaciones de administrador del dispositivo".

Identifique las aplicaciones que no deberían tener privilegios de administrador, tóquelas y luego toque "DESACTIVAR".

Preguntas frecuentes (FAQ)

Mi dispositivo Android está infectado con el malware RatOn, ¿debo formatear mi dispositivo de almacenamiento para eliminarlo?

La eliminación de malware rara vez requiere formatear el dispositivo.

¿Cuáles son los mayores problemas que puede causar el malware RatOn?

Los peligros relacionados con una infección dependen de las capacidades del malware y de los objetivos de los ciberdelincuentes. RatOn es un troyano de acceso remoto que puede realizar transferencias de dinero automatizadas y ataques de retransmisión NFC, robar carteras digitales y funcionar como ransomware. Por lo tanto, este malware puede causar graves problemas de privacidad, pérdidas económicas y robo de identidad.

¿Cuál es el objetivo del malware RatOn?

El malware se utiliza principalmente para obtener beneficios económicos, y muchas de las capacidades de RatOn están orientadas a este objetivo. Cabe destacar que el malware también se utiliza a menudo para divertir a los atacantes o para satisfacer sus rencores personales, interrumpir procesos (por ejemplo, sitios web, servicios, empresas, etc.), participar en hacktivismo y lanzar ataques políticos/geopolíticos.

¿Cómo se infiltró el malware RatOn en mi dispositivo Android?

RatOn se ha propagado a través de sitios web falsos de TikTok solo para adultos. Sin embargo, también podría propagarse utilizando otros métodos. El malware se propaga comúnmente a través de descargas no solicitadas, spam, publicidad maliciosa, estafas en línea, canales de descarga dudosos (por ejemplo, sitios web de software gratuito y alojamiento de archivos gratuitos, redes de intercambio P2P, tiendas de aplicaciones de terceros, etc.), contenido pirateado, herramientas de activación ilegal de software («cracking») y actualizaciones falsas. Algunos programas maliciosos pueden propagarse por sí mismos a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Combo Cleaner me protegerá del malware?

Combo Cleaner puede detectar y eliminar la mayoría de las infecciones de malware conocidas. Recuerde que los programas maliciosos de alta gama tienden a ocultarse en lo más profundo de los sistemas, por lo que es esencial realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión