Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es MonsterV2?

MonsterV2 se promociona como un troyano de acceso remoto (RAT), un ladrón de información y un cargador de malware. Está desarrollado utilizando C++, Go y TypeScript. puede realizar múltiples acciones mientras esté presente en el dispositivo infiltrado. Se sabe que MonsterV2 funciona principalmente como ladrón o cargador de malware.

Más sobre MonsterV2

El malware está configurado para no infectar sistemas en determinados países, como Armenia, Bielorrusia, Estonia, Kazajstán, Kirguistán, Letonia, Lituania, Moldavia, Rusia, Tayikistán, Turkmenistán, Ucrania y Uzbekistán. Una vez dentro, puede realizar diversas actividades maliciosas.

MonsterV2 puede monitorear el portapapeles del sistema y reemplazar las direcciones de criptomonedas copiadas por el usuario con direcciones controladas por los ciberdelincuentes. Si la víctima no nota estos cambios y realiza una transacción, la criptomoneda se envía a los actores de amenazas.

MonsterV2 también puede descargar y ejecutar cargas útiles adicionales, incluidas ransomware, ladrones de información, otras RAT, mineros de criptomonedas y otros tipos de malware. Stealc_v2 y Remcos RAT Hay un par de ejemplos conocidos entregados usando MonsterV2.

Además, el malware puede robar datos como datos del navegador, credenciales de inicio de sesión, información de tarjetas de crédito y billeteras criptográficas, tokens de servicio (por ejemplo, Steam, Telegram, Discord), archivos, documentos y otra información. Sus capacidades de robo de información también implican el uso de un registrador de pulsaciones que registra todo lo que escribe la víctima.

Otra capacidad es ejecutar una conexión de escritorio remoto que permite al atacante ver y controlar la interfaz gráfica de usuario del sistema infectado. El malware se comunica con su servidor de comando y control y puede aceptar y ejecutar una amplia gama de comandos enviados por ciberdelincuentes, incluidos el símbolo del sistema y los comandos de PowerShell.

Además, MonsterV2 puede capturar la pantalla y grabar vídeo usando la cámara web del dispositivo infectado, apagar o bloquear el sistema infectado, finalizar procesos (incluido el suyo propio) y eliminar sus archivos. MonsterV2 se vende mediante suscripciones: una semana, dos semanas o un mes.

La versión estándar cuesta $800 por mes, mientras que la versión Enterprise cuesta $2000 por mes e incluye herramientas adicionales como un ladrón, un cargador, HVNC y HCDP. Es importante tener en cuenta que MonsterV2 a menudo incluye el cifrado SonicCrypt, una herramienta que se puede usar para agregar archivos al inicio, omitir UAC, personalizar íconos, agregar archivos a la lista de excepciones de Windows Defender y más.

| Nombre | MonsterV2 RAT |

| Tipo de amenaza | RAT, ladrón de información, cargador de malware |

| Nombres de detección | Avast (Win64:MalwareX-gen [Spy]), Combo Cleaner (Gen:Variant.Lazy.669905), ESET-NOD32 (una variante de Win64/Spy.Agent.NJ), Kaspersky (Trojan-PSW.Win32.Lumma.lfe), Microsoft (Trojan:Win32/Malgent!MSR), Lista completa (VirusTotal) |

| Síntomas | Las RAT están diseñadas para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no se ven claramente síntomas concretos en una máquina infectada. |

| Posibles métodos de distribución. | Correos electrónicos engañosos, sitios web comprometidos, ingeniería social, ClickFix. |

| Daño | Contraseñas e información bancaria robadas, robo de identidad, adición de la computadora de la víctima a una botnet, infecciones adicionales, pérdida monetaria, secuestro de cuentas, daños al sistema. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Conclusión

En conclusión, las víctimas de MonsterV2 pueden enfrentar graves consecuencias, incluido el robo de información personal y financiera, la pérdida de criptomonedas, el compromiso del sistema, la ejecución de malware adicional y la interrupción o daño de sus dispositivos. Sus capacidades lo convierten en una amenaza muy peligrosa tanto para individuos como para organizaciones.

Más ejemplos de malware clasificado como RAT son SilentSync, ZynorRAT, y kkRAT.

¿Cómo se infiltró MonsterV2 en mi computadora?

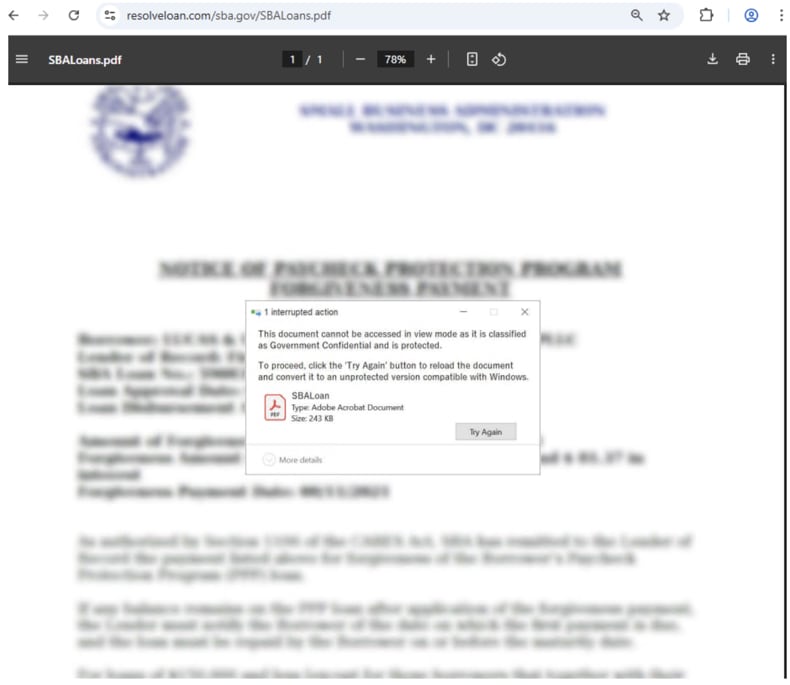

Se ha observado que los ciberdelincuentes distribuyen MonsterV2 de diversas formas. Se sabe que anteriormente, el malware se entregaba mediante mensajes (supuestamente de agencias gubernamentales) que contenían archivos PDF que dirigían a los usuarios a páginas web diseñadas para engañar a los usuarios para que ejecutaran comandos maliciosos de PowerShell utilizando un ClickFix técnica.

También se utilizan sitios web legítimos que han sido comprometidos con JavaScript malicioso. El script inyectado muestra una superposición CAPTCHA falsa que le indica al usuario que ejecute Win+R/PowerShell; si el usuario sigue las instrucciones, se ejecuta un comando de PowerShell que descarga y ejecuta el malware.

MonsterV2 también se entregó a través de correos electrónicos con temas de GitHub. Los atacantes crean avisos de seguridad falsos en los repositorios que controlan y etiquetan a usuarios legítimos, quienes luego reciben correos electrónicos de notificación con enlaces a sitios web maliciosos. Seguir los enlaces puede iniciar descargas de malware, similar al método ClickFix.

¿Cómo evitar la instalación de malware?

Mantenga siempre actualizado su sistema operativo y sus aplicaciones. Utilice software de seguridad confiable y realice análisis periódicos para identificar amenazas potenciales. Tenga cuidado con los correos electrónicos o mensajes inesperados, especialmente aquellos que contienen enlaces o archivos adjuntos de fuentes desconocidas. Descargue software o archivos únicamente de sitios web oficiales o tiendas de aplicaciones confiables.

Evite hacer clic en anuncios o ventanas emergentes sospechosos y no permita que sitios web no confiables envíen notificaciones. Si cree que su computadora ya está infectada, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

PDF falso que conduce al método de entrega ClickFix (fuente:proofpoint.com):

Instrucciones (técnica ClickFix) sobre un documento falso que conduce a la ejecución del malware MonsterV2 (fuente:proofpoint.com):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es MonsterV2?

- PASO 1.Eliminación manual del malware MonsterV2.

- PASO 2.Comprueba si tu computadora está limpia.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada; normalmente es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

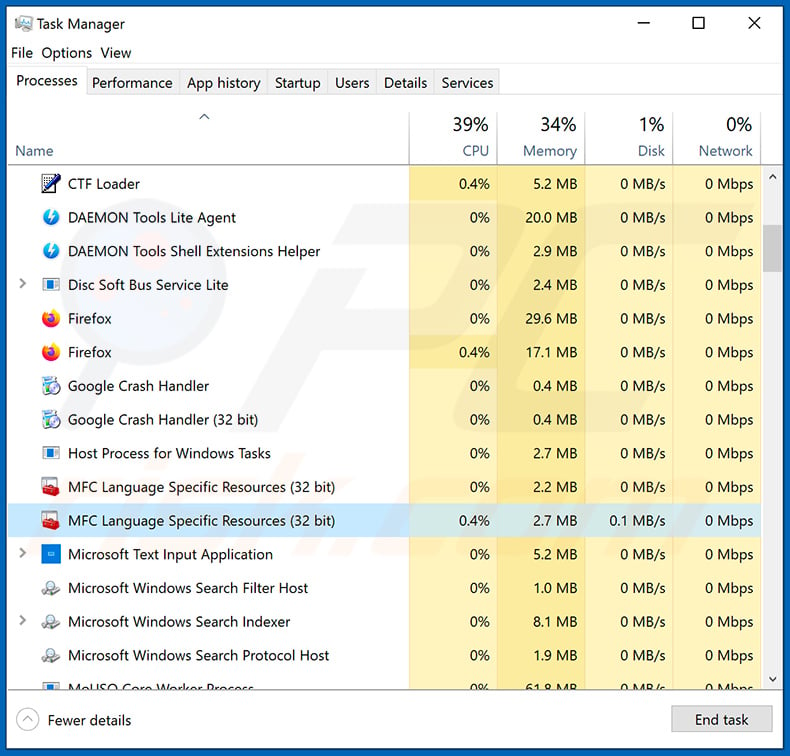

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. A continuación se muestra un ejemplo de un programa sospechoso ejecutándose en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando administrador de tareas e identificó un programa que parece sospechoso, debe continuar con estos pasos:

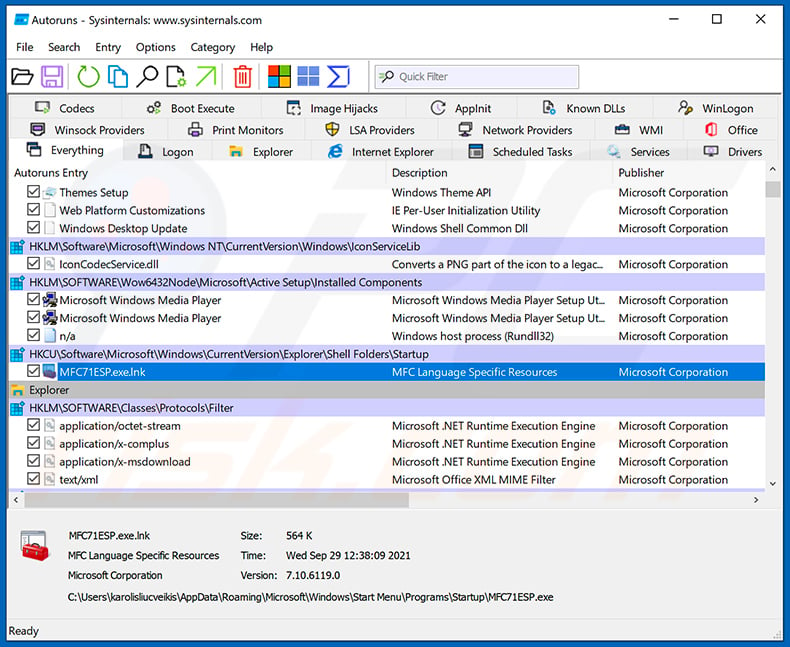

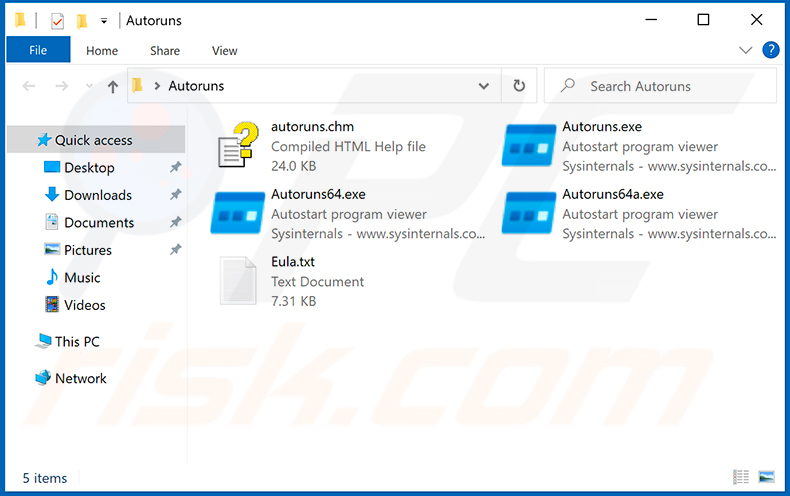

Descarga un programa llamado Ejecuciones automáticas. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descarga un programa llamado Ejecuciones automáticas. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

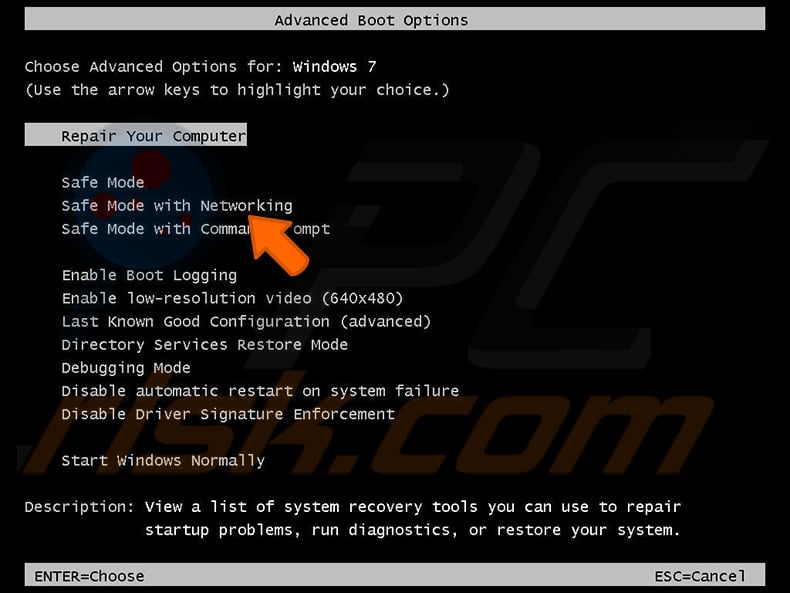

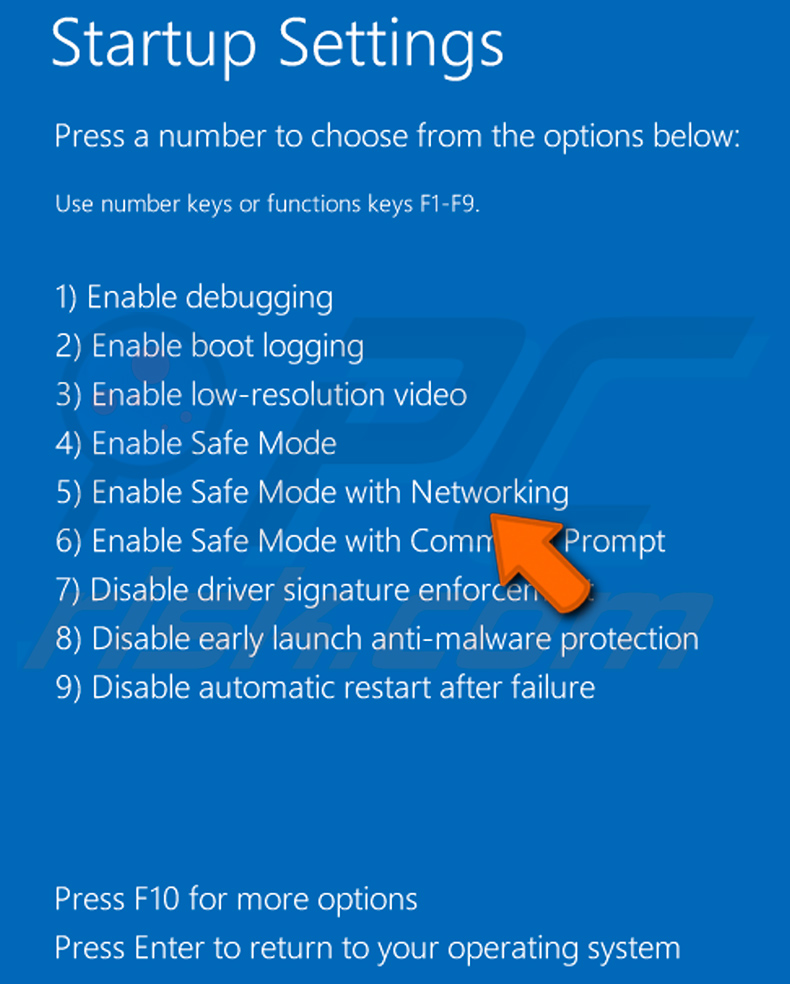

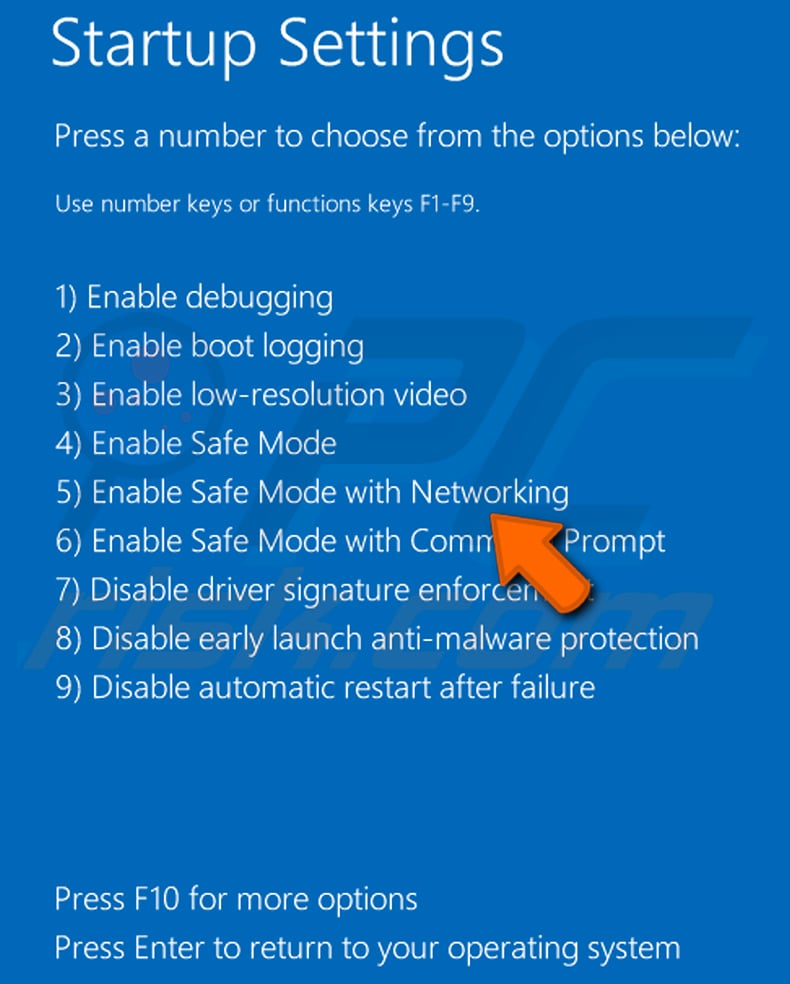

Reinicie su computadora en modo seguro:

Reinicie su computadora en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su computadora en modo seguro. Haga clic en Inicio, haga clic en Apagar, haga clic en Reiniciar, haga clic en Aceptar. Durante el proceso de inicio de su computadora, presione la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows y luego seleccione Modo seguro con funciones de red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Iniciar Windows 8 en modo seguro con funciones de red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado y en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración general de PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su computadora ahora se reiniciará en el "menú de opciones de inicio avanzadas". Haga clic en el botón "Solucionar problemas" y luego haga clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "elegir una opción", haga clic en "Solucionar problemas", luego seleccione "Opciones avanzadas".

En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana debes hacer clic en el botón "F5" de tu teclado. Esto reiniciará su sistema operativo en modo seguro con redes.

Video que muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

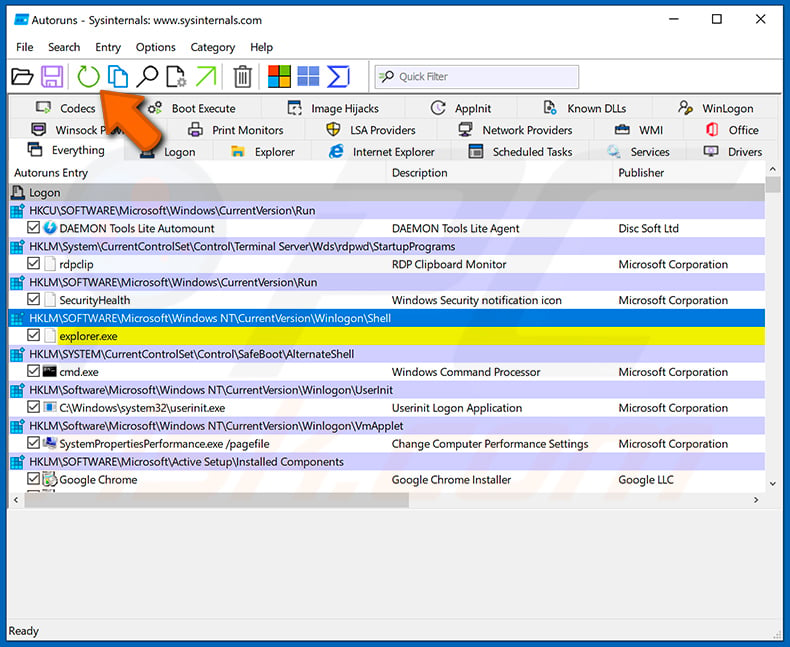

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

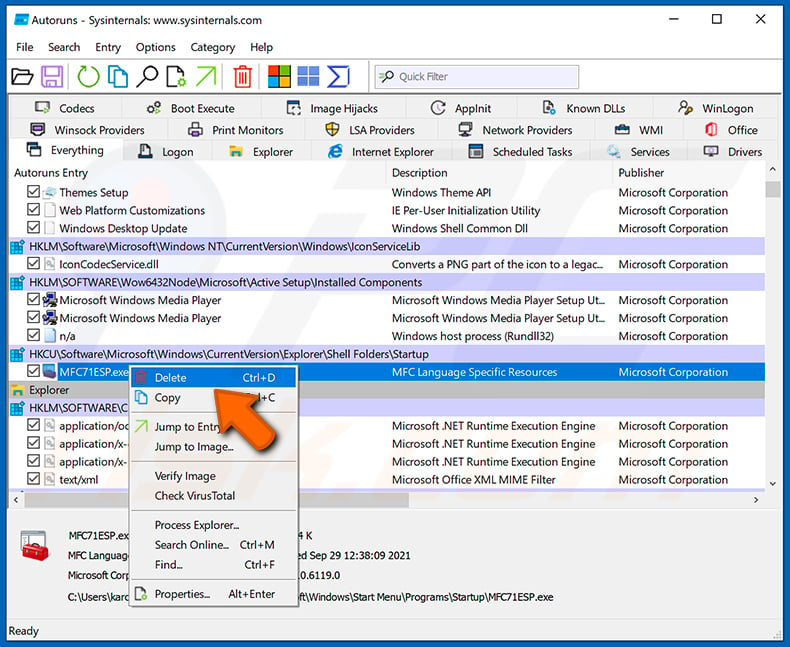

Consulte la lista proporcionada por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista proporcionada por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debes anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres de procesos legítimos de Windows. En esta etapa, es muy importante evitar eliminar archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

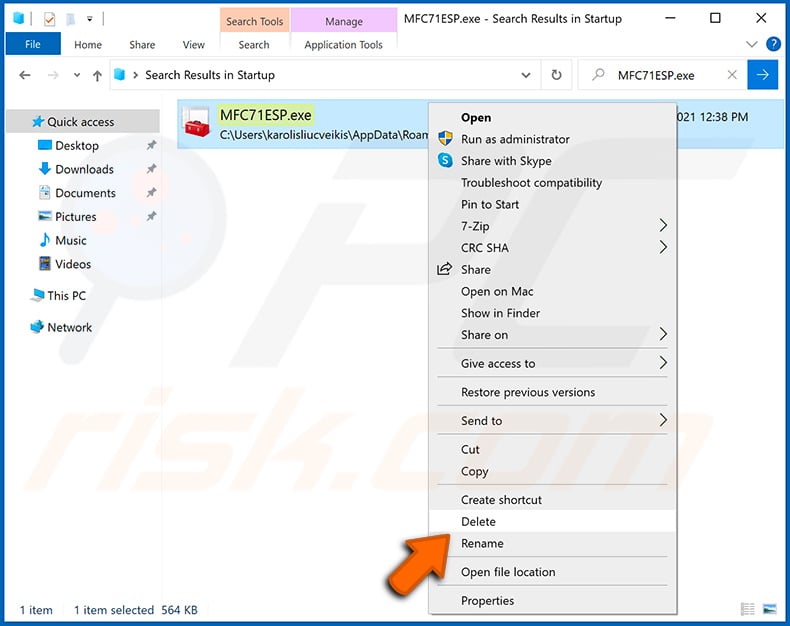

Después de eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrate de habilitar archivos y carpetas ocultos antes de proceder. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no tiene estas habilidades, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use software antivirus. Para asegurarse de que su computadora esté libre de infecciones de malware, le recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi computadora está infectada con el malware MonsterV2. ¿Debo formatear mi dispositivo de almacenamiento para deshacerme de él?

Formatear el dispositivo de almacenamiento eliminará por completo MonsterV2, pero también borrará todos los datos. Es recomendable intentar utilizar antivirus de buena reputación o herramientas de eliminación de malware como Combo Cleaner para limpiar el sistema sin perder datos.

¿Cuáles son los mayores problemas que puede causar el malware?

El malware puede robar datos personales y financieros, dañar sistemas, cifrar archivos, permitir el control remoto por parte de atacantes e inyectar cargas útiles maliciosas adicionales, y más.

¿Cuál es el propósito de MonsterV2?

El objetivo de MonsterV2 es robar información confidencial, hacerse con el control de los sistemas infectados y distribuir malware adicional. Apunta a datos como credenciales de inicio de sesión, información financiera y de criptomonedas y archivos, al tiempo que permite a los atacantes monitorear, controlar y manipular el dispositivo de la víctima.

¿Cómo se infiltró MonsterV2 en mi computadora?

Los ciberdelincuentes distribuyen MonsterV2 de varias formas. Los métodos comunes incluyen mensajes con temas gubernamentales con archivos PDF que dirigen a las víctimas a páginas web que las engañan para que ejecuten comandos maliciosos de PowerShell (ClickFix), sitios web comprometidos que muestran un CAPTCHA falso y solicitan una acción de Win+R/PowerShell, y correos electrónicos con temas de GitHub que conducen a sitios maliciosos.

¿Combo Cleaner me protegerá del malware?

Sí, Combo Cleaner puede detectar y eliminar la mayoría del malware conocido. Sin embargo, el malware avanzado suele esconderse en lo más profundo del sistema, por lo que es importante realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión