Correo fraudulento I Am A Spyware Software Developer

EstafaConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para eliminar la estafa "I am a spyware software developer"

¿En qué consiste el fraude "I am a spyware software developer"?

La estafa "I am a spyware software developer" (soy un desarrollador de software espía) pertenece a una campaña de correos basura enviados para amenazar a usuarios para engañarlos y que transfieran Bitcoins. Normalmente, los estafadores aseguran que han conseguido fotos o vídeos comprometedores de una persona y amenazan con propagar el material si no se satisfacen sus demandas. Hay muchas campañas de correo basura similares a esta en internet. Si ha recibido el correo electrónico fraudulento "I am a spyware software developer" (o similar), no hay nada de lo que tenga que preocuparse. No debe fiarse nunca ni tomar en en serio a estos delincuentes.

El correo fraudulento "I am a spyware software developer" se envía usando el método de suplantación de correo electrónico. Por tanto, puede parecer que el e-mail fuera enviado desde la dirección de correo del destinatario. Los estafadores que usan esta estrategia son capaces de falsificar la dirección de correo electrónico del remitente. En el mensaje se dice que un hacker o desarrollador de software espía ha hackeado su equipo y lo ha infectado con un virus, de ahí que sea capaz de controlar lo que está haciendo en su equipo (y lo ha hecho ya durante algún tiempo). Los estafadores dicen tener acceso a su historial de navegación, varias contraseñas, fotos, vídeos, etc. Asimismo, la persona detrás del correo fraudulento "I am a spyware software developer" asegura que ha grabado vídeos y tomado fotos de usted cuando estaba visitando un sitio web de adultos. Si no quiere que el material se envíe a sus contactos (amigos, compañeros, etc.), se le insta a transferir 840 USD en Bitcoins a un monedero virtual en 48 horas después de leer el correo electrónico. Este estafador asegura también que, si no transfiere la suma solicitada en criptodivisas, el contenido será distribuido y su disco duro será formateado (perderá todos sus datos). Sepa que esta es solo una más de tantas campañas de correo fraudulentas. Casi todos los estafadores lanzan idénticas amenazas. Le recomendamos que simplemente ignore este correo fraudulento (y todas las estafas similares).

| Nombre | posibles infecciones de malware |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Síntomas | Compras en internet no autorizadas, cambio de contraseñas en cuentas de internet, suplantación de la identidad, acceso ilegal al equipo de uno. |

| Formas de distribución | Correos electrónicos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento de buscadores, dominios mal escritos. |

| Daño | Pérdida de información sensible de tipo privado, pérdida económica, suplantación de la identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Otros ejemplos de campañas de correo basura similares son So I'm the hacker who broke your email, I'm a programmer who cracked your email, My virus captured all your personal data. Casi todas tienen la misma finalidad: amenazar a gente asegurando que los hackers han conseguido vídeos o fotos humillantes y para pedir rescates. Hay también otros tipos de campañas fraudulentas usadas para infectar equipos con virus engañando a gente para abrir adjuntos maliciosos. Los adjuntos suelen ser documentos de Microsoft Office, archivos PDF o ficheros ejecutables. Una vez abiertos, infectan equipos con virus como TrickBot, Emotet, AZORult, Adwind, etc. Normalmente, esos virus han sido diseñados para sustraer datos de cuentas bancarias, contraseñas, usuarios y otros datos sensibles o personales. Esas infecciones pueden ocasionar, por tanto, varios problemas de privacidad, económicos u otros problemas. Algunos de esos virus han sido diseñados para abrir "puertas traseras" para que otros virus se infiltren; por tanto, tener un equipo infectado con virus de este tipo puede incluso dar lugar a más infecciones, como por ejemplo, ransomware.

Algunos usuarios afectados nos envían muchos comentarios relacionados con esta estafa. Aquí está la pregunta más frecuente que nos hicieron:

P: Estimado equipo de pcrisk.com, he recibido un correo electrónico donde se dice que mi equipo ha sido hackeado y que tienen un vídeo donde salgo yo. Ahora me piden un rescate en Bitcoins. Tiene que ser verdad porque mencionan mi nombre real y contraseña en el correo electrónico. ¿Qué puedo hacer?

A: No se preocupe por el correo. Ni los hackers ni los ciberdelincuentes se han infiltrado o hackeado su equipo y no hay ningún vídeo donde salga viendo pornografía. Simplemente, ignore el mensaje y no envíe ningún Bitcoin. Su correo electrónico, nombre y contraseña fueron sustraídos de cualquier sitio web comprometido como Yahoo (los fallos de seguridad en esta web son frecuentes). Si está preocupado, puede verificar si alguna de sus cuentas ha sido comprometida visitando el sitio web haveibeenpwned.

¿Cómo infectan mi equipo las campañas de correo spam?

Las campañas de spam por e-mail usadas para infectar equipos a través de adjuntos maliciosos en correos (o enlaces que apuntan a descargas maliciosas) son solo exitosas si el adjunto se abre. En algunos casos (si el adjunto es un documento de MS Office), las infecciones se propagan cuando se da permiso para habilitar los comandos macro. En otros casos, es suficiente con solo abrir el adjunto; por ejemplo, extraer un archivo (rar, zip o similar), abrir el archivo ejecutable (.exe), etc. En resumen, siempre que el adjunto permanezca cerrado, no podrá dañar al equipo a sus usuarios.

¿Cómo se puede evitar que se instalen programas maliciosos?

No abra adjuntos que están presentes en correos por parte de remitentes desconocidos o sospechosos sin analizarlos primero. Si el correo electrónico parece irrelevante, no abra el adjunto o enlace (si hay alguno). Descargue software solo de fuentes oficiales usando enlaces de descarga directa. No use asistentes de descarga de terceros (como torrents, eMule, redes P2P, etc.). Los asistentes de descarga e instalación incluyen probablemente software malicioso. Revisa la sección personalizada o avanzada al instalar cualquier software, especialmente si es gratuito. Mantenga actualizadas las aplicaciones, pero use las funciones de actualización integradas o herramientas facilitadas por los desarrolladores oficiales. Los asistentes de actualización falsos instalan aplicaciones potencialmente no deseadas en vez de las actualizaciones o parches prometidos. Si usa la solución Microsoft Office, le recomendamos que use MS Office 2010 o una versión posterior. Las versiones más recientes tienen el modo "vista protegida" que evita que los archivos descargados descarguen e instalen software malicioso. Si ya ha abierto el adjunto malicioso abierto, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

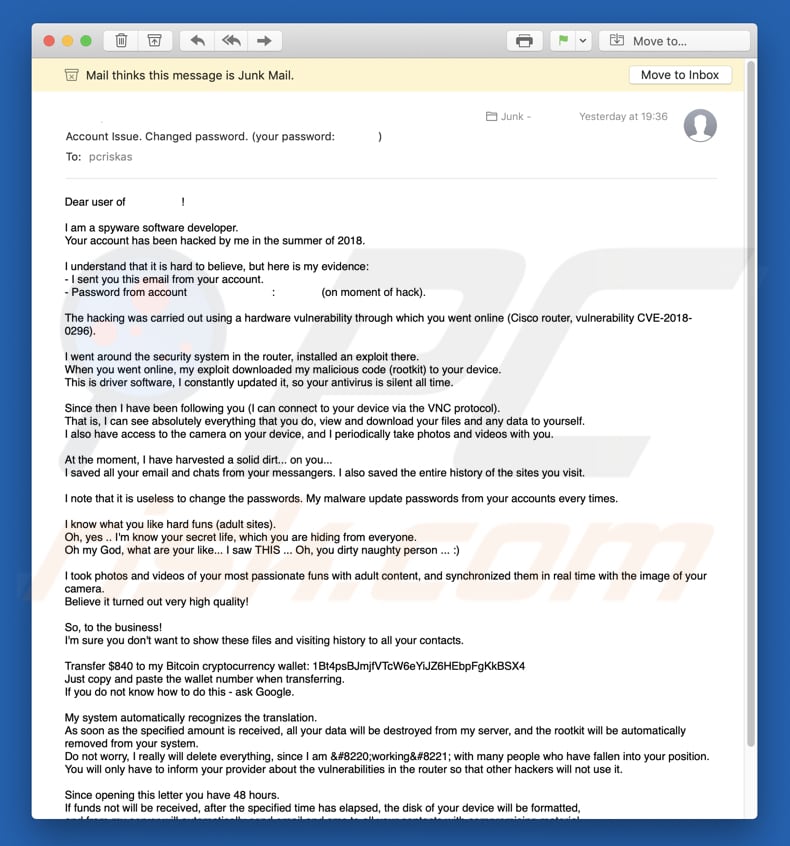

Texto mostrado en el mensaje de correo fraudulento "I am a spyware software developer":

Subject: Account Issue. Changed password. (your password: user's password)

Dear user of -!I am a spyware software developer.

Your account has been hacked by me in the summer of 2018.I understand that it is hard to believe, but here is my evidence:

- I sent you this email from your account.

- Password from account user's email address: user's real password (on moment of hack).The hacking was carried out using a hardware vulnerability through which you went online (Cisco router, vulnerability CVE-2018-0296).

I went around the security system in the router, installed an exploit there.

When you went online, my exploit downloaded my malicious code (rootkit) to your device.

This is driver software, I constantly updated it, so your antivirus is silent all time.Since then I have been following you (I can connect to your device via the VNC protocol).

That is, I can see absolutely everything that you do, view and download your files and any data to yourself.

I also have access to the camera on your device, and I periodically take photos and videos with you.At the moment, I have harvested a solid dirt... on you...

I saved all your email and chats from your messangers. I also saved the entire history of the sites you visit.I note that it is useless to change the passwords. My malware update passwords from your accounts every times.

I know what you like hard funs (adult sites).

Oh, yes .. I'm know your secret life, which you are hiding from everyone.

Oh my God, what are your like... I saw THIS ... Oh, you dirty naughty person ... :)I took photos and videos of your most passionate funs with adult content, and synchronized them in real time with the image of your camera.

Believe it turned out very high quality!So, to the business!

I'm sure you don't want to show these files and visiting history to all your contacts.Transfer $840 to my Bitcoin cryptocurrency wallet: 1Bt4psBJmjfVTcW6eYiJZ6HEbpFgKkBSX4, 19qL8vdRtk5xJcGNVk3WruuSyitVfSAy7f, 1GXazHVQUdJEtpe62UFozFibPa8ToDoUn3, 1A4ffsLWPYC8n7Dq4s4aiY5mzG4szuHx3M, 1122NYbAT2KkZDZ5TFvGy4D2Ut7eYfx4en, 13phdoBirrAtFXKWJQ9HgTYX9b7C2MqXPE, 1Q35Tr3ccKWVJjt3yXDuFFD7FRnqCx2UxU, 17EuB8AmyBm81FgCovdr6huCCoSzv2S7nP, 14VbGhtysr6wrNs7EhdKiS2NoMmMDBM8cn, 1EFBBqVxZ4H71TJXJDD7KNPpWMs35kTdVw, 1971pHPgLaTmuYtoH4BsGSfFMZaAjotium, 1DyDnmFR8KPMdWocDobtYMxSKTNBKsZZdV, 1H2fPTBpvm5tyHqoxTpRy5pYo2qXMbs9to, 1KmsJLvvrXwfgBwwuN1Q31stKrLY9UX9JY, 1K8TqsB2C1iY8qdGqhnHfgen3uE8GBU7c8

Just copy and paste the wallet number when transferring.

If you do not know how to do this - ask Google.My system automatically recognizes the translation.

As soon as the specified amount is received, all your data will be destroyed from my server, and the rootkit will be automatically removed from your system.

Do not worry, I really will delete everything, since I am working with many people who have fallen into your position.

You will only have to inform your provider about the vulnerabilities in the router so that other hackers will not use it.Since opening this letter you have 48 hours.

If funds not will be received, after the specified time has elapsed, the disk of your device will be formatted,

and from my server will automatically send email and sms to all your contacts with compromising material.I advise you to remain prudent and not engage in nonsense (all files on my server).

Good luck!

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿En qué consiste la estafa "I am a spyware software developer"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión