Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Instrucciones para eliminar el virus IcedID

¿Qué es IcedID?

IcedID es un troyano de alto riesgo que representa una grave amenaza para la privacidad del usuario, así como para la seguridad económica e informática. Se suele propagar usando otro troyano llamado Emotet que suele distribuirse usando varias campañas por e-mail. Tras infiltrarse con éxito en el sistema, IcedID empieza a realizar una serie de acciones maliciosas para monitorizar la actividad del usuario en navegadores web, robar datos personales y manipular el sistema.

Este troyano entró por primera vez en escena en septiembre de 2017. En un primer momento, este troyano fue diseñado para robar datos de acceso bancarios. Su cometido era crear un proxy local y observar la actividad del usuario en los navegadores web. Cuando el usuario esté visitando un sitio web de un determinado banco, IcedID redirecciona al usuario a un sitio web falso del mismo banco. Sin embargo, hay que destacar que, a diferencia de otros troyanos similares, IcedID no redirecciona simplemente a un sitio web idéntico con una URL distinta. En su lugar, mantiene activa la conexión con el sitio web original para mostrar la URL original y el certificado SSL. De esta forma, los usuarios piensan que están navegando de forma segura. Por tanto, introducen sus datos de acceso que se guardan de inmediato en un servidor de comando y control. Por si no fuera suficiente, IcedID controla toda la sesión y suele usar técnicas de ingeniería social para engañar al usuario a que le facilite datos para confirmar transacciones (autorización). Finalmente, los ciberdelincuentes se hacen con el control total de la cuenta bancaria de la víctima. Dado que esos individuos quieren obtener el máximo beneficio posible, es bastante probable que roben a las víctimas. Sin embargo, con el paso de los años, han ido implementando otras funciones en IcedID. Se comunica sin interrupción con el servidor remoto y espera a que se ejecuten comandos. Este software malicioso es capaz de realizar una serie de tareas como compartir la pantalla del equipo, descargar y ejecutar apps, escribir/leer/eliminar claves del registro, eliminar archivos, recabar credenciales de varias aplicaciones de correo electrónico, etc (abajo podrá encontrar una lista de los comandos que IcedID es capaz de ejecutar). Por tanto, IcedID podría usarse para inyectar virus adicionales en el sistema. Tales troyanos suelen usarse para propagar virus de tipo ransomware que están diseñados para encriptar datos. Asimismo, dado que IcedID es también capaz de eliminar archivos, la presencia de este malware puede dar lugar a la grandes pérdidas de datos a la larga. Cabe también mencionar que tras obtener acceso a los correos de la víctima, los ciberdelincuentes pueden ocasionar graves problemas de privacidad y suplantar su identidad. En primer lugar, los usuarios con poco conocimiento en seguridad informática usan muy probablemente la misma contraseña en múltiples cuentas. Asimismo, casi todas ellas tienen un solo correo que usan siempre que se registran en varios sitios web. Por tanto, los delincuentes pueden obtener fácil acceso a varias cuentas personales usando la contraseña que es idéntica o aprovechándose de las cuentas de correo secuestradas a través de la función "restaurar contraseña". En resumen, la existencia de IcedID puede dar lugar a graves problemas de privacidad, pérdidas económicas substanciales y otras infecciones informáticas de alto riesgo.

| Nombre | el software malicioso IcedID |

| Tipo de amenaza | Troyano, virus que roba contraseñas, software malicioso de banca, software espía |

| Síntomas | Los troyanos han sido diseñados para introducirse silenciosamente en el equipo de las víctimas y permanecer con sigilo, de ahí que no se den cuenta de síntomas concretos en un equipo infectado. |

| Formas de distribución | Correos electrónicos infectados, anuncios maliciosos en internet, ingeniería social, software pirata. |

| Daño | Robo de información bancaria, contraseñas, suplantación de la identidad, el equipo de la víctima se añade a una red de bots. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Hay decenas de virus secuestradores similares a IcedID. La lista de ejemplos incluye (sin mencionarlos a todos) Beta Bot, Rietspoof, ExileRat, Nymeria, y Qakbot. Esas infecciones están desarrolladas por diferentes ciberdelincuentes y su modus operandi podría variar ligeramente (algunas recaban información, otras distribuyen software malicioso, etc.). A fin de cuentas, sin embargo, todo esos virus tienen algo en común; representan una amenaza extrema para la privacidad y seguridad en la navegación web del usuario. Por tanto, hay que eliminar IcedID y otras infecciones similares.

¿Cómo se introdujo IcedID en mi equipo?

Como se ha mencionado anteriormente, IcedID suele distribuirse principalmente usando otro troyano llamado Emotet. Los delincuentes distribuyen Emotet usando campañas de correo basura (p. ej., "O2 Bill Email Virus", "Christmas Greetings Email Virus", "Order Confirmation Email Virus", etc.). Envían cientos de miles de correos engañosos que animan a los usuarios a abrir documentos adjuntos (casi todos ellos son documentos de Microsoft Office) que suelen presentarse como facturas, recibos, etc. Una vez abiertos, esos adjuntos inyectan el troyano Emotet en el sistema. Ahora bien, el método de infiltración de IcedID se realiza en unos cuantos pasos. Primero, se inyecta a sí mismo en algún proceso de Windows legítimo. Una de las muestras analizadas se inyectaba a sí mismo en "svchost.exe". Este software malicioso comprueba también si tiene los suficientes permisos para realizar varias acciones. Si no, se vuelve a ejecutar a sí mismo para lanzar el control de cuentas de usuario y pedir al usuario que le dé permisos de administrador. Una vez que tiene los permisos, IcedID realiza diversas acciones como crear una entrada en el registro para que pueda ejecutarse siempre al inicio del sistema, crea un proxy local, establece la conexión con el servidor remoto y recaba datos vinculados al sistema y al usuario. Finalmente, IcedID acaba esperando una respuesta del servidor remoto para ver qué hace luego (qué comando va a ejecutar).

¿Cómo se puede evitar que se instalen programas maliciosos?

Para evitar esta situación, debe ir con cautela al navegar por internet. Es muy importante analizar con cuidado cada uno de los adjuntos recibidos en un e-mail. Si recibe un adjunto (enlace o archivo) que sea irrelevante o el remitente parece sospechoso, no abra nada. Tenga en cuenta que los delincuentes se aprovechan de la curiosidad del usuario enviando varios mensajes engañosos como "has ganado la lotería", "has recibido un paquete", "se ha transferido dinero a tu cuenta bancaria", etc. Por tanto, no caiga en la trampa. Cabe destacar también que los delincuentes se hacen pasar por empleados de grandes empresas, bancos o instituciones estatales para dar una imagen de legitimidad. Por tanto, si recibe un correo de una empresa con la que no tiene ninguna relación, elimine el correo de inmediato. Es imprescindible usar una solución fiable antivirus o antiespía; este software probablemente detecta y elimina software malicioso antes de que lleve a cabo una acción. La clave para mantener el equipo seguro es la precaución. Si cree que su equipo está infectado, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar el malware de forma automática.

Lista de acciones que IcedID puede llevar a cabo una vez que reciba instrucciones de un servidor remoto:

- Eliminar una clave de registro

- Eliminar un archivo local

- Descargar y ejecutar archivos

- Ejecutar un módulo externo .DAT

- Ejecutar una aplicación local (instalada previamente)

- Recabar credenciales almacenados en las siguientes apps: Windows Mail, RimArts, IncrediMail, Outlook, Windows Live Mail

- Leer una clave de registro

- Devolver información sobre el proceso en el que IceID se inyectó

- Devolver variables del entorno

- Ejecutar el módulo de propagación en la red

- Devolver registros del cliente

- Apagar el sistema

- Hibernar

- Finalizar un módulo externo .DAT

- Actualizar una dirección del servidor remoto

- Actualizarse a sí mismo

- Actualizar el tiempo de comunicación

- Actualizar el módulo externo VNC

- Actualizar la lista de sitios web falsificados

- Actualizar la lista de sitios web monitorizados

- Cargar archivos en el escritorio

- Escribir una clave de registro

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es IcedID?

- PASO 1. Eliminar manualmente el software malicioso IcedID.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

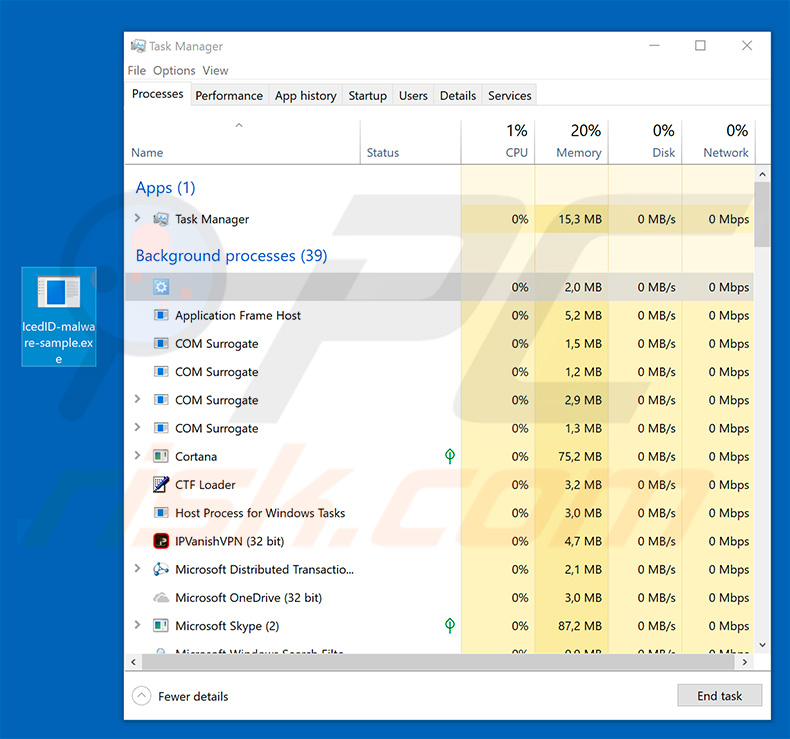

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión