Estafa por e-mail Electronic Materials Involving Underage Children

EstafaConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para eliminar "Electronic materials involving underage children"

¿Qué es "Electronic materials involving underage children"?

"Electronic materials involving underage children" se presenta como correo electrónico de la CIA que hace referencia a un caso internacional de pedofilia. La principal finalidad de este correo es engañar a sus destinatarios para hacer creer que son uno de los sospechosos y que parte de su información personal se ha visto comprometida. Para evitar cualquier problema, se insta a los usuarios que reciben este correo a pagar una suma determinada en criptomonedas. Se trata de una estafa típica que se usa para amenazar y estafar a los usuarios su dinero. Le recomendamos encarecidamente no fiarse de este o cualquier otro correo similar.

El estafador tras este correo se presenta a sí mismo como oficial de pesquisas técnicas de la CIA. Como se indica en este correo, los datos del destinatario como datos personales, dirección de oficina o domicilio y una lista de familiares y sus datos de contactos aparecen en un caso de pedofilia (#82956431). Se dice que este caso tiene un alcance internacional y que hay más de 2000 personas de 27 países que van a ser detenidas. Según este correo, las primeras detenciones se llevarán a cabo el 8 de abril de 2019. Este estafador afirma que está preocupado por la reputación del destinatario y sabe que es una persona adinerada. El estafador que envió este correo afirma que es uno de los pocos oficiales de la CIA que tiene acceso a ciertos documentos y es capaz de eliminar los datos del destinatario. Para evitar cualquier problema, insta a los usuarios que recibieron este e-mail a que le paguen $10.000 USD en Bitcoins. Se indica que el pago debe realizarse antes del 27 de marzo de 2019. Una vez que se realice este pago, se asegurará de que cualquier información que vincule al destinatario con este caso de pedofilia será eliminada/borrada. Se insta también a los usuarios a que no contacten con este oficial y esperen a que él se ponga en contacto. Como indicamos en la introducción, le advertimos de que es una estafa y no debe creérsela. Ninguna de esas afirmaciones son ciertas y la CIA no tiene nada que ver con esto.

| Nombre | posibles infecciones de malware |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Síntomas | Compras en internet no autorizadas, cambio de contraseñas en cuentas de internet, suplantación de la identidad, acceso ilegal al equipo de uno. |

| Formas de distribución | Correos electrónicos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento de buscadores, dominios mal escritos. |

| Daño | Pérdida de información sensible de tipo privado, pérdida económica, suplantación de la identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Existen muchas estafas de este tipo, normalmente los estafadores las usan para estafar a los usuarios su dinero. He aquí algunos ejemplos de otras estafas de las que no debería fiarse: "This Account Was Recently Infected", "Hey. It's me! Your Future Friend Or Enemy" y "I Have A Forum In The Darkweb". Esos correos son totalmente inofensivos, con ignorarlos es suficiente. Sin embargo, hay otro tipo de campañas de correo en las que los estafadores envían correos que contienen adjuntos maliciosos (documentos de Microsoft Office, archivos como ZIP, RAR, archivos JavaScript, ejecutables, PDF, etc.). En estos casos, intentan engañar a los usuarios para que abran esos adjuntos presentándolos como legítimos y oficiales. Al abrirse, descargan e instalan programas maliciosos como LokiBot, TrickBot, Emotet, AZORult, Adwind o alguna otra infección informática de alto riesgo. Normalmente, los programas maliciosos que se propagan a través de campañas de correo están diseñados para robar varios datos personales (por ejemplo, información bancaria) que podría usarse para obtener beneficios. Tener un equipo infectado por tales virus podría ocasionar varios problemas de privacidad o seguridad en la navegación, así como otros problemas de tipo financiero.

Algunos usuarios afectados nos envían muchos comentarios relacionados con esta estafa. Aquí está la pregunta más frecuente que nos hicieron:

P: Estimado equipo de pcrisk.com, he recibido un correo electrónico donde se dice que mi equipo ha sido hackeado y que tienen un vídeo donde salgo yo. Ahora me piden un rescate en Bitcoins. Tiene que ser verdad porque mencionan mi nombre real y contraseña en el correo electrónico. ¿Qué puedo hacer?

A: No se preocupe por el correo. Ni los hackers ni los ciberdelincuentes se han infiltrado o hackeado su equipo y no hay ningún vídeo donde salga viendo pornografía. Simplemente, ignore el mensaje y no envíe ningún Bitcoin. Su correo electrónico, nombre y contraseña fueron sustraídos de cualquier sitio web comprometido como Yahoo (los fallos de seguridad en esta web son frecuentes). Si está preocupado, puede verificar si alguna de sus cuentas ha sido comprometida visitando el sitio web haveibeenpwned.

¿Cómo infectan mi equipo las campañas de correo spam?

Las campañas de correo que incluyen enlaces web o adjuntos pueden ocasionar infecciones informáticas solo cuando se abren. Si el archivo adjunto es un documento de Microsoft Office, entonces al abrirse, pedirá desactivar el modo de "Vista protegida" (para habilitar los comandos macro). Al darle permiso para que haga eso, los documentos maliciosos descargarán e instalarán infecciones informáticas. Más o menos lo mismo es de aplicación en cada formato de archivo (los archivos adjuntos o enlaces web que llevan a ellos): para que nos afecten, tienen que abrirse antes.

¿Cómo se puede evitar que se instalen programas maliciosos?

No abra ningún enlace o adjunto mostrado en correos dudosos o irrelevantes (aunque se presenten como oficiales y legítimos) o en correos recibidos por parte de direcciones desconocidas/sospechosas, etc. Debería descargar todo el software de fuentes oficiales y de confianza y no de descargadores ajenos, sitios web no oficiales, redes P2P (clientes torrent, eMule y otras herramientas similares). Esas fuentes pueden usarse para propagar varias infecciones presentando archivos dudosos o infectados como legítimos. Actualice su software usando solo las funciones o herramientas facilitados por desarrolladores oficiales. Cualquier otra herramienta (de terceros) no debería usarse para ello. Le recomendamos también usar las versiones de Microsoft Office que no sean anteriores al 2019, las nuevas versiones tienen el modo "vista protegida" que está diseñado para evitar que los adjuntos maliciosos descarguen e instalen infecciones informáticas. Asimismo, evite usar herramientas que se usen para saltarse la activación del software de pago gratuitamente: es ilegal y podría ocasionar infecciones informáticas también. Otro aspecto importante es tener instalado (y activado) un software antivirus o antiespía de reputación. Si ya ha abierto el adjunto malicioso abierto, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

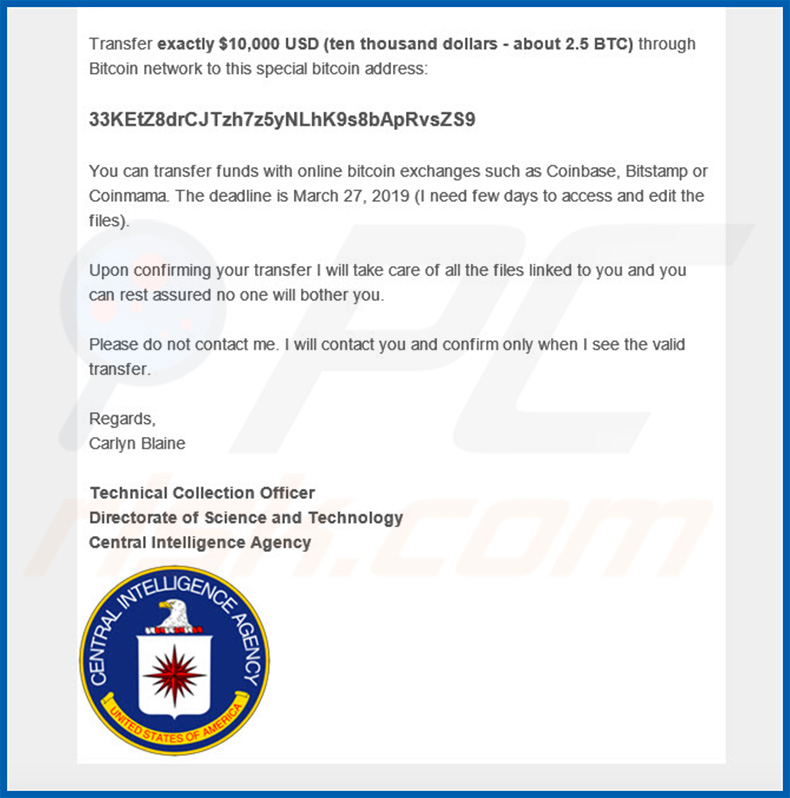

Capturas de pantalla del correo electrónico "Electronic materials involving underage children":

Texto mostrado en el correo "Electronic materials involving underage children":

Case #82956431

Distribution and storage of pornographic electronic materials involving underage children.

My name is Carlyn Blaine and I am a technical collection officer working for Central Intelligence Agency.

It has come to my attention that your personal details including your email address (**********************) are listed in case #82956431.

The following details are listed in the documentís attachment:

ï Your personal details,

ï Home address,

ï Work address,

ï List of relatives and their contact information.

Case #82956431 is part of a large international operation set to arrest more than 2000 individuals suspected of paedophilia in 27 countries.

The data which could be used to acquire your personal information:

ï Your ISP web browsing history,

ï DNS queries history and connection logs,

ï Deep web .onion browsing and/or connection sharing,

ï Online chat-room logs,

ï Social media activity log.

The first arrests are scheduled for April 8, 2019.

Why am I contacting you ?

I read the documentation and I know you are a wealthy person who may be concerned about reputation.

I am one of several people who have access to those documents and I have enough security clearance to amend and remove your details from this case. Here is my proposition.

Transfer exactly $10,000 USD (ten thousand dollars ñ about 2.5 BTC) through Bitcoin network to this special bitcoin address:

33KEtZ8drCJTzh7z5yNLhK9s8bApRvsZS9

You can transfer funds with online bitcoin exchanges such as Coinbase, Bitstamp or Coinmama. The deadline is March 27, 2019 (I need few days to access and edit the files).

Upon confirming your transfer I will take care of all the files linked to you and you can rest assured no one will bother you.

Please do not contact me. I will contact you and confirm only when I see the valid transfer.

Regards,

Carlyn Blaine

Technical Collection Officer

Directorate of Science and Technology

Central Intelligence Agency

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "Electronic materials involving underage children"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión