Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para eliminar el virus Raccoon Stealer

¿Qué es Raccoon Stealer?

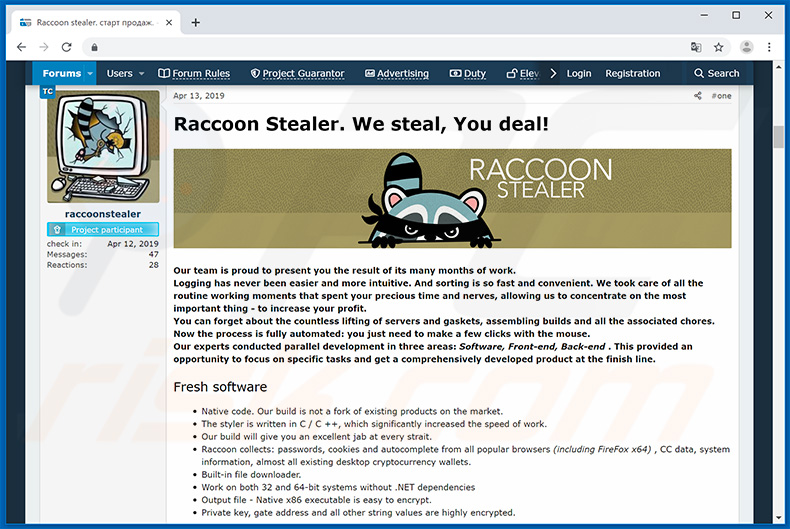

Raccoon Stealer es una aplicación muy peligrosa de tipo troyano que se introduce silenciosamente en el sistema y registra información personal. Tener instalado este troyano en su equipo podría dar lugar a varios problemas. Asimismo, los ciberdelincuentes ofrecen este troyano como servicio en foros de hackers. Por tanto, cualquier ciberdelincuente aspirante puede compra una suscripción y generar ingresos haciendo un mal uso de los datos sustraídos.

Como se ha mencionado anteriormente, Raccoon Stealer recaba información personal. Aquí se incluyen contraseñas, cookies de navegación y datos autorrellenables y de criptomonedas. Asimismo, Raccoon Stealer recaba información del sistema como direcciones IP y ubicaciones geográficas. Los datos pueden usarse con mala fe de varias formas. Los ciberdelincuentes podrían usarlos para transferir dinero del usuario en criptomonederos u otras cuentas (p. ej. PayPal, cuentas bancarias, etc.). Las víctimas podrían, por tanto, perder sus ahorros. Asimismo, las cuentas hackeadas (p. ej. Facebook, correos electrónicos, etc.) pueden usarse indebidamente para pedir dinero prestado. Por tanto, las víctimas podrían endeudarse bastante. Asimismo, los ciberdelincuentes suelen usar los contactos robados para propagar software malicioso enviando correos basura con enlaces y archivos a todos los contactos. Sepa que los desarrolladores de Raccoon Stealer pretenden generar ingresos con la venta de los datos recabados en vez de usarlos ellos con fines maliciosos. Por tanto, ofrecen un servicio que permite a los suscriptores acceder a datos robados. Los desarrolladores de Raccoon Stealer ofrecen un panel de administración que permite a los suscriptores ver y descargar la información pedida (registros). Raccoon Stealer no es la primera infección de software malicioso (ni será la última) que se vende en foros de hackers; sin embargo, es bastante peculiar, ya que el comprador no tiene que propagar ningún software malicioso. Los desarrolladores de Raccoon Stealer son responsables de su distribución, mientras que el suscriptor obtiene únicamente acceso a los datos almacenados y no al ejecutable malicioso (los programas maliciosos). En otros casos más comunes, los programadores de malware venden ejecutables maliciosos que los compradores deben distribuir. Por tanto, Raccoon Stealer tiene una gran ventaja, ya que resulta más conveniente para los suscriptores que quieran conseguir datos personales genéricos. Los desarrolladores de Raccoon Stealer ofrecen una suscripción semanal o mensual por un coste de $75/$200. Este coste es bajo si se considera la cantidad de ingresos que pueden generarse a la larga. Por suerte, casi todas las soluciones antivirus o antiespía son capaces de detectar y eliminar el software malicioso Raccoon Stealer. Por tanto, si sospecha de la presencia de Raccoon Stealer en su sistema, analice de inmediato el sistema con este software y elimine todas las amenazas detectadas. Cambie también las contraseñas de todas las cuentas. Sepa que si usa una contraseña idéntica en múltiples cuentas, está en peligro. Asimismo, le recomendamos encarecidamente usar combinaciones de letras aleatorias minúsculas y mayúsculas, dígitos y (si es posible) símbolos, ya que es muy fácil de averiguar palabras y datos personales (p. ej. nombre, apellidos, fechas de nacimiento).

| Nombre | el troyano Raccoon Stealer |

| Tipo de amenaza | Troyano, virus que sustrae contraseñas, software malicioso bancario, software espía |

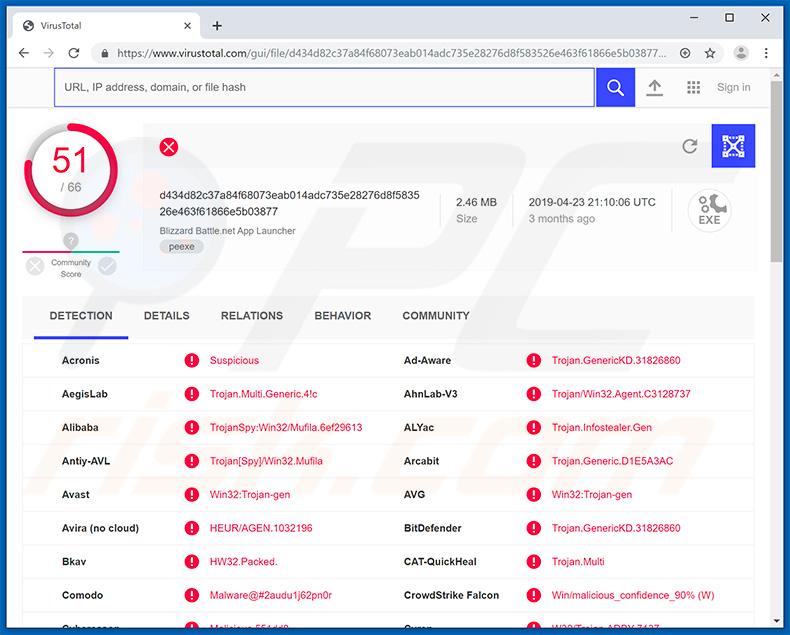

| Detectada como (2.exe) | Avast (Win32:Trojan-gen), BitDefender (Gen:Heur.Titirez.1.F), ESET-NOD32 (Win32/Spy.Agent.PQZ), Kaspersky (Trojan-Spy.MSIL.Stealer.aik), lista completa (VirusTotal) |

| Nombre de los procesos maliciosos | 2.exe (el nombre puede variar). |

| Síntomas | Los troyanos están diseñados para introducirse silenciosamente en el equipo de las víctimas y permanecer en silencio, de ahí que no se vean síntomas en el equipo infectado. |

| Formas de distribución | Adjuntos infectados en correos, anuncios maliciosos en internet, ingeniería social, software pirata. |

| Daño | Información bancaria robada, contraseñas, suplantación de la identidad, el equipo de la víctima se añade a una red de robots. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Internet está repleta de troyanos que monitorizan datos. Por ejemplo, Banload, Bolik, Tofsee, Vidar, y muchos otros. En casi todos los casos, sin embargo, los desarrolladores de esas infecciones no ofrecen los servicios de acceso a datos como en el caso de los desarrolladores de Raccoon Stealer. Normalmente, los ciberdelincuentes hacen un mal uso de la información registrada y generan ingresos con la venta de ejecutables maliciosos para que los compradores puedan infectar a otros equipos y recabar datos directamente sin implicar a terceros. En cualquier caso, la presencia de tales infecciones puede dar lugar a problemas idénticos: pérdida económica considerable, problemas graves de privacidad y robo de la identidad. Elimine todos los troyanos de seguimiento de datos de inmediato.

¿Cómo se introdujo Raccoon Stealer en mi equipo?

Una de las herramientas conocidas de distribución usadas para propagar Raccoon Stealer es Rig Exploit Kit (RigEK) que inyecta en el sistema el troyano Smoke Loader que, a su vez, descarga e instalar Raccoon Stealer. Sin embargo, hay una serie de herramientas y métodos usados para propagar tales troyanos. La lista incluye fuentes de descarga de software de terceros, campañas de correo basura, falsos actualizadores y herramientas piratas y otros troyanos (infecciones en cadena). Los ciberdelincuentes usan fuentes de descarga no oficiales (sitios web de almacenamiento de archivos, redes P2P, sitios web de descarga gratuita, etc.) para propagar software malicioso presentándolo como software fiable. De este modo, se engaña a los usuarios para que ellos mismos descarguen e instalen software malicioso. Las campañas de correo basura se usan también de un modo similar. Los ciberdelincuentes envíen cientos de miles de correos engañosos que consisten en adjuntos maliciosos (archivos y enlaces) y mensajes engañosos. Los mensajes engañosos suelen presentar adjuntos maliciosos como documentos importantes (recibos, facturas, albaranes, etc.) en un intento de dar la impresión de fiabilidad y engañar a los usuarios para que los abran. La idea que hay detrás del software pirata es activar software de pago gratuitamente; sin embargo, muchas de esas herramientas son falsas. En vez de permitir a los usuarios acceder a funciones de pago, simplemente inyectar software malicioso en el sistema. Los falsos actualizadores son también muy parecidos. En vez de actualizar las aplicaciones instaladas, esas herramientas infectan los equipos aprovechándose de errores y fallos en el software desactualizado o simplemente descargando e instalando software malicioso en vez de actualizaciones. Finalmente, los troyanos ocasionan infecciones en cadena. Esas apps maliciosas se introducen silenciosamente en los equipos y, mientras se ejecutan en un segundo plano, descargan e instalan software malicioso adicional (normalmente, infecciones de alto riesgo como otros troyanos). En resumen, los principales motivos por los que se infecta el equipo son falta de conocimiento sobre esas amenazas y comportamiento imprudente.

¿Cómo evitar la instalación del software malicioso?

Para evitar esta situación, vaya con cuidado al navegar por internet y al descargar, instalar y actualizar software. Analice con cuidado todos los adjuntos recibidos en correos. Si el archivo o enlace no es relevante, no abra nada. Los adjuntos recibidos de direcciones de correo sospechosas o desconocidas deberían ignorarse. Recomendamos también que descargue sus apps solo de fuentes oficiales y que use enlaces directos de descarga. Los asistentes de descarga e instalación suelen usarse para propagar software malicioso, de ahí que deban evitarse esas herramientas. La misma norma aplica a la actualización de software. Mantener actualizadas las aplicaciones y los sistemas operativos instalados es importante. Sin embargo, esto debería hacerse con funciones o herramientas integradas proporcionadas por el desarrollador oficial. La piratería de software es un ciberdelito. Asimismo, el riesgo de infección es alto. Por esa razón, nunca debería intentar piratear ninguna aplicación. Lo mismo aplica a la descarga de software previamente crackeado. Finalmente, tenga siempre instalada y funcionando una solución antivirus y antiespía fiable. Esas herramientas detectan y elimina software malicioso antes de que el sistema se dañe. La clave para mantener el equipo seguro es la precaución. Si su equipo está ya infectado, le recomendamos realizar un análisis con Combo Cleaner Antivirus para Windows para eliminar este software malicioso infiltrado de forma automática.

Captura de pantalla del panel de administrador para suscriptores de Raccoon Stealer:

Captura de pantalal del foro de hackers usado para promocionar Raccoon Stealer como servicio:

Con qué nombres se detecta Raccoon Stealer según varias bases de datos de software malicioso recogidas por VirusTotal:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Raccoon Stealer?

- PASO 1. Eliminar manualmente el software malicioso Raccoon Stealer.

- PASO 2. Comprobar si el equipo está limpio.

¿Cómo eliminar el software malicioso de forma manual?

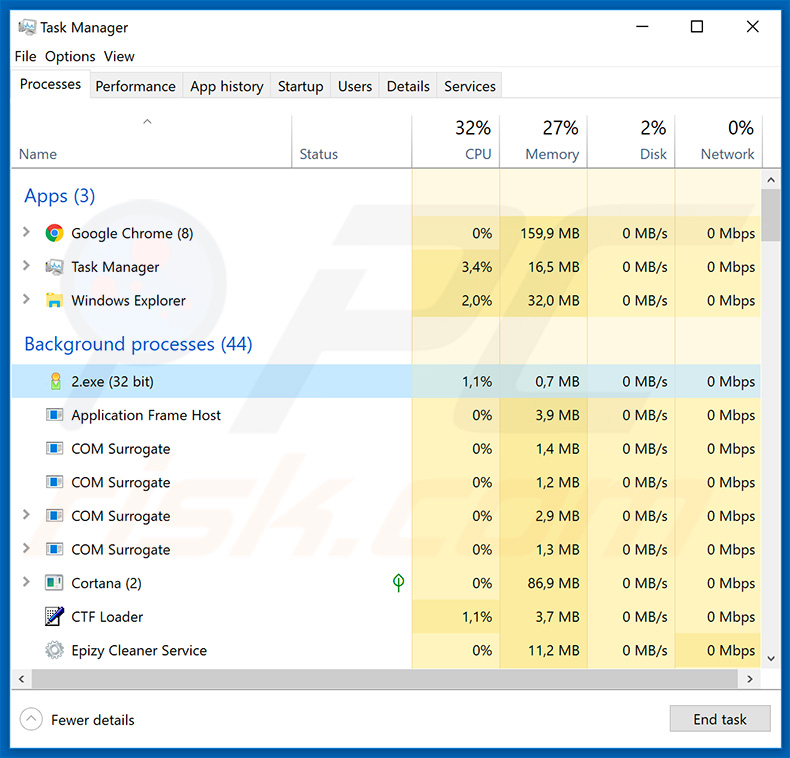

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión