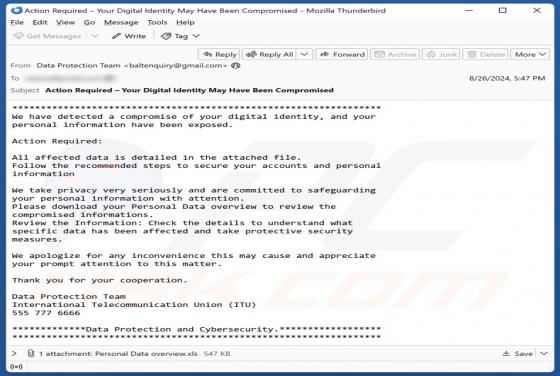

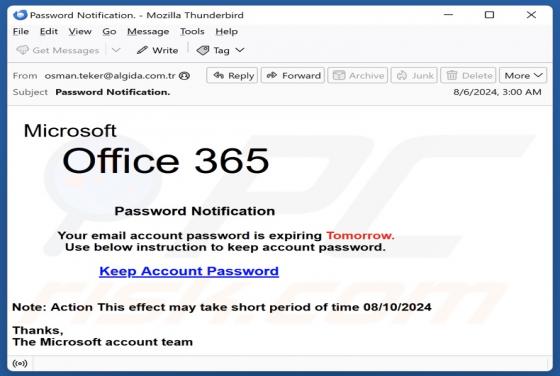

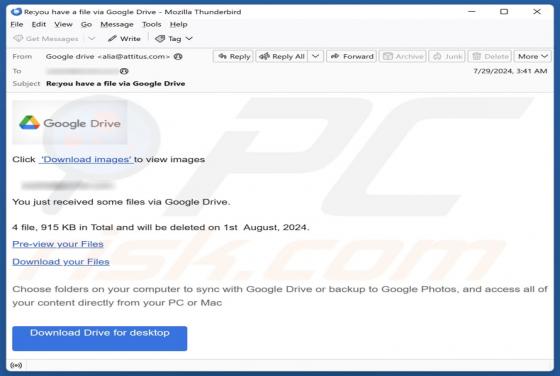

Estafa por correo electrónico Google Drive

Nuestro equipo ha inspeccionado este correo electrónico y ha llegado a la conclusión de que se trata de una notificación falsa relativa a archivos que supuestamente se recibieron a través de Google Drive. El objetivo de este correo electrónico es extraer información personal de los destinatarios.