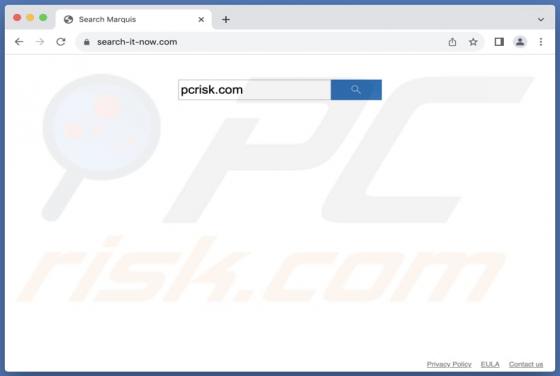

Redireccionamiento de Search-it-now.com (Mac)

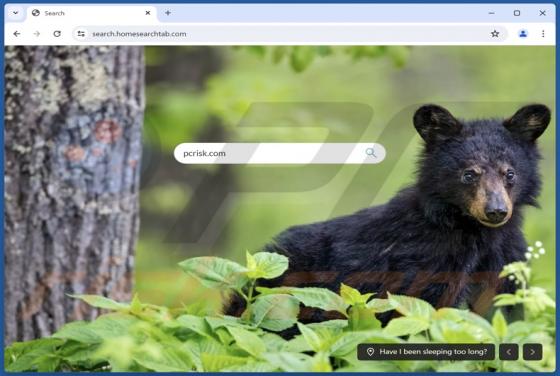

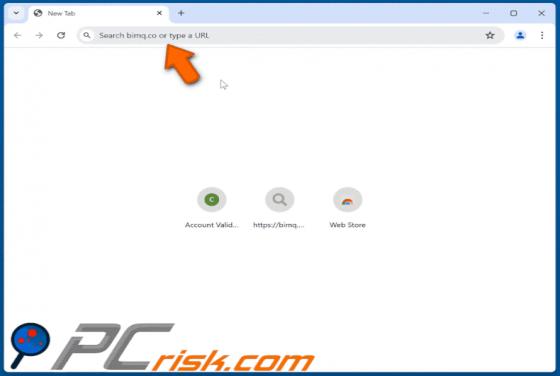

Durante nuestro análisis de search-it-now.com, descubrimos que funciona como un falso motor de búsqueda. Este falso motor de búsqueda es idéntico a searchmarquis.com. Cabe destacar que sitios como search-it-now.com suelen promocionarse a través de secuestradores de navegadores que modifican la c