BlackZluk Ransomware

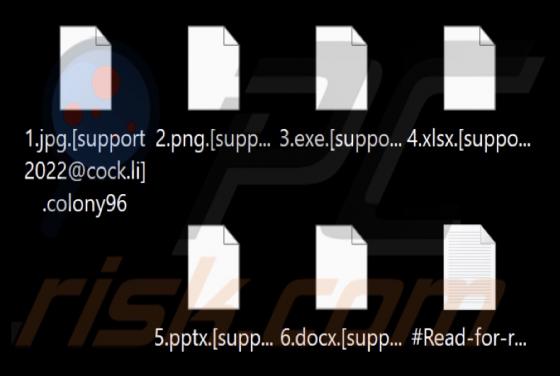

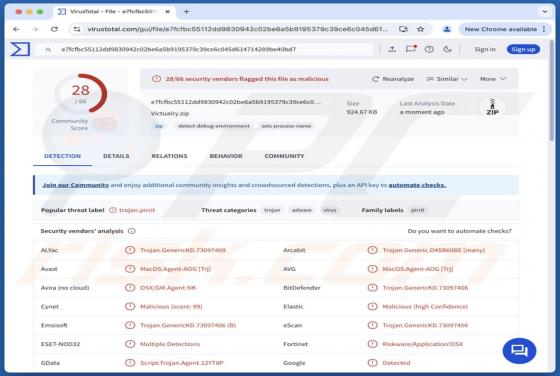

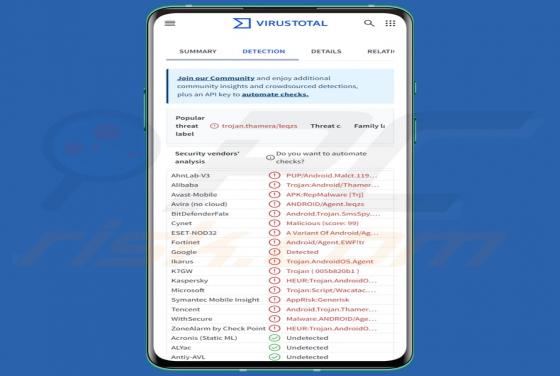

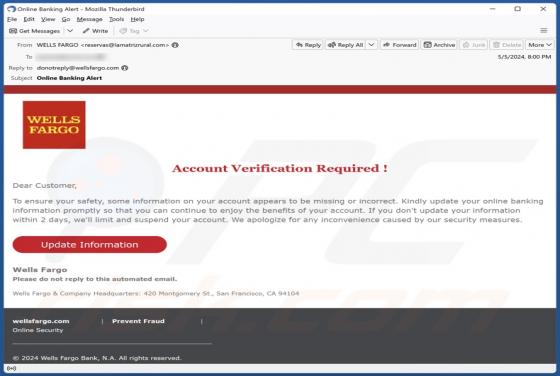

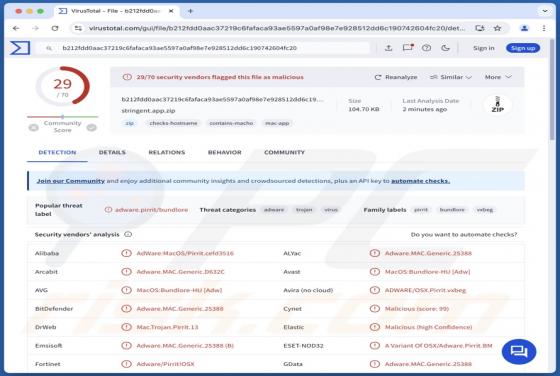

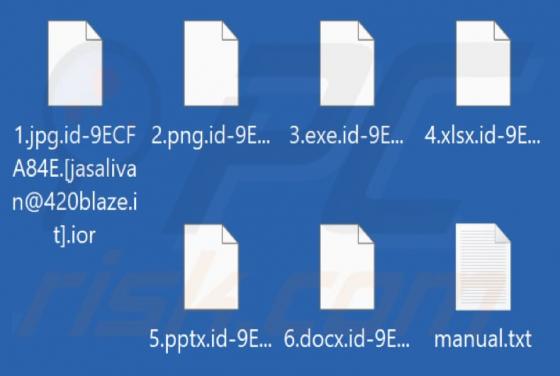

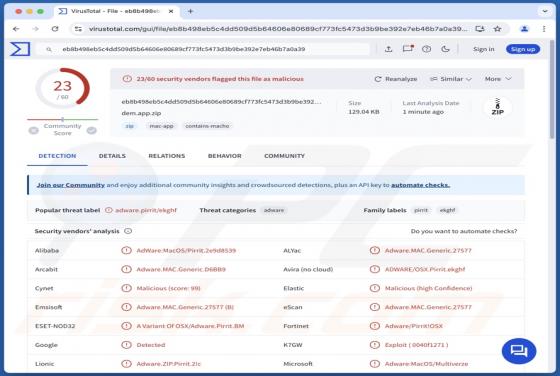

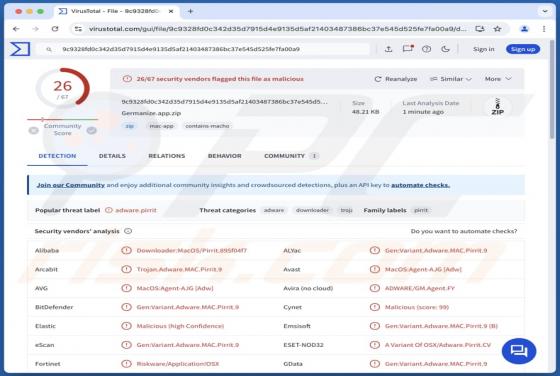

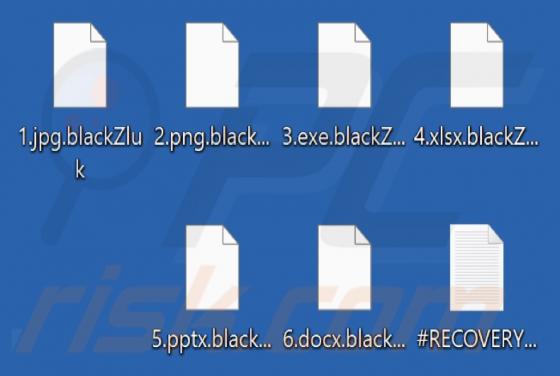

Nuestros investigadores descubrieron el ransomware blackZluk mientras investigaban nuevos envíos al sitio web VirusTotal. El ransomware está diseñado para cifrar archivos y exigir un pago por el descifrado. Después de ejecutar una muestra de blackZluk en nuestro sistema, encripta los archivos y a