Malware "Ov3r_Stealer"

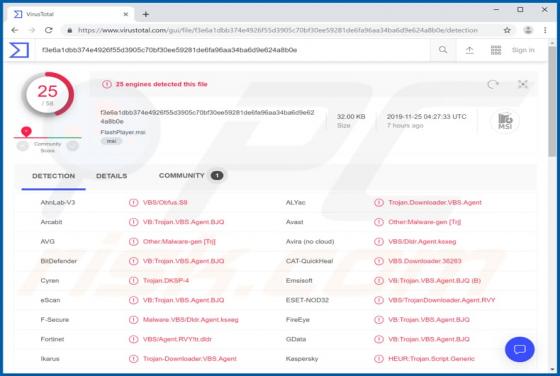

Ov3r_Stealer es el nombre de un malware que roba información. El objetivo principal de este programa son las credenciales de inicio de sesión y las carteras de criptomonedas. Hay indicios que sugieren que Ov3r_Stealer podría estar basado en el ladrón de datos Phemedrone. Se ha observado que Ov3r_S