Ransomware "Eldritch"

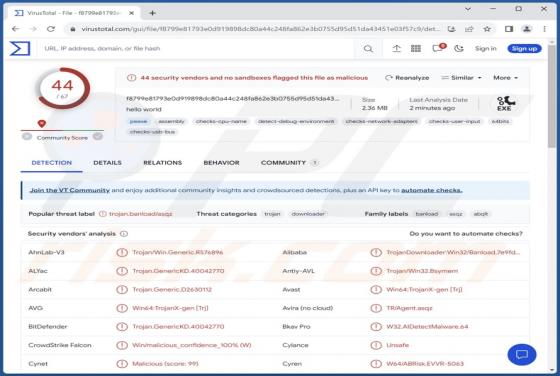

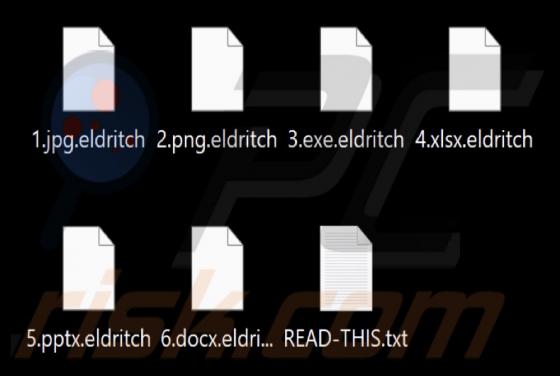

Eldritch es el nombre de un ransomware que nuestros investigadores encontraron mientras investigaban nuevos envíos de malware a la plataforma VirusTotal. Este programa malicioso encripta archivos y exige un pago para desencriptarlos. En nuestro sistema de pruebas, Eldritch encriptaba archivos y a