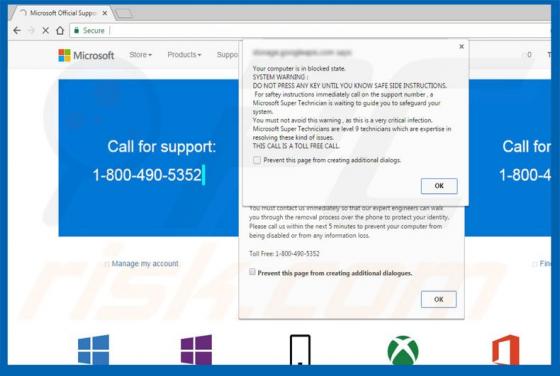

Estafa "Your Computer Is In Blocked State"

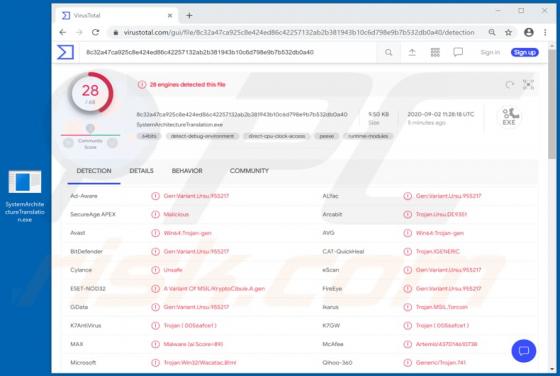

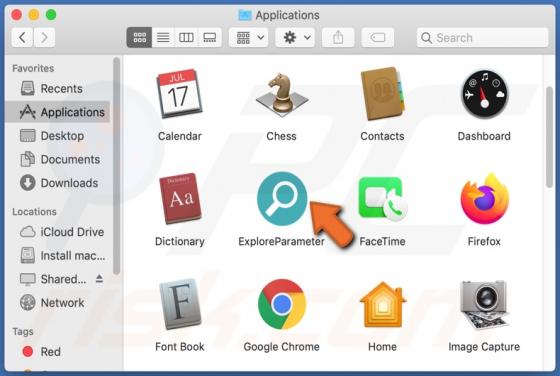

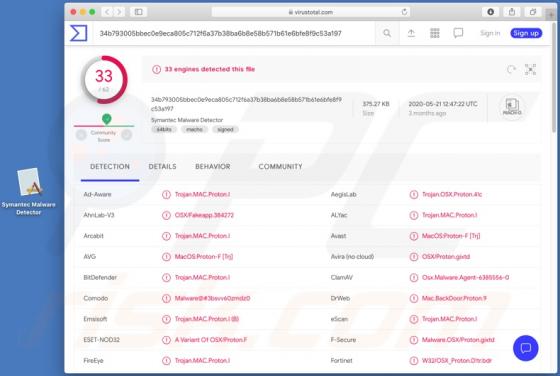

"Your Computer Is In Blocked State" es un mensaje de error falso que muestra un sitio web malicioso que los usuarios visitan a menudo sin darse cuenta; varios programas potencialmente no deseados (PUPs, por sus siglas en inglés) los redireccionan automáticamente. Estas aplicaciones se infiltran